Esta página oferece uma vista geral que abrange os conceitos principais, as camadas e as funções operacionais para manter a segurança no Google Distributed Cloud (GDC) air-gapped. O GDC foi concebido para ambientes altamente seguros e desligados, bem como para a conformidade com requisitos rigorosos de soberania dos dados.

Esta página destina-se a públicos-alvo, como administradores de TI no grupo de operadores de infraestrutura ou engenheiros de segurança no grupo de operadores de aplicações, que pretendem gerir a segurança da respetiva organização. Para mais informações, consulte o artigo Públicos-alvo para a documentação isolada do GDC.

Esta página ajuda a compreender os principais atributos de segurança nas seguintes categorias:

- Conformidade

- Operações de segurança

- Operações de fiabilidade

- Criptografia

- Identity and Access Management (IAM)

- Segurança de rede

- Segurança das aplicações

- Segurança do anfitrião e do nó

- Segurança de hardware

- Segurança das instalações

Estratégia de segurança

A GDC adota uma abordagem de segurança em primeiro lugar com várias camadas de segurança para oferecer o máximo controlo, permanecer em conformidade com os regulamentos estatutários e salvaguardar os dados confidenciais. Foi concebido para ser executado em hardware dedicado e seguro num centro de dados local para oferecer um isolamento rigoroso dos inquilinos.

As camadas de segurança fornecidas pelo GDC incluem segurança de hardware, segurança de anfitriões e nós, segurança de aplicações, segurança de rede, criptografia, gestão de identidade e de acesso (IAM), operações de segurança e fiabilidade, conformidade e ofertas de segurança.

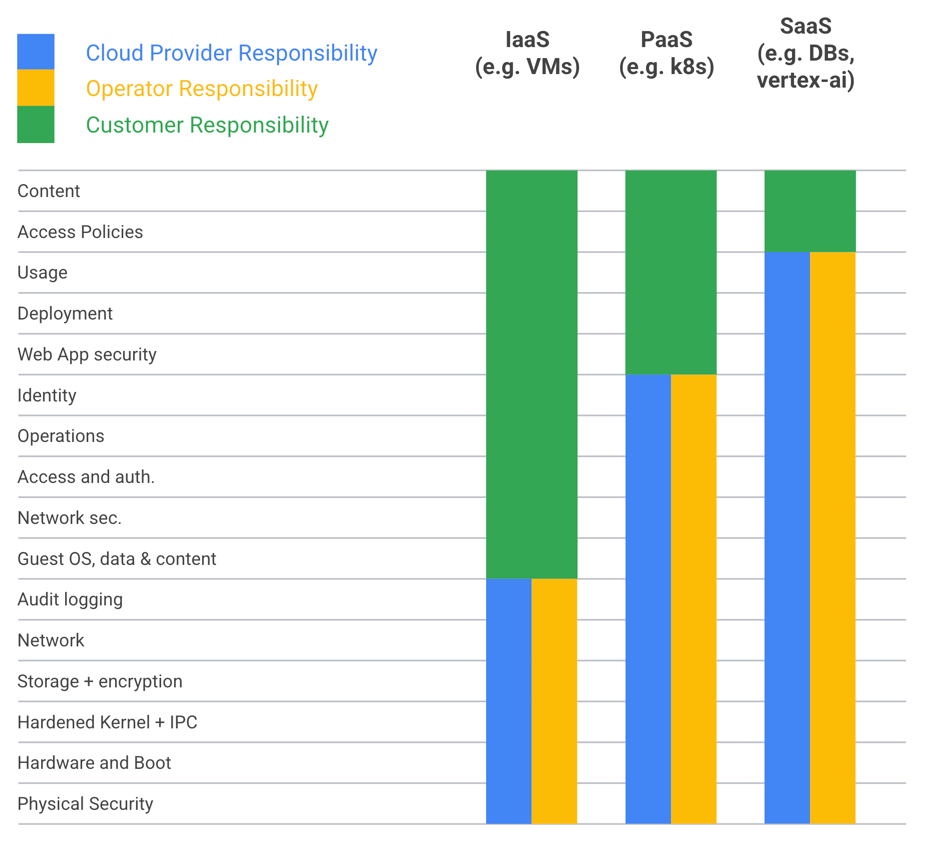

O GDC tem um modelo de segurança partilhado para proteger a pilha de aplicações completa. O GDC fornece infraestrutura como serviço (IaaS), plataforma como serviço (PaaS) e software como serviço (SaaS). Em todas as configurações do GDC, a Google e o operador são responsáveis por proteger as camadas da infraestrutura. O cliente é responsável por proteger a configuração do projeto e a camada de aplicação, incluindo os contentores de aplicações, as imagens base e as dependências.

Do ponto de vista da segurança, os seguintes grupos de públicos-alvo operam o GDC:

Grupo de operador de infraestrutura: gere as operações diárias da infraestrutura do sistema e não tem acesso aos dados dos clientes. Esta personagem é o administrador de nível mais elevado do sistema e pode ser a Google, um terceiro contratado ou o cliente, consoante a natureza das restrições de soberania.

Grupo de administradores da plataforma: um perfil fictício de cliente que gere recursos e autorizações para projetos. Este é o nível mais elevado de privilégio administrativo concedido ao cliente e é o único nível administrativo que pode conceder acesso aos dados do cliente.

Grupo de operadores de aplicações: desenvolve aplicações para implementar e executar, e configura recursos e autorizações detalhados no GDC. Esta personagem trabalha no âmbito das políticas estabelecidas pelo administrador da plataforma (PA) para garantir que os respetivos sistemas estão alinhados com os requisitos de segurança e conformidade do cliente.

Para mais informações, consulte o artigo Públicos-alvo da documentação.

Segurança das instalações

Pode implementar o GDC em centros de dados isolados designados pelo cliente. A segurança física específica da localização varia consoante os requisitos individuais dos clientes. Para agir em conformidade com os regulamentos locais, os centros de dados podem precisar de uma acreditação, por exemplo, a ISO 27001. O centro de dados tem de ter várias medidas de segurança implementadas, como sistemas de defesa de perímetro seguros para impedir o acesso não autorizado ao centro de dados, cobertura abrangente de câmaras para monitorizar toda a atividade no centro de dados, autenticação física para garantir que apenas o pessoal autorizado pode aceder ao centro de dados, pessoal de segurança para patrulhar o centro de dados 24 horas por dia e todos os sete dias e responder a quaisquer incidentes de segurança, políticas de acesso e segurança rigorosas para regular a forma como o pessoal acede e utiliza o centro de dados. Estas medidas de segurança são uma importante camada inicial de proteção para salvaguardar os dados armazenados no centro de dados contra acesso, utilização, divulgação, interrupção, modificação ou destruição não autorizados.

Segurança de hardware

A Google tem um processo rigoroso para garantir a segurança do respetivo hardware. Todo o hardware do GDC é comprado e montado a partir de parceiros validados e certificados para cumprir os requisitos de soberania e cadeia de aprovisionamento específicos do cliente. O hardware é testado e aprovado para cumprir os rigorosos padrões internos da Google e as necessidades da maioria dos clientes preocupados com a segurança. Todos os subcomponentes no hardware do GDC provêm de fornecedores fidedignos que são avaliados e conhecidos por serem fiáveis. A integração de hardware em racks de GDC é feita em centros certificados regionais, que são instalações que a Google aprovou para processar hardware sensível. Todos os funcionários que manuseiam o hardware do GDC são sujeitos a verificações de antecedentes, o que garante que apenas o pessoal autorizado tem acesso ao hardware. Além disso, a implementação real de componentes de hardware e firmware de alto risco selecionados é revista em termos de segurança por uma equipa dedicada. Estas revisões consideram ameaças como: ataques à cadeia de fornecimento, ataques físicos e ataques de execução local em componentes de hardware e firmware, incluindo ameaças persistentes. Estas revisões criam conhecimentos que informam diretamente os nossos requisitos de segurança de hardware, incluindo firmware seguro e atualizações de firmware, integridade do firmware, arranque seguro, gestão segura e manutenção. A Google mantém relações estreitas com todos os fornecedores e equipas que usam o hardware para garantir que são fornecidas funcionalidades de segurança de nível superior. Isto significa que a Google trabalha constantemente com os respetivos parceiros para garantir que o hardware é o mais seguro possível. A Google melhora os requisitos de hardware e segurança, realiza revisões de segurança interativas e trabalha com as equipas de produtos para implementar novas funcionalidades de segurança criadas especificamente para o GDC e profundamente integradas não só com o hardware e o firmware reais, mas também com outras funcionalidades do produto.

Segurança do anfitrião e do nó

O GDC garante que apenas o nosso sistema operativo (SO) Node seguro com pacote personalizado pode ser carregado nos sistemas por predefinição. As imagens e as configurações reforçadas reduzem significativamente as superfícies de ataque. Os módulos criptográficos que protegem os dados em repouso e em trânsito são validados pela FIPS 140-2/3, o que significa que foram rigorosamente testados quanto à segurança e validados por um laboratório independente e acreditado. O GDC fornece software antimalware para o sistema operativo em execução nos nós bare metal e uma solução para analisar os sistemas de armazenamento. A Google agrupa as atualizações para estes leitores, e estas são incluídas nas atualizações regulares do sistema que o IO aplica através do processo de atualização do GDC. Os alertas de deteção são enviados para a IO. O GDC também fornece ferramentas de monitorização da integridade e deteção de violações para proteger o sistema contra alterações não intencionais. Em geral, estas medidas de segurança ajudam a proteger o sistema contra uma variedade de ataques. As medidas de segurança dificultam o acesso dos atacantes ao sistema, a exploração de vulnerabilidades e a instalação de software malicioso.

Arrendamento

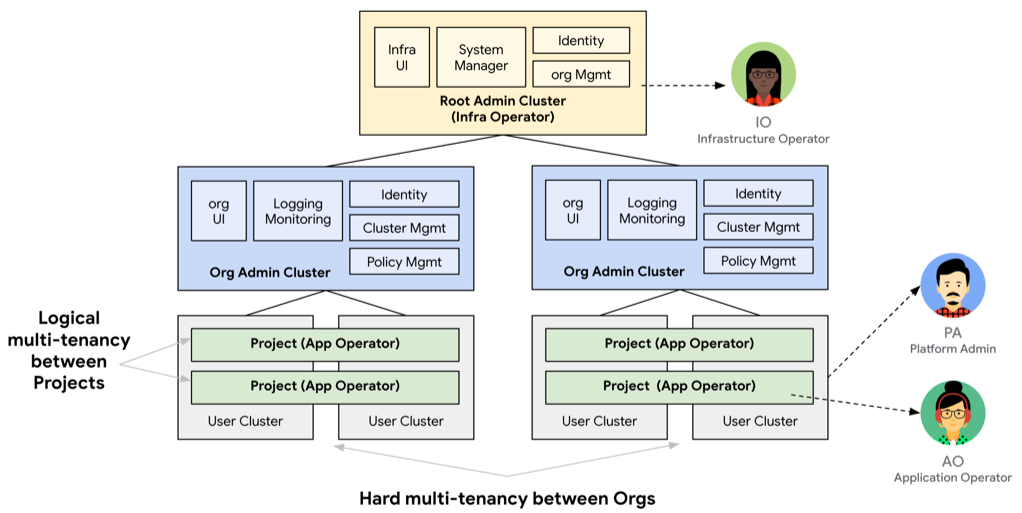

O GDC é uma plataforma de nuvem gerida multi-inquilino semelhante à Google Cloud plataforma. A arquitetura foi concebida para oferecer um forte isolamento entre inquilinos, proporcionando uma camada de proteção robusta entre os utilizadores da nuvem e permitindo que os utilizadores cumpram normas de acreditação de cargas de trabalho rigorosas. O GDC oferece dois níveis de isolamento de inquilinos. O primeiro nível, denominado Organizações, oferece um forte isolamento físico de computação, e o segundo nível, Projetos, oferece opções de atribuição de recursos mais detalhadas através da separação lógica.

Não são partilhados servidores de computação físicos entre organizações, e as camadas do operador também mantêm a posse. Os IOs não têm autorização para aceder às camadas de PA. Da mesma forma, os AOs também não podem aceder às camadas de PA.

Segurança para aplicações

Para proteger contra ataques à cadeia de abastecimento de software, todo o software do GDC é desenvolvido de acordo com os níveis da cadeia de abastecimento para artefactos de software (SLSA), uma estrutura de segurança da cadeia de abastecimento que a Google desenvolveu em parceria com organizações, incluindo a CNCF e a Linux Foundation.

A SLSA é uma lista de verificação de normas e controlos para evitar a adulteração, melhorar a integridade e proteger os pacotes na cadeia de abastecimento de software. Esta lista de verificação foi concebida para evitar explorações que atacam repositórios de código fonte, sistemas de compilação e pacotes de dependências de terceiros.

Todo o código fonte e as dependências do GDC são armazenados num sistema de controlo de versões da Google isolado e encriptado em centros de dados seguros da Google. Todo o código tem um histórico validado e requer uma segunda pessoa para rever as alterações ao código antes de essas alterações serem aceites no sistema de controlo de versões.

As compilações são disponibilizadas através de um sistema de orquestração de lançamentos da Google que tira partido das Google Cloud ferramentas de compilação e testes automatizados da Google para uma compilação, teste e lançamento totalmente automatizados de imagens de contentores e ficheiros binários. Todas as compilações são isoladas, herméticas e definidas através do princípio de compilação como código, e nenhum indivíduo tem acesso unilateral no processo de entrega de software.

Todas as imagens são analisadas quanto a vulnerabilidades através de vários scanners de segurança de aplicações e são validadas em vários pontos através de uma combinação de assinaturas criptográficas e somas de verificação SHA256. Cada lançamento contém uma lista de materiais de software (SBOM) que inclui detalhes sobre os componentes de software, as dependências e as bibliotecas, bem como os dados fornecidos.

Segurança de redes

Esta secção fornece uma vista geral da segurança da rede GDC.

Rede física

Embora o GDC tenha sido concebido para ser usado em ambientes desligados, na prática, é provável que os sistemas GDC estejam ligados a um ambiente protegido mais amplo que esteja ligado à rede privada interna de um cliente, mas que permaneça desligado da Internet pública.

Todo o tráfego de rede entre a rede privada do cliente e os sistemas da GDC passa por firewalls e sistemas de deteção e prevenção de intrusões (IDS/IPS). A firewall oferece a primeira linha de defesa para controlar o acesso ao sistema. A firewall e o IDS/IPS controlam o tráfego de entrada e saída com base em políticas de segurança configuráveis e usam a aprendizagem automática para analisar automaticamente o tráfego e bloquear a entrada não autorizada. O sistema IDS/IPS inspeciona todas as comunicações de entrada e saída da infraestrutura por predefinição. Os PAs também podem usar o sistema IDS/IPS para a respetiva inspeção do tráfego de carga de trabalho. As firewalls e os IDS/IPS também estão integrados com a pilha de observabilidade da organização para cargas de trabalho de clientes e a pilha SIEM da IO para a infraestrutura, de modo a permitir análises de segurança e perícias adicionais.

As firewalls aplicam regras de recusa predefinidas como a postura de segurança inicial para evitar o acesso não intencional e as fugas de dados. O IO e o PA têm métodos para definir regras de acesso adicionais, conforme necessário. No GDC, existem duas redes fisicamente separadas para isolar as funções de administração e controlo dos dados de carga de trabalho do cliente.

A rede de gestão fora dos limites (OOB) é usada exclusivamente para funções administrativas, como alterações de configuração dos dispositivos de rede, aparelhos de armazenamento e outros componentes de hardware. Apenas a IO tem acesso à rede OOB e só tem este acesso em casos excecionais. As LCAs de rede estão configuradas de forma que apenas os servidores que estão no cluster de administrador raiz ao qual os controlos de E/S têm acesso sejam permitidos nesta rede. A rede do plano de dados liga os servidores de carga de trabalho e é acessível pelo PA e pelos AOs.

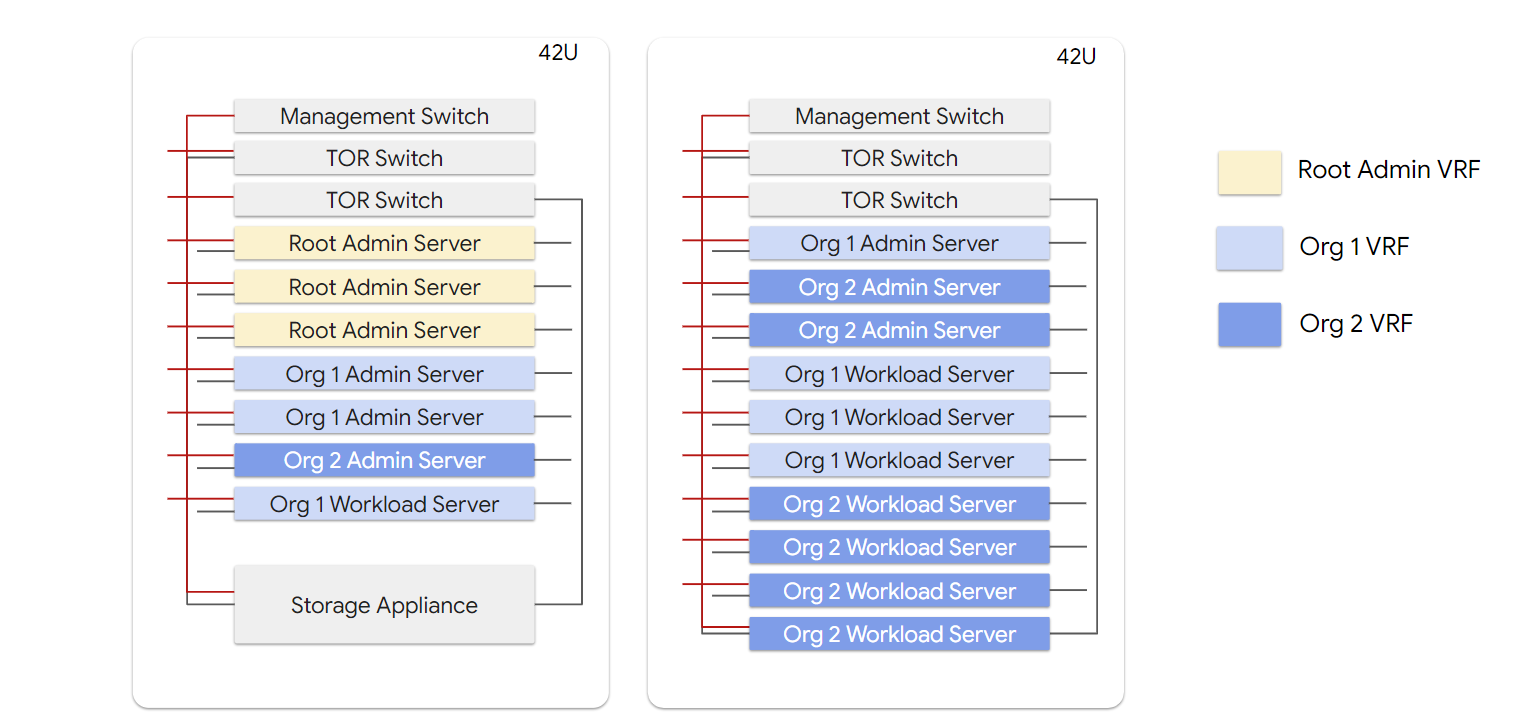

Rede definida por software

A rede do plano de dados é uma rede de sobreposição baseada no encaminhamento e reencaminhamento virtuais (VRF) para isolamento do tráfego de inquilinos. Cada organização de inquilino tem uma rede VRF externa e interna. Os serviços virados para o exterior, por exemplo, o balanceador de carga externo e o NAT de saída, estariam no domínio externo. As cargas de trabalho dos clientes residem na VRF interna, e existem máquinas virtuais (SVMs) de armazenamento NetApp dedicadas para cada organização.

A rede interna é usada para comunicação no inquilino, como o tráfego de carga de trabalho entre nós e para o armazenamento de ficheiros e blocos na organização. A rede externa é usada para comunicar fora de uma organização. O tráfego de gestão de inquilinos para aceder a funções de controlo de acesso ou o tráfego de clientes para aceder a projetos tem de passar pela rede externa. Cada carga de trabalho do cliente tem balanceadores de carga e gateways NAT para configurar para tráfego de entrada e saída.

Rede virtual

A rede virtual do GDC é uma camada de rede ao nível da organização criada com base na rede de sobreposição. É alimentado pelo controlador da interface de rede de contentores (CNI) gerido pelo GDC, o plano de dados de rede do Anthos.

A camada de rede virtual no GDC oferece um isolamento de software na organização, que é denominado "projeto". Esta camada oferece as seguintes funcionalidades de segurança de rede:

- Política de rede do projeto: para proteção do limite do projeto.

- Política de rede da organização: para proteção do limite da organização.

As políticas de rede do projeto e da organização têm uma configuração de negação predefinida como ponto de partida para proteger contra o acesso não intencional e a fuga de dados.

Proteção contra negação de serviço

Todo o tráfego para o GDC passa pelo IDS/IPS e por um conjunto de balanceadores de carga. O IDS/IPS deteta e rejeita tráfego não autorizado, e protege os recursos contra inundações de sessões. Os balanceadores de carga podem limitar o tráfego adequadamente para evitar a perda de serviço. Uma vez que qualquer conetividade externa é processada através da rede privada do cliente, este pode fornecer a camada adicional de proteção contra negação de serviço para ataques distribuídos.

Criptografia

Esta secção oferece uma vista geral da criptografia da GDC.

PKI

O GDC fornece uma infraestrutura de chave pública (PKI) para a gestão centralizada de ACs X.509 para serviços de infraestrutura. Por predefinição, o GDC tem ACs de raiz privadas por instalação e intermediários e folhas distribuídos a partir destas. Além disso, o GDC pode suportar a instalação de certificados emitidos pelo cliente em pontos finais virados para o cliente, o que aumenta a flexibilidade na utilização de certificados. O GDC coordena centralmente a distribuição de repositórios de confiança, o que facilita a autenticação e a encriptação do tráfego de aplicações para cargas de trabalho e serviços de sistema. Em geral, o GDC oferece uma solução de PKI eficaz para proteger uma variedade de serviços de infraestrutura para uma gestão de confiança conveniente, mas rigorosamente controlada.

Serviço de gestão de chaves

O GDC fornece um serviço de gestão de chaves (KMS) suportado por módulos de segurança de hardware (HSMs). O KMS é um serviço original. O material da chave permanece no KMS, que, por sua vez, é suportado por HSMs. As definições de recursos personalizados (CRDs) contêm material de chaves encriptado. Apenas o KMS tem acesso ao material de chave não processado na memória. Existe um KMS por organização. Todos os dados em repouso são encriptados por predefinição com chaves suportadas por HSM. Os clientes também podem optar por gerir as suas próprias chaves criptográficas. O KMS suporta algoritmos aprovados pela FIPS e módulos validados pela FIPS. O KMS suporta a importação e a exportação de chaves de forma segura para exemplos de utilização de caução de chaves, eliminação ou recuperação de desastres. Estas funcionalidades tornam o KMS uma forma segura e fiável de gerir chaves criptográficas.

O GDC também oferece chaves de encriptação geridas pelo cliente (CMEK). As CMEK dão aos clientes controlo sobre as chaves que protegem os respetivos dados em repouso no GDC. Uma das principais motivações para a adoção das CMEK é a eliminação criptográfica, um método de destruição de dados de alta garantia para a remediação e a desativação de dados derramados. As chaves podem ser eliminadas fora da banda dos dados que protegem. Todos os dados da sua organização estão protegidos por um conjunto de CMEK que os operadores da plataforma podem monitorizar, auditar e eliminar conforme necessário. As chaves CMEK são chaves de encriptação que pode gerir através das APIs HSM. As CMEK podem ser usadas para encriptar os dados para armazenamento de blocos, discos de máquinas virtuais, serviço de base de dados e cargas de trabalho de contentores de utilizadores.

Encriptação

Esta secção fornece uma vista geral da encriptação GDC.

Dados em repouso

Todos os dados do GDC armazenados em ficheiros, blocos e armazenamento de objetos são encriptados em repouso através de vários níveis de encriptação. Em ambientes com vários inquilinos, os dados de cada inquilino são encriptados com uma chave específica do inquilino antes de serem escritos no armazenamento de ficheiros, blocos e objetos:

- O armazenamento em bloco (volumes de aplicações, discos de VMs e armazenamento de bases de dados) é

encriptado em três níveis:

- Camada de software: encriptação Linux Unified Key Setup (LUKS) realizada no hardware de computação dedicado ao inquilino com chaves suportadas por HSM por volume, geridas pelo cliente.

- Camada de dispositivo: encriptação ao nível do agregado de volumes da Netapp (NVE/NAE) realizada no dispositivo de armazenamento ONTAP com chaves por inquilino suportadas por HSM, geridas pelo cliente.

- Camada de disco: unidades de autoencriptação (SEDs) com chaves por unidade, suportadas por HSM, geridas pelo IO.

- O armazenamento de objetos é encriptado em duas camadas

- Camada de contentores: encriptação de dados de objetos coordenada no hardware de computação dedicado ao inquilino com chaves apoiadas por HSM ao nível do contentor, geridas pelo cliente.

- Camada de disco: SEDs com chaves por unidade, suportadas por HSM, geridas pela IO.

- O armazenamento em disco do servidor, os dados de configuração do sistema para um único inquilino, é encriptado numa camada:

- Camada de disco: SEDs com chaves por unidade, suportadas por HSM, geridas pelo cliente.

Dados em trânsito

Por predefinição, todo o tráfego do GDC é encriptado através de módulos criptográficos certificados pela FIPS 140-2 e protocolos padrão da indústria, como TLS 1.2+, HTTPS e túneis IPSec. Os clientes também devem usar algoritmos encriptados na camada de aplicação, com base no modelo de responsabilidade partilhada, para garantir que os requisitos de encriptação são cumpridos para todas as aplicações implementadas na GDC.

Gestão de identidade e de acesso (IAM)

O acesso ao sistema baseia-se no princípio do menor privilégio. Os utilizadores só têm acesso aos recursos de que precisam. Este processo protege o sistema contra acesso não autorizado e utilização indevida. Além disso, o sistema aplica a separação de funções, como a ausência de acesso unilateral. Nenhuma pessoa tem controlo completo sobre um sistema ou um processo. Este processo ajuda a evitar fraudes e erros. O GDC pode ser integrado com o fornecedor de identidade existente dos clientes. O sistema suporta SAML 2.0 e OIDC para federação de IdP. Este suporte permite que os utilizadores autentiquem os utilizadores no sistema através do respetivo fornecedor de identidade existente para gerir os utilizadores numa única localização. Todos os utilizadores e cargas de trabalho são autenticados antes de acederem ao sistema. O RBAC e o ABAC são usados para autorizar todo o plano de controlo e acesso aos dados. Os utilizadores só podem aceder aos recursos e realizar ações se estiverem autenticados e autorizados. Todos os acessos são registados em auditoria, o que permite aos administradores acompanhar quem acedeu a um recurso e quando. Este processo ajuda a identificar o acesso não autorizado e a utilização indevida.

Operações de segurança

As operações de segurança (SecOps) do GDC oferecem garantia de informações para entidades com requisitos rigorosos de segurança, conformidade e soberania, de modo a oferecer a máxima confidencialidade operacional, integridade e disponibilidade de cargas de trabalho regulamentadas de clientes isoladas. Esta arquitetura de segurança destina-se a cumprir os seguintes objetivos:

- Correlacione o registo da plataforma GDC para análise de segurança e resposta.

- Identificar, comunicar e monitorizar rapidamente vulnerabilidades de segurança.

- Defenda todos os recursos da OIC e da GDC através da deteção e resposta de pontos finais (EDR).

- Fornecer ferramentas, processos e guias interativos para permitir a monitorização contínua do centro de operações de SecOps para identificação, contenção, erradicação e recuperação de incidentes de cibersegurança.

| Funcionalidade | Descrição |

|---|---|

| Informação de segurança e gestão de eventos | O Splunk Enterprise é uma plataforma de informações de segurança e gestão de eventos (SIEM) que recolhe, indexa e analisa dados de segurança de várias origens para ajudar as organizações a detetar e responder a ameaças. |

| Gestão de vulnerabilidades | O Tenable Security Center é uma plataforma de gestão de vulnerabilidades que ajuda as organizações a identificar e corrigir vulnerabilidades de segurança. |

| Deteção e resposta de pontos finais | Trellix HX, Windows Defender e ClamAV. Plataformas de segurança unificadas que oferecem às organizações uma vista abrangente da respetiva postura de segurança para detetar e responder a ameaças de forma mais eficaz. |

| Gestão segura de registos | O módulo de resposta a incidentes de segurança (SIR) do ServiceNow é uma solução de software que permite às organizações gerir o ciclo de vida dos incidentes de segurança. |

O GDC SecOps permite que os IOs ofereçam funções de operações de segurança. A equipa de SecOps do GDC oferece processos orientados por pessoas, incluindo resposta a incidentes, gestão de vulnerabilidades, engenharia de segurança e gestão de riscos da cadeia de fornecimento. O GDC SecOps permite que um centro de operações de segurança (SOC) alcance o seguinte:

| Capacidade | Descrição |

|---|---|

| Deteção | A nossa infraestrutura de segurança monitoriza constantemente potenciais ameaças e vulnerabilidades. Quando é detetada uma ameaça ou uma vulnerabilidade, a equipa de operações de segurança recebe um relatório imediatamente. |

| Triagem | A equipa de operações de segurança tria cada incidente para determinar a gravidade da ameaça e a resposta adequada. |

| Contenção | A equipa de operações de segurança toma medidas para conter a ameaça e impedir a sua propagação. |

| Investigação | A equipa de operações de segurança investiga o incidente para determinar a causa principal e identificar quaisquer pontos fracos na nossa postura de segurança. |

| Resposta | A equipa de operações de segurança toma medidas para responder ao incidente e mitigar quaisquer danos causados. |

| Recuperação | A equipa de operações de segurança toma medidas para recuperar do incidente e restaurar os nossos sistemas e redes ao respetivo estado normal. |

Gestão de vulnerabilidades

A GDC executa vários processos de identificação de vulnerabilidades no ambiente de pré-produção antes de qualquer lançamento para se manter a par de potenciais vulnerabilidades e exposições comuns (CVEs). O GDC também oferece análise de vulnerabilidades no ambiente de produção para fins de monitorização e relatórios de rotina. Todas as conclusões no ambiente de produção são integradas nos processos de operações de segurança para fins de monitorização e mitigação de ameaças.

Resposta a incidentes de segurança

Quando são descobertas vulnerabilidades no código implementado no GDC ou ocorre um incidente no sistema, está disponível um conjunto de processos de resposta a incidentes, que são executados pelo IO e pela equipa de segurança do GDC para mitigar, criar e aplicar patches de segurança, bem como comunicar às partes afetadas. Este processo de gestão de incidentes é semelhante ao processo de gestão de incidentes padrão da Google, com modificações para a natureza desligada do GDC.

Para cada CVE ou incidente descoberto, é atribuído um comandante de incidente (IC) para executar o processo de resposta. O IC é responsável pela gestão do processo, que inclui a verificação e a validação do incidente, a atribuição de uma pontuação do Common Vulnerability Scoring System (CVSS) à vulnerabilidade, a gestão do processo de criação e preparação de uma correção para entrega e a criação das comunicações adequadas.

Operações de fiabilidade

Esta secção oferece uma vista geral das operações de fiabilidade do GDC.

Registe e monitorize

O GDC é fornecido com uma plataforma de observabilidade que oferece funcionalidades de monitorização, registo, rastreio e relatórios para a plataforma, os serviços e as cargas de trabalho do GDC.

O subsistema de registo introduz e agrega registos de todas as plataformas e serviços GDC principais, bem como cargas de trabalho dos clientes, numa base de dados de séries cronológicas e disponibiliza esses dados através de uma interface do utilizador (IU) interativa e APIs.

Os eventos de registo de auditoria críticos incluem as seguintes áreas:

- Pedidos de autenticação e autorização de utilizadores.

- Geração e revogação de tokens de autenticação.

- Todas as alterações e o acesso administrativo.

- Todas as ações da API do plano de controlo.

- Todos os eventos de segurança, incluindo SDI, SPI, firewall e antivírus.

Acesso a plano de último recurso

A IO não tem acesso aos dados de clientes. No entanto, em situações de emergência, podem existir casos em que o IO precisa de aceder aos dados de clientes. Nesses casos, o GDC tem um conjunto de procedimentos de acesso de emergência que um PA usa para conceder explicitamente acesso ao IO para resolução de problemas.

Todas as credenciais de acesso de emergência são armazenadas offline num cofre ou encriptadas com chaves baseadas no HSM. O acesso a estas credenciais é um evento auditável que pode acionar alertas.

Por exemplo, num caso em que a configuração do IAM foi danificada e impede o acesso do utilizador, o IO usa uma autenticação baseada em certificados SSH através de estações de trabalho seguras e requer aprovação de várias partes para estabelecer acesso. Todas as ações realizadas são monitorizadas e auditáveis. As chaves SSH são alteradas após um incidente de acesso de emergência.

Recuperação de desastres

O GDC é fornecido com um sistema de cópia de segurança que permite aos PAs criar e gerir políticas de cópia de segurança para clusters, espaços de nomes ou VMs. O sistema de cópias de segurança contém os sistemas típicos para agendar, executar cópias de segurança, restaurar dados e criar relatórios.

Atualize o sistema

Uma vez que o GDC é um ambiente isolado, o operador de infraestrutura processa todas as atualizações dos sistemas dos clientes. A Google assina e publica atualizações binárias num local seguro para o IO transferir. A IO valida os ficheiros binários e move-os para o GDC para distribuição e implementação.

Este sistema inclui todas as atualizações de software e firmware, incluindo atualizações ao software GDC, ao SO ao nível do nó, às definições e às assinaturas de antivírus e software malicioso, ao dispositivo de armazenamento e de rede, às atualizações de dispositivos e a quaisquer outras atualizações binárias.

Gestão da mudança – Infraestrutura como código

O GDC usa a infraestrutura como código (IAC) para automatizar o aprovisionamento e a implementação de configurações do GDC. A IAC separa as responsabilidades entre a equipa de operações de infraestrutura. Por exemplo, propor uma alteração de configuração em vez de autorizar a alteração, para tornar todo o processo mais seguro. Com a IAC da GDC, todas as alterações de configuração são validadas através de processos de aprovação e revisões de várias partes para garantir que apenas são implementadas configurações autorizadas. Estas revisões criam um processo transparente e auditável, melhoram a consistência das alterações e reduzem a variação da configuração.

Processos de conformidade

O GDC está em conformidade com regimes comuns, como o NIST 800-53, o SOC 2 e as certificações de ajuda, como o FIPS 140-2 e 3. O GDC também passa por vários processos de certificação e cumpre as normas de segurança ao nível da Google. A conformidade é um processo contínuo. Para permitir que os clientes e os operadores neste percurso, o GDC oferece monitorização e testes contínuos. Como parte das práticas de segurança para o processo de monitorização contínua, o GDC monitoriza as alterações ao inventário, como software e hardware desconhecidos, ou a adição de novo software ou hardware. O GDC realiza testes de penetração regulares simulando ataques de intervenientes maliciosos. O GDC analisa periodicamente os sistemas em busca de software malicioso e alerta o GDC sobre quaisquer infeções. O processo de testes de recuperação de desastres testa a capacidade do GDC de recuperar de uma situação que envolva um desastre. Estes processos garantem que os dados e os sistemas da GDC estão seguros.