Google Distributed Cloud (GDC) 에어 갭은 웹 인증서를 획득할 수 있는 공개 키 인프라 (PKI) API를 제공합니다. 이 API는 다음과 같은 여러 사용자 모드를 지원합니다.

- 완전 관리형: GDC PKI 인프라에서 발급되고 GDC 관리 자체 서명 루트 인증 기관 (CA)에 연결된 인증서입니다.

- BYO 인증서: 기본 와일드 카드 인증서가 있는 인증서 풀을 제공합니다. GDC는 서비스에 가장 적합한 인증서를 사용합니다.

- ACME를 사용한 BYO 인증서: ACME 서버에서 발급한 공개 서비스에서 사용하는 인증서입니다.

- BYO SubCA: GDC PKI 인프라에서 발급되고 SubCA에 연결된 인증서입니다. SubCA를 제공하고 GDC가 이를 운영하도록 해야 합니다.

인프라 PKI 모드 정의

이 섹션에서는 각 PKI 사용자 모드를 자세히 설명합니다.

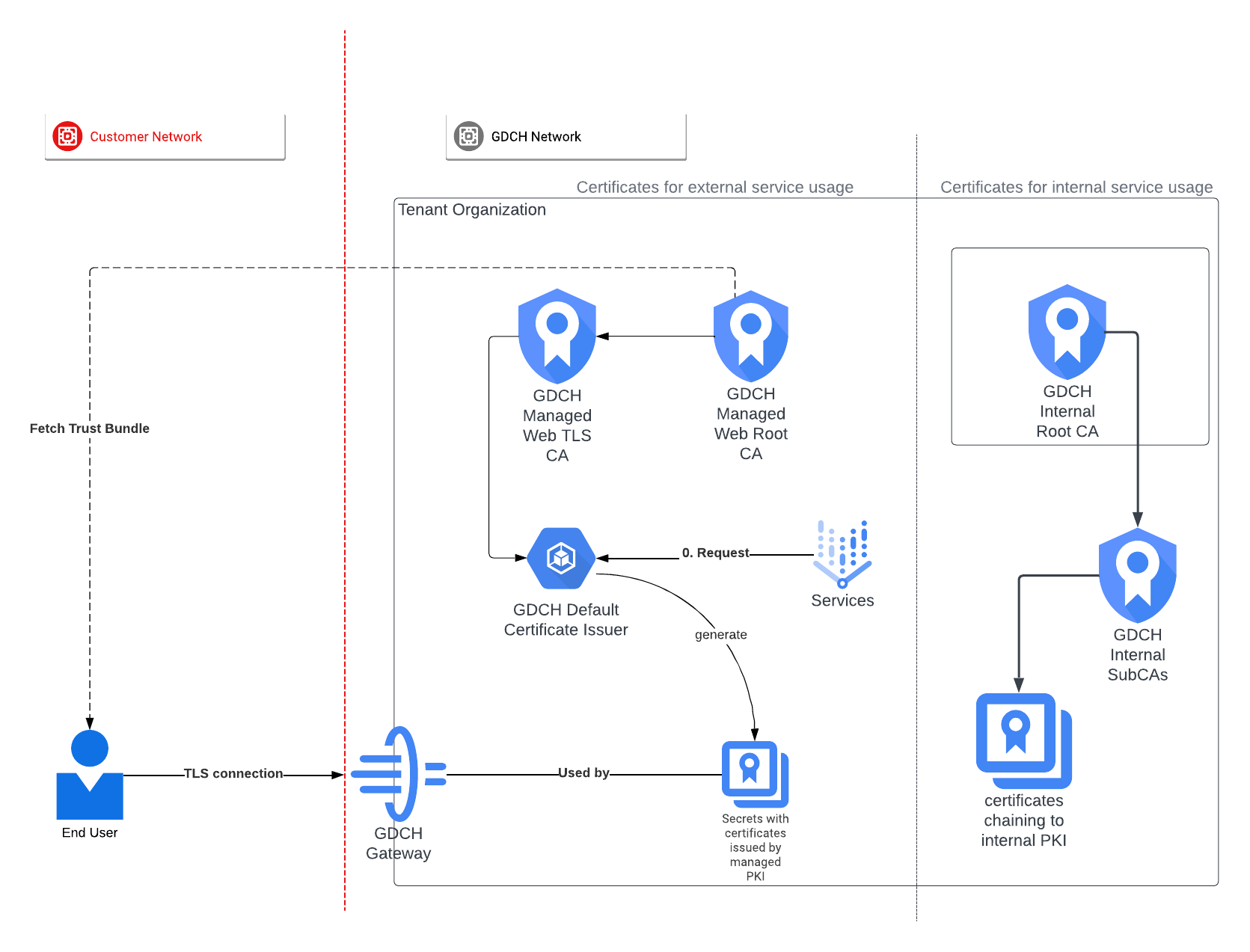

완전 관리형 모드 (기본 모드)

완전 관리형 모드에서 각 조직 관리자 클러스터는 GDC 공개 키 인프라 (PKI)를 사용하여 인증서를 발급합니다. 새 조직을 만들면 이 모드가 기본 모드로 적용됩니다. 그런 다음 다른 PKI 모드로 전환할 수 있습니다.

이 모드에서는 신뢰를 위해 루트 CA를 환경에 획득하고 배포해야 합니다.

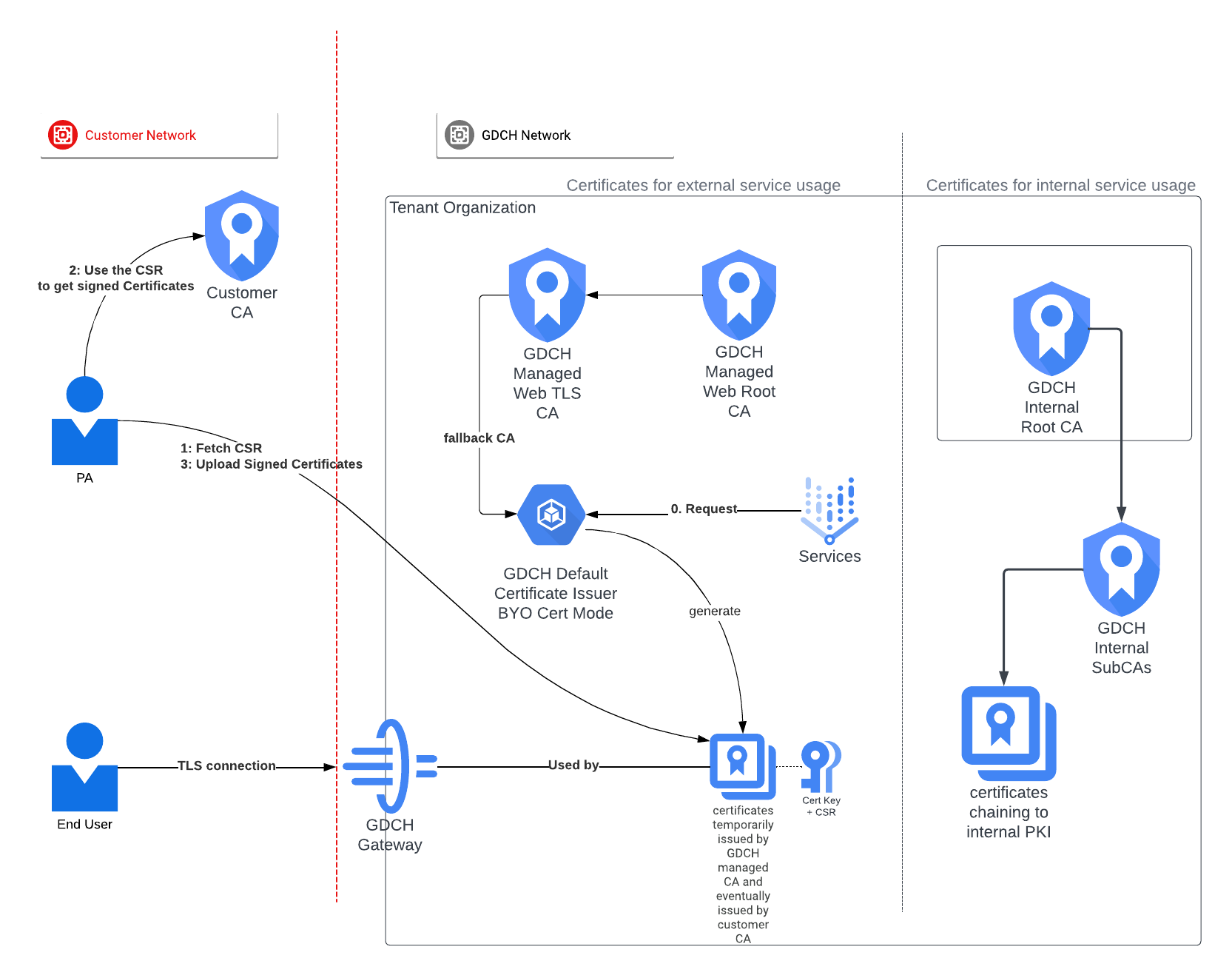

BYO 인증서 모드

BYO 인증서 모드는 외부 또는 사용자 관리 CA로 리프 인증서 서명을 지원합니다. 이 모드는 모든 인증서 요청에 대해 인증서 서명 요청 (CSR)을 생성합니다. 서명을 기다리는 동안 BYO 인증서 모드는 인증서 요청과 일치하는 풀에서 기존 고객 서명 인증서를 검색합니다.

- 일치하는 인증서를 찾을 수 없는 경우 GDC 관리 대체 CA에서 즉시 사용할 수 있는 임시 인증서를 발급합니다.

- 일치하는 인증서를 찾으면 일치하는 인증서를 현재 요청의 임시 인증서로 사용합니다.

CSR에 서명하려면 다음 단계를 실행해야 합니다.

Certificate커스텀 리소스 상태에서 CSR을 다운로드합니다.spec필드를 업데이트하여 서명된 인증서와 외부 CA 인증서를 동일한Certificate커스텀 리소스에 업로드합니다.

확인을 관리하고 임시 인증서를 대체하기 위해 Distributed Cloud는 업로드된 인증서와 외부 CA로 인증서 시크릿을 업데이트합니다. 트러스트 저장소를 변경할 필요가 없습니다.

자세한 내용은 BYO 인증서 서명을 참고하세요.

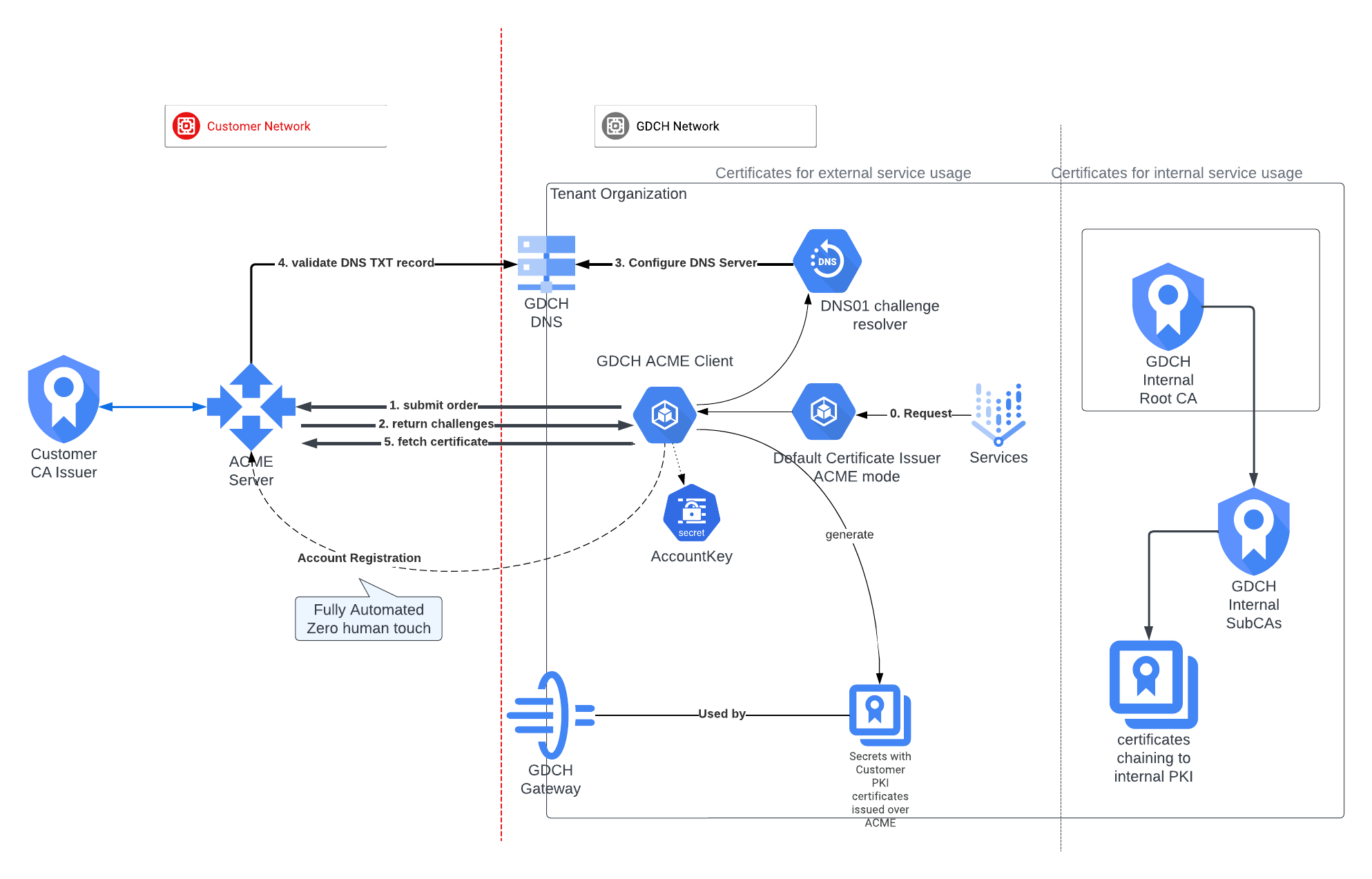

ACME 모드로 인증서 가져오기

ACME 모드의 BYO 인증서를 사용하면 GDC 관리 ACME 클라이언트가 분산 클라우드 사이트에 배포되고 사이트에 배포된 CA인 ACME 서버와 통신합니다. ACME 서버는 ACME 프로토콜을 사용하여 인증서를 요청, 검증, 관리합니다.

ACME 프로토콜은 HTTP-01, DNS-01과 같은 다양한 챌린지를 지원합니다. 이러한 챌린지를 통해 도메인 소유권을 증명하고 인증서를 자동으로 획득할 수 있습니다. Distributed Cloud는 DNS-01 챌린지를 사용합니다. 이 챌린지를 통해 분산 클라우드 클라이언트는 도메인의 DNS 영역에 특정 DNS 레코드를 추가합니다. 챌린지가 성공적으로 완료되면 ACME CA에서 인증서를 자동으로 발급합니다. 트러스트 저장소를 변경할 필요가 없습니다.

ACME 프로토콜에 대해 자세히 알아보려면 RFC 8555에 관한 Datatracker 공개 문서를 참고하세요(https://datatracker.ietf.org/doc/html/rfc8555).

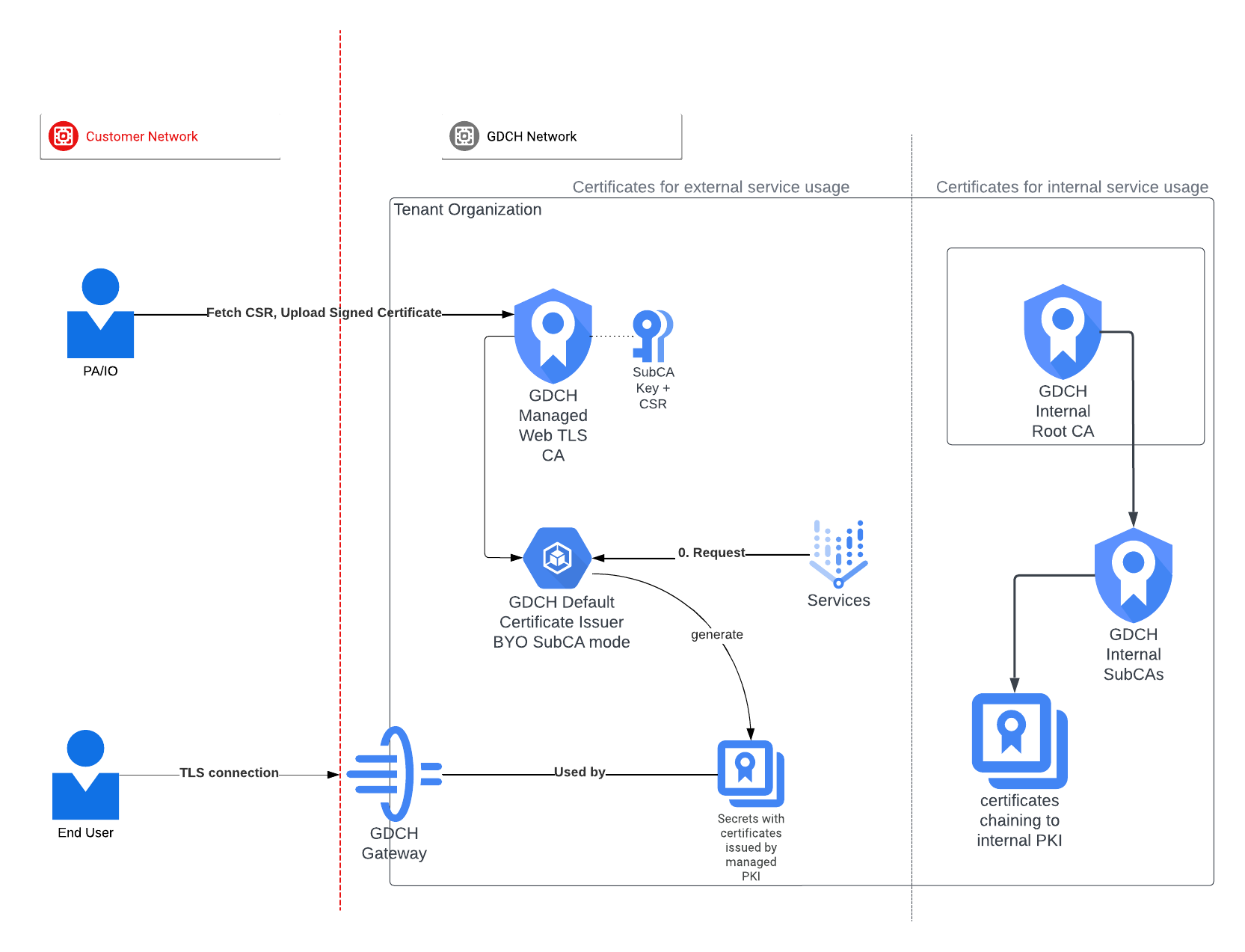

BYO SubCA 모드

BYO SubCA 모드에서는 SubCA의 CSR이 Distributed Cloud 조직 관리자 클러스터 내에서 생성됩니다. CSR 요청에 서명하고 서명된 인증서를 시스템에 업로드해야 합니다. 자세한 내용은 BYO 하위 CA 인증서 서명을 참고하세요.

이 SubCA를 가리키는 CertificateIssuer 커스텀 리소스를 만들고 기본 CertificateIssuer로 표시할 수 있습니다.

새로 생성된 하위 CA는 이후의 모든 웹 인증서를 발급합니다. 트러스트 저장소를 변경하지 않아도 됩니다.

다른 PKI 모드로 전환

PKI API는 기본 완전 관리 모드에서 지원되는 다른 맞춤 모드로의 전환을 지원합니다. 자세한 내용은 다른 PKI 모드로 전환을 참고하세요.