Potenzielle Sicherheitsprobleme mit Google Security Operations prüfen

In diesem Dokument wird beschrieben, wie Sie mit Google Security Operations nachforschen, wenn Sie Warnungen und potenzielle Sicherheitsprobleme untersuchen.

Hinweise

Google Security Operations ist ausschließlich für die Browser Google Chrome oder Mozilla Firefox konzipiert.

Google empfiehlt, Ihren Browser auf die aktuelle Version zu aktualisieren. Die aktuelle Version von Chrome können Sie unter https://www.google.com/chrome/ herunterladen.

Google SecOps ist in Ihre Einmalanmeldungslösung (SSO) eingebunden. Sie können sich mit den von Ihrem Unternehmen bereitgestellten Anmeldedaten in Google SecOps anmelden.

Starten Sie Chrome oder Firefox.

Sie müssen Zugriff auf Ihr Unternehmenskonto haben.

Um auf die Google SecOps-Anwendung zuzugreifen, in der customer_subdomain Ihre kundenspezifische Kennung ist, rufen Sie folgende URL auf: https://customer_subdomain.backstory.chronicle.security.

Benachrichtigungen und IOC-Übereinstimmungen ansehen

Wählen Sie in der Navigationsleiste Erkennungen > Benachrichtigungen und IOCs aus.

Klicken Sie auf den Tab IOC-Übereinstimmungen.

Nach IOC-Übereinstimmungen in der Ansicht Domain suchen

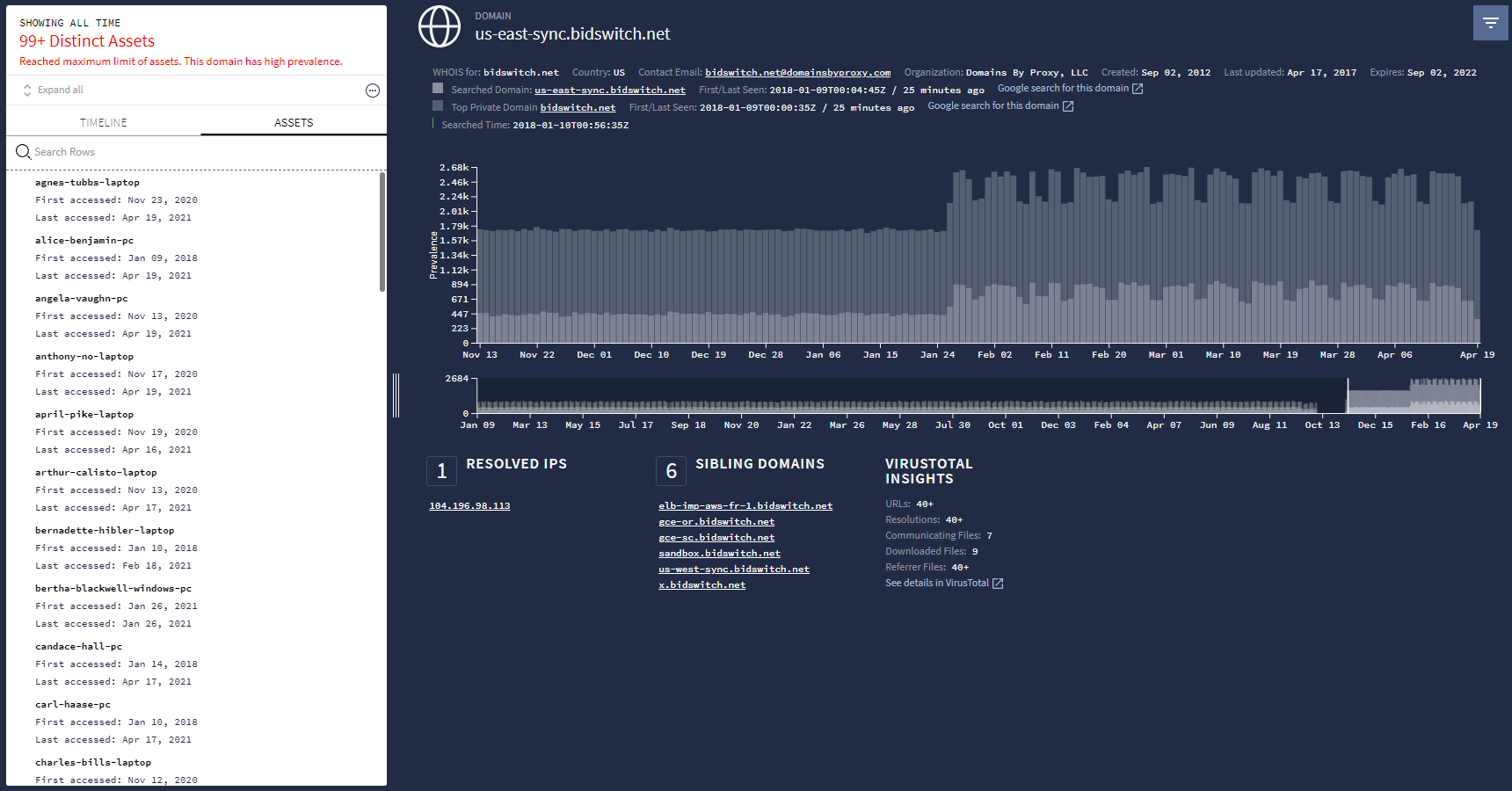

Die Spalte Domain auf dem Tab IOC-Domain-Übereinstimmungen enthält eine Liste verdächtiger Domains. Wenn Sie in dieser Spalte auf eine Domain klicken, wird die Ansicht Domain geöffnet (siehe Abbildung unten). Sie enthält detaillierte Informationen zu dieser Domain.

Domain-Ansicht

Domain-Ansicht

Das Suchfeld von Google Security Operations verwenden

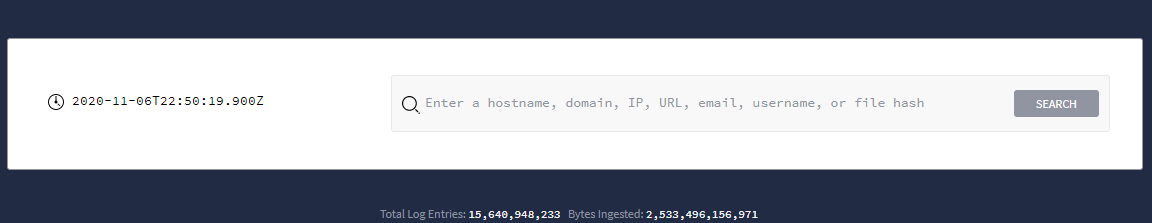

Sie können eine Suche direkt über die Google Security Operations-Startseite starten, wie in der folgenden Abbildung dargestellt.

Google Security Operations-Feld Search (Suche)

Google Security Operations-Feld Search (Suche)

Auf dieser Seite können Sie die folgenden Suchbegriffe eingeben:

|

(z. B. plato.beispiel.de) |

|

z. B. altostrat.com |

|

Beispiel: 192.168.254.15 |

|

Beispiel: https://new.altostrat.com |

|

z. B. betty-decaro-pc |

|

Beispiel: e0d123e5f316bef78bfdf5a888837577 |

Sie müssen nicht angeben, welche Art von Suchbegriff Sie eingeben. Google Security Operations ermittelt das für Sie. Die Ergebnisse werden in der entsprechenden Untersuchungsansicht angezeigt. Wenn Sie beispielsweise einen Nutzernamen in das Suchfeld eingeben, wird die Ansicht Asset angezeigt.

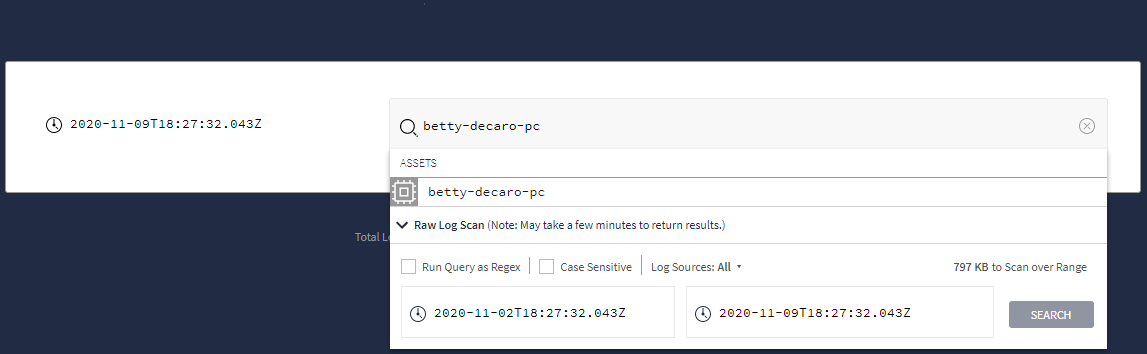

Unformatierte Logs durchsuchen

Sie haben die Möglichkeit, die indexierte Datenbank oder Rohlogs zu durchsuchen. Die Suche in Rohlogs ist umfassender, dauert aber länger als eine indexierte Suche.

Um die Suche weiter einzugrenzen, können Sie reguläre Ausdrücke verwenden, die Sucheingabe muss die Groß-/Kleinschreibung berücksichtigen oder Sie können Logquellen auswählen. Sie können auch die gewünschte Zeitachse über die Zeitfelder Start und Ende auswählen.

So führen Sie eine Rohlog-Suche durch:

Geben Sie Ihren Suchbegriff ein und wählen Sie dann im Drop-down-Menü Rohlog-Scan aus, wie in der folgenden Abbildung dargestellt.

Drop-down-Menü mit der Option Standard-Logscan

Drop-down-Menü mit der Option Standard-LogscanKlicken Sie nach dem Festlegen der Rohsuchkriterien auf die Schaltfläche Suchen.

In der Ansicht Rohlog-Scan können Sie Ihre Logdaten weiter analysieren.