Mengonfigurasi penyedia identitas pihak ketiga

Anda dapat menggunakan Cloud Identity, Google Workspace, atau penyedia identitas pihak ketiga (seperti Okta atau Azure AD) untuk mengelola pengguna, grup, dan autentikasi.

Halaman ini menjelaskan cara menggunakan penyedia identitas pihak ketiga dengan mengonfigurasi Workforce Identity Federation.

Workforce Identity Federation Google memungkinkan Anda memberikan akses beban kerja lokal atau multi-cloud ke resource, tanpa harus menggunakan kunci akun layanan. Google Cloud Anda dapat menggunakan Workforce Identity Federation dengan IdP apa pun yang mendukung OpenID Connect (OIDC), atau SAML 2.0, seperti Microsoft Entra ID, Active Directory Federation Services (AD FS), Okta, dan lainnya.

Google Security Operations mewajibkan penggunaan workforce identity federation Google sebagai broker SSO untuk berikut ini:

- Pelanggan dengan persyaratan kepatuhan FedRAMP High (atau yang lebih tinggi).

- Pelanggan yang mengakses kontrol tingkat perusahaan di Google Security Operations yang diaktifkan oleh Google Cloud, termasuk kontrol akses berbasis peran (RBAC) data dan fitur menggunakan Identity and Access Management (IAM).

- Pelanggan yang menggunakan pengelolaan kredensial layanan mandiri untuk akses terprogram ke Chronicle API.

Google Security Operations mendukung SSO SAML yang Dimulai Penyedia Layanan (SP) untuk pengguna. Dengan kemampuan ini, pengguna dapat langsung membuka Google Security Operations. Google Security Operations mengeluarkan permintaan melalui Google Cloud Identity and Access Management (IAM) federasi identitas tenaga kerja ke penyedia identitas (IdP) pihak ketiga.

Setelah IdP mengautentikasi identitas pengguna, pengguna akan dikembalikan ke Google Security Operations dengan pernyataan autentikasi. Google Cloud Federasi identitas tenaga kerja bertindak sebagai perantara dalam alur autentikasi.

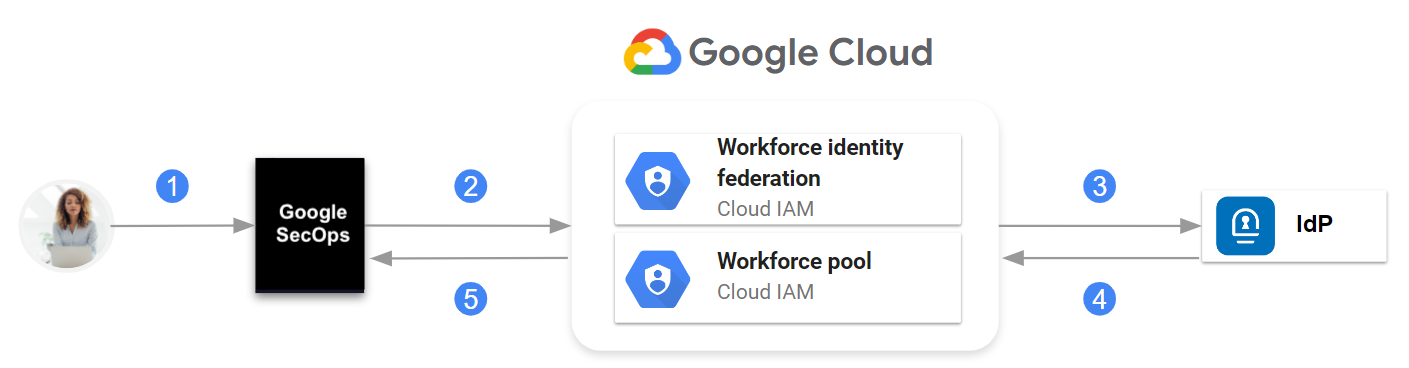

Komunikasi antara Google Security Operations, IAM workforce identity federation, dan IdP

Pada tingkat tinggi, komunikasi adalah sebagai berikut:

- Pengguna membuka Google Security Operations.

- Google Security Operations mencari informasi IdP di Google Cloud workforce identity pool.

- Permintaan dikirim ke IdP.

- Pernyataan SAML dikirim ke Google Cloud workforce identity pool.

- Jika autentikasi berhasil, Google Security Operations hanya menerima atribut SAML yang ditentukan saat Anda mengonfigurasi penyedia tenaga kerja di pool identitas tenaga kerja.

Administrator Google Security Operations membuat grup di penyedia identitas mereka, mengonfigurasi aplikasi SAML untuk meneruskan informasi keanggotaan grup dalam pernyataan, lalu mengaitkan pengguna dan grup dengan peran bawaan di IAM Google Security Operations atau dengan peran kustom yang mereka buat.

Login yang dimulai IdP (memulai login dari dasbor IdP Anda) tidak didukung. Hubungi perwakilan Operasi Keamanan Google Anda untuk meminta fitur ini jika organisasi Anda memerlukan kemampuan tersebut.

Dokumen ini menjelaskan langkah-langkah umum untuk menyiapkan autentikasi melalui penyedia identitas (IdP) pihak ketiga menggunakan Google Cloud workforce identity federation. Setelah melakukan langkah-langkah dalam dokumen ini, Anda akan dapat mengakses Google Security Operations menggunakan IdP pihak ketiga dan mengelola akses ke Google Security Operations menggunakan SSO SAML melalui federasi identitas tenaga kerja.

Sebelum memulai

- Pastikan Anda memahami Cloud Shell,

perintah

gcloud, dan konsol Google Cloud . - Lakukan langkah-langkah di Mengonfigurasi project untuk Google Security Operations guna menyiapkan project yang terikat ke Google Security Operations. Google Cloud

- Pahami Google Cloud workforce identity federation.

- Pastikan Anda memiliki izin untuk melakukan langkah-langkah dalam dokumen ini. Untuk mengetahui informasi tentang izin yang diperlukan untuk setiap fase proses orientasi, lihat Peran yang diperlukan.

Langkah-langkah berikut menjelaskan cara melakukan konfigurasi menggunakan perintah gcloud. Jika langkah dapat dilakukan di konsol Google Cloud , link ke dokumentasi IAM terkait akan diberikan.

Merencanakan penerapan

Bagian berikut menjelaskan keputusan yang harus Anda buat dan informasi yang Anda tentukan sebelum melakukan langkah-langkah dalam dokumen ini.

Tentukan workforce identity pool dan penyedia tenaga kerja

Sebagai bagian dari proses ini, Anda akan mengonfigurasi Google Cloud workforce identity federation sebagai perantara dalam alur autentikasi. Untuk melakukannya, Anda membuat resource Google Cloud berikut:

- Kumpulan tenaga kerja: Kumpulan identitas tenaga kerja memungkinkan Anda memberikan akses kepada tenaga kerja Anda (misalnya, karyawan) ke Google Security Operations.

- Penyedia tenaga kerja: Penyedia tenaga kerja adalah sub-resource dari workforce identity pool. Objek ini menyimpan detail tentang satu IdP.

Hubungan antara workforce identity pool, penyedia tenaga kerja, dan instance Google Security Operations, yang diidentifikasi oleh satu subdomain pelanggan, adalah sebagai berikut:

- Workforce identity pool ditentukan di tingkat organisasi.

- Setiap instance Google Security Operations memiliki workforce identity pool yang dikonfigurasi dan dikaitkan dengannya.

- Workforce identity pool dapat memiliki beberapa penyedia tenaga kerja.

Setiap penyedia tenaga kerja mengintegrasikan IdP pihak ketiga dengan workforce identity pool.

Workforce identity pool yang Anda buat menggunakan langkah-langkah ini harus dikhususkan untuk Google SecOps. Meskipun Anda dapat mengelola beberapa kumpulan identitas tenaga kerja untuk tujuan lain, kumpulan identitas tenaga kerja yang dibuat untuk Google SecOps tidak dapat dibagikan.

Sebaiknya buat workforce identity pool di organisasi Google Cloud yang sama dengan project yang terikat ke Google SecOps.

Tindakan ini membantu menghemat waktu jika Anda telah menentukan informasi tentang kumpulan identitas tenaga kerja dan penyedia tenaga kerja. Anda menggunakan informasi ini saat mengonfigurasi aplikasi SAML IdP dan workforce identity federation.

Pilih nilai untuk ID berikut:

- ID kumpulan tenaga kerja (

WORKFORCE_POOL_ID): pilih nilai yang menunjukkan cakupan atau tujuan workforce identity pool. Nilai harus memenuhi persyaratan berikut:- Harus unik secara global.

- Hanya boleh menggunakan karakter huruf kecil [a-z], digit [0-9], dan tanda hubung [-].

- Harus dimulai dengan karakter huruf kecil [a-z].

- Harus diakhiri dengan karakter huruf kecil [a-z] atau digit [0-9].

- Dapat terdiri dari 4 hingga 61 karakter.

- Nama tampilan kumpulan tenaga kerja (

WORKFORCE_POOL_DISPLAY_NAME): tentukan nama yang mudah digunakan untuk kumpulan identitas tenaga kerja. - Deskripsi kumpulan tenaga kerja (

WORKFORCE_POOL_DESCRIPTION): tentukan deskripsi mendetail workforce identity pool. - ID penyedia tenaga kerja (

WORKFORCE_PROVIDER_ID): pilih nilai yang menunjukkan IdP yang diwakilinya. Nilai harus memenuhi persyaratan berikut::- Hanya boleh menggunakan karakter huruf kecil [a-z], digit [0-9], dan tanda hubung [-].

- Panjangnya bisa antara 4 hingga 32 karakter.

- Nama tampilan penyedia workforce (

WORKFORCE_PROVIDER_DISPLAY_NAME): tentukan nama yang mudah digunakan untuk penyedia workforce. Panjangnya harus kurang dari 32 karakter. - Deskripsi penyedia tenaga kerja (

WORKFORCE_PROVIDER_DESCRIPTION): tentukan deskripsi mendetail penyedia tenaga kerja.

Menentukan atribut dan grup pengguna di IdP

Sebelum membuat aplikasi SAML di IdP, identifikasi atribut dan grup pengguna yang diperlukan untuk mengonfigurasi akses ke fitur di Google Security Operations. Untuk mengetahui informasi selengkapnya, lihat Mengonfigurasi kontrol akses fitur menggunakan IAM dan Izin Google Security Operations di IAM.

Anda memerlukan informasi ini selama fase berikut dalam proses ini:

Saat mengonfigurasi aplikasi SAML, Anda membuat grup yang ditentukan selama perencanaan. Anda mengonfigurasi aplikasi SAML IdP untuk meneruskan keanggotaan grup dalam pernyataan.

Saat membuat penyedia tenaga kerja, Anda memetakan atribut dan grup pernyataan ke atributGoogle Cloud . Informasi ini dikirim dalam klaim pernyataan sebagai bagian dari identitas pengguna.

Saat menyiapkan kontrol akses berbasis peran di Google Security Operations, Anda menggunakan atribut pengguna dan informasi grup untuk mengonfigurasi akses ke fitur Google Security Operations.

Google Security Operations menyediakan beberapa peran bawaan yang masing-masing memungkinkan akses ke fitur tertentu. Anda dapat memetakan grup yang ditentukan di aplikasi SAML IdP ke peran bawaan ini.

Buat grup IdP untuk administrator yang mengonfigurasi akses fitur terkait SOAR. Tentukan nama grup ini selama proses aktivasi untuk memberi otorisasi anggota grup agar dapat mengonfigurasi akses pengguna dan grup ke fitur terkait SOAR di Google SecOps.

Mengonfigurasi IdP

Bagian ini hanya menjelaskan konfigurasi spesifik yang diperlukan dalam aplikasi SAML IdP untuk berintegrasi dengan Google Cloud workforce identity federation dan Google Security Operations.

Buat aplikasi SAML baru di IdP Anda.

Konfigurasi aplikasi dengan URL Assertion Consumer Service (ACS) berikut, yang juga disebut sebagai URL single sign-on, bergantung pada penyedia layanan.

https://auth.backstory.chronicle.security/signin-callback/locations/global/workforcePools/WORKFORCE_POOL_ID/providers/WORKFORCE_PROVIDER_IDGanti kode berikut:

WORKFORCE_POOL_ID: ID yang Anda tentukan untuk workforce identity pool.WORKFORCE_PROVIDER_ID: ID yang Anda tentukan untuk penyedia tenaga kerja.Untuk mengetahui deskripsi nilai, lihat Merencanakan penerapan.

Konfigurasi aplikasi dengan ID Entitas berikut (juga disebut, ID Entitas SP).

https://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/providers/WORKFORCE_PROVIDER_IDGanti kode berikut:

WORKFORCE_POOL_ID: ID yang Anda tentukan untuk workforce identity pool.WORKFORCE_PROVIDER_ID: ID yang Anda tentukan untuk penyedia tenaga kerja.

Konfigurasi ID nama di IdP Anda untuk memastikan kolom

NameIDditampilkan dalam respons SAML.Anda dapat menyetelnya ke nilai yang mendukung kebijakan organisasi Anda, seperti alamat email atau nama pengguna. Lihat dokumentasi IdP Anda untuk mengetahui informasi tentang cara mengonfigurasi nilai ini. Untuk mengetahui informasi selengkapnya tentang persyaratan ini, lihat Memecahkan masalah workforce identity federation.

Anda juga dapat membuat atribut grup di aplikasi SAML. Anda menentukannya saat merencanakan penerapan IdP.

Download file XML metadata aplikasi. Di bagian berikutnya, Anda akan mengupload file ini dari sistem lokal ke Google Cloud direktori beranda menggunakan Cloud Shell.

Mengonfigurasi workforce identity federation

Bagian ini hanya menjelaskan langkah-langkah spesifik yang diperlukan untuk mengonfigurasi workforce identity federation dengan aplikasi SAML IdP yang Anda buat di bagian sebelumnya. Untuk mengetahui informasi selengkapnya tentang cara mengelola workforce identity pool, lihat Mengelola penyedia workforce identity pool

Buka konsol Google Cloud sebagai pengguna dengan izin yang diperlukan di project yang terikat dengan Google Security Operations. Anda telah mengidentifikasi atau membuat pengguna ini sebelumnya. Lihat bagian Sebelum memulai.

Mulai sesi Cloud Shell.

Tetapkan project Google Cloud yang ditagih dan dikenai kuota untuk operasi yang dilakukan menggunakan gcloud CLI. Gunakan perintah

gcloudberikut sebagai contoh:gcloud config set billing/quota_project PROJECT_IDGanti

PROJECT_IDdengan project ID project yang terikat dengan Google Security Operations yang Anda buat di Mengonfigurasi project untuk Google Security Operations. Google Cloud Untuk mengetahui deskripsi kolom yang mengidentifikasi project, lihat Membuat dan mengelola project.Untuk mengetahui informasi tentang kuota, lihat dokumen berikut:

Jika Anda mengalami error, lihat Memecahkan masalah error kuota.

Membuat dan mengonfigurasi workforce identity pool

Anda dapat mengonfigurasi pool identitas tenaga kerja untuk berintegrasi dengan penyedia identitas (IdP) eksternal atau dengan Google Workspace atau Cloud Identity.

Buat workforce identity pool.

Buat workforce identity pool untuk IdP pihak ketiga:

Gunakan perintah

gcloudberikut sebagai contoh:gcloud iam workforce-pools create WORKFORCE_POOL_ID\ --location="global" \ --organization="ORGANIZATION_ID" \ --description="WORKFORCE_POOL_DESCRIPTION" \ --display-name="WORKFORCE_POOL_DISPLAY_NAME"Ganti kode berikut:

WORKFORCE_POOL_ID: ID yang Anda tentukan untuk workforce identity pool.ORGANIZATION_ID: ID organisasi numerik.WORKFORCE_POOL_DESCRIPTION: tentukan deskripsi workforce identity pool.WORKFORCE_POOL_DISPLAY_NAME: tentukan nama yang mudah digunakan untuk workforce identity pool.

Untuk melakukan konfigurasi ini menggunakan konsol Google Cloud , lihat Membuat kumpulan.

Jika Anda ingin menggunakan Google Workspace atau Cloud Identity untuk login ke Google SecOps, tambahkan tanda ini:

--allowed-services domain=backstory.chronicle.securitydan--disable-programmatic-signinke perintah:gcloud iam workforce-pools create WORKFORCE_POOL_ID\ --location="global" \ --organization="ORGANIZATION_ID" \ --description="WORKFORCE_POOL_DESCRIPTION" \ --display-name="WORKFORCE_POOL_DISPLAY_NAME" \ --allowed-services domain=backstory.chronicle.security \ --disable-programmatic-signinPerintah ini membuat workforce identity pool yang tidak mendukung login ke Google Cloud. Untuk mengaktifkan fungsi login, Anda harus menggunakan flag yang sesuai untuk setiap skenario.

Jika Anda diminta di command line untuk mengaktifkan Chronicle API, ketik

Yes.

Membuat penyedia workforce identity pool

Penyedia kumpulan identitas tenaga kerja adalah entitas yang menjelaskan hubungan antara Google Cloud organisasi dan IdP Anda.

Upload file metadata aplikasi SAML ke direktori beranda Cloud Shell dengan mengklik Selengkapnya >. File hanya dapat diupload ke direktori beranda Anda. Untuk opsi lainnya dalam mentransfer file antara Cloud Shell dan workstation lokal, lihat Mengupload dan mendownload file dan folder dari Cloud Shell.

Catat jalur direktori tempat Anda mengupload file XML metadata aplikasi SAML di Cloud Shell. Anda akan memerlukan jalur ini pada langkah berikutnya.

Buat penyedia workforce identity pool dan tentukan detail IdP.

Gunakan perintah

gcloudberikut sebagai contoh:gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool="WORKFORCE_POOL_ID" \ --location="global" \ --display-name="WORKFORCE_PROVIDER_DISPLAY_NAME" \ --description="WORKFORCE_PROVIDER_DESCRIPTION" \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="ATTRIBUTE_MAPPINGS"Untuk mengetahui deskripsi nilai, lihat Merencanakan penerapan.

Ganti kode berikut:

WORKFORCE_PROVIDER_ID: nilai yang Anda tentukan untuk ID penyedia tenaga kerja.WORKFORCE_POOL_ID: nilai yang Anda tentukan untuk ID workforce identity pool.WORKFORCE_PROVIDER_DISPLAY_NAME: nama yang mudah digunakan untuk penyedia tenaga kerja. Panjangnya harus kurang dari 32 karakter.WORKFORCE_PROVIDER_DESCRIPTION: deskripsi penyedia workforce.PATH_TO_METADATA_XML: lokasi direktori Cloud Shell dari file XML metadata aplikasi yang Anda upload menggunakan Cloud Shell, misalnya:/path/to/sso_metadata.xml.ATTRIBUTE_MAPPINGS: definisi cara memetakan atribut pernyataan ke atributGoogle Cloud . Common Expression Language digunakan untuk menafsirkan pemetaan ini. Contoh:google.subject=assertion.subject,google.display_name=assertion.attributes.name[0],google.groups=assertion.attributes.groupsContoh sebelumnya memetakan atribut berikut:

assertion.subjectkegoogle.subject. Ini adalah persyaratan minimum.assertion.attributes.name[0]kegoogle.display_name.assertion.attributes.groupske atributgoogle.groups.

Jika Anda melakukan konfigurasi ini untuk Google Security Operations, yang mencakup Google Security Operations SIEM dan Google SecOps SOAR, Anda juga harus memetakan atribut berikut yang diperlukan oleh Google SecOps SOAR:

attribute.first_nameattribute.last_nameattribute.user_emailgoogle.groups

Untuk mengetahui informasi selengkapnya, lihat Menyediakan dan memetakan pengguna untuk Google SecOps SOAR.

Secara default, Google Security Operations membaca informasi grup dari nama atribut pernyataan yang tidak peka huruf besar/kecil berikut:

_assertion.attributes.groups_,_assertion.attributes.idpGroup_, dan_assertion.attributes.memberOf_.Saat mengonfigurasi aplikasi SAML untuk meneruskan informasi keanggotaan grup dalam pernyataan, tetapkan nama atribut grup ke

_group_,_idpGroup_, atau_memberOf_.Dalam contoh perintah, Anda dapat mengganti

assertion.attributes.groupsdenganassertion.attributes.idpGroupatauassertion.attributes.memberOf, yang mewakili nama atribut grup yang Anda konfigurasi di aplikasi SAML IdP dan yang berisi informasi keanggotaan grup dalam pernyataan.Contoh berikut memetakan beberapa grup ke atribut

google.groups:google.groups="(has(assertion.attributes.idpGroup) ? assertion.attributes.idpGroup : []) + (has(assertion.attributes.groups) ? assertion.attributes.groups : []) + (has(assertion.attributes.memberof) ? assertion.attributes.memberof : [])"Contoh berikut memetakan grup

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/groupyang berisi karakter khusus kegoogle.groups:google.groups="assertion.attributes['http://schemas.xmlsoap.org/ws/2005/05/identity/claims/group']"Untuk mengetahui informasi selengkapnya tentang pemetaan atribut, lihat Pemetaan Atribut.

Untuk melakukan konfigurasi ini menggunakan konsol Google Cloud , lihat Membuat penyedia SAML.

Memberikan peran untuk mengaktifkan login ke Google Security Operations

Langkah-langkah berikut menjelaskan cara memberikan peran tertentu menggunakan IAM agar pengguna dapat login ke Google Security Operations. Lakukan konfigurasi menggunakan project yang terikat dengan Google Security Operations Google Cloud yang Anda buat sebelumnya.

Berikan peran Chronicle API Viewer (

roles/chronicle.viewer) kepada pengguna atau grup yang harus memiliki akses ke aplikasi Google Security Operations.Contoh berikut memberikan peran Pelihat API Chronicle kepada identitas yang dikelola menggunakan workforce identity pool dan penyedia tenaga kerja yang Anda buat sebelumnya.

gcloud projects add-iam-policy-binding PROJECT_ID \ --role roles/chronicle.viewer \ --member "principalSet://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/*"Ganti kode berikut:

PROJECT_ID: dengan project ID project yang terikat dengan Google Security Operations yang Anda konfigurasi di Mengonfigurasi project untuk Google Security Operations. Google Cloud Untuk mengetahui deskripsi kolom yang mengidentifikasi project, lihat Membuat dan mengelola project.WORKFORCE_POOL_ID: nilai yang Anda tentukan untuk ID workforce identity pool.

Untuk memberikan peran Pelihat API Chronicle kepada grup tertentu, jalankan perintah berikut:

gcloud projects add-iam-policy-binding PROJECT_ID \ --role roles/chronicle.viewer \ --member "principalSet://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/group/GROUP_ID"Mengganti

GROUP_ID: grup dalam klaimgoogle.groupsyang dipetakan.

Konfigurasi kebijakan IAM tambahan untuk memenuhi persyaratan organisasi Anda.

Wajib: Untuk menyelesaikan autentikasi dan mengaktifkan akses pengguna ke platform Google SecOps, Anda harus mengonfigurasi akses pengguna dari sisi SOAR Google SecOps. Untuk mengetahui informasi selengkapnya, lihat artikel Memetakan pengguna di platform Google SecOps.

Memverifikasi atau mengonfigurasi kontrol akses fitur Google Security Operations

Jika Anda mengonfigurasi workforce identity federation dengan atribut atau grup yang dipetakan ke atribut google.groups, informasi ini akan diteruskan ke Google Security Operations sehingga Anda dapat mengonfigurasi kontrol akses berbasis peran (RBAC) ke fitur Google Security Operations.

Jika instance Google Security Operations memiliki konfigurasi RBAC yang ada, verifikasi bahwa konfigurasi asli berfungsi seperti yang diharapkan.

Jika Anda belum pernah mengonfigurasi kontrol akses, lihat Mengonfigurasi kontrol akses fitur menggunakan IAM untuk mengetahui informasi tentang cara mengontrol akses ke fitur.

Mengubah konfigurasi workforce identity federation

Jika Anda perlu memperbarui penyedia workforce identity pool atau penyedia tenaga kerja, lihat Mengelola penyedia workforce identity pool untuk mengetahui informasi tentang cara memperbarui konfigurasi.

Bagian Key management di Create a SAML workforce pool provider menjelaskan cara memperbarui kunci penandatanganan IdP, lalu memperbarui konfigurasi penyedia workforce dengan file XML metadata aplikasi terbaru.

Berikut adalah contoh perintah gcloud yang memperbarui konfigurasi penyedia tenaga kerja:

gcloud iam workforce-pools providers update-saml WORKFORCE_PROVIDER_ID \

--workforce-pool=WORKFORCE_POOL_ID \

--location="global" \

--display-name="WORKFORCE_PROVIDER_DISPLAY_NAME" \

--description="WORKFORCE_PROVIDER_DESCRIPTION" \

--idp-metadata-path=PATH_TO_METADATA_XML \

--attribute-mapping="ATTRIBUTE_MAPPINGS"

Ganti kode berikut:

WORKFORCE_PROVIDER_ID: nilai yang Anda tentukan untuk ID penyedia tenaga kerja.WORKFORCE_POOL_ID: nilai yang Anda tentukan untuk ID workforce identity pool.WORKFORCE_PROVIDER_DISPLAY_NAME: nama yang mudah digunakan untuk penyedia tenaga kerja. Nilai harus kurang dari 32 karakter.WORKFORCE_PROVIDER_DESCRIPTION: deskripsi penyedia workforce.PATH_TO_METADATA_XML: lokasi file XML metadata aplikasi yang diperbarui, misalnya:/path/to/sso_metadata_updated.xml.ATTRIBUTE_MAPPINGS: atribut pernyataan yang dipetakan ke atributGoogle Cloud . Contoh:google.subject=assertion.subject,google.display_name=assertion.attributes.name[0],google.groups=assertion.attributes.memberOf

Untuk memastikan bahwa RBAC Google SecOps terus berfungsi seperti yang diharapkan, petakan juga atribut

google.groups ke semua grup yang digunakan untuk menentukan peran di Google SecOps.

Memecahkan masalah terkait konfigurasi

Jika Anda mengalami error selama proses ini, tinjau Memecahkan masalah workforce identity federation untuk mengatasi masalah umum. Bagian berikut memberikan informasi tentang masalah umum yang terjadi saat melakukan langkah-langkah dalam dokumen ini.

Jika Anda masih mengalami masalah, hubungi perwakilan Google SecOps Anda dan berikan File Log Jaringan Chrome Anda.

Perintah tidak ditemukan

Saat membuat penyedia workforce identity pool dan menentukan detail IdP, Anda akan mendapatkan error berikut:

Error: bash: --attribute-mapping=google.subject=assertion.subject,

google.display_name=assertion.attributes.name[0],

google.groups=assertion.attributes.groups: command not found

Pastikan bahwa PATH_TO_METADATA_XML adalah lokasi tempat Anda mengupload file XML metadata aplikasi SAML ke direktori beranda Cloud Shell.

Pemanggil tidak memiliki izin

Saat menjalankan perintah gcloud projects add-iam-policy-binding untuk memberikan peran kepada pengguna atau grup, Anda akan mendapatkan error berikut:

ERROR: (gcloud.organizations.add-iam-policy-binding) User [ ] does not have

permission to access organizations instance [538073083963:getIamPolicy]

(or it may not exist): The caller does not have permission

Pastikan Anda memiliki izin yang diperlukan. Untuk mengetahui informasi selengkapnya, lihat Peran yang diperlukan.

Langkah berikutnya

Setelah menyelesaikan langkah-langkah dalam dokumen ini, lakukan hal berikut:

Lakukan langkah-langkah untuk Menautkan instance Google Security Operations ke Google Cloud layanan.

Jika Anda belum menyiapkan pencatatan log audit, lanjutkan dengan mengaktifkan pencatatan log audit Google Security Operations.

Jika Anda mengonfigurasi Google Security Operations, lakukan langkah-langkah tambahan di Menyediakan, mengautentikasi, dan memetakan pengguna di Google Security Operations.

Untuk mengonfigurasi akses ke fitur, lakukan langkah-langkah tambahan di Mengonfigurasi kontrol akses fitur menggunakan IAM dan Izin Google Security Operations di IAM.

Perlu bantuan lain? Dapatkan jawaban dari anggota Komunitas dan profesional Google SecOps.