Externen Identitätsanbieter konfigurieren

Sie können Cloud Identity, Google Workspace oder einen externen Identitätsanbieter wie Okta oder Azure AD verwenden, um Nutzer, Gruppen und die Authentifizierung zu verwalten.

Auf dieser Seite wird beschrieben, wie Sie einen Drittanbieter-Identitätsanbieter verwenden, indem Sie die Mitarbeiteridentitätsföderation konfigurieren.

Mit der Mitarbeiteridentitätsföderation von Google können Sie lokalen oder Multi-Cloud-Arbeitslasten Zugriff auf Google Cloud-Ressourcen gewähren, ohne einen Dienstkontoschlüssel verwenden zu müssen. Sie können die Mitarbeiteridentitätsföderation mit jedem IdP verwenden, der OpenID Connect (OIDC) oder SAML 2.0 unterstützt, z. B. Microsoft Entra ID, Active Directory Federation Services (AD FS), Okta und andere.

Für Google Security Operations ist die Verwendung der Workforce Identity-Föderation von Google als SSO-Broker für Folgendes erforderlich:

- Kunden mit FedRAMP High-Anforderungen (oder höher).

- Kunden, die auf beliebige Steuerelemente auf Unternehmensniveau in Google Security Operations zugreifen, die durch Google Cloudaktiviert werden, einschließlich der rollenbasierten Zugriffssteuerung (RBAC) für Daten und Funktionen mit Identity and Access Management (IAM).

- Kunden, die die Self-Service-Anmeldedatenverwaltung für den programmatischen Zugriff auf die Chronicle API verwenden.

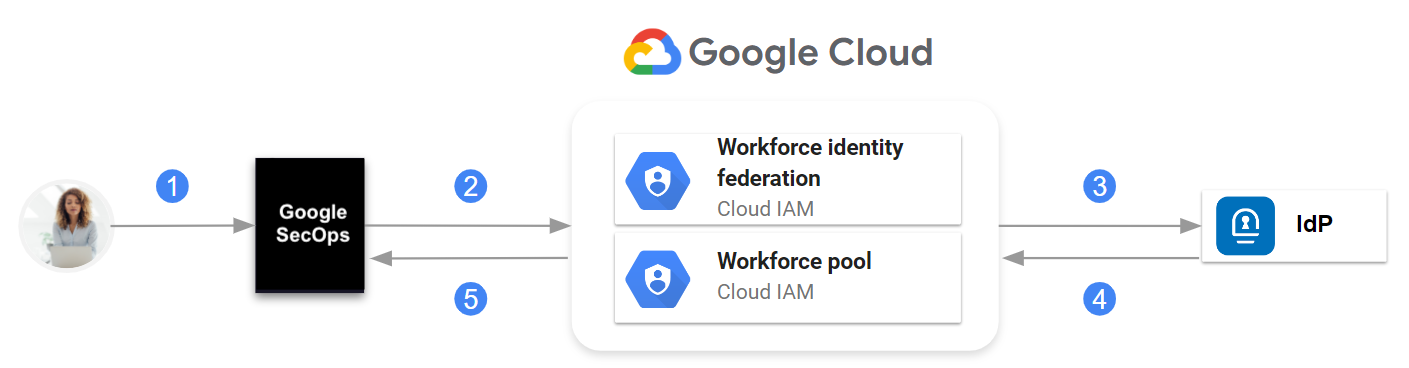

Google Security Operations unterstützt die vom Dienstanbieter initiierte (SP-initiierte) SAML-SSO für Nutzer. Mit dieser Funktion können Nutzer direkt zu Google Security Operations navigieren. Google Security Operations sendet über die Google Cloud Identity and Access Management (IAM)-Mitarbeiteridentitätsföderation eine Anfrage an den Drittanbieter-Identitätsanbieter (IdP).

Nachdem der IdP die Nutzeridentität authentifiziert hat, wird der Nutzer mit einer Authentifizierungsassertion an Google Security Operations zurückgegeben. Google Cloud Die Workforce Identity Federation fungiert als Vermittler im Authentifizierungsablauf.

Kommunikation zwischen Google Security Operations, IAM-Mitarbeiteridentitätsföderation und IdP

Auf übergeordneter Ebene sieht die Kommunikation so aus:

- Der Nutzer ruft Google Security Operations auf.

- Google Security Operations ruft IdP-Informationen im Google Cloud -Mitarbeiteridentitätspool ab.

- Eine Anfrage wird an den Identitätsanbieter gesendet.

- Die SAML-Assertion wird an den Google Cloud Workforce Identity-Pool gesendet.

- Wenn die Authentifizierung erfolgreich ist, empfängt Google Security Operations nur die SAML-Attribute, die beim Konfigurieren des Workforce-Anbieters im Workforce Identity-Pool definiert wurden.

Google Security Operations-Administratoren erstellen Gruppen in ihrem Identitätsanbieter, konfigurieren die SAML-Anwendung so, dass Informationen zur Gruppenzugehörigkeit in der Assertion übergeben werden, und weisen dann Nutzern und Gruppen vordefinierte Rollen in IAM oder benutzerdefinierte Rollen zu, die sie erstellt haben.

Die vom IdP initiierte Anmeldung (Anmeldung über das IdP-Dashboard) wird nicht unterstützt. Wenden Sie sich an Ihren Google Security Operations-Ansprechpartner, um diese Funktion anzufordern, wenn Ihre Organisation sie benötigt.

In diesem Dokument werden die allgemeinen Schritte zum Einrichten der Authentifizierung über einen Drittanbieter-Identitätsanbieter (IdP) mithilfe der Google Cloud Mitarbeiteridentitätsföderation beschrieben. Nachdem Sie die Schritte in diesem Dokument ausgeführt haben, können Sie mit Ihrem externen Identitätsanbieter auf Google Security Operations zugreifen und den Zugriff auf Google Security Operations über SAML-SSO mit Workforce Identity Federation verwalten.

Hinweise

- Sie sollten mit Cloud Shell, dem

gcloud-Befehl und der Google Cloud -Konsole vertraut sein. - Führen Sie die Schritte unter Google Cloud -Projekt für Google Security Operations konfigurieren aus, um ein Projekt einzurichten, das an Google Security Operations gebunden ist.

- Machen Sie sich mit der Google Cloud Mitarbeiteridentitätsföderation vertraut.

- Prüfen Sie, ob Sie die Berechtigungen zum Ausführen der Schritte in diesem Dokument haben. Informationen zu den erforderlichen Berechtigungen für die einzelnen Phasen des Onboarding-Prozesses finden Sie unter Erforderliche Rollen.

In den folgenden Schritten wird beschrieben, wie Sie die Konfiguration mit gcloud-Befehlen vornehmen. Wenn ein Schritt in der Google Cloud Console ausgeführt werden kann, wird ein Link zur zugehörigen IAM-Dokumentation bereitgestellt.

Implementierung planen

Im folgenden Abschnitt werden die Entscheidungen beschrieben, die Sie treffen müssen, und die Informationen, die Sie definieren müssen, bevor Sie die Schritte in diesem Dokument ausführen.

Mitarbeiteridentitätspool und Mitarbeiteranbieter definieren

Im Rahmen dieses Prozesses konfigurieren Sie die Google Cloud Identitätsföderation von Arbeitslasten als Vermittler im Authentifizierungsablauf. Dazu erstellen Sie die folgenden Google Cloud Ressourcen:

- Personalpool: Mit einem Mitarbeiteridentitätspool können Sie Ihren Mitarbeitern (z.B. Mitarbeitern) Zugriff auf Google Security Operations gewähren.

- Workforce-Anbieter: Ein Workforce-Anbieter ist eine untergeordnete Ressource des Workforce Identity-Pools. Darin werden Details zu einem einzelnen Identitätsanbieter gespeichert.

Die Beziehung zwischen Mitarbeiteridentitätspool, Mitarbeiteranbietern und einer Google Security Operations-Instanz, die durch eine einzelne Kundensubdomain identifiziert wird, ist wie folgt:

- Ein Workforce Identity-Pool wird auf Organisationsebene definiert.

- Für jede Google Security Operations-Instanz ist ein Mitarbeiteridentitätspool konfiguriert und ihr zugeordnet.

- Ein Workforce Identity-Pool kann mehrere Workforce-Anbieter haben.

Jeder Mitarbeiteranbieter integriert einen externen IdP in den Workforce Identity-Pool.

Der Personalpool, den Sie mit diesen Schritten erstellen, muss für Google SecOps vorgesehen sein. Sie können zwar mehrere Mitarbeiteridentitäts-Pools für andere Zwecke verwalten, der für Google SecOps erstellte Mitarbeiteridentitäts-Pool kann jedoch nicht freigegeben werden.

Wir empfehlen, den Mitarbeiteridentitätspool in derselben Google CloudOrganisation zu erstellen, die das an Google SecOps gebundene Projekt enthält.

Wenn Sie Informationen zum Mitarbeiteridentitätspool und zum Mitarbeiteranbieter vorab definieren, sparen Sie Zeit. Sie verwenden diese Informationen sowohl beim Konfigurieren der IdP-SAML-Anwendung als auch der Workforce Identity-Föderation.

Wählen Sie die Werte für die folgenden Kennungen aus:

- Mitarbeiterpool-ID (

WORKFORCE_POOL_ID): Wählen Sie einen Wert aus, der den Umfang oder Zweck des Mitarbeiteridentitätspools angibt. Der Wert muss die folgenden Anforderungen erfüllen:- Muss global eindeutig sein.

- Darf nur Kleinbuchstaben [a–z], Ziffern [0–9] und Bindestriche [-] enthalten.

- Muss mit einem Kleinbuchstaben [a–z] beginnen.

- Muss mit einem Kleinbuchstaben [a–z] oder einer Ziffer [0–9] enden.

- Kann 4 bis 61 Zeichen lang sein.

- Anzeigename des Mitarbeiterpools (

WORKFORCE_POOL_DISPLAY_NAME): Definieren Sie einen nutzerfreundlichen Namen für den Mitarbeiteridentitätspool. - Beschreibung des Workforce-Pools (

WORKFORCE_POOL_DESCRIPTION): Geben Sie eine detaillierte Beschreibung des Workforce Identity-Pools an. - Mitarbeiteranbieter-ID (

WORKFORCE_PROVIDER_ID): Wählen Sie einen Wert aus, der den IdP angibt, den er darstellt. Der Wert muss die folgenden Anforderungen erfüllen::- Darf nur Kleinbuchstaben [a–z], Ziffern [0–9] und Bindestriche [-] enthalten.

- Kann 4 bis 32 Zeichen lang sein.

- Anzeigename des Personalanbieters (

WORKFORCE_PROVIDER_DISPLAY_NAME): Geben Sie einen nutzerfreundlichen Namen für den Personalanbieter an. Er darf nicht länger als 32 Zeichen sein. - Beschreibung des Personalanbieters (

WORKFORCE_PROVIDER_DESCRIPTION): Geben Sie eine detaillierte Beschreibung des Personalanbieters an.

Nutzerattribute und Gruppen im IdP definieren

Bevor Sie die SAML-Anwendung im IdP erstellen, müssen Sie festlegen, welche Nutzerattribute und Gruppen erforderlich sind, um den Zugriff auf Funktionen in Google Security Operations zu konfigurieren. Weitere Informationen finden Sie unter Funktionszugriffssteuerung mit IAM konfigurieren und Google Security Operations-Berechtigungen in IAM.

Sie benötigen diese Informationen in den folgenden Phasen dieses Prozesses:

Beim Konfigurieren der SAML-Anwendung erstellen Sie die Gruppen, die während der Planung definiert wurden. Sie konfigurieren die IdP-SAML-Anwendung so, dass Gruppenmitgliedschaften in der Assertion übergeben werden.

Wenn Sie den Mitarbeiteridentitätsanbieter erstellen, ordnen Sie Assertion-Attribute und -Gruppen Google Cloud -Attributen zu. Diese Informationen werden im Assertion-Claim als Teil der Identität eines Nutzers gesendet.

Wenn Sie die rollenbasierte Zugriffssteuerung in Google Security Operations einrichten, verwenden Sie die Nutzerattribute und Gruppeninformationen, um den Zugriff auf Google Security Operations-Funktionen zu konfigurieren.

Google Security Operations bietet mehrere vordefinierte Rollen, die jeweils Zugriff auf bestimmte Funktionen ermöglichen. Sie können Gruppen, die in der IdP-SAML-Anwendung definiert sind, diesen vordefinierten Rollen zuordnen.

Erstellen Sie eine IdP-Gruppe für Administratoren, die den Zugriff auf SOAR-bezogene Funktionen konfigurieren. Geben Sie diesen Gruppennamen während des Onboardings an, um Gruppenmitgliedern die Berechtigung zu erteilen, den Nutzer- und Gruppenzugriff auf SOAR-bezogene Funktionen in Google SecOps zu konfigurieren.

IdP konfigurieren

In diesem Abschnitt wird nur die spezifische Konfiguration beschrieben, die in einer SAML-Anwendung des Identitätsanbieters für die Integration mit der Google Cloud Workforce Identity-Föderation und Google Security Operations erforderlich ist.

Erstellen Sie in Ihrem IdP eine neue SAML-Anwendung.

Konfigurieren Sie die Anwendung mit der folgenden Assertion Consumer Service-URL (ACS-URL), die je nach Dienstanbieter auch als SSO-URL (Single Sign-On) bezeichnet wird.

https://auth.backstory.chronicle.security/signin-callback/locations/global/workforcePools/WORKFORCE_POOL_ID/providers/WORKFORCE_PROVIDER_IDErsetzen Sie Folgendes:

WORKFORCE_POOL_ID: Die Kennung, die Sie für den Workforce Identity-Pool definiert haben.WORKFORCE_PROVIDER_ID: die Kennung, die Sie für den Mitarbeiteranbieter definiert haben.Beschreibungen der Werte finden Sie unter Implementierung planen.

Konfigurieren Sie die Anwendung mit der folgenden Entitäts-ID (auch SP-Entitäts-ID genannt).

https://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/providers/WORKFORCE_PROVIDER_IDErsetzen Sie Folgendes:

WORKFORCE_POOL_ID: Die Kennung, die Sie für den Workforce Identity-Pool definiert haben.WORKFORCE_PROVIDER_ID: Die Kennung, die Sie für den Mitarbeiteridentitätsanbieter definiert haben.

Konfigurieren Sie die Namenskennung in Ihrem IdP so, dass das Feld

NameIDin der SAML-Antwort zurückgegeben wird.Sie können hier einen Wert festlegen, der den Richtlinien Ihrer Organisation entspricht, z. B. eine E-Mail-Adresse oder einen Nutzernamen. Informationen zum Konfigurieren dieses Werts finden Sie in der Dokumentation Ihres Identitätsanbieters. Weitere Informationen zu dieser Anforderung finden Sie unter Fehlerbehebung bei der Mitarbeiteridentitätsföderation.

Optional: Erstellen Sie die Gruppenattribute in der SAML-Anwendung. Sie haben diese beim Planen der IdP-Implementierung definiert.

Laden Sie die XML-Datei mit den Anwendungsmetadaten herunter. Im nächsten Abschnitt laden Sie diese Datei von Ihrem lokalen System in Ihr Google Cloud -Basisverzeichnis hoch. Dazu verwenden Sie Cloud Shell.

Workforce Identity-Föderation konfigurieren

In diesem Abschnitt werden nur die spezifischen Schritte beschrieben, die zum Konfigurieren der Mitarbeiteridentitätsföderation mit der IdP-SAML-Anwendung erforderlich sind, die Sie im vorherigen Abschnitt erstellt haben. Weitere Informationen zum Verwalten von Mitarbeiteridentitätspools finden Sie unter Workforce Identity-Pool-Anbieter verwalten.

Öffnen Sie die Google Cloud -Konsole als Nutzer mit den erforderlichen Berechtigungen für das an Google Security Operations gebundene Projekt. Sie haben diesen Nutzer bereits identifiziert oder erstellt. Weitere Informationen finden Sie im Abschnitt Vorbereitung.

Starten Sie eine Cloud Shell-Sitzung.

Legen Sie das Google Cloud Projekt fest, das für die mit der gcloud CLI durchgeführten Vorgänge in Rechnung gestellt und mit einem Kontingent belastet wird. Verwenden Sie den folgenden

gcloud-Befehl als Beispiel:gcloud config set billing/quota_project PROJECT_IDErsetzen Sie

PROJECT_IDdurch die Projekt-ID des Google Security Operations-gebundenen Projekts, das Sie in Google Security Operations-Projekt konfigurieren erstellt haben. Google Cloud Eine Beschreibung der Felder, die ein Projekt identifizieren, finden Sie unter Projekte erstellen und verwalten.Informationen zu Kontingenten finden Sie in den folgenden Dokumenten:

Wenn ein Fehler auftritt, lesen Sie den Abschnitt Kontingentfehler beheben.

Workforce Identity-Pool erstellen und konfigurieren

Sie können einen Personalidentitätspool so konfigurieren, dass er in einen externen Identitätsanbieter (IdP) oder in Google Workspace oder Cloud Identity eingebunden wird.

Erstellen Sie einen Workforce Identity-Pool.

So erstellen Sie einen Workforce Identity-Pool für einen Drittanbieter-IdP:

Verwenden Sie den folgenden

gcloud-Befehl als Beispiel:gcloud iam workforce-pools create WORKFORCE_POOL_ID\ --location="global" \ --organization="ORGANIZATION_ID" \ --description="WORKFORCE_POOL_DESCRIPTION" \ --display-name="WORKFORCE_POOL_DISPLAY_NAME"Ersetzen Sie Folgendes:

WORKFORCE_POOL_ID: Die Kennung, die Sie für den Workforce Identity-Pool definiert haben.ORGANIZATION_ID: die numerische Organisations-ID.WORKFORCE_POOL_DESCRIPTION: Geben Sie eine Beschreibung des Workforce Identity-Pools an.WORKFORCE_POOL_DISPLAY_NAME: Geben Sie einen benutzerfreundlichen Namen für den Workforce Identity-Pool an.

Informationen zum Konfigurieren mit der Google Cloud Console finden Sie unter Pool erstellen.

Wenn Sie Google Workspace oder Cloud Identity verwenden möchten, um sich in Google SecOps anzumelden, fügen Sie diese Flags hinzu:

--allowed-services domain=backstory.chronicle.securityund--disable-programmatic-signinzum Befehl:gcloud iam workforce-pools create WORKFORCE_POOL_ID\ --location="global" \ --organization="ORGANIZATION_ID" \ --description="WORKFORCE_POOL_DESCRIPTION" \ --display-name="WORKFORCE_POOL_DISPLAY_NAME" \ --allowed-services domain=backstory.chronicle.security \ --disable-programmatic-signinMit diesem Befehl wird ein Mitarbeiteridentitätspool erstellt, der die Anmeldung bei Google Cloudnicht unterstützt. Damit die Anmeldefunktion aktiviert wird, müssen Sie für jedes Szenario die entsprechenden Flags verwenden.

Wenn Sie in der Befehlszeile aufgefordert werden, die Chronicle API zu aktivieren, geben Sie

Yesein.

Workforce Identity-Anbieter erstellen

Ein Anbieter von Pools für Workforce Identity ist eine Entität, die eine Beziehung zwischen Ihrer Google Cloud -Organisation und Ihrem IdP beschreibt.

Laden Sie die SAML-Anwendungsmetadatendatei in Ihr Cloud Shell-Basisverzeichnis hoch, indem Sie auf Mehr > klicken. Dateien können nur in Ihr Basisverzeichnis hochgeladen werden. Weitere Optionen zum Übertragen von Dateien zwischen Cloud Shell und Ihrer lokalen Workstation finden Sie unter Dateien und Ordner in Cloud Shell hoch- und herunterladen.

Notieren Sie sich den Verzeichnispfad, in den Sie die XML-Datei mit den SAML-Anwendungsmetadaten in Cloud Shell hochgeladen haben. Sie benötigen diesen Pfad im nächsten Schritt.

Erstellen Sie einen Anbieter von Mitarbeiteridentitätspools und geben Sie die IdP-Details an.

Verwenden Sie den folgenden

gcloud-Befehl als Beispiel:gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool="WORKFORCE_POOL_ID" \ --location="global" \ --display-name="WORKFORCE_PROVIDER_DISPLAY_NAME" \ --description="WORKFORCE_PROVIDER_DESCRIPTION" \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="ATTRIBUTE_MAPPINGS"Beschreibungen der Werte finden Sie unter Implementierung planen.

Ersetzen Sie Folgendes:

WORKFORCE_PROVIDER_ID: Der Wert, den Sie für die ID des Mitarbeiter-Anbieters definiert haben.WORKFORCE_POOL_ID: der Wert, den Sie für die ID des Mitarbeiteridentitätspools definiert haben.WORKFORCE_PROVIDER_DISPLAY_NAME: ein nutzerfreundlicher Name für den Mitarbeiter-Anbieter. Er darf nicht länger als 32 Zeichen sein.WORKFORCE_PROVIDER_DESCRIPTION: eine Beschreibung des Mitarbeiter-Anbieters.PATH_TO_METADATA_XML: Der Cloud Shell-Verzeichnispfad der XML-Datei mit den Anwendungsmetadaten, die Sie mit Cloud Shell hochgeladen haben, z. B./path/to/sso_metadata.xml.ATTRIBUTE_MAPPINGS: Definition der Zuordnung von Assertion-Attributen zu Google Cloud -Attributen. Common Expression Language wird verwendet, um diese Zuordnungen zu interpretieren. Beispiel:google.subject=assertion.subject,google.display_name=assertion.attributes.name[0],google.groups=assertion.attributes.groupsIm vorherigen Beispiel werden die folgenden Attribute zugeordnet:

assertion.subjectzugoogle.subject. Dies ist eine Mindestanforderung.assertion.attributes.name[0]zugoogle.display_name.assertion.attributes.groupszum Attributgoogle.groups.

Wenn Sie diese Konfiguration für Google Security Operations vornehmen, das Google Security Operations SIEM und Google SecOps SOAR umfasst, müssen Sie auch die folgenden Attribute zuordnen, die für Google SecOps SOAR erforderlich sind:

attribute.first_nameattribute.last_nameattribute.user_emailgoogle.groups

Weitere Informationen finden Sie unter Nutzer für Google SecOps SOAR bereitstellen und zuordnen.

Standardmäßig liest Google Security Operations Gruppeninformationen aus den folgenden nicht case-sensitiven Attributnamen für Zusicherungen:

_assertion.attributes.groups_,_assertion.attributes.idpGroup_und_assertion.attributes.memberOf_.Wenn Sie die SAML-Anwendung so konfigurieren, dass Informationen zur Gruppenmitgliedschaft in der Assertion übergeben werden, legen Sie den Namen des Gruppenattributs auf

_group_,_idpGroup_oder_memberOf_fest.Im Beispielbefehl können Sie

assertion.attributes.groupsdurchassertion.attributes.idpGroupoderassertion.attributes.memberOfersetzen. Dies steht für den Namen des Gruppenattributs, das Sie in der SAML-Anwendung des Identitätsanbieters konfiguriert haben und das Informationen zur Gruppenmitgliedschaft in der Assertion enthält.Im folgenden Beispiel werden mehrere Gruppen dem Attribut

google.groupszugeordnet:google.groups="(has(assertion.attributes.idpGroup) ? assertion.attributes.idpGroup : []) + (has(assertion.attributes.groups) ? assertion.attributes.groups : []) + (has(assertion.attributes.memberof) ? assertion.attributes.memberof : [])"Im folgenden Beispiel wird die Gruppe

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/group, die Sonderzeichen enthält, der Gruppegoogle.groupszugeordnet:google.groups="assertion.attributes['http://schemas.xmlsoap.org/ws/2005/05/identity/claims/group']"Weitere Informationen zum Zuordnen von Attributen finden Sie unter Attributzuordnungen.

Informationen zum Ausführen dieser Konfiguration mit der Google Cloud -Konsole finden Sie unter SAML-Anbieter erstellen.

Rolle zuweisen, um die Anmeldung bei Google Security Operations zu ermöglichen

In den folgenden Schritten wird beschrieben, wie Sie mit IAM eine bestimmte Rolle zuweisen, damit sich Nutzer in Google Security Operations anmelden können. Führen Sie die Konfiguration mit dem zuvor erstellten Google Cloud -Projekt durch, das an Google Security Operations gebunden ist.

Weisen Sie Nutzern oder Gruppen, die Zugriff auf die Google Security Operations-Anwendung haben sollen, die Rolle Chronicle API Viewer (

roles/chronicle.viewer) zu.Im folgenden Beispiel wird die Rolle „Chronicle API Viewer“ Identitäten zugewiesen, die mit dem zuvor erstellten Personalpool und Personalanbieter verwaltet werden.

gcloud projects add-iam-policy-binding PROJECT_ID \ --role roles/chronicle.viewer \ --member "principalSet://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/*"Ersetzen Sie Folgendes:

PROJECT_ID: mit der Projekt-ID des Google Security Operations-gebundenen Projekts, das Sie in Google Cloud -Projekt für Google Security Operations konfigurieren konfiguriert haben. Eine Beschreibung der Felder, mit denen ein Projekt identifiziert wird, finden Sie unter Projekte erstellen und verwalten.WORKFORCE_POOL_ID: der Wert, den Sie für die ID des Mitarbeiteridentitätspools definiert haben.

Führen Sie den folgenden Befehl aus, um einer bestimmten Gruppe die Rolle „Chronicle API Viewer“ zuzuweisen:

gcloud projects add-iam-policy-binding PROJECT_ID \ --role roles/chronicle.viewer \ --member "principalSet://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/group/GROUP_ID"Ersetzen Sie

GROUP_IDdurch eine Gruppe im zugeordnetengoogle.groups-Anspruch.

Konfigurieren Sie zusätzliche IAM-Richtlinien, um die Anforderungen Ihrer Organisation zu erfüllen.

Erforderlich: Damit die Authentifizierung abgeschlossen und der Nutzerzugriff auf die Google SecOps-Plattform ermöglicht werden kann, müssen Sie den Nutzerzugriff über die SOAR-Seite von Google SecOps konfigurieren. Weitere Informationen finden Sie unter Map users in the Google SecOps platform.

Zugriffssteuerung für Google Security Operations-Funktionen prüfen oder konfigurieren

Wenn Sie die Mitarbeiteridentitätsföderation mit Attributen oder Gruppen konfiguriert haben, die dem Attribut google.groups zugeordnet sind, werden diese Informationen an Google Security Operations übergeben, damit Sie die rollenbasierte Zugriffssteuerung (RBAC) für Google Security Operations-Funktionen konfigurieren können.

Wenn die Google Security Operations-Instanz eine vorhandene RBAC-Konfiguration hat, prüfen Sie, ob die ursprüngliche Konfiguration wie erwartet funktioniert.

Wenn Sie die Zugriffssteuerung noch nicht konfiguriert haben, finden Sie unter Funktionszugriffssteuerung mit IAM konfigurieren Informationen zum Steuern des Zugriffs auf Funktionen.

Konfiguration für Mitarbeiteridentitätsföderation ändern

Wenn Sie den Workforce Identity-Pool oder den Workforce-Anbieter aktualisieren müssen, finden Sie unter Workforce Identity-Pool-Anbieter verwalten Informationen zum Aktualisieren der Konfiguration.

Im Abschnitt Schlüsselverwaltung unter SAML-Anbieter für Mitarbeiteridentitätspool erstellen wird beschrieben, wie Sie IdP-Signierschlüssel aktualisieren und dann die Konfiguration des Mitarbeiteranbieters mit der neuesten XML-Datei der Anwendungsmetadaten aktualisieren.

Das folgende Beispiel zeigt einen gcloud-Befehl, mit dem die Konfiguration des Workforce-Anbieters aktualisiert wird:

gcloud iam workforce-pools providers update-saml WORKFORCE_PROVIDER_ID \

--workforce-pool=WORKFORCE_POOL_ID \

--location="global" \

--display-name="WORKFORCE_PROVIDER_DISPLAY_NAME" \

--description="WORKFORCE_PROVIDER_DESCRIPTION" \

--idp-metadata-path=PATH_TO_METADATA_XML \

--attribute-mapping="ATTRIBUTE_MAPPINGS"

Ersetzen Sie Folgendes:

WORKFORCE_PROVIDER_ID: Der Wert, den Sie für die ID des Mitarbeiter-Anbieters definiert haben.WORKFORCE_POOL_ID: der Wert, den Sie für die ID des Mitarbeiteridentitätspools definiert haben.WORKFORCE_PROVIDER_DISPLAY_NAME: ein nutzerfreundlicher Name für den Mitarbeiter-Anbieter. Der Wert muss weniger als 32 Zeichen umfassen.WORKFORCE_PROVIDER_DESCRIPTION: die Beschreibung des Mitarbeiter-Anbieters.PATH_TO_METADATA_XML: Der Speicherort der aktualisierten XML-Datei mit Anwendungsmetadaten, z. B./path/to/sso_metadata_updated.xml.ATTRIBUTE_MAPPINGS: die zugeordneten Zusicherungsattribute zu Google Cloud -Attributen. Beispiel:google.subject=assertion.subject,google.display_name=assertion.attributes.name[0],google.groups=assertion.attributes.memberOf

Damit Google SecOps RBAC weiterhin wie erwartet funktioniert, müssen Sie das Attribut google.groups auch allen Gruppen zuordnen, die zum Definieren von Rollen in Google SecOps verwendet werden.

Probleme mit der Konfiguration beheben

Wenn bei diesem Vorgang Fehler auftreten, lesen Sie den Abschnitt Fehlerbehebung bei der Mitarbeiteridentitätsföderation, um häufige Probleme zu beheben. Im folgenden Abschnitt finden Sie Informationen zu häufigen Problemen, die bei der Ausführung der Schritte in diesem Dokument auftreten können.

Sollten weiterhin Probleme auftreten, wenden Sie sich an Ihren Google SecOps-Kundenbetreuer und stellen Sie die Chrome-Netzwerkprotokolldatei bereit.

Befehl nicht gefunden

Wenn Sie einen Anbieter von Mitarbeiteridentitätspools erstellen und die IdP-Details angeben, erhalten Sie den folgenden Fehler:

Error: bash: --attribute-mapping=google.subject=assertion.subject,

google.display_name=assertion.attributes.name[0],

google.groups=assertion.attributes.groups: command not found

Prüfen Sie, ob PATH_TO_METADATA_XML der Speicherort ist, an dem Sie die XML-Datei mit den SAML-Anwendungsmetadaten in Ihr Cloud Shell-Basisverzeichnis hochgeladen haben.

Das Dienstkonto hat keine Berechtigung.

Wenn Sie den Befehl gcloud projects add-iam-policy-binding ausführen, um Nutzern oder Gruppen Rollen zuzuweisen, erhalten Sie den folgenden Fehler:

ERROR: (gcloud.organizations.add-iam-policy-binding) User [ ] does not have

permission to access organizations instance [538073083963:getIamPolicy]

(or it may not exist): The caller does not have permission

Prüfen Sie, ob Sie die erforderlichen Berechtigungen haben. Weitere Informationen finden Sie unter Erforderliche Rollen.

Nächste Schritte

Führen Sie nach Abschluss der Schritte in diesem Dokument Folgendes aus:

Führen Sie die Schritte aus, um eine Google Security Operations-Instanz mit Google Cloud Diensten zu verknüpfen.

Wenn Sie die Audit-Protokollierung noch nicht eingerichtet haben, aktivieren Sie die Audit-Protokollierung für Google Security Operations.

Wenn Sie die Konfiguration für Google Security Operations vornehmen, führen Sie zusätzliche Schritte unter Nutzer in Google Security Operations bereitstellen, authentifizieren und zuordnen aus.

Wenn Sie den Zugriff auf Funktionen konfigurieren möchten, führen Sie zusätzliche Schritte unter Funktionszugriffssteuerung mit IAM konfigurieren und Google Security Operations-Berechtigungen in IAM aus.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten