Configurare un provider di identità di terze parti

Puoi utilizzare Cloud Identity, Google Workspace o un provider di identità di terze parti (come Okta o Azure AD) per gestire utenti, gruppi e autenticazione.

Questa pagina descrive come utilizzare un provider di identità di terze parti configurando la federazione delle identità della forza lavoro.

La federazione delle identità della forza lavoro di Google ti consente di concedere ai carichi di lavoro on-premise o multi-cloud l'accesso alle Google Cloud risorse, senza dover utilizzare una chiave dell'account di servizio. Puoi utilizzare la federazione delle identità per la forza lavoro con qualsiasi IdP che supporti OpenID Connect (OIDC) o SAML 2.0, come Microsoft Entra ID, Active Directory Federation Services (AD FS), Okta e altri.

Google Security Operations richiede l'utilizzo della federazione delle identità per la forza lavoro di Google come broker SSO per quanto segue:

- Clienti con requisiti di conformità FedRAMP High (o superiore).

- I clienti che accedono a qualsiasi controllo di livello aziendale in Google Security Operations abilitato da Google Cloud, incluso controllo dell'accesso basato sui ruoli (RBAC) per dati e funzionalità utilizzando Identity and Access Management (IAM).

- Clienti che utilizzano la gestione delle credenziali self-service per l'accesso programmatico all'API Chronicle.

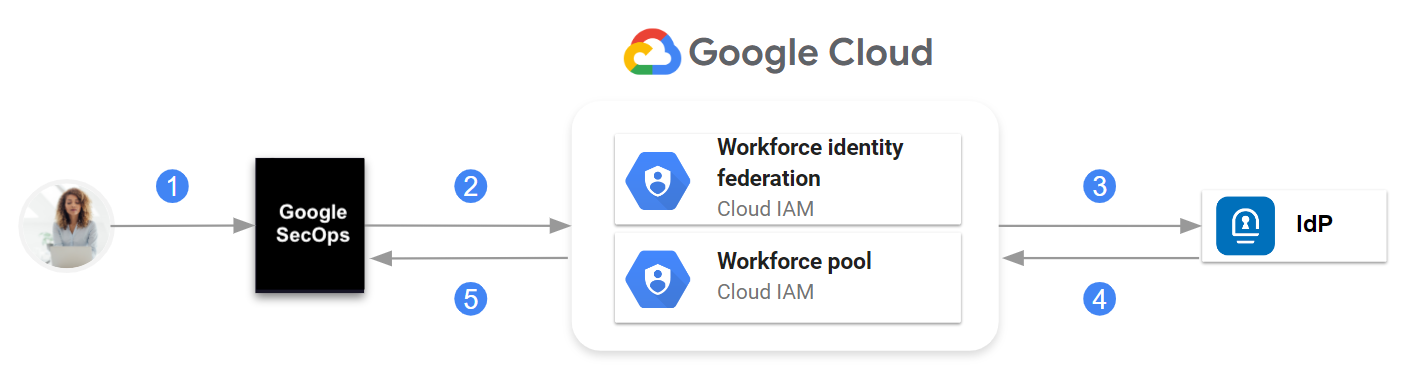

Google Security Operations supporta il servizio SSO SAML avviato dal fornitore di servizi (SP) per gli utenti. Con questa funzionalità, gli utenti accedono direttamente a Google Security Operations. Google Security Operations invia una richiesta tramite Google Cloud Identity and Access Management (IAM) federazione delle identità per la forza lavoro al provider di identità (IdP) di terze parti.

Dopo che l'IdP autentica l'identità dell'utente, quest'ultimo viene restituito a Google Security Operations con un'asserzione di autenticazione. Google Cloud La federazione delle identità per la forza lavoro funge da intermediario nel flusso di autenticazione.

Comunicazione tra Google Security Operations, federazione delle identità per la forza lavoro IAM e IdP

A livello generale, la comunicazione è la seguente:

- L'utente accede a Google Security Operations.

- Google Security Operations cerca le informazioni dell'IdP nel Google Cloud pool di identità della forza lavoro.

- Viene inviata una richiesta al provider di identità.

- L'asserzione SAML viene inviata al Google Cloud pool di identità per la forza lavoro.

- Se l'autenticazione ha esito positivo, Google Security Operations riceve solo gli attributi SAML definiti quando hai configurato il provider di forza lavoro nel pool di identità della forza lavoro.

Gli amministratori di Google Security Operations creano gruppi nel proprio provider di identità, configurano l'applicazione SAML per trasmettere le informazioni sull'appartenenza ai gruppi nell'asserzione e poi associano utenti e gruppi ai ruoli predefiniti di IAM di Google Security Operations o a ruoli personalizzati che hanno creato.

L'accesso avviato dall'IdP (avvio di un accesso dalla dashboard dell'IdP) non è supportato. Se la tua organizzazione ha bisogno di questa funzionalità, contatta il tuo rappresentante di Google Security Operations per richiederla.

Questo documento descrive i passaggi di alto livello per configurare l'autenticazione tramite un provider di identità (IdP) di terze parti utilizzando la federazione delle identità della forza lavoro. Google Cloud Dopo aver eseguito i passaggi descritti in questo documento, potrai accedere a Google Security Operations utilizzando il tuo IdP di terze parti e gestire l'accesso a Google Security Operations utilizzando l'accesso SSO tramite SAML con la federazione delle identità della forza lavoro.

Prima di iniziare

- Assicurati di avere familiarità con Cloud Shell,

il comando

gcloude la console Google Cloud . - Segui i passaggi descritti in Configurare un progetto Google Cloud per Google Security Operations per configurare un progetto che si associa a Google Security Operations.

- Acquisisci familiarità con la Google Cloud federazione delle identità per la forza lavoro.

- Assicurati di disporre delle autorizzazioni per eseguire i passaggi descritti in questo documento. Per informazioni sulle autorizzazioni richieste per ogni fase della procedura di onboarding, consulta Ruoli richiesti.

I passaggi seguenti descrivono come eseguire la configurazione utilizzando i comandi gcloud. Se un passaggio può essere eseguito nella console Google Cloud , viene fornito un link alla documentazione IAM correlata.

Pianificare l'implementazione

La sezione seguente descrive le decisioni che devi prendere e le informazioni che devi definire prima di eseguire i passaggi descritti in questo documento.

Definisci il pool di identità della forza lavoro e il provider della forza lavoro

Nell'ambito di questa procedura, configurerai la federazione delle identità della forza lavoro come intermediario nel flusso di autenticazione. Google Cloud Per farlo, crea le seguenti risorse: Google Cloud

- Pool di forza lavoro: Un pool di identità della forza lavoro consente di concedere alla tua forza lavoro (ad es. dipendenti) l'accesso a Google Security Operations.

- Provider della forza lavoro: Un provider della forza lavoro è una risorsa secondaria del pool di identità per la forza lavoro. Memorizza i dettagli di un singolo IdP.

La relazione tra il pool di identità della forza lavoro, i provider di forza lavoro e un'istanza di Google Security Operations, identificata da un singolo sottodominio cliente, è la seguente:

- Un pool di identità della forza lavoro è definito a livello di organizzazione.

- A ogni istanza di Google Security Operations è associato e configurato un pool di identità della forza lavoro.

- Un pool di identità per la forza lavoro può avere più provider di forza lavoro.

Ogni provider di forza lavoro integra un IdP di terze parti con il pool di identità per la forza lavoro.

Il pool di identità della forza lavoro che crei seguendo questi passaggi deve essere dedicato a Google SecOps. Sebbene tu possa gestire più pool di identità della forza lavoro per altri scopi, il pool di identità della forza lavoro creato per Google SecOps non può essere condiviso.

Ti consigliamo di creare il pool di identità della forza lavoro nella stessa Google Cloud organizzazione che contiene il progetto associato a Google SecOps.

Consente di risparmiare tempo se predefinisci le informazioni sul pool di identità per la forza lavoro e sul provider di forza lavoro. Utilizzi queste informazioni quando configuri sia l'applicazione SAML IdP sia la federazione delle identità della forza lavoro.

Scegli i valori per i seguenti identificatori:

- ID pool di forza lavoro (

WORKFORCE_POOL_ID): seleziona un valore che indichi l'ambito o lo scopo del pool di identità della forza lavoro. Il valore deve soddisfare i seguenti requisiti:- Deve essere univoco a livello globale.

- Deve utilizzare solo caratteri minuscoli [a-z], cifre [0-9] e trattini [-].

- Deve iniziare con un carattere minuscolo [a-z].

- Deve terminare con un carattere minuscolo [a-z] o una cifra [0-9].

- Può avere una lunghezza compresa tra 4 e 61 caratteri.

- Nome visualizzato del pool di forza lavoro (

WORKFORCE_POOL_DISPLAY_NAME): definisci un nome intuitivo per il pool di identità della forza lavoro. - Descrizione del pool di forza lavoro (

WORKFORCE_POOL_DESCRIPTION): definisci una descrizione dettagliata del pool di identità della forza lavoro. - ID fornitore della forza lavoro (

WORKFORCE_PROVIDER_ID): scegli un valore che indichi l'IdP che rappresenta. Il valore deve soddisfare i seguenti requisiti::- Deve utilizzare solo caratteri minuscoli [a-z], cifre [0-9] e trattini [-].

- Può avere una lunghezza compresa tra 4 e 32 caratteri.

- Nome visualizzato del provider di forza lavoro (

WORKFORCE_PROVIDER_DISPLAY_NAME): definisci un nome intuitivo per il provider di forza lavoro. Deve contenere meno di 32 caratteri. - Descrizione del fornitore di forza lavoro (

WORKFORCE_PROVIDER_DESCRIPTION): definisci una descrizione dettagliata del fornitore di forza lavoro.

Definisci gli attributi e i gruppi utente nel provider di identità

Prima di creare l'applicazione SAML nell'IdP, identifica gli attributi utente e i gruppi necessari per configurare l'accesso alle funzionalità di Google Security Operations. Per ulteriori informazioni, vedi Configurare il controllo dell'accesso funzionalità utilizzando IAM e Autorizzazioni di Google Security Operations in IAM.

Queste informazioni sono necessarie durante le seguenti fasi della procedura:

Quando configuri l'applicazione SAML, crei i gruppi definiti durante la pianificazione. Configura l'applicazione SAML IdP per trasmettere le appartenenze ai gruppi nell'asserzione.

Quando crei il provider di identità per la forza lavoro, esegui la mappatura degli attributi e dei gruppi di asserzione agli attributiGoogle Cloud . Queste informazioni vengono inviate nella rivendicazione dell'asserzione come parte dell'identità di un utente.

Quando configuri controllo dell'accesso basato sui ruoli in Google Security Operations, utilizzi gli attributi utente e le informazioni sui gruppi per configurare l'accesso alle funzionalità di Google Security Operations.

Google Security Operations fornisce più ruoli predefiniti che consentono l'accesso a funzionalità specifiche. Puoi mappare i gruppi definiti nell'applicazione SAML IdP a questi ruoli predefiniti.

Crea un gruppo IdP per gli amministratori che configurano l'accesso alle funzionalità correlate a SOAR. Specifica il nome di questo gruppo durante la procedura di onboarding per autorizzare i membri del gruppo a configurare l'accesso di utenti e gruppi alle funzionalità correlate a SOAR in Google SecOps.

Configurare l'IdP

Questa sezione descrive solo la configurazione specifica necessaria in un'applicazione SAML IdP per l'integrazione con Google Cloud la federazione delle identità della forza lavoro e Google Security Operations.

Crea una nuova applicazione SAML nel tuo IdP.

Configura l'applicazione con il seguente URL ACS (Assertion Consumer Service), chiamato anche URL Single Sign-On a seconda del fornitore di servizi.

https://auth.backstory.chronicle.security/signin-callback/locations/global/workforcePools/WORKFORCE_POOL_ID/providers/WORKFORCE_PROVIDER_IDSostituisci quanto segue:

WORKFORCE_POOL_ID: l'identificatore che hai definito per il pool di identità della forza lavoro.WORKFORCE_PROVIDER_ID: l'identificatore che hai definito per il fornitore di forza lavoro.Per le descrizioni dei valori, vedi Pianificare l'implementazione.

Configura l'applicazione con il seguente ID entità (chiamato anche ID entità SP).

https://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/providers/WORKFORCE_PROVIDER_IDSostituisci quanto segue:

WORKFORCE_POOL_ID: l'identificatore che hai definito per il pool di identità della forza lavoro.WORKFORCE_PROVIDER_ID: l'identificatore che hai definito per il fornitore di forza lavoro.

Configura l'identificatore del nome nel tuo IdP per assicurarti che il campo

NameIDvenga restituito nella risposta SAML.Puoi impostare questo valore in modo che supporti le norme della tua organizzazione, ad esempio l'indirizzo email o il nome utente. Per informazioni sulla configurazione di questo valore, consulta la documentazione del tuo IdP. Per saperne di più su questo requisito, consulta Risolvere i problemi relativi alla federazione delle identità per la forza lavoro.

(Facoltativo) Crea gli attributi del gruppo nell'applicazione SAML. Li hai definiti quando hai pianificato l'implementazione del provider di identità.

Scarica il file XML dei metadati dell'applicazione. Nella sezione successiva, caricherai questo file dal tuo sistema locale alla tua home directory di Google Cloud utilizzando Cloud Shell.

Configura la federazione delle identità per la forza lavoro

Questa sezione descrive solo i passaggi specifici necessari per configurare la federazione delle identità della forza lavoro con l'applicazione SAML IdP che hai creato nella sezione precedente. Per ulteriori informazioni sulla gestione dei pool di identità della forza lavoro, consulta Gestire i provider di pool di identità della forza lavoro.

Apri la console Google Cloud come utente con le autorizzazioni richieste nel progetto associato a Google Security Operations. Hai identificato o creato questo utente in precedenza. Consulta la sezione Prima di iniziare.

Avvia una sessione di Cloud Shell.

Imposta il progetto Google Cloud a cui viene fatturata e addebitata la quota per le operazioni eseguite utilizzando gcloud CLI. Utilizza il seguente comando

gcloudcome esempio:gcloud config set billing/quota_project PROJECT_IDSostituisci

PROJECT_IDcon l'ID progetto del progetto vincolato a Google Security Operations che hai creato in Configura un progetto Google Cloud per Google Security Operations. Per una descrizione dei campi che identificano un progetto, vedi Creazione e gestione dei progetti.Per informazioni sulle quote, consulta i seguenti documenti:

Se si verifica un errore, consulta l'articolo Risolvere i problemi relativi agli errori di quota.

Crea e configura un pool di identità per la forza lavoro

Puoi configurare un pool di identità della forza lavoro da integrare con un provider di identità (IdP) esterno o con Google Workspace o Cloud Identity.

Crea un pool di identità per la forza lavoro.

Crea un pool di identità per la forza lavoro per un IdP di terze parti:

Utilizza il seguente comando

gcloudcome esempio:gcloud iam workforce-pools create WORKFORCE_POOL_ID\ --location="global" \ --organization="ORGANIZATION_ID" \ --description="WORKFORCE_POOL_DESCRIPTION" \ --display-name="WORKFORCE_POOL_DISPLAY_NAME"Sostituisci quanto segue:

WORKFORCE_POOL_ID: l'identificatore che hai definito per il pool di identità della forza lavoro.ORGANIZATION_ID: l'ID numerico dell'organizzazione.WORKFORCE_POOL_DESCRIPTION: specifica una descrizione del pool di identità della forza lavoro.WORKFORCE_POOL_DISPLAY_NAME: specifica un nome facile da ricordare per il pool di identità della forza lavoro.

Per eseguire questa configurazione utilizzando la console Google Cloud , consulta Creare un pool.

Se vuoi utilizzare Google Workspace o Cloud Identity per accedere a Google SecOps, aggiungi questi flag:

--allowed-services domain=backstory.chronicle.securitye--disable-programmatic-signinal comando:gcloud iam workforce-pools create WORKFORCE_POOL_ID\ --location="global" \ --organization="ORGANIZATION_ID" \ --description="WORKFORCE_POOL_DESCRIPTION" \ --display-name="WORKFORCE_POOL_DISPLAY_NAME" \ --allowed-services domain=backstory.chronicle.security \ --disable-programmatic-signinQuesto comando crea un pool di identità per la forza lavoro che non supporta l'accesso a Google Cloud. Per attivare la funzionalità di accesso, devi utilizzare i flag appropriati per ogni scenario.

Se ti viene richiesto di abilitare l'API Chronicle nella riga di comando, digita

Yes.

Crea un provider di pool di identità per la forza lavoro

Un provider di pool di identità della forza lavoro è un'entità che descrive una relazione tra la tua organizzazione Google Cloud e il tuo IdP.

Carica il file dei metadati dell'applicazione SAML nella directory home di Cloud Shell facendo clic su Altro >. I file possono essere caricati solo nella directory home. Per altre opzioni di trasferimento dei file tra Cloud Shell e la tua workstation locale, vedi Caricare e scaricare file e cartelle da Cloud Shell.

Prendi nota del percorso della directory in cui hai caricato il file XML dei metadati dell'applicazione SAML in Cloud Shell. Ti servirà nel passaggio successivo.

Crea un provider del pool di identità della forza lavoro e specifica i dettagli dell'IdP.

Utilizza il seguente comando

gcloudcome esempio:gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool="WORKFORCE_POOL_ID" \ --location="global" \ --display-name="WORKFORCE_PROVIDER_DISPLAY_NAME" \ --description="WORKFORCE_PROVIDER_DESCRIPTION" \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="ATTRIBUTE_MAPPINGS"Per le descrizioni dei valori, vedi Pianificare l'implementazione.

Sostituisci quanto segue:

WORKFORCE_PROVIDER_ID: il valore che hai definito per l'ID fornitore di forza lavoro.WORKFORCE_POOL_ID: il valore che hai definito per l'ID pool di identità della forza lavoro.WORKFORCE_PROVIDER_DISPLAY_NAME: un nome intuitivo per il fornitore di forza lavoro. Deve contenere meno di 32 caratteri.WORKFORCE_PROVIDER_DESCRIPTION: una descrizione del fornitore di forza lavoro.PATH_TO_METADATA_XML: la posizione della directory Cloud Shell del file XML dei metadati dell'applicazione che hai caricato utilizzando Cloud Shell, ad esempio:/path/to/sso_metadata.xml.ATTRIBUTE_MAPPINGS: definizione di come mappare gli attributi dell'asserzione agli attributiGoogle Cloud . Per interpretare questa mappatura viene utilizzato Common Expression Language. Ad esempio:google.subject=assertion.subject,google.display_name=assertion.attributes.name[0],google.groups=assertion.attributes.groupsL'esempio precedente mappa i seguenti attributi:

assertion.subjectagoogle.subject. Questo è un requisito minimo.assertion.attributes.name[0]agoogle.display_name.assertion.attributes.groupsall'attributogoogle.groups.

Se esegui questa configurazione per Google Security Operations, che include Google Security Operations SIEM e Google SecOps SOAR, devi anche mappare i seguenti attributi richiesti da Google SecOps SOAR:

attribute.first_nameattribute.last_nameattribute.user_emailgoogle.groups

Per saperne di più, vedi Provisioning e mappatura degli utenti per Google SecOps SOAR.

Per impostazione predefinita, Google Security Operations legge le informazioni sui gruppi dai seguenti nomi di attributi di asserzione senza distinzione tra maiuscole e minuscole:

_assertion.attributes.groups_,_assertion.attributes.idpGroup_e_assertion.attributes.memberOf_.Quando configuri l'applicazione SAML per trasmettere le informazioni sull'iscrizione al gruppo nell'asserzione, imposta il nome dell'attributo del gruppo su

_group_,_idpGroup_o_memberOf_.Nel comando di esempio, puoi sostituire

assertion.attributes.groupsconassertion.attributes.idpGroupoassertion.attributes.memberOf, che rappresenta il nome dell'attributo del gruppo configurato nell'applicazione SAML del provider di identità e che contiene informazioni sull'iscrizione al gruppo nell'asserzione.L'esempio seguente mappa più gruppi all'attributo

google.groups:google.groups="(has(assertion.attributes.idpGroup) ? assertion.attributes.idpGroup : []) + (has(assertion.attributes.groups) ? assertion.attributes.groups : []) + (has(assertion.attributes.memberof) ? assertion.attributes.memberof : [])"Il seguente esempio mappa il gruppo

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/groupcontenente caratteri speciali agoogle.groups:google.groups="assertion.attributes['http://schemas.xmlsoap.org/ws/2005/05/identity/claims/group']"Per ulteriori informazioni sulla mappatura degli attributi, consulta Mappature degli attributi.

Per eseguire questa configurazione utilizzando la console Google Cloud , consulta Creare un provider SAML.

Concedi un ruolo per attivare l'accesso a Google Security Operations

I seguenti passaggi descrivono come concedere un ruolo specifico utilizzando IAM in modo che gli utenti possano accedere a Google Security Operations. Esegui la configurazione utilizzando il progetto Google Cloud vincolato a Google Security Operations che hai creato in precedenza.

Concedi il ruolo Visualizzatore API Chronicle (

roles/chronicle.viewer) a utenti o gruppi che devono avere accesso all'applicazione Google Security Operations.L'esempio seguente concede il ruolo Visualizzatore API Chronicle alle identità gestite utilizzando il pool di identità della forza lavoro e il provider della forza lavoro che hai creato in precedenza.

gcloud projects add-iam-policy-binding PROJECT_ID \ --role roles/chronicle.viewer \ --member "principalSet://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/*"Sostituisci quanto segue:

PROJECT_ID: con l'ID progetto del progetto vincolato a Google Security Operations che hai configurato in Configurare un progetto Google Cloud per Google Security Operations. Per una descrizione dei campi che identificano un progetto, vedi Creazione e gestione dei progetti.WORKFORCE_POOL_ID: il valore che hai definito per l'ID pool di identità della forza lavoro.

Per concedere il ruolo Visualizzatore API Chronicle a un gruppo specifico, esegui questo comando:

gcloud projects add-iam-policy-binding PROJECT_ID \ --role roles/chronicle.viewer \ --member "principalSet://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/group/GROUP_ID"Sostituisci

GROUP_ID: un gruppo nella rivendicazionegoogle.groupsmappata.

Configura criteri IAM aggiuntivi per soddisfare i requisiti della tua organizzazione.

Obbligatorio: per completare l'autenticazione e consentire l'accesso degli utenti alla piattaforma Google SecOps, devi configurare l'accesso degli utenti dal lato SOAR di Google SecOps. Per ulteriori informazioni, consulta Mappare gli utenti nella piattaforma Google SecOps.

Verificare o configurare il controllo dell'accesso funzionalità di Google Security Operations

Se hai configurato la federazione delle identità della forza lavoro con attributi o gruppi mappati

all'attributo google.groups, queste informazioni vengono trasmesse a Google Security Operations

in modo da poter configurare controllo dell'accesso basato sui ruoli (RBAC) per le funzionalità di Google Security Operations.

Se l'istanza Google Security Operations ha una configurazione RBAC esistente, verifica che la configurazione originale funzioni come previsto.

Se non hai ancora configurato controllo dell'accesso dell'accesso, consulta Configurare il controllo dell'accesso dell'accesso alle funzionalità utilizzando IAM per informazioni sul controllo dell'accesso alle funzionalità.

Modificare la configurazione della federazione delle identità per la forza lavoro

Se devi aggiornare il pool di identità per la forza lavoro o il provider di forza lavoro, consulta Gestire i provider di pool di identità per la forza lavoro per informazioni sull'aggiornamento della configurazione.

La sezione Gestione delle chiavi in Crea un provider di pool di forza lavoro SAML descrive come aggiornare le chiavi di firma IdP e poi aggiornare la configurazione del provider di forza lavoro con il file XML dei metadati dell'applicazione più recente.

Di seguito è riportato un esempio di comando gcloud che aggiorna la configurazione del fornitore di forza lavoro:

gcloud iam workforce-pools providers update-saml WORKFORCE_PROVIDER_ID \

--workforce-pool=WORKFORCE_POOL_ID \

--location="global" \

--display-name="WORKFORCE_PROVIDER_DISPLAY_NAME" \

--description="WORKFORCE_PROVIDER_DESCRIPTION" \

--idp-metadata-path=PATH_TO_METADATA_XML \

--attribute-mapping="ATTRIBUTE_MAPPINGS"

Sostituisci quanto segue:

WORKFORCE_PROVIDER_ID: il valore che hai definito per l'ID fornitore di forza lavoro.WORKFORCE_POOL_ID: il valore che hai definito per l'ID pool di identità della forza lavoro.WORKFORCE_PROVIDER_DISPLAY_NAME: un nome intuitivo per il fornitore di forza lavoro. Il valore deve contenere meno di 32 caratteri.WORKFORCE_PROVIDER_DESCRIPTION: la descrizione del fornitore di forza lavoro.PATH_TO_METADATA_XML: la posizione del file XML dei metadati dell'applicazione aggiornato, ad esempio/path/to/sso_metadata_updated.xml.ATTRIBUTE_MAPPINGS: gli attributi dell'asserzione mappati agli attributiGoogle Cloud . Ad esempio:google.subject=assertion.subject,google.display_name=assertion.attributes.name[0],google.groups=assertion.attributes.memberOf

Per garantire che RBAC di Google SecOps continui a funzionare come previsto, mappa anche l'attributo

google.groups a tutti i gruppi utilizzati per definire i ruoli in Google SecOps.

Risolvere i problemi di configurazione

Se riscontri errori durante questo processo, consulta la sezione Risolvere i problemi relativi alla federazione delle identità della forza lavoro per risolvere i problemi comuni. La sezione seguente fornisce informazioni sui problemi comuni riscontrati durante l'esecuzione dei passaggi descritti in questo documento.

Se i problemi persistono, contatta il tuo rappresentante di Google SecOps e fornisci il file di log di rete di Chrome.

Comando non trovato

Quando crei un provider del pool di identità per la forza lavoro e specifichi i dettagli dell'IdP, viene visualizzato il seguente errore:

Error: bash: --attribute-mapping=google.subject=assertion.subject,

google.display_name=assertion.attributes.name[0],

google.groups=assertion.attributes.groups: command not found

Controlla che PATH_TO_METADATA_XML sia la posizione in cui hai caricato il file XML dei metadati dell'applicazione SAML nella home directory di Cloud Shell.

Il chiamante non dispone dell'autorizzazione

Quando esegui il comando gcloud projects add-iam-policy-binding per concedere ruoli a utenti o gruppi, viene visualizzato il seguente errore:

ERROR: (gcloud.organizations.add-iam-policy-binding) User [ ] does not have

permission to access organizations instance [538073083963:getIamPolicy]

(or it may not exist): The caller does not have permission

Verifica di disporre delle autorizzazioni necessarie. Per saperne di più, vedi Ruoli richiesti.

Passaggi successivi

Dopo aver completato i passaggi descritti in questo documento, procedi nel seguente modo:

Segui i passaggi per collegare un'istanza Google Security Operations ai Google Cloud servizi.

Se non hai ancora configurato la registrazione degli audit, continua con l'attivazione della registrazione degli audit di Google Security Operations.

Se esegui la configurazione per Google Security Operations, esegui passaggi aggiuntivi in Provisioning, autenticazione e mappatura degli utenti in Google Security Operations.

Per configurare l'accesso alle funzionalità, esegui ulteriori passaggi in Configurare il controllo dell'accesso dell'accesso alle funzionalità utilizzando IAM e Autorizzazioni di Google Security Operations in IAM.

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.