Configurer un fournisseur d'identité tiers

Vous pouvez utiliser Cloud Identity, Google Workspace ou un fournisseur d'identité tiers (tel qu'Okta ou Azure AD) pour gérer les utilisateurs, les groupes et l'authentification.

Cette page explique comment utiliser un fournisseur d'identité tiers en configurant la fédération des identités des employés.

La fédération d'identité de personnel de Google vous permet d'accorder aux charges de travail sur site ou multicloud un accès aux ressources Google Cloudsans avoir à utiliser de clé de compte de service. Vous pouvez utiliser la fédération des identités des employés avec n'importe quel fournisseur d'identité compatible avec OpenID Connect (OIDC) ou SAML 2.0, comme Microsoft Entra ID, Active Directory Federation Services (AD FS), Okta et d'autres.

Google Security Operations nécessite l'utilisation de la fédération d'identité de personnel de Google comme courtier SSO pour les éléments suivants :

- Clients soumis aux exigences de conformité FedRAMP au niveau d'impact élevé (ou supérieur).

- Clients accédant à des contrôles de niveau Enterprise dans Google Security Operations activés par Google Cloud, y compris le contrôle des accès basé sur les rôles (RBAC) pour les données et les fonctionnalités à l'aide d'Identity and Access Management (IAM).

- Clients utilisant la gestion des identifiants en libre-service pour l'accès programmatique à l'API Chronicle.

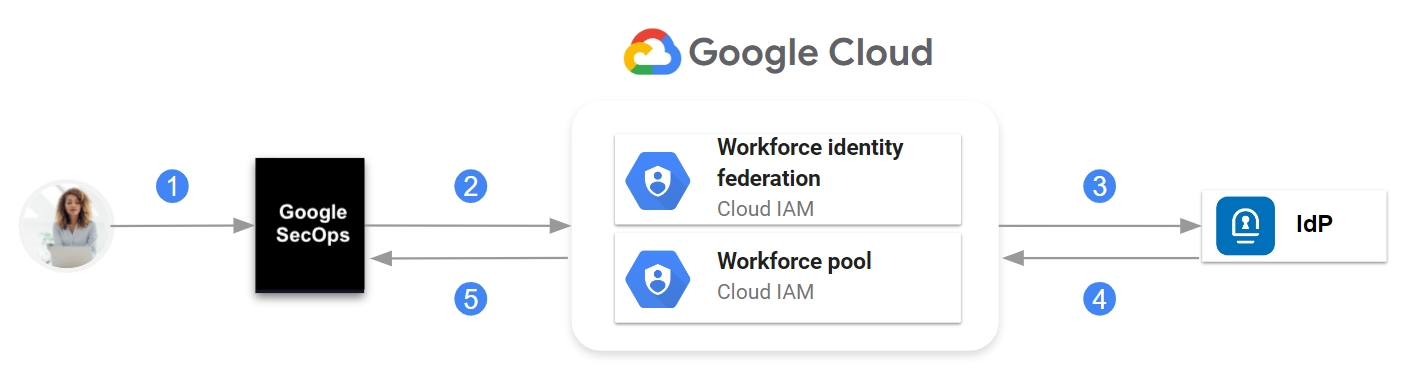

Google Security Operations est compatible avec l'authentification unique SAML initiée par le fournisseur de services (SP) pour les utilisateurs. Cette fonctionnalité permet aux utilisateurs d'accéder directement à Google Security Operations. Google Security Operations envoie une requête via la fédération des identités des employés d' Google Cloud Identity and Access Management (IAM) Google Cloud au fournisseur d'identité (IdP) tiers.

Une fois que le fournisseur d'identité a authentifié l'identité de l'utilisateur, celui-ci est redirigé vers Google Security Operations avec une assertion d'authentification.La fédération d'identités du personnel Google Cloud agit comme intermédiaire dans le flux d'authentification.

Communication entre Google Security Operations, la fédération d'identité IAM pour les employés et le fournisseur d'identité

Voici les grandes lignes de la communication :

- L'utilisateur accède à Google Security Operations.

- Google Security Operations recherche les informations du fournisseur d'identité dans le pool d'identités de personnel Google Cloud .

- Une requête est envoyée au fournisseur d'identité.

- L'assertion SAML est envoyée au pool d'identités de personnel Google Cloud .

- Si l'authentification réussit, Google Security Operations ne reçoit que les attributs SAML définis lorsque vous avez configuré le fournisseur d'identité des employés dans le pool d'identités des employés.

Les administrateurs Google Security Operations créent des groupes dans leur fournisseur d'identité, configurent l'application SAML pour qu'elle transmette les informations sur l'appartenance à un groupe dans l'assertion, puis associent les utilisateurs et les groupes aux rôles prédéfinis dans IAM de Google Security Operations ou aux rôles personnalisés qu'ils ont créés.

La connexion initiée par le fournisseur d'identité (démarrage d'une connexion depuis le tableau de bord de votre fournisseur d'identité) n'est pas acceptée. Contactez votre représentant Google Security Operations pour demander cette fonctionnalité si votre organisation en a besoin.

Ce document décrit les étapes générales à suivre pour configurer l'authentification via un fournisseur d'identité (IdP) tiers à l'aide de la fédération d'identité des employés Google Cloud . Après avoir suivi les étapes décrites dans ce document, vous pourrez accéder à Google Security Operations à l'aide de votre IdP tiers et gérer l'accès à Google Security Operations à l'aide de l'authentification unique SAML et de la fédération d'identité de personnel.

Avant de commencer

- Assurez-vous de bien connaître Cloud Shell, la commande

gcloudet la console Google Cloud . - Suivez les étapes décrites dans Configurer un projet Google Cloud pour Google Security Operations afin de configurer un projet qui se lie à Google Security Operations.

- Familiarisez-vous avec la Google Cloud fédération d'identité de personnel.

- Assurez-vous de disposer des autorisations nécessaires pour effectuer les étapes décrites dans ce document. Pour en savoir plus sur les autorisations requises pour chaque phase du processus d'intégration, consultez Rôles requis.

Les étapes suivantes décrivent comment effectuer la configuration à l'aide des commandes gcloud. Si une étape peut être effectuée dans la console Google Cloud , un lien vers la documentation IAM correspondante est fourni.

Planifier l'implémentation

La section suivante décrit les décisions que vous devez prendre et les informations que vous devez définir avant d'effectuer les étapes de ce document.

Définir le pool d'identités de personnel et le fournisseur de personnel

Dans le cadre de ce processus, vous configurerez la fédération d'identité de personnel Google Cloud comme intermédiaire dans le flux d'authentification. Pour ce faire, vous devez créer les ressources Google Cloud suivantes :

- Pool de personnel : un pool d'identités de personnel vous permet d'accorder à vos employés, par exemple, l'accès à Google Security Operations.

- Fournisseur de personnel : Un fournisseur de personnel est une sous-ressource du pool d'identités de personnel. Il stocke les informations d'un seul fournisseur d'identité.

La relation entre un pool d'identités de personnel, des fournisseurs de personnel et une instance Google Security Operations, identifiée par un seul sous-domaine client, est la suivante :

- Un pool d'identités de personnel est défini au niveau de l'organisation.

- Chaque instance Google Security Operations est configurée avec un pool d'identités des employés qui lui est associé.

- Un pool d'identités de personnel peut comporter plusieurs fournisseurs de personnel.

Chaque fournisseur de personnel intègre un IdP tiers au pool d'identités du personnel.

Le pool d'identités de personnel que vous créez en suivant ces étapes doit être dédié à Google SecOps. Bien que vous puissiez gérer plusieurs pools d'identités des employés à d'autres fins, le pool d'identités des employés créé pour Google SecOps ne peut pas être partagé.

Nous vous recommandons de créer le pool d'identités de personnel dans la même organisation Google Cloudque celle contenant le projet lié à Google SecOps.

Cela permet de gagner du temps si vous prédéfinissez des informations sur le pool d'identités de personnel et le fournisseur de personnel. Vous utilisez ces informations lorsque vous configurez l'application SAML de l'IdP et la fédération d'identité de personnel.

Choisissez les valeurs des identifiants suivants :

- ID du pool de personnel (

WORKFORCE_POOL_ID) : sélectionnez une valeur qui indique le champ d'application ou l'objectif du pool d'identités de personnel. La valeur doit répondre aux exigences suivantes :- Doit être unique.

- Ne doit contenir que des lettres minuscules [a-z], des chiffres [0-9] et des tirets [-].

- Doit commencer par une lettre minuscule [a-z].

- Doit se terminer par un caractère minuscule [a-z] ou un chiffre [0-9].

- Le nom doit comprendre entre 4 et 61 caractères.

- Nom à afficher du pool de personnel (

WORKFORCE_POOL_DISPLAY_NAME) : définissez un nom convivial pour le pool d'identités de personnel. - Description du pool de personnel (

WORKFORCE_POOL_DESCRIPTION) : définissez une description détaillée du pool d'identités de personnel. - ID du fournisseur de personnel (

WORKFORCE_PROVIDER_ID) : choisissez une valeur qui indique le fournisseur d'identité qu'il représente. La valeur doit répondre aux exigences suivantes :- Ne doit contenir que des lettres minuscules [a-z], des chiffres [0-9] et des tirets [-].

- Le nom doit comprendre entre 4 et 32 caractères.

- Nom à afficher du fournisseur de personnel (

WORKFORCE_PROVIDER_DISPLAY_NAME) : définissez un nom convivial pour le fournisseur de personnel. Il doit comporter moins de 32 caractères. - Description du fournisseur de personnel (

WORKFORCE_PROVIDER_DESCRIPTION) : définissez une description détaillée du fournisseur de personnel.

Définir des attributs et des groupes d'utilisateurs dans le fournisseur d'identité

Avant de créer l'application SAML dans l'IdP, identifiez les attributs et groupes d'utilisateurs nécessaires pour configurer l'accès aux fonctionnalités de Google Security Operations. Pour en savoir plus, consultez Configurer le contrôle des accès aux fonctionnalités à l'aide d'IAM et Autorisations Google Security Operations dans IAM.

Vous aurez besoin de ces informations lors des phases suivantes de ce processus :

Lorsque vous configurez l'application SAML, vous créez les groupes définis lors de la planification. Vous configurez l'application SAML du fournisseur d'identité pour qu'elle transmette les appartenances aux groupes dans l'assertion.

Lorsque vous créez le fournisseur de personnel, vous mappez les attributs et les groupes d'assertion sur les attributsGoogle Cloud . Ces informations sont envoyées dans la revendication d'assertion en tant qu'élément de l'identité d'un utilisateur.

Lorsque vous configurez le contrôle des accès basé sur les rôles dans Google Security Operations, vous utilisez les attributs utilisateur et les informations sur les groupes pour configurer l'accès aux fonctionnalités de Google Security Operations.

Google Security Operations fournit plusieurs rôles prédéfinis qui permettent chacun d'accéder à des fonctionnalités spécifiques. Vous pouvez mapper les groupes définis dans l'application SAML de l'IdP sur ces rôles prédéfinis.

Créez un groupe de fournisseurs d'identité pour les administrateurs qui configurent l'accès aux fonctionnalités liées à SOAR. Spécifiez ce nom de groupe lors du processus d'intégration pour autoriser les membres du groupe à configurer l'accès des utilisateurs et des groupes aux fonctionnalités liées à SOAR dans Google SecOps.

Configurer l'IdP

Cette section décrit uniquement la configuration spécifique requise dans une application SAML de fournisseur d'identité pour l'intégration à la fédération d'identité de personnel Google Cloud et à Google Security Operations.

Créez une application SAML dans votre fournisseur d'identité.

Configurez l'application avec l'URL ACS (Assertion Consumer Service) suivante, qui est également appelée URL d'authentification unique selon le fournisseur de services.

https://auth.backstory.chronicle.security/signin-callback/locations/global/workforcePools/WORKFORCE_POOL_ID/providers/WORKFORCE_PROVIDER_IDRemplacez les éléments suivants :

WORKFORCE_POOL_ID: identifiant que vous avez défini pour le pool d'identités de personnel.WORKFORCE_PROVIDER_ID: identifiant que vous avez défini pour le fournisseur de personnel.Pour obtenir des descriptions des valeurs, consultez Planifier l'implémentation.

Configurez l'application avec l'ID d'entité suivant (également appelé ID d'entité SP).

https://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/providers/WORKFORCE_PROVIDER_IDRemplacez les éléments suivants :

WORKFORCE_POOL_ID: identifiant que vous avez défini pour le pool d'identités de personnel.WORKFORCE_PROVIDER_ID: identifiant que vous avez défini pour le fournisseur de personnel.

Configurez l'identifiant de nom dans votre IdP pour vous assurer que le champ

NameIDest renvoyé dans la réponse SAML.Vous pouvez définir une valeur qui respecte les règles de votre organisation, comme une adresse e-mail ou un nom d'utilisateur. Consultez la documentation de votre IdP pour savoir comment configurer cette valeur. Pour en savoir plus sur cette exigence, consultez Résoudre les problèmes liés à la fédération des identités des employés.

Vous pouvez également créer les attributs de groupe dans l'application SAML. Vous les avez définies lorsque vous avez planifié l'implémentation de l'IdP.

Téléchargez le fichier XML de métadonnées de l'application. Dans la section suivante, vous allez importer ce fichier depuis votre système local vers votre répertoire d'accueil Google Cloud à l'aide de Cloud Shell.

Configurer la fédération d'identité de personnel

Cette section décrit uniquement les étapes spécifiques nécessaires pour configurer la fédération d'identité des employés avec l'application SAML du fournisseur d'identité que vous avez créée dans la section précédente. Pour en savoir plus sur la gestion des pools d'identités de personnel, consultez Gérer les fournisseurs de pools d'identités de personnel.

Ouvrez la console Google Cloud en tant qu'utilisateur disposant des autorisations requises sur le projet lié à Google Security Operations. Vous avez identifié ou créé cet utilisateur précédemment. Consultez la section Avant de commencer.

Lancez une session Cloud Shell.

Définissez le projet Google Cloud pour lequel les opérations effectuées à l'aide de la gcloud CLI sont facturées et pour lequel les quotas sont appliqués. Utilisez la commande

gcloudsuivante comme exemple :gcloud config set billing/quota_project PROJECT_IDRemplacez

PROJECT_IDpar l'ID du projet lié à Google Security Operations que vous avez créé dans Configurer un projet Google Cloud pour Google Security Operations. Pour obtenir une description des champs permettant d'identifier un projet, consultez Créer et gérer des projets.Pour en savoir plus sur les quotas, consultez les documents suivants :

Si vous rencontrez une erreur, consultez Résoudre les erreurs de quota.

Créer et configurer un pool d'identités de personnel

Vous pouvez configurer un pool d'identités d'employés pour l'intégrer à un fournisseur d'identité externe ou à Google Workspace ou Cloud Identity.

Créez un pool d'identités de personnel.

Créez un pool d'identités de personnel pour un IdP tiers :

Utilisez la commande

gcloudsuivante comme exemple :gcloud iam workforce-pools create WORKFORCE_POOL_ID\ --location="global" \ --organization="ORGANIZATION_ID" \ --description="WORKFORCE_POOL_DESCRIPTION" \ --display-name="WORKFORCE_POOL_DISPLAY_NAME"Remplacez les éléments suivants :

WORKFORCE_POOL_ID: identifiant que vous avez défini pour le pool d'identités de personnel.ORGANIZATION_ID: ID numérique de l'organisation.WORKFORCE_POOL_DESCRIPTION: spécifiez une description du pool d'identités de personnel.WORKFORCE_POOL_DISPLAY_NAME: spécifiez un nom convivial pour le pool d'identités de personnel.

Pour effectuer cette configuration à l'aide de la console Google Cloud , consultez Créer un pool.

Si vous souhaitez utiliser Google Workspace ou Cloud Identity pour vous connecter à Google SecOps, ajoutez les indicateurs suivants :

--allowed-services domain=backstory.chronicle.securityet--disable-programmatic-signinà la commande :gcloud iam workforce-pools create WORKFORCE_POOL_ID\ --location="global" \ --organization="ORGANIZATION_ID" \ --description="WORKFORCE_POOL_DESCRIPTION" \ --display-name="WORKFORCE_POOL_DISPLAY_NAME" \ --allowed-services domain=backstory.chronicle.security \ --disable-programmatic-signinCette commande crée un pool d'identités de personnel qui n'est pas compatible avec la connexion à Google Cloud. Pour activer la fonctionnalité de connexion, vous devez utiliser les indicateurs appropriés pour chaque scénario.

Si vous êtes invité à activer l'API Chronicle sur la ligne de commande, saisissez

Yes.

Créer un fournisseur de pools d'identités de personnel

Un fournisseur de pools d'identités de personnel est une entité qui décrit une relation entre votre organisation Google Cloud et votre IdP.

Importez le fichier de métadonnées de l'application SAML dans votre répertoire d'accueil Cloud Shell en cliquant sur Plus >. Les fichiers ne peuvent être importés que dans votre répertoire d'accueil. Pour découvrir d'autres options de transfert de fichiers entre Cloud Shell et votre poste de travail local, consultez Importer et télécharger des fichiers et des dossiers depuis Cloud Shell.

Notez le chemin d'accès au répertoire dans lequel vous avez importé le fichier XML de métadonnées de l'application SAML dans Cloud Shell. Vous aurez besoin de ce chemin à l'étape suivante.

Créez un fournisseur de pools d'identités de personnel et spécifiez les détails du fournisseur d'identité.

Utilisez la commande

gcloudsuivante comme exemple :gcloud iam workforce-pools providers create-saml WORKFORCE_PROVIDER_ID \ --workforce-pool="WORKFORCE_POOL_ID" \ --location="global" \ --display-name="WORKFORCE_PROVIDER_DISPLAY_NAME" \ --description="WORKFORCE_PROVIDER_DESCRIPTION" \ --idp-metadata-path=PATH_TO_METADATA_XML \ --attribute-mapping="ATTRIBUTE_MAPPINGS"Pour obtenir des descriptions des valeurs, consultez Planifier l'implémentation.

Remplacez les éléments suivants :

WORKFORCE_PROVIDER_ID: valeur que vous avez définie pour l'ID du fournisseur de personnel.WORKFORCE_POOL_ID: valeur que vous avez définie pour l'ID du pool d'identités de personnel.WORKFORCE_PROVIDER_DISPLAY_NAME: nom convivial pour le fournisseur de personnel. Il doit comporter moins de 32 caractères.WORKFORCE_PROVIDER_DESCRIPTION: description du fournisseur de personnel.PATH_TO_METADATA_XML: emplacement du répertoire Cloud Shell du fichier XML de métadonnées de l'application que vous avez importé à l'aide de Cloud Shell, par exemple/path/to/sso_metadata.xml.ATTRIBUTE_MAPPINGS: définition de la façon de mapper les attributs d'assertion aux attributsGoogle Cloud . Le Common Expression Language est utilisé pour interpréter ces mappages. Exemple :google.subject=assertion.subject,google.display_name=assertion.attributes.name[0],google.groups=assertion.attributes.groupsL'exemple précédent mappe les attributs suivants :

assertion.subjectàgoogle.subject. Il s'agit d'une exigence minimale.assertion.attributes.name[0]àgoogle.display_name.assertion.attributes.groupsà l'attributgoogle.groups.

Si vous effectuez cette configuration pour Google Security Operations, qui inclut Google Security Operations SIEM et Google SecOps SOAR, vous devez également mapper les attributs suivants requis par Google SecOps SOAR :

attribute.first_nameattribute.last_nameattribute.user_emailgoogle.groups

Pour en savoir plus, consultez Provisionner et mapper des utilisateurs pour Google SecOps SOAR.

Par défaut, Google Security Operations lit les informations sur les groupes à partir des noms d'attributs d'assertion suivants (non sensibles à la casse) :

_assertion.attributes.groups_,_assertion.attributes.idpGroup_et_assertion.attributes.memberOf_.Lorsque vous configurez l'application SAML pour qu'elle transmette les informations d'appartenance à un groupe dans l'assertion, définissez le nom de l'attribut de groupe sur

_group_,_idpGroup_ou_memberOf_.Dans l'exemple de commande, vous pouvez remplacer

assertion.attributes.groupsparassertion.attributes.idpGroupouassertion.attributes.memberOf, qui représente le nom de l'attribut de groupe que vous avez configuré dans l'application SAML de l'IdP et qui contient des informations sur l'appartenance à un groupe dans l'assertion.L'exemple suivant mappe plusieurs groupes à l'attribut

google.groups:google.groups="(has(assertion.attributes.idpGroup) ? assertion.attributes.idpGroup : []) + (has(assertion.attributes.groups) ? assertion.attributes.groups : []) + (has(assertion.attributes.memberof) ? assertion.attributes.memberof : [])"L'exemple suivant mappe le groupe

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/groupcontenant des caractères spéciaux surgoogle.groups:google.groups="assertion.attributes['http://schemas.xmlsoap.org/ws/2005/05/identity/claims/group']"Pour en savoir plus sur le mappage des attributs, consultez Mappages d'attributs.

Pour effectuer cette configuration à l'aide de la console Google Cloud , consultez Créer un fournisseur SAML.

Attribuer un rôle pour permettre la connexion à Google Security Operations

Les étapes suivantes décrivent comment attribuer un rôle spécifique à l'aide d'IAM afin que les utilisateurs puissent se connecter à Google Security Operations. Effectuez la configuration à l'aide du projet Google Cloud lié à Google Security Operations que vous avez créé précédemment.

Attribuez le rôle Lecteur de l'API Chronicle (

roles/chronicle.viewer) aux utilisateurs ou groupes qui doivent avoir accès à l'application Google Security Operations.L'exemple suivant accorde le rôle Lecteur de l'API Chronicle aux identités gérées à l'aide du pool d'identités de personnel et du fournisseur de personnel que vous avez créés précédemment.

gcloud projects add-iam-policy-binding PROJECT_ID \ --role roles/chronicle.viewer \ --member "principalSet://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/*"Remplacez les éléments suivants :

PROJECT_ID: ID de projet du projet lié à Google Security Operations que vous avez configuré dans Configurer un projet Google Cloud pour Google Security Operations. Pour obtenir une description des champs permettant d'identifier un projet, consultez Créer et gérer des projets.WORKFORCE_POOL_ID: valeur que vous avez définie pour l'ID du pool d'identités de personnel.

Pour attribuer le rôle de lecteur de l'API Chronicle à un groupe spécifique, exécutez la commande suivante :

gcloud projects add-iam-policy-binding PROJECT_ID \ --role roles/chronicle.viewer \ --member "principalSet://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/group/GROUP_ID"Remplacez

GROUP_IDpar un groupe dans la revendicationgoogle.groupsmappée.

Configurez d'autres stratégies IAM pour répondre aux exigences de votre organisation.

Obligatoire : pour finaliser l'authentification et permettre aux utilisateurs d'accéder à la plate-forme Google SecOps, vous devez configurer l'accès utilisateur depuis le côté SOAR de Google SecOps. Pour en savoir plus, consultez Mapper les utilisateurs dans la plate-forme Google SecOps.

Valider ou configurer le contrôle des accès aux fonctionnalités Google Security Operations

Si vous avez configuré la fédération d'identité de personnel avec des attributs ou des groupes mappés à l'attribut google.groups, ces informations sont transmises à Google Security Operations afin que vous puissiez configurer le contrôle des accès basé sur les rôles (RBAC) pour les fonctionnalités Google Security Operations.

Si l'instance Google Security Operations dispose d'une configuration RBAC existante, vérifiez que la configuration d'origine fonctionne comme prévu.

Si vous n'avez pas encore configuré le contrôle des accès, consultez Configurer le contrôle des accès aux fonctionnalités à l'aide d'IAM pour savoir comment contrôler l'accès aux fonctionnalités.

Modifier la configuration de la fédération d'identité de personnel

Si vous devez mettre à jour le pool d'identités de personnel ou le fournisseur de personnel, consultez Gérer les fournisseurs de pools d'identités de personnel pour savoir comment mettre à jour la configuration.

La section Gestion des clés de Créer un fournisseur de pools d'identité de personnel SAML explique comment mettre à jour les clés de signature IdP, puis la configuration du fournisseur de personnel avec le dernier fichier XML de métadonnées de l'application.

Voici un exemple de commande gcloud qui met à jour la configuration du fournisseur de personnel :

gcloud iam workforce-pools providers update-saml WORKFORCE_PROVIDER_ID \

--workforce-pool=WORKFORCE_POOL_ID \

--location="global" \

--display-name="WORKFORCE_PROVIDER_DISPLAY_NAME" \

--description="WORKFORCE_PROVIDER_DESCRIPTION" \

--idp-metadata-path=PATH_TO_METADATA_XML \

--attribute-mapping="ATTRIBUTE_MAPPINGS"

Remplacez les éléments suivants :

WORKFORCE_PROVIDER_ID: valeur que vous avez définie pour l'ID du fournisseur de personnel.WORKFORCE_POOL_ID: valeur que vous avez définie pour l'ID du pool d'identités de personnel.WORKFORCE_PROVIDER_DISPLAY_NAME: nom convivial pour le fournisseur de personnel. La valeur doit comporter moins de 32 caractères.WORKFORCE_PROVIDER_DESCRIPTION: description du fournisseur de personnel.PATH_TO_METADATA_XML: emplacement du fichier XML de métadonnées de l'application mis à jour, par exemple/path/to/sso_metadata_updated.xml.ATTRIBUTE_MAPPINGS: attributs d'assertion mappés sur Google Cloud attributes. Exemple :google.subject=assertion.subject,google.display_name=assertion.attributes.name[0],google.groups=assertion.attributes.memberOf

Pour vous assurer que le RBAC Google SecOps continue de fonctionner comme prévu, mappez également l'attribut google.groups à tous les groupes utilisés pour définir des rôles dans Google SecOps.

Résoudre les problèmes de configuration

Si vous rencontrez des erreurs au cours de ce processus, consultez Résoudre les problèmes liés à la fédération d'identités des employés pour résoudre les problèmes courants. La section suivante fournit des informations sur les problèmes courants rencontrés lors de l'exécution des étapes décrites dans ce document.

Si vous rencontrez toujours des problèmes, contactez votre représentant Google SecOps et fournissez votre fichier de journaux réseau Chrome.

Commande introuvable

Lorsque vous créez un fournisseur de pool d'identités de personnel et que vous spécifiez les détails du fournisseur d'identité, l'erreur suivante s'affiche :

Error: bash: --attribute-mapping=google.subject=assertion.subject,

google.display_name=assertion.attributes.name[0],

google.groups=assertion.attributes.groups: command not found

Vérifiez que PATH_TO_METADATA_XML correspond à l'emplacement où vous avez importé le fichier XML des métadonnées de l'application SAML dans le répertoire d'accueil de Cloud Shell.

L'appelant n'a pas l'autorisation requise

Lorsque vous exécutez la commande gcloud projects add-iam-policy-binding pour attribuer des rôles à des utilisateurs ou à des groupes, l'erreur suivante s'affiche :

ERROR: (gcloud.organizations.add-iam-policy-binding) User [ ] does not have

permission to access organizations instance [538073083963:getIamPolicy]

(or it may not exist): The caller does not have permission

Vérifiez que vous disposez des autorisations requises. Pour en savoir plus, consultez la section Rôles requis.

Étapes suivantes

Une fois les étapes de ce document effectuées, procédez comme suit :

Suivez la procédure pour associer une instance Google Security Operations à des services Google Cloud .

Si vous n'avez pas encore configuré la journalisation d'audit, activez la journalisation d'audit Google Security Operations.

Si vous configurez Google Security Operations, effectuez des étapes supplémentaires dans Provisionner, authentifier et mapper des utilisateurs dans Google Security Operations.

Pour configurer l'accès aux fonctionnalités, suivez les étapes supplémentaires décrites dans Configurer le contrôle des accès aux fonctionnalités à l'aide d'IAM et Autorisations Google Security Operations dans IAM.

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.