Investigue um recurso

Para investigar um recurso no Google Security Operations através da vista Recurso:

Introduza o nome de anfitrião, o endereço IP do cliente ou o endereço MAC do recurso que quer investigar:

- Nome do anfitrião: abreviado (por exemplo,

mattu) ou totalmente qualificado (por exemplo,mattu.ads.altostrat.com). - Endereço IP interno: endereço IP interno do cliente (por exemplo,

10.120.89.92). São suportados IPv4 e IPv6. - Endereço MAC: endereço MAC de qualquer dispositivo na sua empresa (por exemplo,

00:53:00:4a:56:07).

- Nome do anfitrião: abreviado (por exemplo,

Introduza uma data/hora para o recurso (data e hora UTC atuais por predefinição).

Clique em Pesquisar.

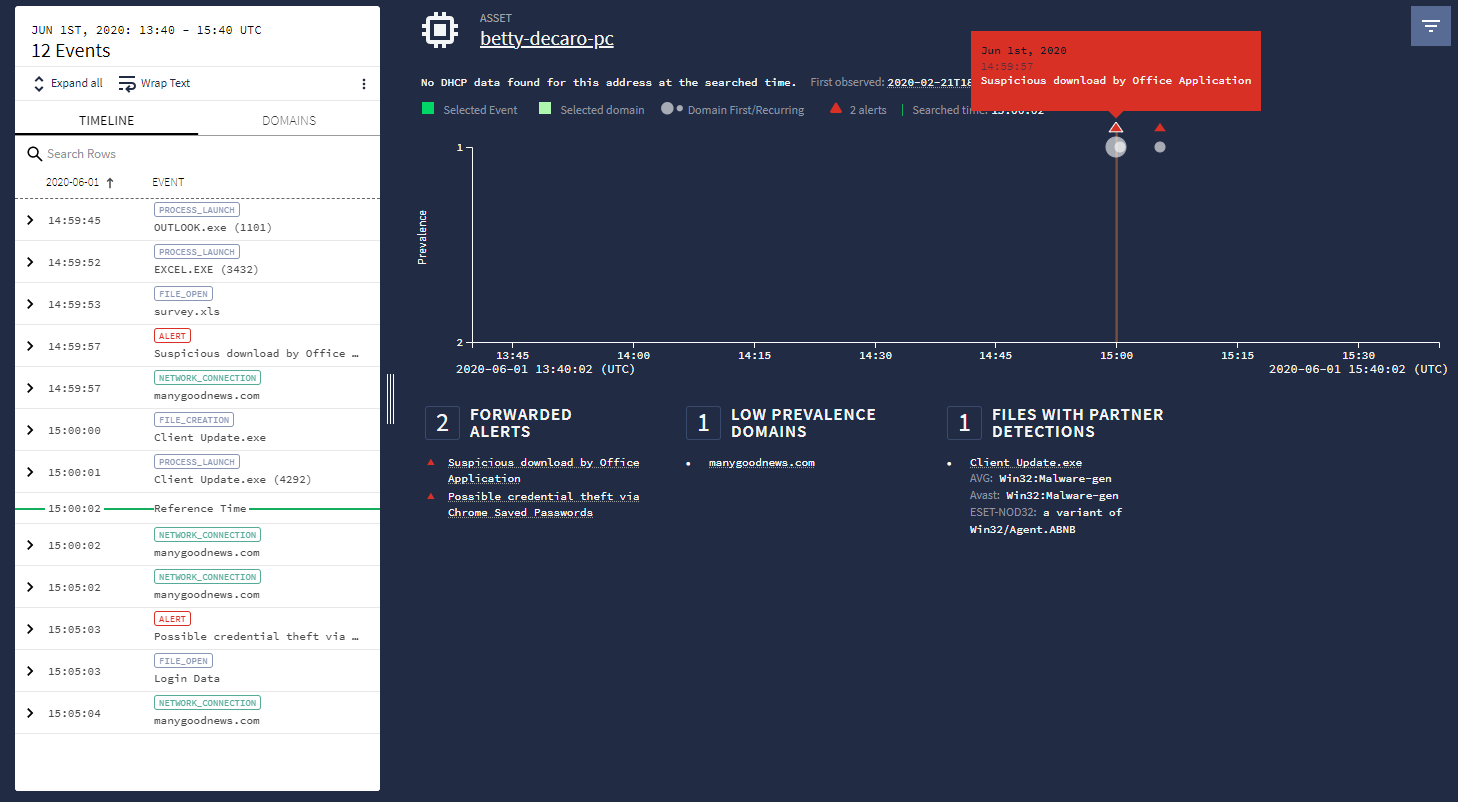

Vista de recursos

A vista Recurso fornece informações sobre os eventos e os detalhes de um recurso no seu ambiente para obter estatísticas. As predefinições na vista Recurso podem ser diferentes consoante o contexto de utilização. Por exemplo, quando abre a vista Recurso a partir de um alerta específico, apenas as informações relacionadas com esse alerta ficam visíveis.

Pode ajustar a vista Recurso para ocultar a atividade benigna e ajudar a realçar os dados relevantes para uma investigação. As descrições seguintes referem-se aos elementos da interface do utilizador na vista Recurso.

Lista da barra lateral da cronologia

Quando pesquisa um recurso, a atividade devolve um intervalo de tempo predefinido de 2 horas. Passar o cursor do rato sobre a linha de categorias do cabeçalho apresenta o controlo de ordenação para cada coluna, o que lhe permite ordenar alfabeticamente ou por tempo, consoante a categoria. Ajuste o período através do controlo de deslize de tempo ou deslocando a roda do rato enquanto o cursor está sobre o gráfico de prevalência. Consulte também o Deslizador de tempo e o Gráfico de prevalência.

Lista da barra lateral DOMÍNIOS

Use esta lista para ver a primeira pesquisa de cada domínio distinto num determinado período. Isto ajuda a ocultar o ruído causado por recursos que se ligam frequentemente a domínios.

Controlo de deslize Hora

O controlo de deslize de tempo permite-lhe ajustar o período em análise. Pode ajustar o controlo de deslize para ver entre um minuto e um dia de eventos (também pode ajustar esta opção através da roda de deslocamento do rato sobre o gráfico de prevalência).

Secção Informações do recurso

Esta secção faculta informações adicionais acerca do recurso, incluindo o endereço IP e o endereço MAC do cliente associados a um determinado nome de anfitrião para o período especificado. Também fornece informações sobre quando o recurso foi observado pela primeira vez na sua empresa e a hora em que os dados foram recolhidos pela última vez.

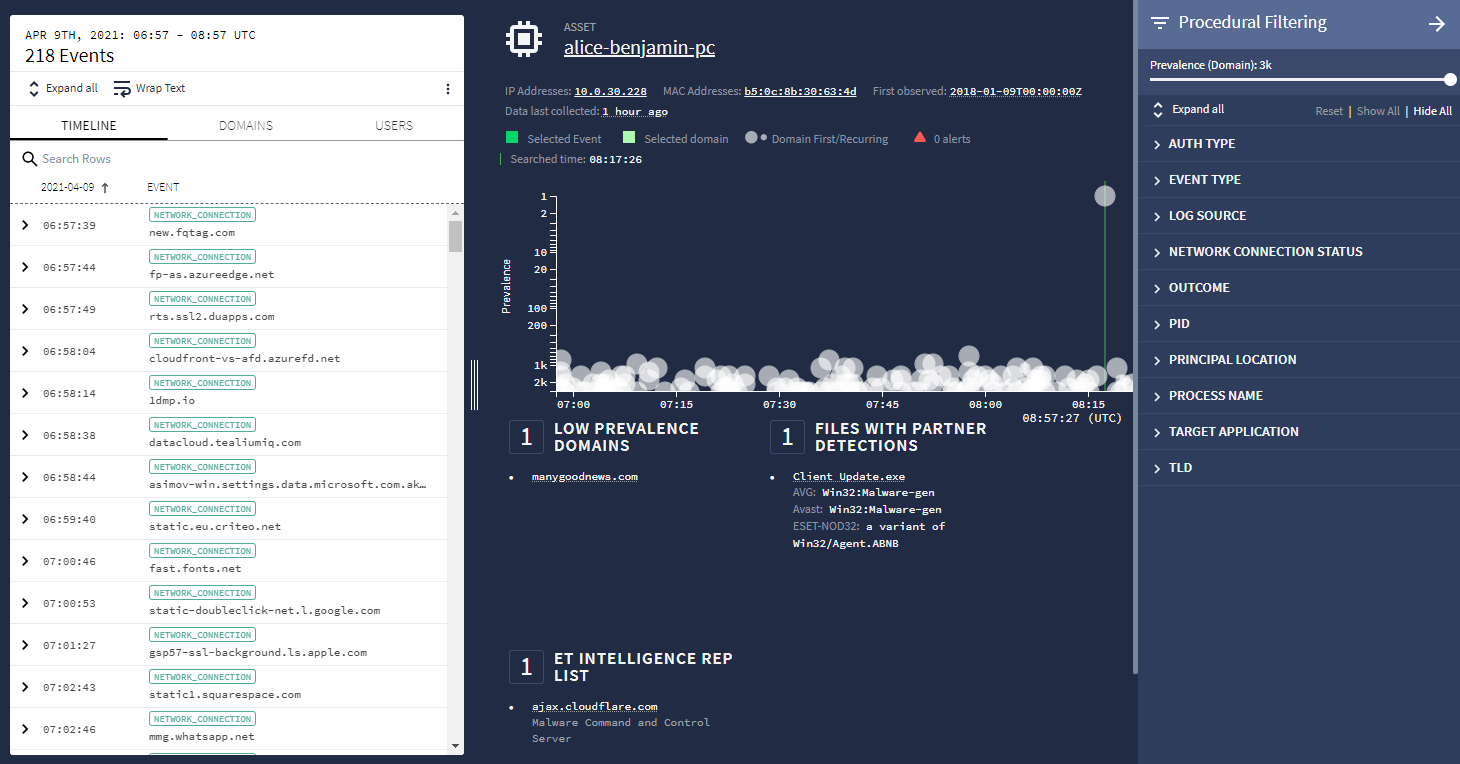

Gráfico de incidência

O gráfico Prevalência mostra o número máximo de recursos na empresa que se ligaram recentemente ao domínio de rede apresentado. Os círculos cinzentos grandes indicam as primeiras ligações aos domínios. Os pequenos círculos cinzentos indicam ligações subsequentes ao mesmo domínio. Os domínios acedidos com frequência ficam na parte inferior do gráfico, enquanto os domínios acedidos com pouca frequência sobem para a parte superior. Os triângulos vermelhos apresentados no gráfico estão associados a alertas de segurança no momento especificado no gráfico de prevalência.

Blocos de estatísticas dos recursos

Os blocos Estatísticas dos recursos realçam os domínios e os alertas que pode querer investigar mais detalhadamente. Fornecem contexto adicional sobre o que pode ter acionado um alerta e podem ajudar a determinar se um dispositivo foi comprometido. Os blocos Estatísticas dos recursos refletem os eventos apresentados e variam consoante a respetiva relevância para a ameaça.

Bloco Alertas encaminhados

Alertas da sua infraestrutura de segurança existente. Estes alertas estão etiquetados com um triângulo vermelho no Google SecOps e podem justificar uma investigação mais aprofundada.

Bloqueio de domínios registados recentemente

- Tira partido dos metadados de registo WHOIS para determinar se o recurso consultou domínios que foram registados recentemente (nos últimos 30 dias a partir do início do intervalo de tempo de pesquisa).

- Normalmente, os domínios registados recentemente têm uma relevância de ameaça mais elevada, uma vez que podem ter sido criados explicitamente para evitar os filtros de segurança existentes.

Aparece para o nome do domínio totalmente qualificado (FQDN) na data/hora da vista atual. Por exemplo:

- O recurso de João foi associado a bar.example.com a 29 de maio de 2018.

- example.com foi registado a 4 de maio de 2018.

- bar.example.com aparece como um domínio registado recentemente quando investiga o recurso de João a 29 de maio de 2018.

Domínios novos no bloco empresarial

- Examina os dados de DNS da sua empresa para determinar se um recurso consultou domínios que nunca foram visitados antes por ninguém na sua empresa. Por

exemplo:

- O recurso de Jane foi associado a bad.altostrat.com a 25 de maio de 2018.

- Alguns outros recursos visitaram phishing.altostrat.com a 10 de maio de 2018, mas não existe outra atividade para altostrat.com nem nenhum dos respetivos subdomínios na sua organização antes de 10 de maio de 2018.

- bad.altostrat.com é apresentado no bloco de estatísticas Domínios novos para a empresa quando investiga o recurso de Jane a 25 de maio de 2018.

Bloqueio de domínios de baixa prevalência

- Resumo dos domínios que um recurso específico consultou com baixa prevalência.

- A estatística de um nome de domínio totalmente qualificado baseia-se na prevalência do respetivo domínio privado de nível superior (TPD), em que a prevalência é inferior ou igual a 10. A TPD tem em conta a lista de sufixos públicos{target="console"}

Por exemplo:

- O recurso de Mike foi associado a test.sandbox.altostrat.com a 26 de maio de 2018.

- Uma vez que sandbox.altostrat.com tem uma prevalência de 5, test.sandbox.altostrat.com é apresentado no bloco de estatísticas de domínio de baixa prevalência.

Bloqueio da lista de representantes de inteligência de ET

- Proofpoint, Inc.{target="console"} publica a lista de representação de inteligência de ameaças emergentes (ET) composta por endereços IP e domínios suspeitos.

- Os domínios são comparados com as listas de recursos para indicadores para o intervalo de tempo atual.

Bloqueio da AIS do DHS dos EUA

- United States (US) Department of Homeland Security (DHS) Automated Indicator Sharing (AIS).

- Indicadores de ameaças cibernéticas compilados pelo DHS, incluindo endereços IP maliciosos e os endereços dos remetentes de emails de phishing.

Alertas

A figura seguinte mostra alertas de terceiros correlacionados com o recurso em investigação. Estes alertas podem ser provenientes de produtos de segurança populares (como software antivírus, sistemas de deteção de intrusões e firewalls de hardware). Dão-lhe contexto adicional quando investiga um recurso.

Alertas

na vista de recursos

Alertas

na vista de recursos

Filtrar os dados

Pode filtrar os dados através da filtragem predefinida ou da filtragem processual.

Filtragem predefinida

O período de tempo de uma visualização de recurso está definido como duas horas por predefinição. Quando um recurso está envolvido numa investigação de alertas e vê o recurso a partir da investigação de alertas, a vista de recursos é filtrada automaticamente para apresentar apenas os eventos que se aplicam a essa investigação.

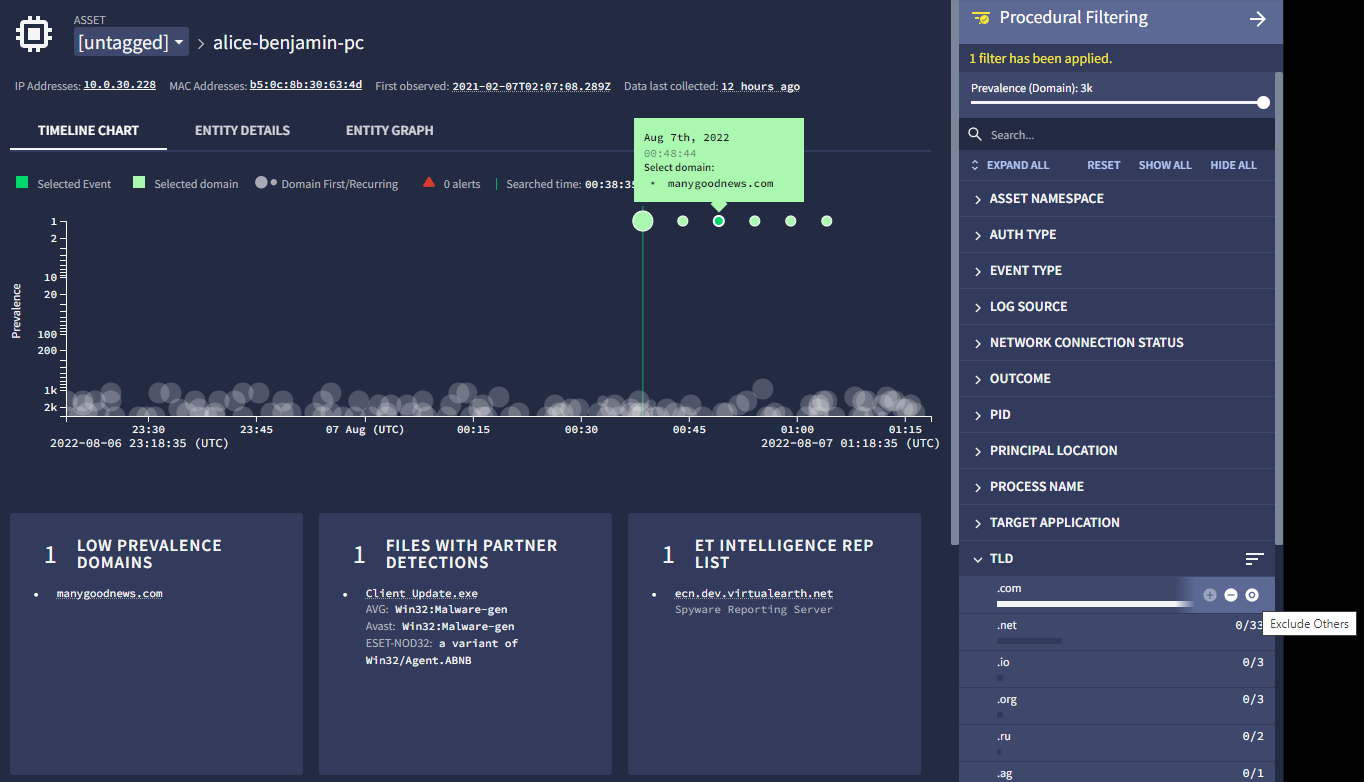

Filtragem processual

Na filtragem processual, pode filtrar por campos como o tipo de evento, a origem do registo, o tipo de autenticação, o estado da ligação de rede e o PID. Pode ajustar o período e as definições do gráfico de prevalência para a sua investigação. O gráfico de prevalência facilita a identificação de valores atípicos em eventos como associações de domínios e eventos de início de sessão.

Para abrir o menu Filtragem processual, clique no ícone ![]() no canto superior direito

da interface do utilizador do Google SecOps.

no canto superior direito

da interface do utilizador do Google SecOps.

Menu de filtragem processual

Menu de filtragem processual

O menu Filtragem processual, apresentado na figura seguinte, permite-lhe filtrar ainda mais as informações relativas a um recurso, incluindo:

- Prevalência

- Tipo de evento

- Origem do registo

- Estado da ligação de rede

- Domínio de nível superior (TLD)

A prevalência mede o número de recursos na sua empresa associados a um domínio específico nos últimos sete dias. A associação de mais recursos a um domínio significa que o domínio tem uma maior prevalência na sua empresa. Os domínios de prevalência elevada, como google.com, provavelmente não requerem investigação.

Pode usar o controlo de deslize Prevalência para filtrar os domínios de alta prevalência e focar-se nos domínios aos quais menos recursos da sua empresa acederam. O valor de prevalência mínimo é 1, o que significa que pode focar-se nos domínios que estão associados a um único recurso na sua empresa. O valor máximo varia consoante o número de recursos que tem na sua empresa.

Passar o cursor do rato sobre um item apresenta controlos que lhe permitem incluir, excluir ou ver apenas os dados relevantes para esse item. Conforme mostrado na figura seguinte, pode definir o controlo para ver apenas os domínios de nível superior (TLDs) clicando no ícone O.

Filtragem processual num único DSN.

Filtragem processual num único DSN.

O menu Filtragem processual também está disponível na vista Estatísticas empresariais.

Visualizar dados de fornecedores de segurança na cronologia

Pode usar a filtragem processual para ver eventos de fornecedores de segurança específicos para um recurso na vista de recursos. Por exemplo, pode usar o filtro Origem do registo para se concentrar em eventos de um fornecedor de segurança, como a Tanium.

Em seguida, pode ver os eventos do Tanium na barra lateral Linha cronológica.

Para saber como criar espaços de nomes de recursos, aceda ao artigo principal Espaço de nomes de recursos.

Considerações

A vista de recursos tem as seguintes limitações:

- Nesta vista, só é possível apresentar 100 mil eventos.

- Só pode filtrar eventos que aparecem nesta vista.

- Apenas os tipos de eventos DNS, EDR, Webproxy, alerta e utilizador são preenchidos nesta vista. As informações de primeira visualização e última visualização preenchidas nesta vista também estão limitadas a estes tipos de eventos.

- Os eventos genéricos não aparecem em nenhuma das vistas organizadas. Aparecem apenas no registo não processado e nas pesquisas da UDM.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais da Google SecOps.