使用资产命名空间

当您在 Google Security Operations 中搜索资产(例如使用 IP 地址或主机名)时,可以查看与该资产关联的所有活动。有时,有多个资产与同一 IP 地址或主机名相关联(例如,来自不同网段上重叠的 RFC 1918 IP 地址分配)。

通过资产命名空间功能,您可以对共享公共网络环境或命名空间的资产进行分类,然后根据 Google SecOps 界面的命名空间搜索这些资产。例如,您可以为云网络、公司与生产细分、合并和收购网络等创建命名空间。

创建命名空间并将其分配给数据

所有资产都有一个自动定义或手动配置的命名空间。如果日志中未提供命名空间,则默认命名空间将与在 Google SecOps 界面中标记为未标记的资产相关联。在命名空间支持之前提取到 Google SecOps 中的日志会隐式标记为默认或未标记命名空间的一部分。

您可以使用以下方式配置命名空间:

- Google SecOps 转发器的 Linux 版本。

- 一些规范化解析器(例如,对于 Google Cloud)可以自动填充命名空间(对于 Google Cloud,基于项目和 VPC 标识符)。

- Chronicle Ingestion API。

- Google SecOps Feeds Management。

Google SecOps 界面中的命名空间

您会看到在整个 Google SecOps 界面中与您的资产相关联的命名空间,特别是在存在资产列表时,包括以下情况:

- UDM 搜索

- 原始日志扫描

- 检测视图

搜索栏

使用搜索栏时,系统会显示与每个资产关联的命名空间。选择特定命名空间内的资产,即可在“资产”视图中打开该资产,并显示与同一命名空间关联的其他活动。

任何与命名空间没有关联的资产都将分配给默认命名空间。但是,默认命名空间不会显示在列表中。

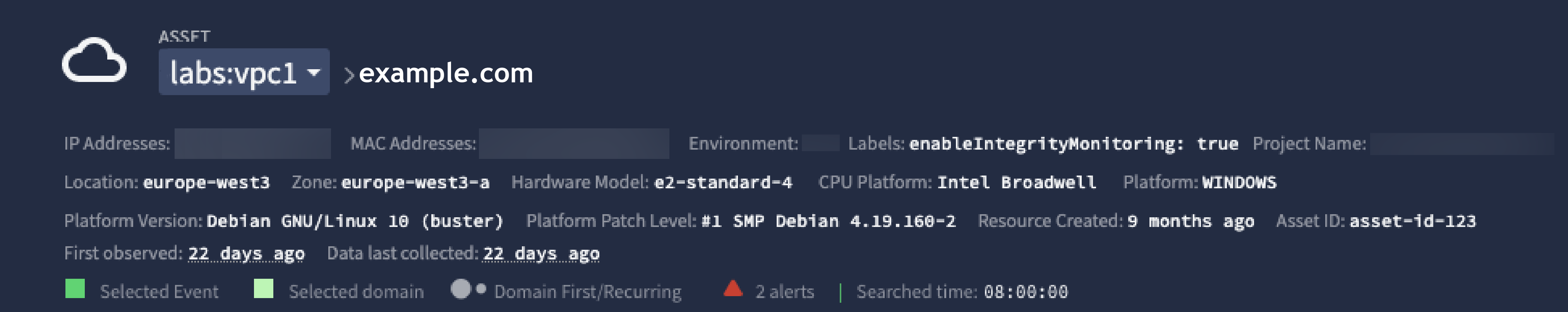

“资产”视图

在“资产”视图中,命名空间在页面顶部的资产标题中指明。如果您通过点击下拉菜单来选择下拉菜单,则可以选择与资产关联的其他命名空间。

具有命名空间的“资产”视图

具有命名空间的“资产”视图

IP 地址、网域和哈希视图

在整个 Google SecOps 界面中,命名空间会显示在引用资产的任何位置(默认或未标记的命名空间除外),包括 IP 地址、网域和哈希视图。

例如,在“IP 地址”视图中,命名空间同时包含在资产标签页和普及率图表中。

注入标签

如需进一步缩小搜索范围,您可以使用提取标签设置单独的 Feed。如需查看受支持的注入标签的完整列表,请参阅支持的默认解析器。

示例:向日志添加命名空间的三种方法

以下示例展示了可用于向您注入到 Google SecOps 账号的日志添加命名空间的三种不同方法。

使用 Google SecOps Forwarder 分配命名空间

您可以通过以下方式配置命名空间:将其作为转发器专用命名空间或收集器专用命名空间添加到 Google SecOps 转发器配置文件中。以下转发器配置示例展示了这两种类型:

metadata:

namespace: FORWARDER

collectors:

- syslog:

common:

metadata:

namespace: CORPORATE

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: NIX_SYSTEM

enabled: true

tcp_address: 0.0.0.0:30000

connection_timeout_sec: 60

- syslog:

common:

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: WINEVTLOG

enabled: true

tcp_address: 0.0.0.0:30001

connection_timeout_sec: 60

如本示例所示,源自 WINEVTLOG 的日志包含命名空间标记 FORWARDER。源自 NIX_SYSTEM 的日志包含命名空间标记 CORPORATE。

此设置会为日志收集器设置一个总体命名空间。如果您的环境中包含属于多个命名空间的混合日志,并且您无法细分这些机器(或者这是有意为之),Google 建议您为同一日志源创建多个收集器,这些收集器使用正则表达式将日志过滤到各自的命名空间。

使用 Ingestion API 分配命名空间

您还可以通过 Chronicle 提取 API 中的 unstructuredlogentries 端点发送日志时配置命名空间,如以下示例所示:

{

"customer_id": "c8c65bfa-5f2c-42d4-9189-64bb7b939f2c",

"log_type": "BIND_DNS",

"namespace": "FORWARDER"

"entries": [

{

"log_text": "26-Feb-2019 13:35:02.187 client 10.120.20.32#4238: query: altostrat.com IN A + (203.0.113.102)",

"ts_epoch_microseconds": 1551188102187000

},

{

"log_text": "26-Feb-2019 13:37:04.523 client 10.50.100.33#1116: query: examplepetstore.com IN A + (203.0.113.102)",

"ts_rfc3339": "2019-26-02T13:37:04.523-08:00"

},

{

"log_text": "26-Feb-2019 13:39:01.115 client 10.1.2.3#3333: query: www.example.com IN A + (203.0.113.102)"

},

]

}

在此示例中,命名空间是 API POST 调用的正文参数。来自 BIND\_DNS 的日志会使用 FORWARDER 命名空间标记转发其日志数据。

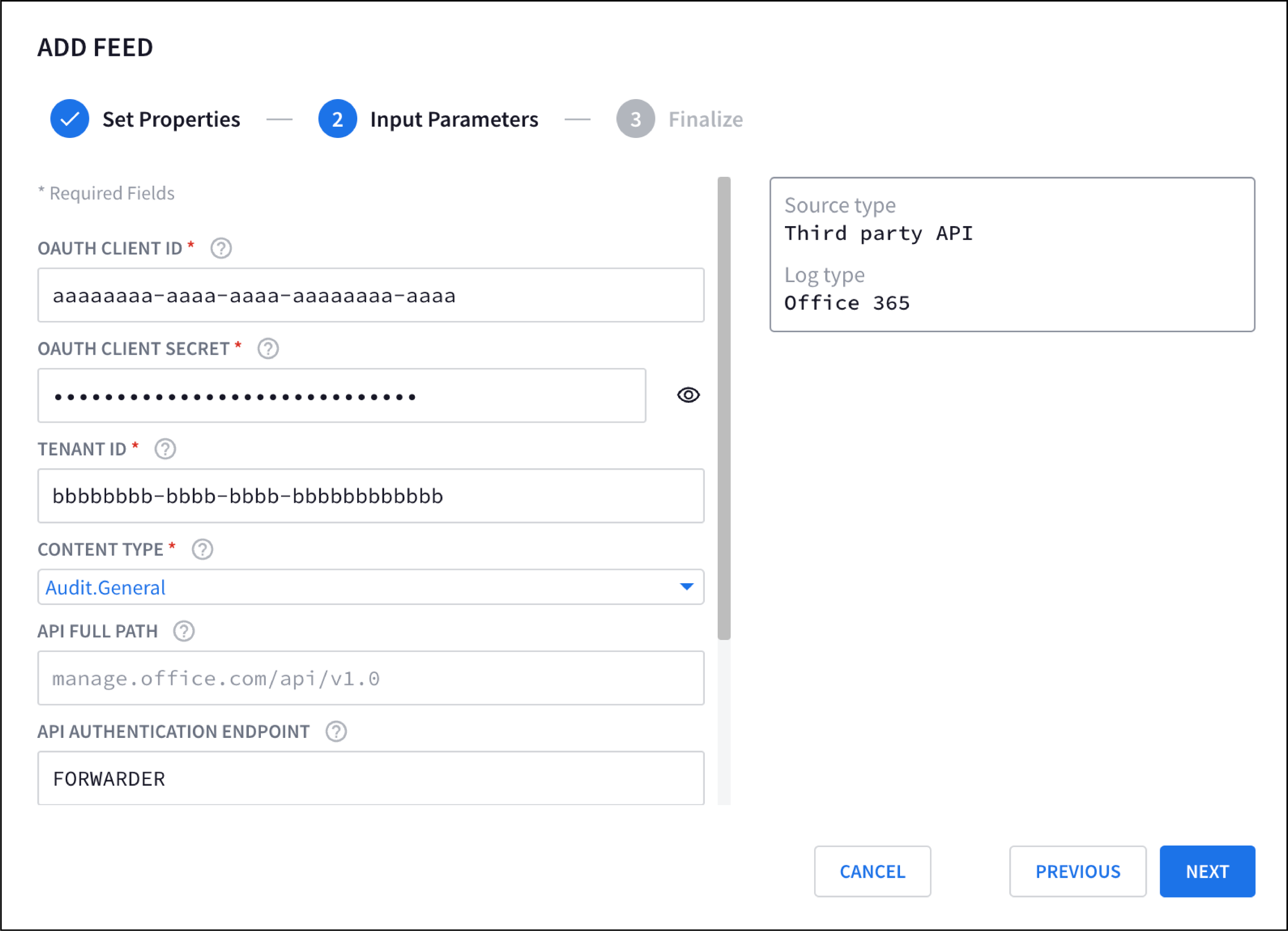

使用 Google SecOps Feed 管理功能分配命名空间

如信息流管理用户指南中所述,Google SecOps 信息流管理功能可让您在 Google SecOps 租户中设置和管理各种日志流。

在以下示例中,Office 365 日志将使用 FORWARDER 命名空间标记进行提取:

图 1:带有转发器命名空间标记的 Feed 管理配置

需要更多帮助?从社区成员和 Google SecOps 专业人士那里获得解答。