애셋 네임스페이스 작업

예를 들어 IP 주소나 호스트 이름을 사용하여 Google Security Operations에서 애셋을 검색하면 해당 애셋과 연결된 모든 활동을 확인할 수 있습니다. 동일한 IP 주소 또는 호스트 이름과 연결된 애셋이 여러 개 있는 경우도 있습니다(예: 여러 네트워크 세그먼트에서 겹치는 RFC 1918 IP 주소 할당).

애셋 네임스페이싱 기능을 사용하면 공통 네트워크 환경이나 네임스페이스를 공유하는 애셋 카테고리를 분류한 후 네임스페이스를 기준으로 Google SecOps 사용자 인터페이스 내에서 해당 애셋을 검색할 수 있습니다. 예를 들어 클라우드 네트워크, 회사 대 제품 세분화, 합병 및 인수 네트워크 등의 네임스페이스를 만들 수 있습니다.

네임스페이스를 만들고 데이터에 할당

모든 애셋에는 자동으로 정의되거나 수동으로 구성된 네임스페이스가 있습니다. 로그에 네임스페이스가 제공되지 않으면 기본 네임스페이스가 Google SecOps UI에서 태그되지 않음 라벨로 연결됩니다. 네임스페이스 지원 전에 Google SecOps로 수집된 로그에는 기본 또는 태그가 지정되지 않은 네임스페이스의 일부로 라벨이 암시적으로 지정됩니다.

다음을 사용하여 네임스페이스를 구성할 수 있습니다.

- Google SecOps 전달자의 Linux 버전

- 일부 정규화 파서(예: Google Cloud용)는 네임스페이스를 자동으로 채울 수 있습니다(Google Cloud의 경우 프로젝트 및 VPC 식별자 기반).

- Chronicle Ingestion API.

- Google SecOps 피드 관리

Google SecOps UI의 네임스페이스

특히 다음을 포함한 애셋 목록이 있을 때마다 Google SecOps UI 전체에서 애셋에 연결된 네임스페이스가 표시됩니다.

- UDM 검색

- 원시 로그 스캔

- 감지 뷰

검색창

검색창을 사용하면 각 애셋과 연결된 네임스페이스가 표시됩니다. 특정 네임스페이스 내에서 애셋을 선택하면 애셋 뷰에서 애셋이 열리고 동일한 네임스페이스와 연결된 다른 활동이 표시됩니다.

네임스페이스와 연결되지 않은 모든 애셋은 기본 네임스페이스에 할당됩니다. 하지만 기본 네임스페이스는 목록에 표시되지 않습니다.

애셋 뷰

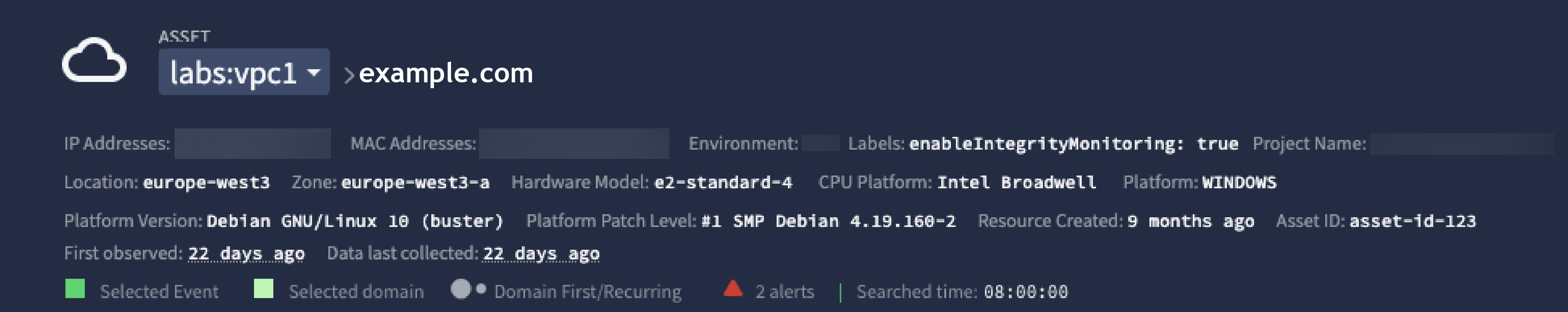

애셋 뷰에서는 페이지 상단의 애셋 제목에 네임스페이스가 표시됩니다. 아래쪽 화살표를 클릭하여 드롭다운 메뉴를 선택하면 애셋과 연결된 다른 네임스페이스를 선택할 수 있습니다.

네임스페이스가 있는 애셋 뷰

네임스페이스가 있는 애셋 뷰

IP 주소, 도메인, 해시 뷰

Google SecOps 사용자 인터페이스 전반에는 IP 주소, 도메인, 해시 뷰 (기본 또는 태그가 없는 네임스페이스 제외)를 포함하여 애셋이 참조되는 모든 곳에 네임스페이스가 표시됩니다.

예를 들어 IP 주소 뷰의 네임스페이스는 애셋 탭과 보급률 그래프 모두에 포함됩니다.

수집 라벨

검색 범위를 더 좁히려면 수집 라벨을 사용하여 별도의 피드를 설정하면 됩니다. 지원되는 수집 라벨의 전체 목록은 지원되는 기본 파서를 참조하세요.

예시: 네임스페이스를 로그에 추가하는 3가지 방법

다음 예시에서는 Google SecOps 계정으로 수집하는 로그에 네임스페이스를 추가하는 세 가지 방법을 보여줍니다.

Google SecOps 전달자를 사용하여 네임스페이스 할당

네임스페이스를 Google SecOps 전달자 구성 파일에 전달자별 네임스페이스 또는 수집기별 네임스페이스로 추가하여 구성할 수 있습니다. 다음 전달자 구성 예시에서는 두 가지 유형을 모두 보여줍니다.

metadata:

namespace: FORWARDER

collectors:

- syslog:

common:

metadata:

namespace: CORPORATE

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: NIX_SYSTEM

enabled: true

tcp_address: 0.0.0.0:30000

connection_timeout_sec: 60

- syslog:

common:

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: WINEVTLOG

enabled: true

tcp_address: 0.0.0.0:30001

connection_timeout_sec: 60

이 예시에서와 같이 WINEVTLOG에서 시작된 로그에는 네임스페이스 태그 FORWARDER가 포함됩니다. NIX_SYSTEM에서 시작된 로그에는 네임스페이스 태그 CORPORATE가 포함됩니다.

이렇게 하면 전체 네임스페이스가 로그 수집기로 설정됩니다. 환경에 여러 네임스페이스에 속하는 로그가 혼합되어 있고 이러한 머신을 세분화할 수 없는 경우(또는 의도적으로 이와 같이 설계한 경우) 정규 표현식을 사용하여 해당 네임스페이스로 로그를 필터링하는 동일 로그 소스에 대한 여러 수집기를 만드는 것이 좋습니다.

Ingestion API를 사용하여 네임스페이스 할당

다음 예시와 같이 Chronicle Ingestion API 내의 unstructuredlogentries 엔드포인트를 통해 로그를 전송할 때 네임스페이스를 구성할 수도 있습니다.

{

"customer_id": "c8c65bfa-5f2c-42d4-9189-64bb7b939f2c",

"log_type": "BIND_DNS",

"namespace": "FORWARDER"

"entries": [

{

"log_text": "26-Feb-2019 13:35:02.187 client 10.120.20.32#4238: query: altostrat.com IN A + (203.0.113.102)",

"ts_epoch_microseconds": 1551188102187000

},

{

"log_text": "26-Feb-2019 13:37:04.523 client 10.50.100.33#1116: query: examplepetstore.com IN A + (203.0.113.102)",

"ts_rfc3339": "2019-26-02T13:37:04.523-08:00"

},

{

"log_text": "26-Feb-2019 13:39:01.115 client 10.1.2.3#3333: query: www.example.com IN A + (203.0.113.102)"

},

]

}

이 예시에서 네임스페이스는 API POST 호출의 본문 매개변수입니다. BIND\_DNS의 로그는 FORWARDER 네임스페이스 태그를 사용하여 로그 데이터를 전달합니다.

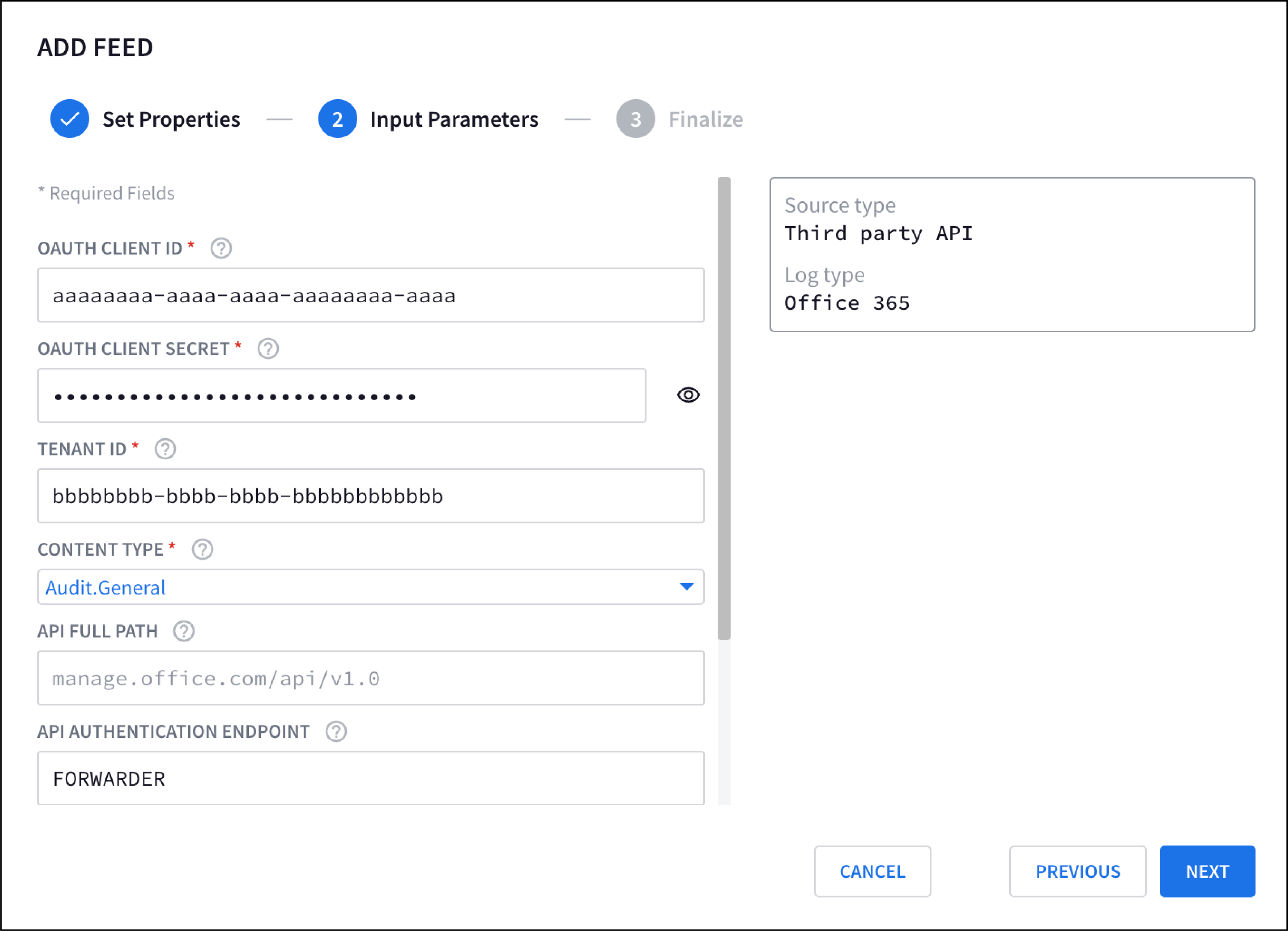

Google SecOps 피드 관리를 사용하여 네임스페이스 할당

피드 관리 사용자 가이드의 설명대로 Google SecOps 피드 관리를 사용하면 Google SecOps 테넌트 내에서 다양한 로그 스트림을 설정하고 관리할 수 있습니다.

다음 예시에서 Office 365 로그는 FORWARDER 네임스페이스 태그로 수집됩니다.

그림 1: FORWARDER 네임스페이스 태그를 사용한 피드 관리 구성

도움이 더 필요하신가요? 커뮤니티 회원 및 Google SecOps 전문가로부터 답변을 받으세요.