Ingerir dados Google Cloud no Google Security Operations

Esta página descreve como ativar e desativar a ingestão de dados Google Cloud no Google SecOps. Isso permite armazenar, pesquisar e examinar informações de segurança agregadas da sua empresa por meses ou mais, de acordo com o período de armazenamento de dados.

Visão geral

Há duas opções para enviar dados de Google Cloud para o Google SecOps. A escolha da opção certa depende do tipo de registro.

Opção 1: ingestão direta

Um filtro especial do Cloud Logging pode ser configurado em Google Cloud para enviar tipos de registros específicos ao Google SecOps em tempo real. Esses registros são gerados pelos serviços Google Cloud . Os registros são coletados a partir do momento em que o filtro é configurado. Os registros gerados antes da configuração não são incluídos. Esse encaminhamento em tempo real se aplica ao Cloud Logging, aos metadados de recursos do Cloud e às descobertas do Security Command Center Premium.

O Google Security Operations só ingere tipos de registros compatíveis. Os tipos de registro disponíveis incluem:

- Registros de auditoria do Cloud

- Cloud NAT

- Cloud DNS

- Firewall de Próxima Geração do Cloud

- Sistema de detecção de intrusões do Cloud

- Cloud Load Balancing

- Cloud SQL

- Registros de eventos do Windows

- Syslog do Linux

- Sysmon do Linux

- Zeek

- Google Kubernetes Engine

- Daemon de auditoria (

auditd) - Apigee

- reCAPTCHA Enterprise

- Registros do Cloud Run (

GCP_RUN) - Google Cloud Casos de abuso

- Google Cloud Detecção avançada de ameaças de DNS (

GCP_DNS_ATD)

Para detalhes sobre os filtros de registros específicos e mais detalhes de ingestão, consulte Exportar registros Google Cloud para o Google SecOps.

Também é possível enviar metadados de recursos Google Cloud usados para enriquecimento de contexto. Para mais detalhes, consulte Exportar metadados de recursos Google Cloud para o Google SecOps.

Opção 2: Google Cloud Armazenamento

O Cloud Logging pode rotear registros para o Cloud Storage pelo Google SecOps de forma programada.

Para detalhes sobre como configurar o Cloud Storage para o Google SecOps, consulte Gerenciamento de feeds: Cloud Storage.

Antes de começar

Antes de ingerir dados do Google Cloud em uma instância do Google SecOps, conclua as etapas a seguir:

Conceda os seguintes papéis do Identity and Access Management (IAM) no nível da organização para acessar a seção do Google SecOps:

- Administrador do serviço Chronicle (

roles/chroniclesm.admin): papel do IAM para realizar todas as atividades. - Visualizador de serviços do Chronicle (

roles/chroniclesm.viewer): papel do IAM para visualizar somente o estado de ingestão. - Editor administrador da Central de segurança (

roles/securitycenter.adminEditor): necessário para ativar a ingestão de metadados de recursos do Cloud.

- Administrador do serviço Chronicle (

Se você planeja ativar os metadados de recursos do Cloud, é necessário integrar a organização ao Security Command Center. Consulte Visão geral da ativação no nível da organização para mais informações.

Como conceder papéis do IAM

É possível conceder os papéis necessários do IAM usando o console do Google Cloud ou a CLI gcloud.

Para conceder papéis do IAM usando o console do Google Cloud , siga estas etapas:

Faça login na organização do Google Cloud a que você quer se conectar e acesse a tela do IAM usando Produtos > IAM e administrador > IAM.

Na tela IAM, selecione o usuário e clique em Editar membro.

Na tela "Editar permissões", clique em Adicionar outro papel e pesquise "Google SecOps" para encontrar os papéis do IAM.

Depois de atribuir os papéis, clique em Salvar.

Para conceder papéis do IAM usando a Google Cloud CLI, siga estas etapas:

Execute

gcloud initpara verificar se você fez login na organização e no projeto corretos.Para conceder o papel de administrador do serviço do Chronicle usando

gcloud, execute o seguinte comando:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/chroniclesm.adminSubstitua:

ORGANIZATION_ID: o ID numérico da organização.USER_EMAIL: o endereço de e-mail do usuário.

Para conceder o papel de leitor do serviço do Chronicle usando

gcloud, execute o seguinte comando:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/chroniclesm.viewerPara conceder o papel do IAM de editor administrativo da Central de segurança usando

gcloud, execute o seguinte comando:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/securitycenter.adminEditor`

Ativar a ingestão direta do Google Cloud

As etapas para ativar a ingestão direta de Google Cloud variam de acordo com a propriedade do projeto a que sua instância do Google SecOps está vinculada.

Se ele estiver vinculado a um projeto de sua propriedade e gerenciamento, siga as etapas em Configurar a ingestão quando o projeto é de propriedade do cliente. Essa abordagem permite configurar a ingestão de dados de mais de uma organização do Google Cloud .

Se ele estiver vinculado a um projeto que o Google Cloud possui e gerencia, siga as etapas em Configurar a ingestão para um projeto gerenciado pelo Google.

Depois de configurar a ingestão direta, seus dados do Google Cloud serão enviados para o Google SecOps. Você pode usar os recursos de análise do Google SecOps para investigar problemas relacionados à segurança.

Configurar a ingestão quando o projeto é de propriedade do cliente

Siga estas etapas se você for proprietário do projeto Google Cloud .

É possível configurar a ingestão direta de várias organizações usando a mesma página de configuração no nível do projeto. Siga estas etapas para criar e editar uma configuração.

Quando você migra uma instância do Google SecOps para que ela seja vinculada a um projeto de sua propriedade, e se a ingestão direta foi configurada antes da migração, a configuração de ingestão direta também é migrada.

- Acesse a página Google SecOps > Configurações de ingestão no console Google Cloud .

Acesse a página do Google SecOps - Selecione o projeto vinculado à sua instância do Google SecOps.

No menu Organização, selecione a organização de onde os registros serão exportados. O menu mostra as organizações a que você tem permissão de acesso. A lista pode incluir organizações que não estão vinculadas à instância do Google SecOps. Não é possível configurar uma organização que envia dados para uma instância diferente do Google SecOps.

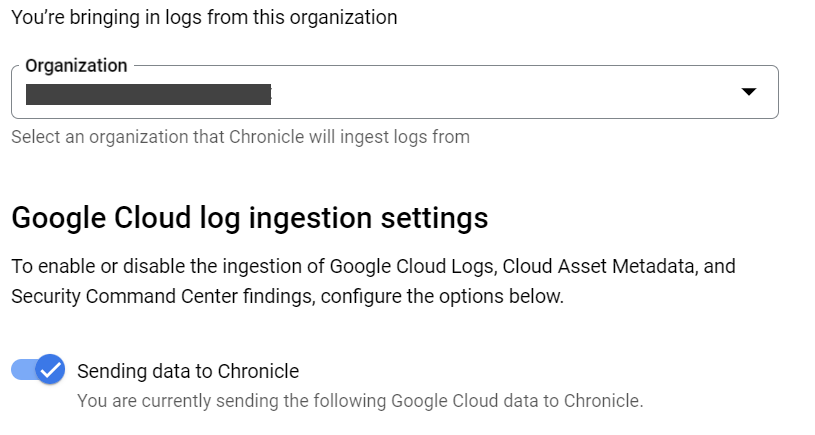

Na seção Configuração de ingestão do Google Cloud, clique no botão Enviar dados ao Google Security Operations para ativar o envio de registros ao Google SecOps.

Selecione uma ou mais das seguintes opções para definir o tipo de dados enviados ao Google SecOps:

- Google Cloud Logging: para mais informações sobre essa opção, consulte Exportar registros do Google Cloud .

- Metadados de recursos do Cloud: para mais informações sobre essa opção, consulte Exportar metadados de recursos Google Cloud .

- Descobertas do Security Center Premium: para mais informações sobre essa opção, consulte Exportar descobertas do Security Center Premium.

Na seção Configurações de filtro de exportação do cliente, configure os filtros de exportação para personalizar os dados do Cloud Logging enviados ao Google SecOps. Consulte Google Cloud tipos de registros compatíveis com exportação.

Para ingerir registros de outra organização na mesma instância do Google SecOps, selecione a organização no menu Organização e repita as etapas para definir o tipo de dados a serem exportados e os filtros de exportação. Várias organizações vão aparecer no menu Organização.

Para exportar dados da Proteção de Dados Sensíveis (antes chamada de Prevenção contra perda de dados do Google Cloud) para o Google SecOps, consulte Exportar dados da Proteção de Dados Sensíveis.

Configurar a ingestão para um projeto gerenciado pelo Google

Se Google Cloud for o proprietário do projeto, faça o seguinte para configurar a ingestão direta da sua organização Google Cloud na instância do Google SecOps:

- Acesse a guia Google SecOps > Visão geral > Ingestão no console Google Cloud . Acesse a guia "Ingestão do Google SecOps"

- Clique no botão Gerenciar configurações de ingestão da organização.

- Se aparecer a mensagem A página não pode ser visualizada por projetos, selecione uma organização e clique em Selecionar.

- Digite seu código de acesso único no campo Código de acesso único do Google SecOps.

- Marque a caixa Concordo com os Termos e Condições de uso dos meus dados do Google Cloud pelo Google SecOps.

- Clique em Conectar o Google SecOps.

- Acesse a guia Configurações globais de ingestão da organização.

Selecione o tipo de dados que será enviado ativando uma ou mais das seguintes opções:

- Google Cloud Logging: para mais informações sobre essa opção, consulte Exportar registros do Google Cloud .

- Metadados de recursos do Cloud: para mais informações sobre essa opção, consulte Exportar metadados de recursos Google Cloud .

- Descobertas do Security Center Premium: para mais informações sobre essa opção, consulte Exportar descobertas do Security Center Premium.

Acesse a guia Configurações de filtro de exportação.

Na seção Configurações de filtro de exportação do cliente, configure os filtros de exportação para personalizar os dados do Cloud Logging enviados ao Google SecOps. Consulte Google Cloud tipos de registros compatíveis com exportação.

Para exportar dados da Proteção de Dados Sensíveis (antes chamada de Prevenção contra perda de dados do Google Cloud) para o Google SecOps, consulte Exportar dados da Proteção de Dados Sensíveis.

Exportar registros Google Cloud

Depois de ativar o Cloud Logging, você pode exportar dados de registro para osGoogle Cloud tipos de registro compatíveis na sua instância do Google SecOps.

Para exportar registros do Google Cloud para o Google SecOps, defina a opção Ativar registros do Cloud como Ativado.

Tipos de registros compatíveis com exportação

É possível personalizar o filtro de exportação dos registros para exportar para o Google SecOps. Inclua ou exclua tipos de registros adicionando ou removendo filtros de exportação compatíveis, listados nesta seção.

É possível exportar os seguintes tipos de registros Google Cloud para sua instância do Google SecOps. A lista a seguir é organizada por tipo de registro e rótulo de ingestão do Google SecOps correspondente:

Registros de auditoria do Cloud (

GCP_CLOUDAUDIT):Isso inclui: registros de atividade do administrador, acesso, evento do sistema, transparência no acesso e política negada.

log_id("cloudaudit.googleapis.com/activity")(exportado pelo filtro padrão)log_id("cloudaudit.googleapis.com/system_event")(exportado pelo filtro padrão)log_id("cloudaudit.googleapis.com/policy")log_id("cloudaudit.googleapis.com/access_transparency")

Registros do Cloud NAT (

GCP_CLOUD_NAT):log_id("compute.googleapis.com/nat_flows")

Registros do Cloud DNS (

GCP_DNS):log_id("dns.googleapis.com/dns_queries")(exportado pelo filtro padrão)

Registros do Cloud Next Generation Firewall (

GCP_FIREWALL):log_id("compute.googleapis.com/firewall")

GCP_IDS:log_id("ids.googleapis.com/threat")log_id("ids.googleapis.com/traffic")

GCP_LOADBALANCING:Isso inclui registros do Google Cloud Armor e do Cloud Load Balancing.

log_id("requests")

GCP_CLOUDSQL:log_id("cloudsql.googleapis.com/mysql-general.log")log_id("cloudsql.googleapis.com/mysql.err")log_id("cloudsql.googleapis.com/postgres.log")log_id("cloudsql.googleapis.com/sqlagent.out")log_id("cloudsql.googleapis.com/sqlserver.err")

GCP_VPC_FLOW:log_id("compute.googleapis.com/vpc_flows")(somente para regiões dos EUA e da UE)

NIX_SYSTEM:log_id("syslog")log_id("authlog")log_id("securelog")log_id("osconfig.googleapis.com/patch_job")

LINUX_SYSMON:log_id("sysmon.raw")

WINEVTLOG:log_id("winevt.raw")log_id("windows_event_log")

BRO_JSON:log_id("zeek_json_streaming_conn")log_id("zeek_json_streaming_dhcp")log_id("zeek_json_streaming_dns")log_id("zeek_json_streaming_http")log_id("zeek_json_streaming_ssh")log_id("zeek_json_streaming_ssl")

KUBERNETES_NODE:log_id("events")log_id("stdout")log_id("stderr")

AUDITD:log_id("audit_log")

GCP_APIGEE_X:log_id("apigee.googleapis.com/ingress_instance")log_id("apigee.googleapis.com")log_id("apigee-logs")log_id("apigee")logName =~ "^projects/[\w\-]+/logs/apigee[\w\-\.]*$"

GCP_RECAPTCHA_ENTERPRISE:log_id("recaptchaenterprise.googleapis.com/assessment")log_id("recaptchaenterprise.googleapis.com/annotation")

GCP_RUN:log_id("run.googleapis.com/stderr")log_id("run.googleapis.com/stdout")log_id("run.googleapis.com/requests")log_id("run.googleapis.com/varlog/system")

GCP_NGFW_ENTERPRISE:log_id("networksecurity.googleapis.com/firewall_threat")

GCP_ABUSE_EVENTS:log_id("abuseevent.googleapis.com/abuseevent")

GCP_DNS_ATDlog_id("networksecurity.googleapis.com/dns_threat_events")

Personalizar as configurações do filtro de exportação

Por padrão, os registros de auditoria do Cloud (atividade do administrador e evento do sistema) e os registros do Cloud DNS são enviados à sua instância do Google SecOps. No entanto, é possível personalizar o filtro de exportação para incluir ou excluir tipos específicos de registros.

Para definir um filtro personalizado para seus registros, faça o seguinte:

Identifique os registros do seu filtro personalizado usando a ferramenta de escopo de registro.

Na seção Filtro de registro gerado automaticamente que segue a ferramenta de escopo de registro, copie o código do filtro de registro personalizado gerado.

Acesse a página Google SecOps no Google Cloud console e selecione um projeto.

Acesse a página do Google SecOpsAbra o Explorador de registros usando o link na guia Exportar configurações de filtro.

Copie a nova consulta no campo Consulta e clique em Executar consulta para testar.

Copie a nova consulta no campo Explorador de registros > Consulta e clique em Executar consulta para testar.

Verifique se os registros correspondentes mostrados na Análise de registros são exatamente o que você pretende exportar para o Google SecOps. Quando o filtro estiver pronto, copie-o para a seção Configurações de filtro de exportação personalizada do Google SecOps.

Volte para a seção Configurações de filtro de exportação personalizada na página Google SecOps.

Clique no ícone Editar no campo Filtro de exportação e cole o filtro copiado no campo.

Clique em Salvar.

Se a seguinte mensagem de erro aparecer: "O filtro fornecido pode permitir tipos de registro não compatíveis", talvez haja um tipo de registro não compatível incluído no filtro de exportação. Remova o tipo de registro incompatível do filtro de exportação. Inclua apenas os tipos de registros listados em: Google Cloud tipos de registros compatíveis com exportação.

Se o salvamento for bem-sucedido, o novo filtro personalizado vai funcionar com todos os novos registros exportados para sua instância do Google SecOps.

Opcional: para redefinir o filtro de exportação para a versão padrão, salve uma cópia do seu filtro personalizado e clique em Redefinir para padrão.

Ajustar filtros dos Registros de auditoria do Cloud

Os registros de acesso a dados gravados pelos Registros de auditoria do Cloud podem gerar um grande volume de dados sem muito valor para a detecção de ameaças. Se você optar por enviar esses registros ao Google SecOps, filtre os registros gerados por atividades rotineiras.

O filtro de exportação a seguir captura registros de acesso a dados e exclui eventos de alto volume, como operações de leitura e listagem do Cloud Storage e do Cloud SQL:

( log_id("cloudaudit.googleapis.com/data_access")

AND NOT protoPayload.methodName =~ "^storage\.(buckets|objects)\.(get|list)$"

AND NOT protoPayload.request.cmd = "select"

AND NOT protoPayload.methodName =~ "^google\.spanner\.v1\.Spanner\.(ExecuteStreamingSql|BeginTransaction|Commit)$" )

Para mais informações sobre como ajustar os registros de acesso a dados gerados pelos registros de auditoria do Cloud, consulte Gerenciar o volume de registros de auditoria de acesso a dados.

Exemplos de filtros de exportação

Os exemplos de filtros de exportação a seguir ilustram como incluir ou excluir determinados tipos de registros da exportação para sua instância do Google SecOps.

Exemplo de filtro de exportação: incluir outros tipos de registros

O filtro de exportação a seguir exporta registros da transparência no acesso, além dos registros padrão:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

log_id("cloudaudit.googleapis.com/access_transparency")

Exemplo de filtro de exportação: incluir mais registros de um projeto específico

O filtro de exportação a seguir exporta registros da transparência no acesso de um projeto específico, além dos registros padrão:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

logName = "projects/my-project-id/logs/cloudaudit.googleapis.com%2Faccess_transparency"

Exemplo de filtro de exportação: incluir outros registros de uma pasta específica

O filtro de exportação a seguir exporta registros de transparência no acesso de uma pasta específica, além dos registros padrão:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

logName = "folders/my-folder-id/logs/cloudaudit.googleapis.com%2Faccess_transparency"

Exemplo de filtro de exportação: excluir registros de um projeto específico

O filtro de exportação a seguir exporta os registros padrão de toda a organização Google Cloud , exceto de um projeto específico:

(log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event")) AND

(NOT logName =~ "^projects/my-project-id/logs/.*$")

Exportar metadados de recursos do Google Cloud

É possível exportar os metadados de recursos do Inventário de recursos do Cloud para o Google SecOps. Google Cloud Os metadados do recurso são extraídos do seu Inventário de recursos do Cloud e consistem em informações sobre seus recursos e identidades, incluindo os seguintes:

- Ambiente

- Local

- Zona

- Modelos de hardware

- Relações de controle de acesso entre recursos e identidades

Os seguintes tipos de metadados de recursos Google Cloud serão exportados para sua instância do Google SecOps:

GCP_BIGQUERY_CONTEXTGCP_COMPUTE_CONTEXTGCP_IAM_CONTEXTGCP_IAM_ANALYSISGCP_STORAGE_CONTEXTGCP_CLOUD_FUNCTIONS_CONTEXTGCP_SQL_CONTEXTGCP_NETWORK_CONNECTIVITY_CONTEXTGCP_RESOURCE_MANAGER_CONTEXT

Confira alguns exemplos de metadados de recursos Google Cloud :

- Nome do aplicativo —

Google-iamSample/0.1 - Nome do projeto —

projects/my-project

Para exportar Google Cloud metadados de recursos para o Google SecOps, defina a opção Metadados de recursos do Cloud como Ativado.

Para mais informações sobre como exportar registros de contexto específicos e ingerir no Google SecOps, consulte Configuração e ingestão do analisador padrão e pesquise "contexto" ou "análise".

Exportar descobertas do Security Command Center

É possível exportar as descobertas da detecção de ameaças a eventos do Security Command Center Premium e todas as outras descobertas para o Google SecOps.

O Google SecOps é compatível com as seguintes classes de descobertas do Security Command Center:

ERRORMISCONFIGURATIONOBSERVATIONPOSITIVE_VALIDATIONPOSTURE_VIOLATIONTHREATTOXIC_COMBINATIONUNSPECIFIEDVULNERABILITY

Para mais informações sobre as descobertas do ETD, consulte Visão geral do Event Threat Detection.

Para exportar as descobertas do Security Command Center Premium para o Google SecOps, defina a opção Descobertas do Security Command Center Premium como Ativada.

Exportar dados da Proteção de Dados Sensíveis

É possível exportar seus dados da Proteção de Dados Sensíveis para o Google SecOps.

Para ingerir metadados de recursos da Proteção de Dados Sensíveis (DLP_CONTEXT), faça o seguinte:

- Conclua a seção anterior deste documento para ativar a ingestão de dados do Google Cloud .

- Configure a Proteção de Dados Sensíveis para criar perfis de dados.

- Defina a configuração de verificação como publicar perfis de dados no Google SecOps.

Consulte a documentação da Proteção de dados sensíveis para informações detalhadas sobre como criar perfis de dados para dados do BigQuery.

Desativar a ingestão de dados do Google Cloud

As etapas para desativar a ingestão direta de dados do Google Cloud variam dependendo da configuração do Google SecOps. Escolha uma destas opções:

Se a instância do Google SecOps estiver vinculada a um projeto de sua propriedade e gerenciamento, siga estas etapas:

- Selecione o projeto vinculado à sua instância do Google SecOps.

- No console Google Cloud , acesse a guia Ingestão em Google SecOps.

Acesse a página do Google SecOps - No menu Organização, selecione a organização de onde os registros são exportados.

- Defina a opção Enviar dados ao Google Security Operations como Desativada.

- Se você configurou a exportação de dados de várias organizações e quer desativar essas configurações também, siga estas etapas para cada organização.

Se a instância do Google SecOps estiver vinculada a um projeto que Google Cloud possui e gerencia, siga estas etapas:

- Acesse a página Google SecOps > Ingestão no console do Google Cloud .

Acesse a página do Google SecOps - No menu de recursos, selecione a organização vinculada à sua instância do Google SecOps e de onde você está ingerindo dados.

- Marque a caixa Quero desconectar o Google SecOps e parar de enviar registros do Google Cloud para o Google SecOps.

- Clique em Desconectar o Google SecOps.

- Acesse a página Google SecOps > Ingestão no console do Google Cloud .

Controlar a taxa de ingestão

Quando a taxa de ingestão de dados de um locatário atinge um determinado limite, o Google Security Operations restringe a taxa de ingestão de novos feeds de dados para evitar que uma fonte com uma alta taxa de ingestão afete a taxa de ingestão de outra fonte de dados. Nesse caso, há um atraso, mas nenhum dado é perdido. O volume de ingestão e o histórico de uso do locatário determinam o limite.

Você pode solicitar um aumento do limite de taxa entrando em contato com o Cloud Customer Care.

Solução de problemas

- Se os relacionamentos entre recursos e identidades estiverem faltando na sua instância do Google SecOps, desative e reative a ingestão direta de dados de registro no Google SecOps.

- Os metadados deGoogle Cloud recursos são ingeridos periodicamente no Google SecOps. Aguarde algumas horas para que as mudanças apareçam na interface e nas APIs do Google SecOps.

Ao adicionar um tipo de registro ao filtro de exportação, você pode receber esta mensagem: "É possível que o filtro fornecido permita tipos de registro não compatíveis".

Solução alternativa: inclua no filtro de exportação apenas os tipos de registros que aparecem na seguinte lista: Google Cloud tipos de registros compatíveis com exportação.

A seguir

- Abra sua instância do Google SecOps usando o URL específico do cliente fornecido pelo seu representante do Google SecOps.

- Saiba mais sobre o Google SecOps.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.