피드 관리 UI를 사용하여 피드 만들기 및 관리

이 문서에서는 피드 관리 UI를 사용하여 피드를 만들고 관리하고 문제를 해결하는 방법을 설명합니다. 피드 관리에는 피드 수정, 사용 설정, 삭제가 포함됩니다.

시작하기 전에

각 데이터 피드에는 Google Security Operations에서 피드를 설정하기 전에 완료해야 하는 자체 기본 요건이 있습니다. 피드 유형과 관련된 기본 요건에 대한 자세한 내용은 소스 유형별 구성을 참고하세요. 설정해야 하는 데이터 피드 유형을 검색하고 제공된 안내를 따릅니다.

지원되는 압축 형식

피드 수집에 지원되는 압축 형식은 .gz, .tar.gz, .tar, .targz, solr.gz입니다. 다음 표에는 Google SecOps 피드 변환에서 지원하는 다양한 파일 크기가 나와 있습니다.

| 작업 | 입력 유형 | 권장 크기 | 예상 기간 | 최대 크기 |

| 데이터 모델링 | CSV | 5GB 미만 | 7분 미만 | 10GB |

| 데이터 모델링 | CSV | 5GB 미만 | 약 30분 | 10GB |

| 데이터 모델링 | CSV | 미정 | 미정 | 2GB |

| 데이터 모델링 | XML / JSON | 1GB 미만 | 10분 미만 | 2GB |

| 데이터 모델링 | XLS / XLSX | 50MB 미만 | 1분 이내 | 50MB |

| 파일 병합 | 모두 | 1GB 미만 | 파일 수에 따라 다름 | 100GB |

| 파일 압축 해제 | ZIP 아님 | 5GB 미만 | 파일 수에 따라 다름 | 10GB (비압축) |

| 파일 압축 해제 | 우편번호 | - | 파일 수에 따라 다름 | 4GB (비압축) |

피드 설정 방법

Google SecOps 고객이 플랫폼에서 이 피드를 설정하는 방법은 두 가지입니다. 환경에 가장 적합한 방법을 사용하세요.

- SIEM 설정 > 피드

- 콘텐츠 허브 > 콘텐츠 팩

구성된 피드 보기

피드 페이지에 구성한 모든 피드가 표시됩니다.

- SIEM 설정> 피드로 이동합니다. 기본 페이지에 구성된 모든 피드가 표시됩니다.

- 각 행 위로 마우스 포인터를 가져가면 more_vert 더보기 메뉴가 표시됩니다.

- 메뉴에서 피드 세부정보를 확인하고 피드를 수정, 사용 중지 또는 삭제할 수 있습니다.

제품군에 여러 피드 구성 (Google SecOps 고객만 해당)

로그 유형에 따라 제품군별로 여러 피드를 구성할 수 있습니다. Google에서 기준선으로 식별한 로그 유형은 필수로 표시됩니다. 플랫폼은 설정 안내, 필수 절차, 모든 구성 매개변수에 대한 설명을 제공합니다. 일부 매개변수는 구성 설정을 간소화하기 위해 사전 정의되어 있습니다. 예를 들어 CrowdStrike Falcon의 필수 및 선택사항 로그 유형 모두에서 여러 피드를 만들 수 있습니다. 자세한 내용은 여러 피드 구성을 참고하세요.

피드 추가

Google SecOps 계정에 피드를 추가하려면 다음 단계를 완료하세요.

다음 절차에 따라 SIEM 설정* {and_then} 피드 페이지를 통해 피드를 추가합니다.

Google SecOps 메뉴에서 설정을 선택한 후 피드를 클릭합니다. 피드 페이지에 나열된 데이터 피드에는 구성한 피드 외에도 Google에서 계정에 구성한 모든 피드가 포함됩니다.

새 피드 추가를 클릭합니다.

다음 페이지에서 단일 피드 구성을 클릭합니다. Google SecOps SIEM 독립형 플랫폼을 사용하는 고객에게는 이 단계가 관련이 없습니다.

피드 이름을 추가합니다.

소스 유형 목록에서 Google SecOps로 데이터를 가져올 소스 유형을 선택합니다. 다음 피드 소스 유형 중에서 선택할 수 있습니다.

- Amazon Data Firehose

- Amazon S3

- Amazon S3 (미리보기)

- Amazon SQS

- Amazon SQS (미리보기)

- Azure Blob Storage

- Azure Blob Storage (미리보기)

- Google Cloud Pub/Sub

- Cloud Storage

- Cloud Storage (미리보기)

- Cloud Storage 이벤트 기반 (미리보기)

- HTTP(S) 파일(API 외)

- 타사 API

- 웹훅

로그 유형 목록에서 수집할 로그에 해당하는 로그 유형을 선택합니다. 사용 가능한 로그는 이전에 선택한 소스 유형에 따라 다릅니다.

소스 유형으로 Cloud Storage를 선택한 경우 서비스 계정 가져오기 옵션을 사용해서 고유한 서비스 계정을 가져옵니다. Google Cloud Storage 피드 설정 예시를 참고하세요.

다음을 클릭합니다.

입력 매개변수 탭에서 필요한 매개변수를 지정합니다. 여기에 표시되는 옵션은 속성 설정 탭에서 선택한 소스와 로그 유형에 따라 다릅니다. 각 필드의 물음표 아이콘 위에 마우스 포인터를 가져가면 제공해야 하는 항목에 대한 추가 정보를 확인할 수 있습니다.

선택사항: 속성 설정 탭에서 네임스페이스를 지정할 수 있습니다. 네임스페이스에 대한 자세한 내용은 애셋 네임스페이스로 작업을 참고하세요.

다음을 클릭합니다.

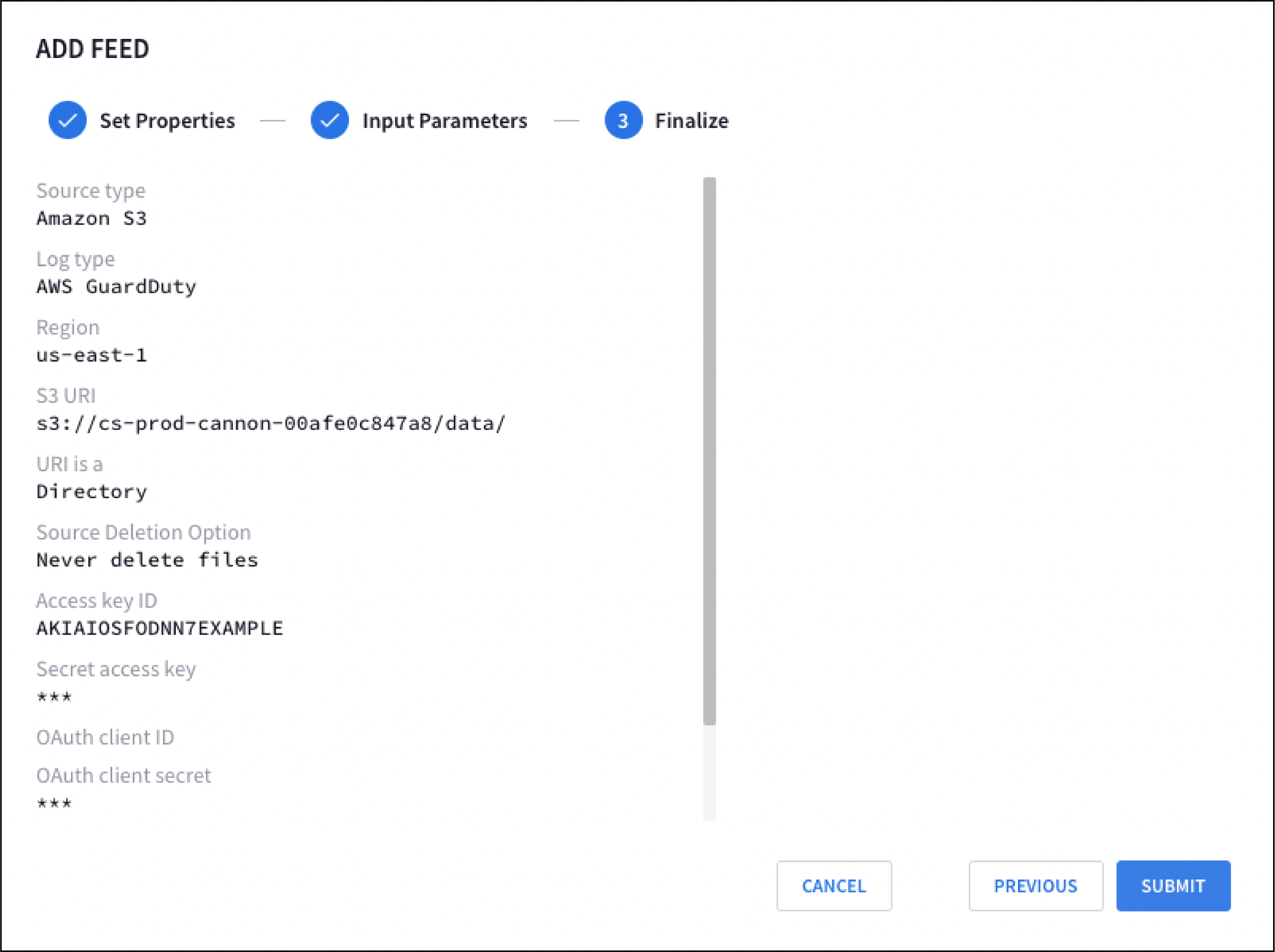

확정 탭에서 새 피드 구성을 검토합니다.

제출을 클릭합니다. Google SecOps에서는 새 피드의 유효성 검사가 완료됩니다. 피드가 검사를 통과하면 피드 이름이 생성되어 Google SecOps에 제출되며 Google SecOps에서 데이터 가져오기를 시도하기 시작합니다.

Google Cloud Storage 피드 설정 예시

- Google SecOps 메뉴에서 설정을 선택한 후 피드를 클릭합니다.

- 새 피드 추가를 클릭합니다.

- 다음 페이지에서 단일 피드 구성을 클릭합니다. Google SecOps SIEM 독립형 플랫폼을 사용하는 경우에는 이 단계가 적용되지 않습니다.

- 소스 유형으로 Cloud Storage를 선택합니다.

- 로그 유형을 선택합니다. 예를 들어 Google Kubernetes Engine 감사 로그의 피드를 만들려면 로그 유형으로 Google Kubernetes Engine 감사 로그를 선택합니다.

- 서비스 계정 가져오기를 클릭합니다. Google SecOps는 Google SecOps에서 데이터를 수집하는 데 사용하는 고유한 서비스 계정을 제공합니다.

- 선택사항: 서비스 계정을 구성합니다. 자세한 내용은 Google SecOps 서비스 계정에 대한 액세스 권한 부여를 참고하세요.

- 다음을 클릭합니다.

사용자가 만든 Cloud Storage 구성에 따라 다음 필드의 값을 지정합니다.

스토리지 버킷 URI

소스 삭제 옵션

Cloud Storage 버킷 설정 방법에 대해 자세히 알아보려면 버킷 만들기를 참고하세요.

다음을 클릭한 후 제출을 클릭합니다. 주의: 허용 목록을 사용 설정하고 서드 파티 API에서 데이터를 수집하는 모든 로그 유형에 대해 IP 범위를 추가해야 합니다.

Amazon S3 및 Azure Storage에 대한 STS 액세스 사용 설정

STS는 다음 Google Cloud Storage 피드에서 Amazon S3 및 Azure Storage 블롭 저장소의 데이터를 Google SecOps로 전송하는 데 사용됩니다.

- Amazon S3 (미리보기)

- Amazon SQS (미리보기)

- Azure Blob Storage (미리보기)

STS는 정의된 STS IP 주소 범위 집합에서 Amazon S3 및 Azure 스토리지 서비스로 데이터 전송 요청을 보냅니다. 이러한 STS IP 주소 범위는 다음 JSON 파일에 게시됩니다. https://www.gstatic.com/storage-transfer-service/ipranges.json

이러한 STS 피드 소스 유형을 사용하려면 STS IP 주소 범위에 정의된 IP 주소에서 시작되는 쿼리에 대해 Amazon S3 및 Azure Storage 블롭 저장소에 대한 액세스를 사용 설정해야 할 수 있습니다.

STS가 Amazon S3 및 Azure 스토리지 서비스에 액세스할 수 있도록 IP 액세스 제한을 조정해야 할 수 있습니다.

JSON 파일에서 최신 IP 범위를 가져옵니다.

보안 구성을 업데이트된 상태로 유지하기 위해 최소한 매주 이 JSON 파일의 데이터를 확인하는 것이 좋습니다. 새 범위가 파일에 추가되면 시스템은 STS의 요청에 이 범위를 사용하기 전에 최소 7일 이상 기다립니다.

JSON 파일에서 IP 범위를 가져오는 샘플 Python 스크립트는 기본 도메인의 IP 주소를 참고하세요.

현재 IP 범위

creationTime를 이전 JSON 파일에서 읽은 IP 범위creationTime와 비교합니다. 이러한 IP 주소가 다른 경우 Amazon S3 및 Azure Storage 블롭 스토어에서 IP 액세스 제한을 업데이트하세요.Amazon S3의 경우

Amazon S3 blobstore에서 IP 액세스 제한을 업데이트하려면 다음 단계를 따르세요.

AWS 프로젝트에 스토리지 액세스에 대해 IP 제한사항이 사용되는 경우 STS 작업자가 사용하는 IP 범위를 허용되는 IP 목록에 추가해야 합니다.

이러한 범위를 허용된 IP로 추가하려면 AWS S3 문서: 특정 IP 주소를 기반으로 액세스 관리에 설명된 대로

bucket policy의Condition필드를 사용합니다.Azure Storage

Azure Storage blobstore에서 IP 액세스 제한을 업데이트하려면 다음 단계를 따르세요.

Azure Storage 방화벽을 사용하여 Azure 리소스에 대한 액세스를 제한하는 경우 STS 작업자가 사용하는 IP 범위를 허용된 IP 목록에 추가해야 합니다.

이러한 범위를 허용되는 IP로 추가하려면 Azure Storage 방화벽 및 가상 네트워크 구성의 안내를 따르세요.

IP 허용 목록

이 섹션에서는 서드 파티 피드 및 Storage Transfer Service (STS)의 허용 목록 요구사항을 설명합니다.

서드 파티 API 피드 허용 목록에 추가

허용 목록을 사용 설정하고 서드 파티 API에서 데이터를 수집하는 모든 로그 유형에 대해 Google IP 범위를 추가합니다.

소스 파일 삭제

소스 삭제 옵션을 사용하면 전송이 완료된 후 스토리지에서 피드 소스 객체 (파일 및 폴더)를 삭제할 수 있습니다. 이 옵션은 Cloud Storage를 비롯한 일부 피드 소스 유형에만 사용할 수 있습니다. 이러한 피드 소스 유형에는 새로 추가 및 피드 수정 워크플로에 소스 삭제 옵션 필드가 포함됩니다.

소스 삭제 옵션

Cloud Storage를 비롯한 지원되는 피드 소스 유형의 경우 소스 삭제 옵션 필드에서 다음 옵션을 제공합니다.

- 파일 삭제 안함

- 전송된 파일 및 빈 디렉터리 삭제

- 전송된 파일 삭제하기

Microsoft Azure Blob Storage (AZURE_BLOBSTORE)는 소스 파일 삭제를 지원하지 않습니다. 소스 삭제 옵션 필드에서 파일 삭제 안함 옵션만 선택합니다.

다음 피드 소스 (

"feedSourceType")의 경우GOOGLE_CLOUD_STORAGE_V2,GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN,AMAZON_S3_V2,AMAZON_SQS_V2,AZURE_BLOBSTORE_V2, 소스 삭제 옵션 필드에 다음 두 가지 옵션이 제공됩니다.- 삭제 안함: 전송 후 파일을 삭제하지 않습니다.

- ON_SUCCESS: 전송 후 모든 파일과 빈 디렉터리를 삭제합니다.

Pub/Sub 푸시 피드 설정

Pub/Sub 푸시 피드를 설정하려면 다음 단계를 따르세요.

- Pub/Sub 푸시 피드를 만듭니다.

- Pub/Sub 구독에서 엔드포인트 URL을 지정합니다.

Pub/Sub 푸시 피드 만들기

- Google SecOps 메뉴에서 설정을 선택한 후 피드를 클릭합니다.

- 새로 추가를 클릭합니다.

- 피드 이름 필드에 피드 이름을 입력합니다.

- 소스 유형 목록에서 Google Cloud Pub/Sub 푸시를 선택합니다.

- 로그 유형을 선택합니다. 예를 들어 개방형 사이버 보안 스키마 프레임워크의 피드를 만들려면 로그 유형으로 개방형 사이버 보안 스키마 프레임워크(OCSF)를 선택합니다.

- 다음을 클릭합니다.

- 선택사항: 다음 입력 파라미터의 값을 지정합니다.

- 분할 구분 기호: 로그 줄을 구분하는 데 사용되는 구분 기호입니다(예:

\n). - 애셋 네임스페이스: 애셋 네임스페이스입니다.

- 수집 라벨: 이 피드의 이벤트에 적용할 라벨입니다.

- 분할 구분 기호: 로그 줄을 구분하는 데 사용되는 구분 기호입니다(예:

- 다음을 클릭합니다.

- 확정 화면에서 새 피드 구성을 검토한 다음 제출을 클릭합니다.

- 세부정보 탭의 엔드포인트 정보 필드에서 피드 엔드포인트 URL을 복사합니다. Pub/Sub에서 푸시 구독을 만들려면 이 엔드포인트 URL이 필요합니다.

- 선택사항: 피드 사용 설정됨 전환 버튼을 클릭하여 피드를 사용 중지합니다. 피드는 기본적으로 사용 설정되어 있습니다.

- 완료를 클릭합니다.

엔드포인트 URL 지정

Pub/Sub 푸시 피드를 만든 후 엔드포인트 URL을 다음과 같이 지정합니다. Pub/Sub에서 푸시 구독을 만들고 HTTPS 엔드포인트를 지정합니다. 인증 사용 설정 및 서비스 계정을 선택합니다.

- Pub/Sub에서 푸시 구독을 만듭니다. 푸시 구독을 만드는 방법에 대한 자세한 내용은 푸시 구독 만들기를 참조하세요.

- Google Cloud Pub/Sub 푸시 피드에서 사용할 수 있는 엔드포인트 URL을 지정합니다.

- 인증 사용 설정을 선택하고 서비스 계정을 선택합니다.

Amazon Data Firehose 피드 설정

Amazon Data Firehose 피드를 설정하려면 다음 단계를 따르세요.

- Amazon Data Firehose 피드를 만들고 엔드포인트 URL과 보안 비밀 키를 복사합니다.

- Google SecOps에 인증할 API 키를 만듭니다. 기존 API 키를 재사용하여 Google SecOps에 인증할 수도 있습니다.

- Amazon Data Firehose에서 엔드포인트 URL을 지정합니다.

Amazon Data Firehose 피드 만들기

- Google SecOps 메뉴에서 설정을 선택한 후 피드를 클릭합니다.

- 새로 추가를 클릭합니다.

- 피드 이름 필드에 피드 이름을 입력합니다.

- 소스 유형 목록에서 Amazon Data Firehose를 선택합니다.

- 로그 유형을 선택합니다. 예를 들어 개방형 사이버 보안 스키마 프레임워크의 피드를 만들려면 로그 유형으로 개방형 사이버 보안 스키마 프레임워크(OCSF)를 선택합니다.

- 다음을 클릭합니다.

- 선택사항: 다음 입력 파라미터의 값을 지정합니다.

- 분할 구분 기호: 로그 줄을 구분하는 데 사용되는 구분 기호입니다(예:

\n). - 애셋 네임스페이스: 애셋 네임스페이스입니다.

- 수집 라벨: 이 피드의 이벤트에 적용할 라벨입니다.

- 분할 구분 기호: 로그 줄을 구분하는 데 사용되는 구분 기호입니다(예:

- 다음을 클릭합니다.

- 확정 화면에서 새 피드 구성을 검토한 다음 제출을 클릭합니다.

- 보안 비밀 키 생성을 클릭하여 이 피드를 인증하기 위한 보안 비밀 키를 생성합니다.

- 이 보안 비밀을 다시 볼 수 없으므로 보안 비밀 키를 복사하여 저장합니다. 새 보안 비밀 키를 다시 생성할 수 있지만 보안 비밀 키를 다시 생성하면 이전 보안 비밀 키는 더 이상 사용할 수 없게 됩니다.

- 세부정보 탭의 엔드포인트 정보 필드에서 피드 엔드포인트 URL을 복사합니다. Amazon Data Firehose에서 전송 스트림의 대상 설정을 지정할 때 이 엔드포인트 URL이 필요합니다.

- 선택사항: 피드 사용 설정됨 전환 버튼을 클릭하여 피드를 사용 중지합니다. 피드는 기본적으로 사용 설정되어 있습니다.

- 완료를 클릭합니다.

Amazon Data Firehose 피드에 대한 API 키 만들기

Amazon Data Firehose 피드의 API 키를 만들려면 다음 단계를 따르세요. 1. Google Cloud 콘솔의 사용자 인증 정보 페이지로 이동합니다. 1. 사용자 인증 정보 만들기를 클릭한 후 API 키를 선택합니다. 1. Chronicle API에 대한 API 키 액세스를 제한합니다.

엔드포인트 URL 지정

Amazon Data Firehose에서 다음과 같이 HTTPS 엔드포인트와 액세스 키를 지정합니다.

피드 엔드포인트 URL에 API 키를 추가하고 다음 형식으로 이 URL을 HTTP 엔드포인트 URL로 지정합니다.

ENDPOINT_URL?key=API_KEY다음을 바꿉니다.

ENDPOINT_URL: 피드 엔드포인트 URL입니다.API_KEY: Google SecOps에 인증하기 위한 API 키입니다.

액세스 키의 경우 Amazon Data Firehose 피드를 만들 때 획득한 보안 비밀 키를 지정합니다.

HTTPS 웹훅 피드 설정

HTTPS 웹훅 피드를 설정하려면 다음 단계를 따르세요.

- HTTPS 웹훅 피드를 만들고 엔드포인트 URL과 비밀 키를 복사합니다.

- 엔드포인트 URL로 지정된 API 키를 만듭니다. 기존 API 키를 재사용하여 Google SecOps에 인증할 수도 있습니다.

- 애플리케이션에서 엔드포인트 URL을 지정합니다.

기본 요건

- Google SecOps용Google Cloud 프로젝트가 구성되어 있고 Chronicle API가 프로젝트에 사용 설정되어 있는지 확인합니다.

단일 웹훅 요청에서 여러 이벤트 전송

다음 코드 샘플은 curl --location 항목 뒤에 여러 개의 JSON 객체를 줄바꿈으로 구분하여 단일 요청 본문의 형식을 지정하는 방법을 보여줍니다.

--header 'Content-Type: application/json' \

--header 'X-goog-api-key: API_KEY' \

--header 'X-Webhook-Access-Key: SECRET' \

--data '{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}

{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}'

HTTPS 웹훅 피드 만들기

- Google SecOps 메뉴에서 설정을 선택한 후 피드를 클릭합니다.

- 새로 추가를 클릭합니다.

- 피드 이름 필드에 피드 이름을 입력합니다.

- 소스 유형 목록에서 웹훅을 선택합니다.

- 로그 유형을 선택합니다. 예를 들어 개방형 사이버 보안 스키마 프레임워크의 피드를 만들려면 로그 유형으로 개방형 사이버 보안 스키마 프레임워크(OCSF)를 선택합니다.

- 다음을 클릭합니다.

- 선택사항: 다음 입력 파라미터의 값을 지정합니다.

- 분할 구분 기호: 로그 줄을 구분하는 데 사용되는 구분 기호입니다(예:

\n). - 애셋 네임스페이스: 애셋 네임스페이스입니다.

- 수집 라벨: 이 피드의 이벤트에 적용할 라벨입니다.

- 분할 구분 기호: 로그 줄을 구분하는 데 사용되는 구분 기호입니다(예:

- 다음을 클릭합니다.

- 확정 화면에서 새 피드 구성을 검토한 다음 제출을 클릭합니다.

- 보안 비밀 키 생성을 클릭하여 이 피드를 인증하기 위한 보안 비밀 키를 생성합니다.

- 이 보안 비밀을 다시 볼 수 없으므로 보안 비밀 키를 복사하여 저장합니다. 새 보안 비밀 키를 다시 생성할 수 있지만 보안 비밀 키를 다시 생성하면 이전 보안 비밀 키는 더 이상 사용할 수 없게 됩니다.

- 세부정보 탭의 엔드포인트 정보 필드에서 피드 엔드포인트 URL을 복사합니다. 클라이언트 애플리케이션에서 이 엔드포인트 URL을 지정해야 합니다.

- 선택사항: 피드 사용 설정됨 전환 버튼을 클릭하여 피드를 사용 중지합니다. 피드는 기본적으로 사용 설정되어 있습니다.

- 완료를 클릭합니다.

웹훅 피드에 대한 API 키 만들기

- Google Cloud 콘솔의 사용자 인증 정보 페이지로 이동합니다.

- 사용자 인증 정보 만들기를 클릭한 후 API 키를 선택합니다.

- Chronicle API에 대한 API 키 액세스를 제한합니다.

엔드포인트 URL 지정

- 클라이언트 애플리케이션에서 웹훅 피드에서 사용할 수 있는 HTTPS 엔드포인트를 지정합니다.

다음 형식의 커스텀 헤더의 일부로 API 키와 보안 비밀 키를 지정하여 인증을 사용 설정합니다.

X-goog-api-key = API_KEYX-Webhook-Access-Key = SECRETURL에 지정하는 대신 API 키를 헤더로 지정하는 것이 좋습니다. 웹훅 클라이언트가 커스텀 헤더를 지원하지 않는 경우 쿼리 파라미터를 다음 형식으로 사용하여 API 키와 보안 비밀 키를 지정할 수 있습니다.

ENDPOINT_URL?key=API_KEY&secret=SECRET다음을 바꿉니다.

ENDPOINT_URL: 피드 엔드포인트 URL입니다.API_KEY: Google SecOps에 인증하기 위한 API 키입니다.SECRET: 피드를 인증하기 위해 생성한 보안 비밀 키입니다.

Google SecOps 서비스 계정에 대한 액세스 권한 부여

- Google Cloud 콘솔에서 Cloud Storage 버킷 페이지로 이동합니다.

관련된 Cloud Storage 객체에 대해 서비스 계정에 액세스 권한을 부여합니다.

특정 파일에 대해 읽기 권한을 부여하려면 다음 단계를 완료하세요.

- 파일을 선택하고 액세스 수정을 클릭합니다.

- 주 구성원 추가를 클릭합니다.

- 새 주 구성원 필드에 Google SecOps 서비스 계정 이름을 입력합니다.

- 읽기 권한이 포함된 역할을 Google SecOps 서비스 계정에 할당합니다. 예를 들어 스토리지 객체 뷰어(

roles/storage.objectViewer)를 할당합니다. 이 작업은 균일한 버킷 수준 액세스를 사용 설정하지 않은 경우에만 수행할 수 있습니다. - 저장을 클릭합니다.

여러 파일에 읽기 권한을 부여하려면 다음과 같이 버킷 수준에서 액세스 권한을 부여합니다.

"feedSourceType": "GOOGLE_CLOUD_STORAGE"의 경우:- Google SecOps 서비스 계정을 스토리지 버킷에 주 구성원으로 추가하고 여기에 IAM 스토리지 객체 뷰어 (

roles/storage.objectViewer) 역할을 부여합니다. - 소스 파일을 삭제하도록 피드를 구성하는 경우 Google SecOps 서비스 계정을 버킷의 주 구성원으로 추가하고 여기에 IAM 스토리지 객체 관리자(

roles/storage.objectAdmin) 역할을 부여해야 합니다.

- Google SecOps 서비스 계정을 스토리지 버킷에 주 구성원으로 추가하고 여기에 IAM 스토리지 객체 뷰어 (

"feedSourceType": "GOOGLE_CLOUD_STORAGE_V2"의 경우:다음 역할 중 하나를 부여합니다.

- 다른 Cloud Storage 버킷으로 전송되는 경우 스토리지 객체 뷰어 (

roles/storage.objectViewer) - 전송이 파일 시스템으로 전송되는 경우 스토리지 객체 생성자 (

roles/storage.objectCreator)

- 다른 Cloud Storage 버킷으로 전송되는 경우 스토리지 객체 뷰어 (

다음 역할 중 하나를 부여합니다.

- 객체 삭제 권한이 필요한 경우 스토리지 기존 버킷 작성자 (

roles/storage.legacyBucketWriter) - 객체 삭제 권한이 필요하지 않은 경우 스토리지 기존 버킷 리더 (

roles/storage.legacyBucketReader)

- 객체 삭제 권한이 필요한 경우 스토리지 기존 버킷 작성자 (

"feedSourceType": "GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN"의 경우:다음 역할 중 하나를 부여합니다.

- 다른 Cloud Storage 버킷으로 전송되는 경우 스토리지 객체 뷰어 (

roles/storage.objectViewer) - 전송이 파일 시스템으로 전송되는 경우 스토리지 객체 생성자 (

roles/storage.objectCreator)

- 다른 Cloud Storage 버킷으로 전송되는 경우 스토리지 객체 뷰어 (

다음 역할 중 하나를 부여합니다.

- 객체 삭제 권한이 필요한 경우 스토리지 기존 버킷 작성자 (

roles/storage.legacyBucketWriter) - 객체 삭제 권한이 필요하지 않은 경우 스토리지 기존 버킷 리더 (

roles/storage.legacyBucketReader)

- 객체 삭제 권한이 필요한 경우 스토리지 기존 버킷 작성자 (

VPC 서비스 제어를 구성합니다.

VPC 서비스 제어가 사용 설정된 경우 인그레스 규칙이 Cloud Storage 버킷에 대한 액세스 권한을 제공하는 데 필요합니다.

인그레스 규칙에서 다음 Cloud Storage 메서드가 허용되어야 합니다.

google.storage.objects.list. 단일 파일 피드에 필요합니다.google.storage.objects.get. 디렉터리 또는 하위 디렉터리 액세스가 필요한 피드에 필요합니다.google.storage.objects.delete. 소스 파일을 삭제해야 하는 피드에 필요합니다.

샘플 인그레스 규칙

- ingressFrom:

identities:

- serviceAccount:8911409095528497-0-account@partnercontent.gserviceaccount.com

sources:

- accessLevel: "*"

ingressTo:

operations:

- serviceName: storage.googleapis.com

methodSelectors:

- method: google.storage.objects.list

- method: google.storage.objects.get

- method: google.storage.objects.delete

resources:

- projects/PROJECT_ID

피드 상태

초기 피드 페이지에서 피드 상태를 모니터링할 수 있으며, 피드 상태는 다음과 같을 수 있습니다.

- 활성: 피드가 구성되었으며 Google SecOps 계정으로 데이터를 수집할 준비가 되었습니다.

- InProgress: Google SecOps가 구성된 서드 파티에서 데이터를 가져오려고 시도합니다.

- 완료됨: 이 피드에서 데이터를 성공적으로 검색했습니다.

- 보관처리됨: 중지된 피드입니다.

실패: 피드에서 데이터를 가져올 수 없습니다. 이 문제의 원인은 구성 문제일 수 있습니다. 질문을 클릭하여 구성 오류를 표시합니다. 오류를 수정하고 피드를 다시 제출했으면 피드 페이지로 돌아가서 피드 작동 여부를 확인합니다.

피드 수정

피드 페이지에서 다음과 같이 기존 피드를 수정할 수 있습니다.

기존 피드 위에 마우스 포인터를 올려놓고 오른쪽 열의 more_vert를 클릭합니다.

피드 수정을 클릭합니다. 이제 피드의 입력 매개변수를 수정하고 Google SecOps에 다시 제출할 수 있으며, Google SecOps에서는 업데이트된 피드를 사용하려고 시도합니다.

피드 사용 설정 및 중지

상태 열에서 사용 설정된 피드의 라벨이 Active, InProgress, Completed 또는 Failed로 지정됩니다. 중지된 필드의 라벨은 Archived로 지정됩니다. 설명은 피드 상태를 참조하세요.

피드 페이지에서 기존 피드를 사용 설정하거나 중지할 수 있습니다.

기존 피드 위에 마우스 포인터를 올려놓고 오른쪽 열의 more_vert를 클릭합니다.

선택사항: 피드 사용 설정됨 전환 버튼을 클릭하여 피드를 사용 중지합니다.

선택사항: 피드 사용 중지 전환 버튼을 클릭하여 피드를 사용 중지합니다. 이제 피드의 라벨이 Archived로 지정됩니다.

피드 삭제

피드 페이지에서 기존 피드를 삭제할 수도 있습니다.

기존 피드 위에 마우스 포인터를 올려놓고 오른쪽 열의 more_vert를 클릭합니다.

피드 삭제를 클릭합니다. 피드 삭제 창이 열립니다. 피드를 영구 삭제하려면 예, 삭제합니다를 클릭합니다.

수집 속도 제어

테넌트의 데이터 수집 속도가 특정 기준점에 도달하면 수집 속도가 높은 소스가 다른 데이터 소스의 수집 속도에 영향을 주지 않도록 Google Security Operations에서 새로운 데이터 피드 수집 속도를 제한합니다. 이 경우 지연이 발생하지만 데이터는 손실되지 않습니다. 수집 볼륨과 테넌트의 사용 기록에 따라 기준점이 결정됩니다.

Cloud Customer Care에 문의하여 비율 제한 증가를 요청할 수 있습니다.

문제 해결

피드 페이지에서 다음과 같이 기존 피드의 소스 유형, 로그 유형, 피드 ID, 상태 등의 세부정보를 확인할 수 있습니다.

기존 피드 위에 마우스 포인터를 올려놓고 오른쪽 열의 more_vert를 클릭합니다.

피드 보기를 클릭합니다. 피드 세부정보를 보여주는 대화상자가 나타납니다. 실패한 피드의 경우 세부정보 > 상태에서 오류 세부정보를 확인할 수 있습니다.

실패한 피드의 경우 세부정보에 오류의 원인과 해결 단계가 포함됩니다. 다음 표에서는 데이터 피드를 사용할 때 발생할 수 있는 오류 메시지를 설명합니다.

| 오류 코드 | 원인 | 문제 해결 |

ACCESS_DENIED |

피드 구성에 제공된 인증 계정에 필수 권한이 없습니다. | 피드 구성에 제공된 인증 계정에 필수 권한이 있는지 확인합니다. 필요한 권한은 피드 문서를 참고하세요. 권한에 대한 자세한 내용은 [소스 유형별 구성](/chronicle/docs/reference/feed-management-api#source-types)을 참고하세요. |

ACCESS_TOO_FREQUENT |

소스에 접근하려는 시도가 너무 많아 피드가 실패했습니다. | Google SecOps 지원팀에 문의하세요. |

CONNECTION_DROPPED |

소스에 대한 연결이 설정되었지만 피드가 완료되기 전에 연결이 닫혔습니다. | 일시적인 오류이므로 애플리케이션에서 요청을 다시 시도합니다. 문제가 지속되면 Google SecOps 지원팀에 문의하세요. |

CONNECTION_FAILED |

애플리케이션이 소스 IP 주소 및 포트에 연결할 수 없습니다. | 다음을 확인하세요.

문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

DNS_ERROR |

소스 호스트 이름을 확인할 수 없습니다. | 서버 호스트 이름의 철자가 잘못되었을 수 있습니다. URL을 확인하고 철자를 확인합니다. |

FILE_FAILED |

소스에 대한 연결이 설정되었지만 파일 또는 리소스에 문제가 있습니다. | 다음을 확인하세요.

문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

FILE_NOT_FOUND |

소스에 대한 연결이 설정되었지만 파일 또는 리소스를 찾을 수 없습니다. | 다음을 확인하세요.

문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

GATEWAY_ERROR |

API가 Google SecOps에서 수행한 호출에 게이트웨이 오류를 반환했습니다. | 피드의 소스 세부정보를 확인합니다. 애플리케이션이 요청을 다시 시도합니다. |

INTERNAL_ERROR |

내부 오류로 인해 데이터를 수집할 수 없습니다. | 문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

INVALID_ARGUMENT |

소스에 대한 연결이 설정되었지만 잘못된 인수로 인해 피드가 실패했습니다. | 피드 구성을 확인합니다. 피드 설정에 대해 자세히 알아보려면 피드 문서를 참조하세요. 문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

INVALID_FEED_CONFIG |

피드 구성에 잘못된 값이 포함되어 있습니다. | 피드 구성에서 잘못된 설정을 검토합니다. 올바른 구문은 피드 문서를 참조하세요. |

INVALID_REMOTE_RESPONSE |

소스에 대한 연결이 설정되었지만 응답이 잘못되었습니다. | 피드 구성을 확인합니다. 피드 설정에 대해 자세히 알아보세요. 문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

LOGIN_FAILED |

소스에 대한 연결이 설정되었지만 사용자 인증 정보가 잘못되었거나 누락되었습니다. | 소스의 사용자 인증 정보를 다시 입력하여 올바른지 확인합니다. |

NO_RESPONSE |

소스에 대한 연결이 설정되었지만 소스가 응답하지 않았습니다. | 소스가 Google SecOps의 요청을 지원할 수 있는지 확인합니다. 문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

PERMISSION_DENIED |

소스에 대한 연결이 설정되었지만 승인에 문제가 있습니다. | 필수 액세스 및 권한이 추가되었는지 확인합니다. |

REMOTE_SERVER_ERROR |

소스에 대한 연결이 설정되었지만 소스에서 데이터로 응답하지 않았습니다. | 소스를 사용할 수 있고 데이터로 응답하고 있는지 확인하세요. 문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

REMOTE_SERVER_REPORTED_BAD_REQUEST |

소스에 대한 연결이 설정되었지만 소스에서 요청을 거부했습니다. | 피드 구성을 확인합니다. 자세한 내용은 피드 문서를 참고하세요. 문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

SOCKET_READ_TIMEOUT |

소스에 대한 연결이 설정되었지만 데이터 전송이 완료되기 전에 연결이 시간 초과되었습니다. | 일시적인 오류이므로 애플리케이션에서 요청을 다시 시도합니다. 문제가 지속되면 Google SecOps 지원팀에 문의하세요. |

TOO_MANY_ERRORS |

소스에서 여러 개의 오류가 발생하여 피드가 시간 초과되었습니다. | Google SecOps 지원팀에 문의하세요. |

TRANSIENT_INTERNAL_ERROR |

피드에 일시적인 내부 오류가 발생했습니다. | 일시적인 오류이므로 애플리케이션에서 요청을 다시 시도합니다. 문제가 지속되면 Google SecOps 지원팀에 문의하세요. |

UNSAFE_CONNECTION |

IP 주소가 제한되어 애플리케이션이 연결을 설정하지 못했습니다. | 일시적인 오류이므로 Google SecOps에서 요청을 다시 시도합니다. 문제가 지속되면 Google SecOps 지원팀에 문의하세요. |

HTTP_400 |

잘못된 요청으로 인해 피드가 실패했습니다. | 피드 구성을 확인합니다. 피드 설정에 대해 자세히 알아보세요. 문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

HTTP_403 |

소스에 대한 연결이 설정되었지만 승인에 문제가 있습니다. | 필수 액세스 및 권한이 추가되었는지 확인합니다. |

HTTP_404 |

소스에 대한 연결이 설정되었지만 파일 또는 리소스를 찾을 수 없습니다. | 다음을 확인하세요.

문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

HTTP_429 |

소스에 접근하려는 시도가 너무 많아 피드가 시간 초과되었습니다. | Google SecOps 지원팀에 문의하세요. |

HTTP_500 |

소스에 대한 연결이 설정되었지만 소스에서 데이터로 응답하지 않았습니다. | 소스를 사용할 수 있고 데이터로 응답하고 있는지 확인하세요. 문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

HTTP_502 |

피드에 게이트웨이 오류가 발생했습니다. | 일시적인 오류이므로 애플리케이션에서 요청을 다시 시도합니다. 문제가 지속되면 Google SecOps 지원팀에 문의하세요. |

HTTP_504 |

Google SecOps에서 소스 IP 주소 및 포트에 연결할 수 없습니다. | 일시적인 오류이므로 애플리케이션에서 요청을 다시 시도합니다.

다음을 확인하세요.

문제가 계속되면 Google SecOps 지원팀에 문의하세요. |

도움이 더 필요하신가요? 커뮤니티 회원 및 Google SecOps 전문가로부터 답변을 받으세요.