Auf dieser Seite wird beschrieben, wie Sie manuell erstellte vom Kunden verwaltete Verschlüsselungsschlüssel (Customer-Managed Encryption Keys, CMEK) für Spanner verwenden.

Weitere Informationen zu CMEK finden Sie in der Übersicht zu vom Kunden verwalteten Verschlüsselungsschlüsseln (CMEK).

CMEK-fähige Datenbank erstellen

Erstellen Sie einen Schlüssel im Cloud Key Management Service (Cloud KMS). Sie können die folgenden Schlüsseltypen mit unterschiedlichen Schutzstufen in Spanner verwenden:

Der Schlüssel muss sich am selben Standort wie Ihre Spanner-Instanz befinden. Wenn sich Ihre Spanner-Instanzkonfiguration beispielsweise in

us-west1befindet, muss sich auch der Cloud KMS-Schlüsselbund inus-west1befinden.Nicht jede Konfiguration für multiregionale Spanner-Instanzen hat einen entsprechenden Cloud KMS-Schlüsselbundstandort. Für Spanner-Datenbanken in benutzerdefinierten, Dual-Region- oder Multi-Region-Instanzkonfigurationen können Sie mehrere regionale (Single-Region-)Cloud KMS-Schlüssel verwenden, um Ihre Datenbank zu schützen. Beispiel:

- Wenn sich Ihre Spanner-Datenbank in der multiregionalen Instanzkonfiguration

nam14befindet, können Sie Cloud KMS-Schlüssel inus-east4,northamerica-northeast1undus-east1erstellen. - Wenn sich Ihre Datenbank in einer benutzerdefinierten Instanzkonfiguration befindet, in der

nam3als Basisinstanzkonfiguration mit einem zusätzlichen schreibgeschützten Replikat inus-central2verwendet wird, können Sie Cloud KMS-Schlüssel inus-east4,us-east1,us-central1undus-central2erstellen.

Optional: Mit dem Befehl

gcloud spanner instances get-locationskönnen Sie eine Liste der Replikatstandorte in der Konfiguration Ihrer Spanner-Instanz aufrufen:gcloud spanner instances get-locations <var>INSTANCE_ID</var>Weitere Informationen finden Sie in den folgenden Ressourcen:

- Wenn sich Ihre Spanner-Datenbank in der multiregionalen Instanzkonfiguration

Gewähren Sie Spanner Zugriff auf den Schlüssel.

Erstellen Sie in Cloud Shell den Dienst-Agent oder rufen Sie ihn auf, wenn das Konto bereits vorhanden ist:

gcloud beta services identity create --service=spanner.googleapis.com \ --project=PROJECT_IDWenn Sie aufgefordert werden, die Komponente gcloud Beta Commands zu installieren, geben Sie

Yein. Nach der Installation wird der Befehl automatisch neu gestartet.Mit dem Befehl

gcloud services identitywird der Dienst-Agent erstellt oder abgerufen, den Spanner verwenden kann, um in Ihrem Namen auf den Cloud KMS-Schlüssel zuzugreifen.Die Dienstkonto-ID ist wie eine E-Mail-Adresse formatiert:

Service identity created: service-xxx@gcp-sa-spanner.iam.gserviceaccount.comWeisen Sie dem Dienstkonto für jede Region(

--location) in Ihrer Spanner-Instanzkonfiguration die Rolle Cloud KMS CryptoKey-Verschlüsseler/Entschlüsseler (cloudkms.cryptoKeyEncrypterDecrypter) zu. Führen Sie dazu den Befehlgcloud kms keys add-iam-policybindingaus:gcloud kms keys add-iam-policy-binding KMS_KEY \ --location KMS_KEY_LOCATION \ --keyring KMS_KEY_RING \ --project=PROJECT_ID \ --member serviceAccount:service-xxx@gcp-sa-spanner.iam.gserviceaccount.com \ --role roles/cloudkms.cryptoKeyEncrypterDecrypterHier ein Beispiel für die Ausgabe:

Updated IAM policy for key [KMS_KEY]Wenn Sie mehrere Cloud KMS-Schlüssel zum Schutz Ihrer Datenbank verwenden, führen Sie den Befehl

gcloud kms keys add-iam-policybindingfür alle Ihre Schlüssel aus.Mit dieser Rolle wird sichergestellt, dass das Dienstkonto die Berechtigung hat, sowohl zu verschlüsseln als auch zu entschlüsseln. Weitere Informationen finden Sie unter Cloud KMS-Berechtigungen und -Rollen.

Erstellen Sie die Datenbank und geben Sie Ihren Cloud KMS-Schlüssel an.

Console

Mit der Console Datenbanken in regionalen Instanzkonfigurationen erstellen

Rufen Sie in der Google Cloud Console die Seite Instanzen auf.

Klicken Sie auf die Instanz, in der Sie eine Datenbank erstellen möchten.

Klicken Sie auf Datenbank erstellen und füllen Sie die Pflichtfelder aus.

Klicken Sie auf Verschlüsselungsoptionen anzeigen.

Wählen Sie Cloud KMS-Schlüssel aus.

Wählen Sie einen Schlüssel aus der Drop-down-Liste aus.

Die Liste der Schlüssel ist auf das aktuelle Google Cloud Projekt beschränkt. Wenn Sie einen Schlüssel aus einem anderen Google Cloud Projekt verwenden möchten, erstellen Sie die Datenbank mit der gcloud CLI anstelle derGoogle Cloud Console.

Nachdem die Datenbank erstellt wurde, können Sie auf der Seite Datenbankübersicht prüfen, ob CMEK für die Datenbank aktiviert ist.

gcloud

Wenn Sie eine CMEK-fähige Datenbank in einer regionalen, benutzerdefinierten oder multiregionalen Instanzkonfiguration erstellen möchten, führen Sie den Befehl gcloud spanner databases create aus:

gcloud spanner databases create DATABASE \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_ID \

--ddl="CREATE TABLE Users (Id INT64 NOT NULL, FirstName STRING(100) NOT NULL, LastName STRING(100) NOT NULL,) PRIMARY KEY (Id)" \

--kms-project=KMS_PROJECT_ID \

--kms-location=KMS_KEY_LOCATION \

--kms-keyring=KMS_KEYRING \

--kms-keys=KMS_KEY_1[, KMS_KEY_2 ... ]Führen Sie den Befehl gcloud spanner databases describe aus, um zu prüfen, ob für eine Datenbank CMEK aktiviert ist:

gcloud spanner databases describe DATABASE \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_IDCMEK-fähige Datenbanken enthalten ein Feld für encryptionConfig, wie in der folgenden Beispielausgabe zu sehen ist:

encryptionConfig:

kmsKeyNames:projects/my-kms-project/locations/eur5/keyRings/my-kms-key-ring/cryptoKeys/my-kms-key

name: projects/my-spanner-project/instances/my-instance/databases/my-db

state: READY

Clientbibliotheken

C#

So erstellen Sie eine CMEK-fähige Datenbank in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Datenbank in einer multiregionalen Instanzkonfiguration:

C++

So erstellen Sie eine CMEK-fähige Datenbank in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Datenbank in einer multiregionalen Instanzkonfiguration:

Go

So erstellen Sie eine CMEK-fähige Datenbank in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Datenbank in einer multiregionalen Instanzkonfiguration:

Java

So erstellen Sie eine CMEK-fähige Datenbank in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Datenbank in einer multiregionalen Instanzkonfiguration:

Node.js

So erstellen Sie eine CMEK-fähige Datenbank in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Datenbank in einer multiregionalen Instanzkonfiguration:

PHP

So erstellen Sie eine CMEK-fähige Datenbank in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Datenbank in einer multiregionalen Instanzkonfiguration:

Python

So erstellen Sie eine CMEK-fähige Datenbank in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Datenbank in einer multiregionalen Instanzkonfiguration:

Ruby

So erstellen Sie eine CMEK-fähige Datenbank in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Datenbank in einer multiregionalen Instanzkonfiguration:

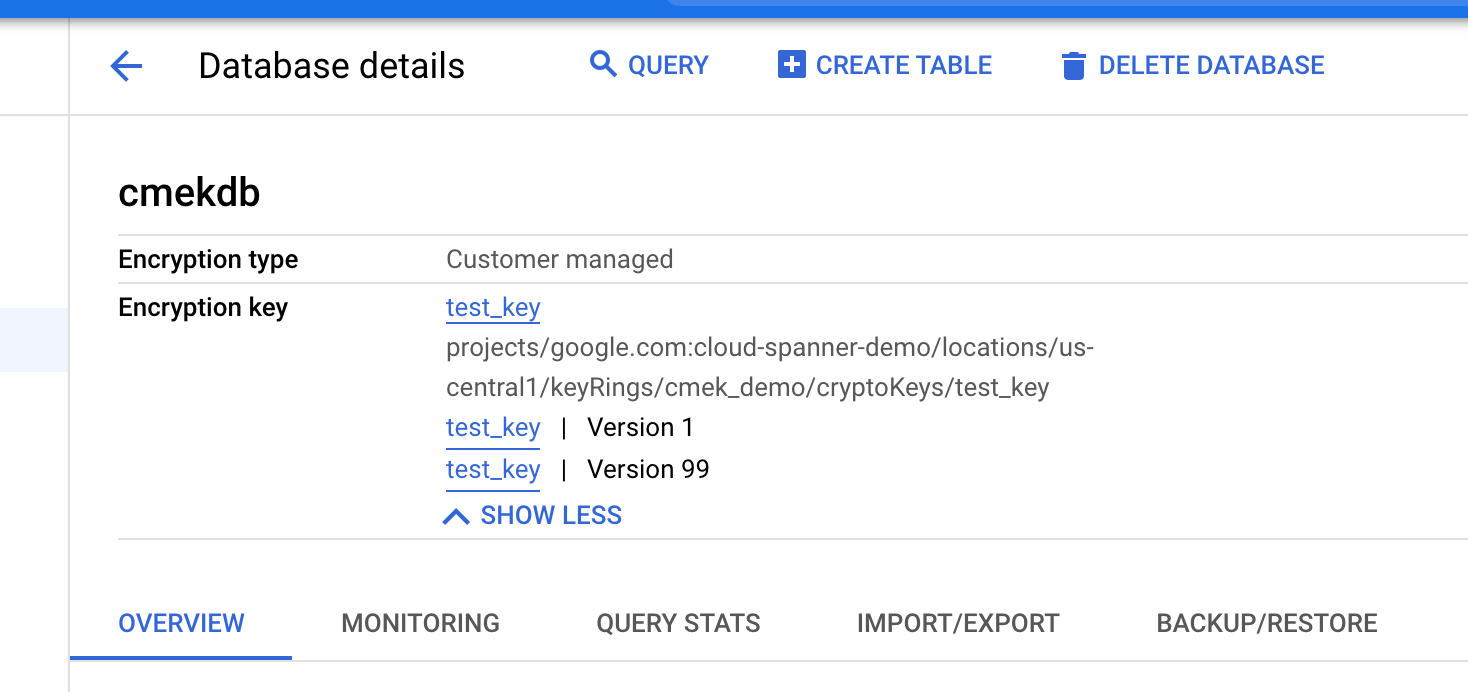

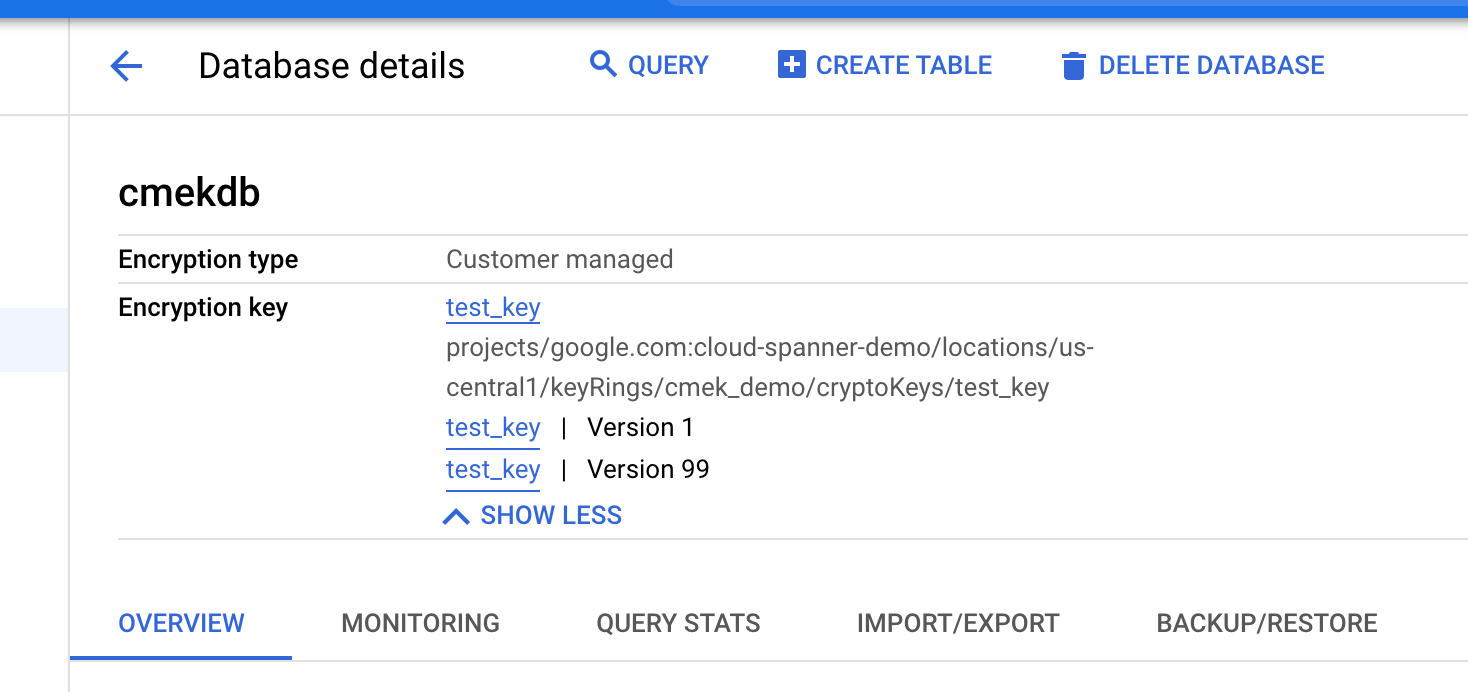

Verwendete Schlüsselversionen ansehen

Das Feld encryption_info der Datenbank enthält Informationen zu Schlüsselversionen.

Wenn sich die Schlüsselversion einer Datenbank ändert, wird die Änderung nicht sofort an encryption_info weitergegeben. Es kann etwas dauern, bis die Änderung in diesem Feld angezeigt wird.

Console

Rufen Sie in der Google Cloud Console die Seite Instanzen auf.

Klicken Sie auf die Instanz, die die Datenbank enthält, die Sie aufrufen möchten.

Klicken Sie auf die Datenbank.

Verschlüsselungsinformationen werden auf der Seite Datenbankdetails angezeigt.

gcloud

Sie können den encryption_info einer Datenbank abrufen, indem Sie den Befehl gcloud spanner databases describe oder gcloud spanner databases list ausführen. Beispiel:

gcloud spanner databases describe DATABASE \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_IDHier ein Beispiel für die Ausgabe:

name: projects/my-project/instances/test-instance/databases/example-db

encryptionInfo:

- encryptionType: CUSTOMER_MANAGED_ENCRYPTION

kmsKeyVersion: projects/my-kms-project/locations/my-kms-key1-location/keyRings/my-kms-key-ring1/cryptoKeys/my-kms-key1/cryptoKeyVersions/1

- encryptionType: CUSTOMER_MANAGED_ENCRYPTION

kmsKeyVersion: projects/my-kms-project/locations/my-kms-key2-location/keyRings/my-kms-key-ring2/cryptoKeys/my-kms-key2/cryptoKeyVersions/1

Schlüssel deaktivieren

Deaktivieren Sie die Schlüsselversion(en), die verwendet werden, indem Sie dieser Anleitung für jede Schlüsselversion folgen.

Warten Sie, bis die Änderung wirksam wird. Es kann bis zu drei Stunden dauern, bis das Deaktivieren eines Schlüssels wirksam wird.

Führen Sie eine Abfrage in der Datenbank aus, in der CMEK deaktiviert ist, um zu bestätigen, dass die Datenbank nicht mehr zugänglich ist:

gcloud spanner databases execute-sql DATABASE \ --project=SPANNER_PROJECT_ID \ --instance=INSTANCE_ID \ --sql='SELECT * FROM Users'Die folgende Fehlermeldung wird angezeigt:

KMS key required by the Spanner resource is not accessible.

Schlüssel aktivieren

Aktivieren Sie die Schlüsselversionen, die von der Datenbank verwendet werden. Folgen Sie dazu dieser Anleitung für jede Schlüsselversion.

Warten Sie, bis die Änderung wirksam wird. Es kann bis zu drei Stunden dauern, bis die Aktivierung eines Schlüssels wirksam wird.

Führen Sie eine Abfrage in der CMEK-aktivierten Datenbank aus, um zu bestätigen, dass die Datenbank nicht mehr zugänglich ist:

gcloud spanner databases execute-sql DATABASE \ --project=SPANNER_PROJECT_ID \ --instance=INSTANCE_ID \ --sql='SELECT * FROM Users'Wenn die Änderung wirksam geworden ist, wird der Befehl erfolgreich ausgeführt.

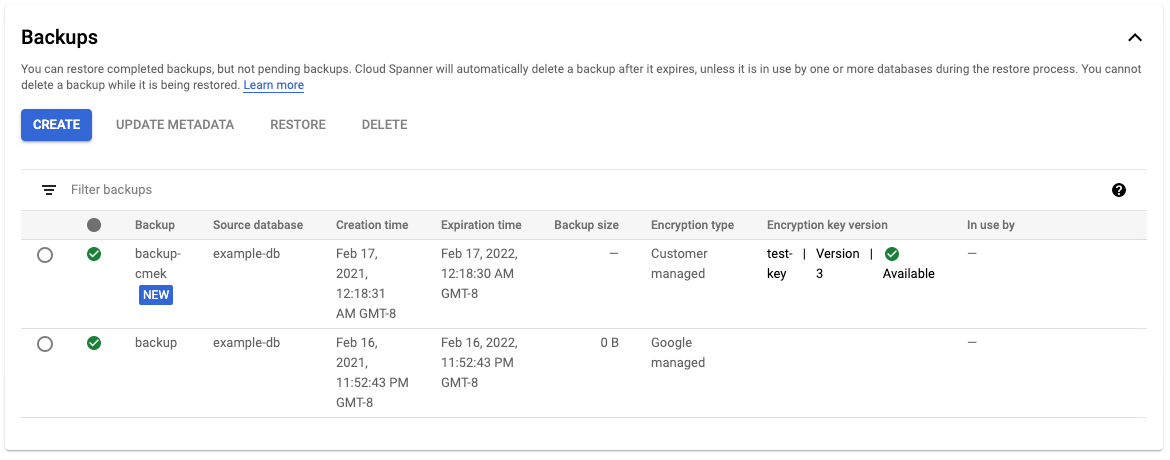

Datenbank sichern

Mit Spanner-Sicherungen können Sie Sicherungen Ihrer Datenbanken erstellen. Standardmäßig verwenden Spanner-Sicherungen, die aus einer Datenbank erstellt werden, dieselbe Verschlüsselungskonfiguration wie die Datenbank selbst. Optional können Sie eine andere Verschlüsselungskonfiguration für eine Sicherung angeben.

Console

Verwenden Sie die Console, um Sicherungen in regionalen Instanzkonfigurationen zu erstellen.

Rufen Sie in der Google Cloud Console die Seite Instanzen auf.

Klicken Sie auf den Instanznamen, der die Datenbank enthält, die Sie sichern möchten.

Klicken Sie auf die Datenbank.

Klicken Sie im Navigationsbereich auf Sicherung/Wiederherstellung.

Klicken Sie auf dem Tab Sicherungen auf Sicherung erstellen.

Geben Sie einen Namen für die Sicherung ein und wählen Sie ein Ablaufdatum aus.

Optional: Klicken Sie auf Verschlüsselungsoptionen anzeigen.

a. Wenn Sie eine andere Verschlüsselungskonfiguration für Ihre Sicherung verwenden möchten, klicken Sie auf den Schieberegler neben Vorhandene Verschlüsselung verwenden.

a. Wählen Sie Cloud KMS-Schlüssel aus.

a. Wählen Sie einen Schlüssel aus der Drop-down-Liste aus.

Die Liste der Schlüssel ist auf das aktuelle Google Cloud Projekt beschränkt. Wenn Sie einen Schlüssel aus einem anderen Google Cloud Projekt verwenden möchten, erstellen Sie die Datenbank mit der gcloud CLI anstelle der Google Cloud Console.

Klicken Sie auf Erstellen.

In der Tabelle Sicherungen werden Verschlüsselungsinformationen für jede Sicherung angezeigt.

gcloud

Wenn Sie eine CMEK-fähige Sicherung in einer regionalen, benutzerdefinierten oder multiregionalen Instanzkonfiguration erstellen möchten, führen Sie den Befehl gcloud spanner backups create aus:

gcloud spanner backups create BACKUP \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_ID \

--database=DATABASE \

--retention-period=RETENTION_PERIOD \

--encryption-type=customer_managed_encryption \

--kms-project=KMS_PROJECT_ID \

--kms-location=KMS_KEY_LOCATION \

--kms-keyring=KMS_KEY_RING \

--kms-keys=KMS_KEY_1[, KMS_KEY_2 ... ]

--asyncSo prüfen Sie, ob die erstellte Sicherung CMEK-verschlüsselt ist:

gcloud spanner backups describe BACKUP \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_IDClientbibliotheken

C#

So erstellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

C++

So erstellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Go

So erstellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Java

So erstellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Node.js

So erstellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

PHP

So erstellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Python

So erstellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Ruby

So erstellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration:

So erstellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Sicherung kopieren

Sie können eine Sicherung Ihrer Spanner-Datenbank kopieren und in einer anderen Instanz in einer anderen Region oder einem anderen Projekt wiederherstellen. Standardmäßig verwendet eine kopierte Sicherung dieselbe Verschlüsselungskonfiguration wie die Quellsicherung, entweder von Google verwaltet oder vom Kunden verwaltet. Dieses Verhalten lässt sich durch Angabe einer anderen Verschlüsselungskonfiguration beim Kopieren der Sicherung überschreiben. Wenn die kopierte Sicherung beim regionenübergreifenden Kopieren mit CMEK verschlüsselt werden soll, geben Sie die Cloud KMS-Schlüssel an, die den Zielregionen entsprechen.

Console

Verwenden Sie die Console, um eine Sicherung in einer regionalen Instanzkonfiguration zu kopieren.

Rufen Sie in der Google Cloud Console die Seite Instanzen auf.

Klicken Sie auf den Instanznamen, der die Datenbank enthält, die Sie sichern möchten.

Klicken Sie auf die Datenbank.

Klicken Sie im Navigationsbereich auf Sicherung/Wiederherstellung.

Wählen Sie in der Tabelle Sicherungen für Ihre Sicherung die Option Aktionen aus und klicken Sie auf Kopieren.

Füllen Sie das Formular aus, indem Sie eine Zielinstanz auswählen, einen Namen angeben und ein Ablaufdatum für die Sicherungskopie festlegen.

Optional: Wenn Sie eine andere Verschlüsselungskonfiguration für Ihre Sicherung verwenden möchten, klicken Sie auf Verschlüsselungsoptionen anzeigen.

a. Wählen Sie Cloud KMS-Schlüssel aus.

a. Wählen Sie einen Schlüssel aus der Drop-down-Liste aus.

Die Liste der Schlüssel ist auf das aktuelle Google Cloud Projekt beschränkt. Wenn Sie einen Schlüssel aus einem anderen Google Cloud Projekt verwenden möchten, erstellen Sie die Datenbank mit der gcloud CLI anstelle der Google Cloud Console.

Klicken Sie auf Kopieren.

gcloud

Führen Sie den folgenden gcloud spanner backups copy-Befehl aus, um eine Sicherung mit einer neuen Verschlüsselungskonfiguration in eine andere Instanz im selben Projekt zu kopieren:

gcloud spanner backups copy --async \

--source-instance=INSTANCE_ID \

--source-backup=SOURCE_BACKUP_NAME \

--destination-instance=DESTINATION_INSTANCE_ID \

--destination-backup=DESTINATION_BACKUP_NAME \

--expiration-date=EXPIRATION_DATE \

--encryption-type=CUSTOMER_MANAGED_ENCRYPTION \

--kms-keys=KMS_KEY_1[, KMS_KEY_2 ... ]Führen Sie den folgenden gcloud spanner backups copy-Befehl aus, um eine Sicherung mit einer neuen Verschlüsselungskonfiguration in eine andere Instanz in einem anderen Projekt zu kopieren:

gcloud spanner backups copy --async \

--source-backup=SOURCE_BACKUP_NAME \

--destination-backup=DESTINATION_BACKUP_NAME \

--encryption-type=CUSTOMER_MANAGED_ENCRYPTION \

--kms-keys=KMS_KEY_1[, KMS_KEY_2 ... ]So prüfen Sie, ob die kopierte Sicherung CMEK-verschlüsselt ist:

gcloud spanner backups describe BACKUP \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_IDClientbibliotheken

C#

So kopieren Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

C++

So kopieren Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Go

So kopieren Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Java

So kopieren Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Node.js

So kopieren Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

PHP

So kopieren Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Python

So kopieren Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Ruby

So kopieren Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen:

Aus einer Sicherung wiederherstellen

Sie können eine Sicherung einer Spanner-Datenbank in einer neuen Datenbank wiederherstellen. Standardmäßig verwenden Datenbanken, die aus einer Sicherung wiederhergestellt werden, dieselbe Verschlüsselungskonfiguration wie die Sicherung selbst. Sie können dieses Verhalten jedoch überschreiben, indem Sie eine andere Verschlüsselungskonfiguration für die wiederhergestellte Datenbank angeben. Wenn die Sicherung durch CMEK geschützt ist, muss die Schlüsselversion, die zum Erstellen der Sicherung verwendet wurde, verfügbar sein, damit sie entschlüsselt werden kann.

Console

Mit der Konsole können Sie eine Sicherung in einer regionalen Instanzkonfiguration wiederherstellen.

Rufen Sie in der Google Cloud Console die Seite Instanzen auf.

Klicken Sie auf die Instanz, die die Datenbank enthält, die Sie wiederherstellen möchten.

Klicken Sie auf die Datenbank.

Klicken Sie im Navigationsbereich auf Sicherung/Wiederherstellung.

Wählen Sie in der Tabelle Sicherungen für Ihre Sicherung Aktionen aus und klicken Sie auf Wiederherstellen.

Wählen Sie die Instanz aus, die wiederhergestellt werden soll, und benennen Sie die wiederhergestellte Datenbank.

Optional: Wenn Sie eine andere Verschlüsselungskonfiguration für die wiederhergestellte Datenbank verwenden möchten, klicken Sie auf den Schieberegler neben Vorhandene Verschlüsselung verwenden.

a. Wählen Sie Cloud KMS-Schlüssel aus.

a. Wählen Sie einen Schlüssel aus der Drop-down-Liste aus.

Die Liste der Schlüssel ist auf das aktuelle Google Cloud Projekt beschränkt. Wenn Sie einen Schlüssel aus einem anderen Google Cloud Projekt verwenden möchten, erstellen Sie die Datenbank mit der gcloud CLI anstelle der Google Cloud Console.

Klicken Sie auf Wiederherstellen.

gcloud

Führen Sie den folgenden Befehl aus, um eine Sicherung mit einer neuen Verschlüsselungskonfiguration wiederherzustellen:gcloud spanner databases restore

gcloud spanner databases restore --async \

--project=SPANNER_PROJECT_ID \

--destination-instance=DESTINATION_INSTANCE_ID \

--destination-database=DESTINATION_DATABASE_ID \

--source-instance=SOURCE_INSTANCE_ID \

--source-backup=SOURCE_BACKUP_NAMESo prüfen Sie, ob die wiederhergestellte Datenbank CMEK-verschlüsselt ist:

gcloud spanner databases describe DATABASE \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_IDWeitere Informationen finden Sie unter Aus einer Sicherung wiederherstellen.

Clientbibliotheken

C#

So stellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration wieder her:

So stellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen wieder her:

C++

So stellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration wieder her:

So stellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen wieder her:

Go

So stellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration wieder her:

So stellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen wieder her:

Java

So stellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration wieder her:

So stellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen wieder her:

Node.js

So stellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration wieder her:

So stellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen wieder her:

PHP

So stellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration wieder her:

So stellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen wieder her:

Python

So stellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration wieder her:

So stellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen wieder her:

Ruby

So stellen Sie eine CMEK-fähige Sicherung in einer regionalen Instanzkonfiguration wieder her:

So stellen Sie eine CMEK-fähige Sicherung in einer Instanzkonfiguration mit mehreren Regionen wieder her:

Audit-Logs für den Cloud KMS-Schlüssel aufrufen

Achten Sie darauf, dass für die Cloud KMS API in Ihrem Projekt Logging aktiviert ist .

Rufen Sie in der Google Cloud Console den Log-Explorer auf.

Beschränken Sie die Logeinträge auf Ihren Cloud KMS-Schlüssel, indem Sie dem Query Builder die folgenden Zeilen hinzufügen:

resource.type="cloudkms_cryptokey" resource.labels.location="KMS_KEY_LOCATION" resource.labels.key_ring_id="KMS_KEY_RING_ID" resource.labels.crypto_key_id="KMS_KEY_ID"Im Normalbetrieb werden Ver- und Entschlüsselungsvorgänge mit dem Schweregrad

INFOprotokolliert. Diese Einträge werden protokolliert, wenn die Zonen in Ihrer Spanner-Instanz den Cloud KMS-Schlüssel etwa alle fünf Minuten abfragen.Wenn Spanner nicht auf den Schlüssel zugreifen kann, werden die Vorgänge als

ERRORprotokolliert.