このページでは、Spanner で手動で作成した顧客管理の暗号鍵(CMEK)を使用する方法について説明します。

CMEK の詳細については、顧客管理の暗号鍵(CMEK)の概要をご覧ください。

CMEK 有効化データベースを作成する

Cloud Key Management Service(Cloud KMS)で鍵を作成します。Spanner では、保護レベルが異なる次の鍵タイプを使用できます。

鍵は Spanner インスタンスと同じロケーションに存在している必要があります。たとえば、Spanner インスタンス構成が

us-west1にある場合は、Cloud KMS キーリングのロケーションもus-west1にする必要があります。すべての Spanner マルチリージョン インスタンス構成で、対応する Cloud KMS キーリング ロケーションが存在するわけではありません。カスタム、デュアルリージョン、マルチリージョンの各インスタンス構成の Spanner データベースでは、複数のリージョン(単一リージョン)の Cloud KMS 鍵を使用してデータベースを保護できます。次に例を示します。

- Spanner データベースがマルチリージョン インスタンス構成

nam14にある場合は、us-east4、northamerica-northeast1、us-east1の Cloud KMS 鍵を作成できます。 - データベースが、

nam3をベース インスタンス構成として使用し、us-central2にもう一つの読み取り専用レプリカを持つカスタム インスタンス構成にある場合は、us-east4、us-east1、us-central1、us-central2の Cloud KMS 鍵を作成できます。

省略可: Spanner インスタンス構成のレプリカのロケーションを一覧表示するには、

gcloud spanner instances get-locationsコマンドを使用します。gcloud spanner instances get-locations <var>INSTANCE_ID</var>詳しくは、次のリソースをご覧ください。

- Spanner データベースがマルチリージョン インスタンス構成

Spanner に鍵へのアクセス権を付与します。

Cloud Shell で、サービス エージェントを作成して表示するか、アカウントがすでに存在する場合はそれを表示します。

gcloud beta services identity create --service=spanner.googleapis.com \ --project=PROJECT_IDgcloud ベータ版コマンド コンポーネントのインストールを求められたら、「

Y」と入力します。インストール後、コマンドが自動的に再開されます。gcloud services identityコマンドは、ユーザーに代わって Spanner が Cloud KMS 鍵にアクセスする際に使用するサービス エージェントを作成または取得します。サービス アカウント ID は、メールアドレスに類似した形式です。

Service identity created: service-xxx@gcp-sa-spanner.iam.gserviceaccount.comSpanner インスタンス構成の各リージョン(

--location)のサービス アカウントに Cloud KMS CryptoKey 暗号化/復号(cloudkms.cryptoKeyEncrypterDecrypter)ロールを付与します。それには、gcloud kms keys add-iam-policybindingコマンドを実行します。gcloud kms keys add-iam-policy-binding KMS_KEY \ --location KMS_KEY_LOCATION \ --keyring KMS_KEY_RING \ --project=PROJECT_ID \ --member serviceAccount:service-xxx@gcp-sa-spanner.iam.gserviceaccount.com \ --role roles/cloudkms.cryptoKeyEncrypterDecrypter出力例を次に示します。

Updated IAM policy for key [KMS_KEY]複数の Cloud KMS 鍵を使用してデータベースを保護している場合は、すべての鍵に対して

gcloud kms keys add-iam-policybindingコマンドを実行します。このロールにより、サービス アカウントには Cloud KMS 鍵による暗号化と復号の両方が許可されます。詳細については、Cloud KMS の権限とロールをご覧ください。

データベースを作成し、Cloud KMS 鍵を指定します。

コンソール

コンソールを使用して、リージョン インスタンス構成でデータベースを作成します。

Google Cloud コンソールで [インスタンス] ページに移動します。

データベースを作成するインスタンスをクリックします。

[データベースを作成] をクリックし、必須のフィールドを入力します。

[暗号化オプションを表示する] をクリックします。

[Cloud KMS 鍵] を選択します。

プルダウン リストから鍵を選択します。

鍵のリストは、現在の Google Cloud プロジェクトに限定されます。別の Google Cloud プロジェクトの鍵を使用するには、Google Cloud コンソールではなく gcloud CLI を使用してデータベースを作成します。

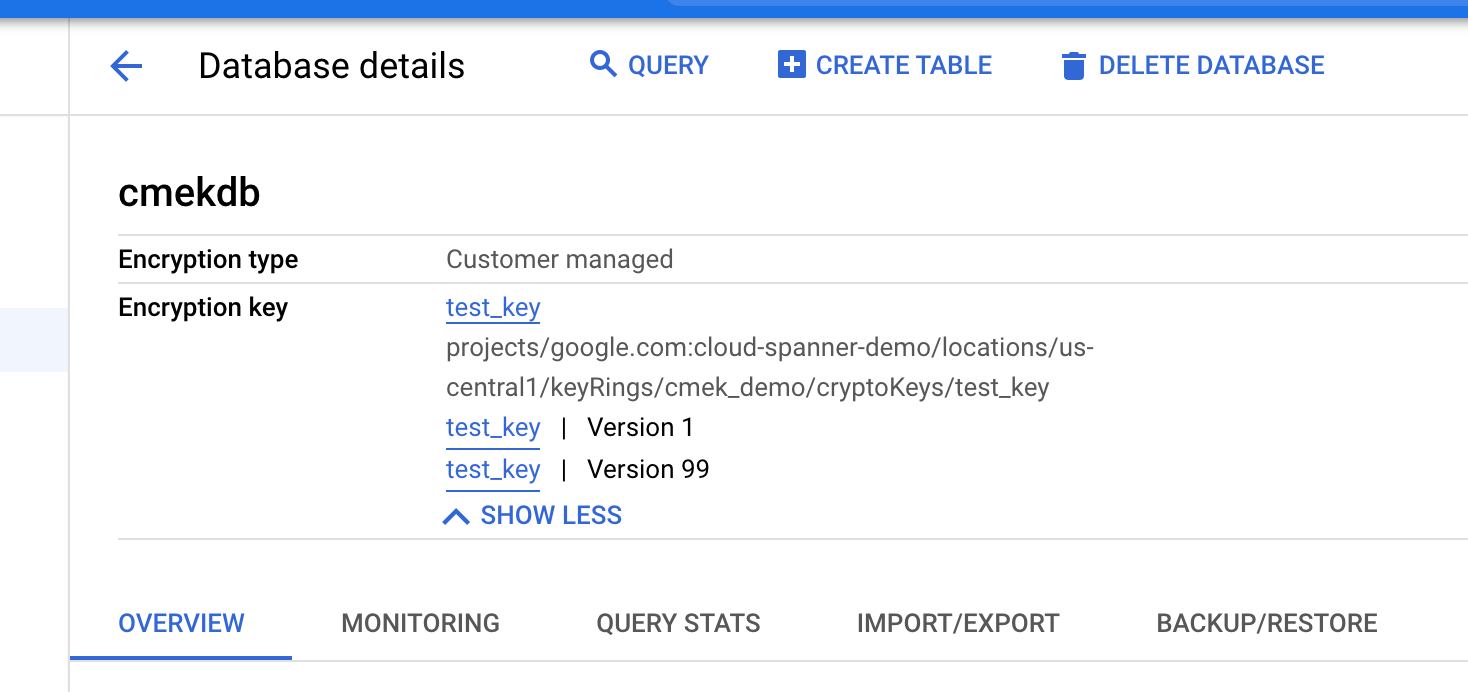

データベースが作成されたら、データベースの概要ページを表示すると、データベースが CMEK 対応であることを確認できます。

gcloud

リージョン、カスタム、マルチリージョンの各インスタンス構成で CMEK 対応データベースを作成するには、gcloud spanner databases create コマンドを実行します。

gcloud spanner databases create DATABASE \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_ID \

--ddl="CREATE TABLE Users (Id INT64 NOT NULL, FirstName STRING(100) NOT NULL, LastName STRING(100) NOT NULL,) PRIMARY KEY (Id)" \

--kms-project=KMS_PROJECT_ID \

--kms-location=KMS_KEY_LOCATION \

--kms-keyring=KMS_KEYRING \

--kms-keys=KMS_KEY_1[, KMS_KEY_2 ... ]データベースが CMEK 対応であることを確認するには、gcloud spanner databases describe コマンドを実行します。

gcloud spanner databases describe DATABASE \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_IDCMEK 対応データベースには、次の出力例に示すように encryptionConfig のフィールドが含まれます。

encryptionConfig:

kmsKeyNames:projects/my-kms-project/locations/eur5/keyRings/my-kms-key-ring/cryptoKeys/my-kms-key

name: projects/my-spanner-project/instances/my-instance/databases/my-db

state: READY

クライアント ライブラリ

C#

リージョン インスタンス構成で CMEK 対応データベースを作成するには:

using Google.Cloud.Spanner.Admin.Database.V1;

using Google.Cloud.Spanner.Common.V1;

using System;

using System.Threading.Tasks;

public class CreateDatabaseWithEncryptionKeyAsyncSample

{

public async Task<Database> CreateDatabaseWithEncryptionKeyAsync(string projectId, string instanceId, string databaseId, CryptoKeyName kmsKeyName)

{

// Create a DatabaseAdminClient instance that can be used to execute a

// CreateDatabaseRequest with custom encryption configuration options.

DatabaseAdminClient databaseAdminClient = DatabaseAdminClient.Create();

// Define create table statement for table #1.

var createSingersTable =

@"CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

ComposerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)";

// Define create table statement for table #2.

var createAlbumsTable =

@"CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE";

// Create the CreateDatabase request with encryption configuration and execute it.

var request = new CreateDatabaseRequest

{

ParentAsInstanceName = InstanceName.FromProjectInstance(projectId, instanceId),

CreateStatement = $"CREATE DATABASE `{databaseId}`",

ExtraStatements = { createSingersTable, createAlbumsTable },

EncryptionConfig = new EncryptionConfig

{

KmsKeyNameAsCryptoKeyName = kmsKeyName,

},

};

var operation = await databaseAdminClient.CreateDatabaseAsync(request);

// Wait until the operation has finished.

Console.WriteLine("Waiting for the operation to finish.");

var completedResponse = await operation.PollUntilCompletedAsync();

if (completedResponse.IsFaulted)

{

Console.WriteLine($"Error while creating database: {completedResponse.Exception}");

throw completedResponse.Exception;

}

var database = completedResponse.Result;

Console.WriteLine($"Database {database.Name} created with encryption key {database.EncryptionConfig.KmsKeyName}");

return database;

}

}マルチリージョン インスタンス構成で CMEK 対応データベースを作成するには:

using Google.Cloud.Spanner.Admin.Database.V1;

using Google.Cloud.Spanner.Common.V1;

using System;

using System.Collections.Generic;

using System.Threading.Tasks;

public class CreateDatabaseWithMultiRegionEncryptionAsyncSample

{

public async Task<Database> CreateDatabaseWithMultiRegionEncryptionAsync(string projectId, string instanceId, string databaseId, IEnumerable<CryptoKeyName> kmsKeyNames)

{

// Create a DatabaseAdminClient instance that can be used to execute a

// CreateDatabaseRequest with custom encryption configuration options.

DatabaseAdminClient databaseAdminClient = DatabaseAdminClient.Create();

// Define create table statement for table #1.

var createSingersTable =

@"CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

ComposerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)";

// Define create table statement for table #2.

var createAlbumsTable =

@"CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE";

// Create the CreateDatabase request with encryption configuration and execute it.

var request = new CreateDatabaseRequest

{

ParentAsInstanceName = InstanceName.FromProjectInstance(projectId, instanceId),

CreateStatement = $"CREATE DATABASE `{databaseId}`",

ExtraStatements = { createSingersTable, createAlbumsTable },

EncryptionConfig = new EncryptionConfig

{

KmsKeyNamesAsCryptoKeyNames = { kmsKeyNames },

},

};

var operation = await databaseAdminClient.CreateDatabaseAsync(request);

// Wait until the operation has finished.

Console.WriteLine("Waiting for the operation to finish.");

var completedResponse = await operation.PollUntilCompletedAsync();

if (completedResponse.IsFaulted)

{

Console.WriteLine($"Error while creating database: {completedResponse.Exception}");

throw completedResponse.Exception;

}

var database = completedResponse.Result;

Console.WriteLine($"Database {database.Name} created with encryption keys {string.Join(", ", kmsKeyNames)}");

return database;

}

}C++

リージョン インスタンス構成で CMEK 対応データベースを作成するには:

void CreateDatabaseWithEncryptionKey(

google::cloud::spanner_admin::DatabaseAdminClient client,

std::string const& project_id, std::string const& instance_id,

std::string const& database_id,

google::cloud::KmsKeyName const& encryption_key) {

google::cloud::spanner::Database database(project_id, instance_id,

database_id);

google::spanner::admin::database::v1::CreateDatabaseRequest request;

request.set_parent(database.instance().FullName());

request.set_create_statement("CREATE DATABASE `" + database.database_id() +

"`");

request.add_extra_statements(R"""(

CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX),

FullName STRING(2049)

AS (ARRAY_TO_STRING([FirstName, LastName], " ")) STORED

) PRIMARY KEY (SingerId))""");

request.add_extra_statements(R"""(

CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE)""");

request.mutable_encryption_config()->set_kms_key_name(

encryption_key.FullName());

auto db = client.CreateDatabase(request).get();

if (!db) throw std::move(db).status();

std::cout << "Database " << db->name() << " created";

std::cout << " using encryption key " << encryption_key.FullName();

std::cout << ".\n";

}マルチリージョン インスタンス構成で CMEK 対応データベースを作成するには:

void CreateDatabaseWithMRCMEK(

google::cloud::spanner_admin::DatabaseAdminClient client,

std::string const& project_id, std::string const& instance_id,

std::string const& database_id,

std::vector<google::cloud::KmsKeyName> const& encryption_keys) {

google::cloud::spanner::Database database(project_id, instance_id,

database_id);

google::spanner::admin::database::v1::CreateDatabaseRequest request;

request.set_parent(database.instance().FullName());

request.set_create_statement("CREATE DATABASE `" + database.database_id() +

"`");

request.add_extra_statements(R"""(

CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX),

FullName STRING(2049)

AS (ARRAY_TO_STRING([FirstName, LastName], " ")) STORED

) PRIMARY KEY (SingerId))""");

request.add_extra_statements(R"""(

CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE)""");

for (google::cloud::KmsKeyName const& encryption_key : encryption_keys) {

request.mutable_encryption_config()->add_kms_key_names(

encryption_key.FullName());

}

auto db = client.CreateDatabase(request).get();

if (!db) throw std::move(db).status();

std::cout << "Database " << db->name() << " created";

PrintKmsKeys(encryption_keys);

}Go

リージョン インスタンス構成で CMEK 対応データベースを作成するには:

import (

"context"

"fmt"

"io"

"regexp"

database "cloud.google.com/go/spanner/admin/database/apiv1"

adminpb "cloud.google.com/go/spanner/admin/database/apiv1/databasepb"

)

func createDatabaseWithCustomerManagedEncryptionKey(ctx context.Context, w io.Writer, db, kmsKeyName string) error {

// db = `projects/<project>/instances/<instance-id>/database/<database-id>`

// kmsKeyName = `projects/<project>/locations/<location>/keyRings/<key_ring>/cryptoKeys/<kms_key_name>`

matches := regexp.MustCompile("^(.+)/databases/(.+)$").FindStringSubmatch(db)

if matches == nil || len(matches) != 3 {

return fmt.Errorf("createDatabaseWithCustomerManagedEncryptionKey: invalid database id %q", db)

}

instanceName := matches[1]

databaseId := matches[2]

adminClient, err := database.NewDatabaseAdminClient(ctx)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedEncryptionKey.NewDatabaseAdminClient: %w", err)

}

defer adminClient.Close()

// Create a database with tables using a Customer Managed Encryption Key

req := adminpb.CreateDatabaseRequest{

Parent: instanceName,

CreateStatement: "CREATE DATABASE `" + databaseId + "`",

ExtraStatements: []string{

`CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)`,

`CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE`,

},

EncryptionConfig: &adminpb.EncryptionConfig{KmsKeyName: kmsKeyName},

}

op, err := adminClient.CreateDatabase(ctx, &req)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedEncryptionKey.CreateDatabase: %w", err)

}

dbObj, err := op.Wait(ctx)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedEncryptionKey.Wait: %w", err)

}

fmt.Fprintf(w, "Created database [%s] using encryption key %q\n", dbObj.Name, dbObj.EncryptionConfig.KmsKeyName)

return nil

}

マルチリージョン インスタンス構成で CMEK 対応データベースを作成するには:

import (

"context"

"fmt"

"io"

database "cloud.google.com/go/spanner/admin/database/apiv1"

adminpb "cloud.google.com/go/spanner/admin/database/apiv1/databasepb"

)

// createDatabaseWithCustomerManagedMultiRegionEncryptionKey creates a new database with tables using a Customer Managed Multi-Region Encryption Key.

func createDatabaseWithCustomerManagedMultiRegionEncryptionKey(ctx context.Context, w io.Writer, projectID, instanceID, databaseID string, kmsKeyNames []string) error {

// projectID = `my-project`

// instanceID = `my-instance`

// databaseID = `my-database`

// kmsKeyNames := []string{"projects/my-project/locations/locations/<location1>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// "projects/my-project/locations/locations/<location2>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// "projects/my-project/locations/locations/<location3>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// }

adminClient, err := database.NewDatabaseAdminClient(ctx)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedMultiRegionEncryptionKey.NewDatabaseAdminClient: %w", err)

}

defer adminClient.Close()

// Create a database with tables using a Customer Managed Multi-Region Encryption Key

req := adminpb.CreateDatabaseRequest{

Parent: fmt.Sprintf("projects/%s/instances/%s", projectID, instanceID),

CreateStatement: "CREATE DATABASE `" + databaseID + "`",

ExtraStatements: []string{

`CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)`,

`CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE`,

},

EncryptionConfig: &adminpb.EncryptionConfig{KmsKeyNames: kmsKeyNames},

}

op, err := adminClient.CreateDatabase(ctx, &req)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedMultiRegionEncryptionKey.CreateDatabase: %w", err)

}

dbObj, err := op.Wait(ctx)

if err != nil {

return fmt.Errorf("createDatabaseWithCustomerManagedMultiRegionEncryptionKey.Wait: %w", err)

}

fmt.Fprintf(w, "Created database [%s] using multi-region encryption keys %q\n", dbObj.Name, dbObj.EncryptionConfig.GetKmsKeyNames())

return nil

}

Java

リージョン インスタンス構成で CMEK 対応データベースを作成するには:

import com.google.cloud.spanner.Spanner;

import com.google.cloud.spanner.SpannerExceptionFactory;

import com.google.cloud.spanner.SpannerOptions;

import com.google.cloud.spanner.admin.database.v1.DatabaseAdminClient;

import com.google.common.collect.ImmutableList;

import com.google.spanner.admin.database.v1.CreateDatabaseRequest;

import com.google.spanner.admin.database.v1.Database;

import com.google.spanner.admin.database.v1.EncryptionConfig;

import com.google.spanner.admin.database.v1.InstanceName;

import java.util.concurrent.ExecutionException;

import java.util.concurrent.TimeUnit;

import java.util.concurrent.TimeoutException;

public class CreateDatabaseWithEncryptionKey {

static void createDatabaseWithEncryptionKey() {

// TODO(developer): Replace these variables before running the sample.

String projectId = "my-project";

String instanceId = "my-instance";

String databaseId = "my-database";

String kmsKeyName =

"projects/" + projectId + "/locations/<location>/keyRings/<keyRing>/cryptoKeys/<keyId>";

try (Spanner spanner =

SpannerOptions.newBuilder().setProjectId(projectId).build().getService();

DatabaseAdminClient adminClient = spanner.createDatabaseAdminClient()) {

createDatabaseWithEncryptionKey(

adminClient,

projectId,

instanceId,

databaseId,

kmsKeyName);

}

}

static void createDatabaseWithEncryptionKey(DatabaseAdminClient adminClient,

String projectId, String instanceId, String databaseId, String kmsKeyName) {

InstanceName instanceName = InstanceName.of(projectId, instanceId);

CreateDatabaseRequest request = CreateDatabaseRequest.newBuilder()

.setParent(instanceName.toString())

.setCreateStatement("CREATE DATABASE `" + databaseId + "`")

.setEncryptionConfig(EncryptionConfig.newBuilder().setKmsKeyName(kmsKeyName).build())

.addAllExtraStatements(

ImmutableList.of(

"CREATE TABLE Singers ("

+ " SingerId INT64 NOT NULL,"

+ " FirstName STRING(1024),"

+ " LastName STRING(1024),"

+ " SingerInfo BYTES(MAX)"

+ ") PRIMARY KEY (SingerId)",

"CREATE TABLE Albums ("

+ " SingerId INT64 NOT NULL,"

+ " AlbumId INT64 NOT NULL,"

+ " AlbumTitle STRING(MAX)"

+ ") PRIMARY KEY (SingerId, AlbumId),"

+ " INTERLEAVE IN PARENT Singers ON DELETE CASCADE"

))

.build();

try {

System.out.println("Waiting for operation to complete...");

Database createdDatabase =

adminClient.createDatabaseAsync(request).get(120, TimeUnit.SECONDS);

System.out.printf(

"Database %s created with encryption key %s%n",

createdDatabase.getName(),

createdDatabase.getEncryptionConfig().getKmsKeyName()

);

} catch (ExecutionException e) {

// If the operation failed during execution, expose the cause.

throw SpannerExceptionFactory.asSpannerException(e.getCause());

} catch (InterruptedException e) {

// Throw when a thread is waiting, sleeping, or otherwise occupied,

// and the thread is interrupted, either before or during the activity.

throw SpannerExceptionFactory.propagateInterrupt(e);

} catch (TimeoutException e) {

// If the operation timed out propagates the timeout

throw SpannerExceptionFactory.propagateTimeout(e);

}

}

}マルチリージョン インスタンス構成で CMEK 対応データベースを作成するには:

import com.google.cloud.spanner.Spanner;

import com.google.cloud.spanner.SpannerExceptionFactory;

import com.google.cloud.spanner.SpannerOptions;

import com.google.cloud.spanner.admin.database.v1.DatabaseAdminClient;

import com.google.common.collect.ImmutableList;

import com.google.spanner.admin.database.v1.CreateDatabaseRequest;

import com.google.spanner.admin.database.v1.Database;

import com.google.spanner.admin.database.v1.EncryptionConfig;

import com.google.spanner.admin.database.v1.InstanceName;

import java.util.concurrent.ExecutionException;

import java.util.concurrent.TimeUnit;

import java.util.concurrent.TimeoutException;

public class CreateDatabaseWithMultiRegionEncryptionKey {

static void createDatabaseWithEncryptionKey() {

// TODO(developer): Replace these variables before running the sample.

String projectId = "my-project";

String instanceId = "my-instance";

String databaseId = "my-database";

String[] kmsKeyNames =

new String[] {

"projects/" + projectId + "/locations/<location1>/keyRings/<keyRing>/cryptoKeys/<keyId>",

"projects/" + projectId + "/locations/<location2>/keyRings/<keyRing>/cryptoKeys/<keyId>",

"projects/" + projectId + "/locations/<location3>/keyRings/<keyRing>/cryptoKeys/<keyId>"

};

try (Spanner spanner =

SpannerOptions.newBuilder().setProjectId(projectId).build().getService();

DatabaseAdminClient adminClient = spanner.createDatabaseAdminClient()) {

createDatabaseWithMultiRegionEncryptionKey(

adminClient, projectId, instanceId, databaseId, kmsKeyNames);

}

}

static void createDatabaseWithMultiRegionEncryptionKey(

DatabaseAdminClient adminClient,

String projectId,

String instanceId,

String databaseId,

String[] kmsKeyNames) {

InstanceName instanceName = InstanceName.of(projectId, instanceId);

CreateDatabaseRequest request =

CreateDatabaseRequest.newBuilder()

.setParent(instanceName.toString())

.setCreateStatement("CREATE DATABASE `" + databaseId + "`")

.setEncryptionConfig(

EncryptionConfig.newBuilder()

.addAllKmsKeyNames(ImmutableList.copyOf(kmsKeyNames))

.build())

.addAllExtraStatements(

ImmutableList.of(

"CREATE TABLE Singers ("

+ " SingerId INT64 NOT NULL,"

+ " FirstName STRING(1024),"

+ " LastName STRING(1024),"

+ " SingerInfo BYTES(MAX)"

+ ") PRIMARY KEY (SingerId)",

"CREATE TABLE Albums ("

+ " SingerId INT64 NOT NULL,"

+ " AlbumId INT64 NOT NULL,"

+ " AlbumTitle STRING(MAX)"

+ ") PRIMARY KEY (SingerId, AlbumId),"

+ " INTERLEAVE IN PARENT Singers ON DELETE CASCADE"))

.build();

try {

System.out.println("Waiting for operation to complete...");

Database createdDatabase =

adminClient.createDatabaseAsync(request).get(120, TimeUnit.SECONDS);

System.out.printf(

"Database %s created with encryption keys %s%n",

createdDatabase.getName(), createdDatabase.getEncryptionConfig().getKmsKeyNamesList());

} catch (ExecutionException e) {

// If the operation failed during execution, expose the cause.

throw SpannerExceptionFactory.asSpannerException(e.getCause());

} catch (InterruptedException e) {

// Throw when a thread is waiting, sleeping, or otherwise occupied,

// and the thread is interrupted, either before or during the activity.

throw SpannerExceptionFactory.propagateInterrupt(e);

} catch (TimeoutException e) {

// If the operation timed out propagates the timeout

throw SpannerExceptionFactory.propagateTimeout(e);

}

}

}

Node.js

リージョン インスタンス構成で CMEK 対応データベースを作成するには:

// Imports the Google Cloud client library

const {Spanner, protos} = require('@google-cloud/spanner');

/**

* TODO(developer): Uncomment the following lines before running the sample.

*/

// const projectId = 'my-project-id';

// const instanceId = 'my-instance';

// const databaseId = 'my-database';

// const keyName =

// 'projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key';

// creates a client

const spanner = new Spanner({

projectId: projectId,

});

// Gets a reference to a Cloud Spanner Database Admin Client object

const databaseAdminClient = spanner.getDatabaseAdminClient();

// Creates a database

const [operation] = await databaseAdminClient.createDatabase({

createStatement: 'CREATE DATABASE `' + databaseId + '`',

parent: databaseAdminClient.instancePath(projectId, instanceId),

encryptionConfig:

(protos.google.spanner.admin.database.v1.EncryptionConfig = {

kmsKeyName: keyName,

}),

});

console.log(`Waiting for operation on ${databaseId} to complete...`);

await operation.promise();

console.log(`Created database ${databaseId} on instance ${instanceId}.`);

// Get encryption key

const [metadata] = await databaseAdminClient.getDatabase({

name: databaseAdminClient.databasePath(projectId, instanceId, databaseId),

});

console.log(

`Database encrypted with key ${metadata.encryptionConfig.kmsKeyName}.`,

);マルチリージョン インスタンス構成で CMEK 対応データベースを作成するには:

/**

* TODO(developer): Uncomment the following lines before running the sample.

*/

// const projectId = 'my-project-id';

// const instanceId = 'my-instance';

// const databaseId = 'my-database';

// const kmsKeyNames =

// 'projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key1,projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key2';

// Imports the Google Cloud client library

const {Spanner, protos} = require('@google-cloud/spanner');

// creates a client

const spanner = new Spanner({

projectId: projectId,

});

// Gets a reference to a Cloud Spanner Database Admin Client object

const databaseAdminClient = spanner.getDatabaseAdminClient();

async function createDatabaseWithMultipleKmsKeys() {

// Creates a database

const [operation] = await databaseAdminClient.createDatabase({

createStatement: 'CREATE DATABASE `' + databaseId + '`',

parent: databaseAdminClient.instancePath(projectId, instanceId),

encryptionConfig:

(protos.google.spanner.admin.database.v1.EncryptionConfig = {

kmsKeyNames: kmsKeyNames.split(','),

}),

});

console.log(`Waiting for operation on ${databaseId} to complete...`);

await operation.promise();

console.log(`Created database ${databaseId} on instance ${instanceId}.`);

// Get encryption key

const [metadata] = await databaseAdminClient.getDatabase({

name: databaseAdminClient.databasePath(projectId, instanceId, databaseId),

});

console.log(

`Database encrypted with keys ${metadata.encryptionConfig.kmsKeyNames}.`,

);

}

createDatabaseWithMultipleKmsKeys();

PHP

リージョン インスタンス構成で CMEK 対応データベースを作成するには:

use Google\Cloud\Spanner\Admin\Database\V1\Client\DatabaseAdminClient;

use Google\Cloud\Spanner\Admin\Database\V1\CreateDatabaseRequest;

use Google\Cloud\Spanner\Admin\Database\V1\EncryptionConfig;

/**

* Creates an encrypted database with tables for sample data.

* Example:

* ```

* create_database_with_encryption_key($projectId, $instanceId, $databaseId, $kmsKeyName);

* ```

*

* @param string $projectId The Google Cloud project ID.

* @param string $instanceId The Spanner instance ID.

* @param string $databaseId The Spanner database ID.

* @param string $kmsKeyName The KMS key used for encryption.

*/

function create_database_with_encryption_key(

string $projectId,

string $instanceId,

string $databaseId,

string $kmsKeyName

): void {

$databaseAdminClient = new DatabaseAdminClient();

$instanceName = DatabaseAdminClient::instanceName($projectId, $instanceId);

$createDatabaseRequest = new CreateDatabaseRequest();

$createDatabaseRequest->setParent($instanceName);

$createDatabaseRequest->setCreateStatement(sprintf('CREATE DATABASE `%s`', $databaseId));

$createDatabaseRequest->setExtraStatements([

'CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)',

'CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE'

]);

if (!empty($kmsKeyName)) {

$encryptionConfig = new EncryptionConfig();

$encryptionConfig->setKmsKeyName($kmsKeyName);

$createDatabaseRequest->setEncryptionConfig($encryptionConfig);

}

$operationResponse = $databaseAdminClient->createDatabase($createDatabaseRequest);

printf('Waiting for operation to complete...' . PHP_EOL);

$operationResponse->pollUntilComplete();

if ($operationResponse->operationSucceeded()) {

$database = $operationResponse->getResult();

printf(

'Created database %s on instance %s with encryption key %s' . PHP_EOL,

$databaseId,

$instanceId,

$database->getEncryptionConfig()->getKmsKeyName()

);

} else {

$error = $operationResponse->getError();

printf('Failed to create encrypted database: %s' . PHP_EOL, $error->getMessage());

}

}マルチリージョン インスタンス構成で CMEK 対応データベースを作成するには:

use Google\Cloud\Spanner\Admin\Database\V1\Client\DatabaseAdminClient;

use Google\Cloud\Spanner\Admin\Database\V1\CreateDatabaseRequest;

use Google\Cloud\Spanner\Admin\Database\V1\EncryptionConfig;

/**

* Creates a MR CMEK database with tables for sample data.

* Example:

* ```

* create_database_with_mr_cmek($projectId, $instanceId, $databaseId, $kmsKeyNames);

* ```

*

* @param string $projectId The Google Cloud project ID.

* @param string $instanceId The Spanner instance ID.

* @param string $databaseId The Spanner database ID.

* @param string[] $kmsKeyNames The KMS keys used for encryption.

*/

function create_database_with_mr_cmek(

string $projectId,

string $instanceId,

string $databaseId,

array $kmsKeyNames

): void {

$databaseAdminClient = new DatabaseAdminClient();

$instanceName = DatabaseAdminClient::instanceName($projectId, $instanceId);

$createDatabaseRequest = new CreateDatabaseRequest();

$createDatabaseRequest->setParent($instanceName);

$createDatabaseRequest->setCreateStatement(sprintf('CREATE DATABASE `%s`', $databaseId));

$createDatabaseRequest->setExtraStatements([

'CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)',

'CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE'

]);

if (!empty($kmsKeyNames)) {

$encryptionConfig = new EncryptionConfig();

$encryptionConfig->setKmsKeyNames($kmsKeyNames);

$createDatabaseRequest->setEncryptionConfig($encryptionConfig);

}

$operationResponse = $databaseAdminClient->createDatabase($createDatabaseRequest);

printf('Waiting for operation to complete...' . PHP_EOL);

$operationResponse->pollUntilComplete();

if ($operationResponse->operationSucceeded()) {

$database = $operationResponse->getResult();

printf(

'Created database %s on instance %s with encryption keys %s' . PHP_EOL,

$databaseId,

$instanceId,

print_r($database->getEncryptionConfig()->getKmsKeyNames(), true)

);

} else {

$error = $operationResponse->getError();

printf('Failed to create encrypted database: %s' . PHP_EOL, $error->getMessage());

}

}

Python

リージョン インスタンス構成で CMEK 対応データベースを作成するには:

def create_database_with_encryption_key(instance_id, database_id, kms_key_name):

"""Creates a database with tables using a Customer Managed Encryption Key (CMEK)."""

from google.cloud.spanner_admin_database_v1 import EncryptionConfig

from google.cloud.spanner_admin_database_v1.types import spanner_database_admin

spanner_client = spanner.Client()

database_admin_api = spanner_client.database_admin_api

request = spanner_database_admin.CreateDatabaseRequest(

parent=database_admin_api.instance_path(spanner_client.project, instance_id),

create_statement=f"CREATE DATABASE `{database_id}`",

extra_statements=[

"""CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)""",

"""CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE""",

],

encryption_config=EncryptionConfig(kms_key_name=kms_key_name),

)

operation = database_admin_api.create_database(request=request)

print("Waiting for operation to complete...")

database = operation.result(OPERATION_TIMEOUT_SECONDS)

print(

"Database {} created with encryption key {}".format(

database.name, database.encryption_config.kms_key_name

)

)

マルチリージョン インスタンス構成で CMEK 対応データベースを作成するには:

def create_database_with_multiple_kms_keys(instance_id, database_id, kms_key_names):

"""Creates a database with tables using multiple KMS keys(CMEK)."""

from google.cloud.spanner_admin_database_v1 import EncryptionConfig

from google.cloud.spanner_admin_database_v1.types import spanner_database_admin

spanner_client = spanner.Client()

database_admin_api = spanner_client.database_admin_api

request = spanner_database_admin.CreateDatabaseRequest(

parent=database_admin_api.instance_path(spanner_client.project, instance_id),

create_statement=f"CREATE DATABASE `{database_id}`",

extra_statements=[

"""CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)""",

"""CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE""",

],

encryption_config=EncryptionConfig(kms_key_names=kms_key_names),

)

operation = database_admin_api.create_database(request=request)

print("Waiting for operation to complete...")

database = operation.result(OPERATION_TIMEOUT_SECONDS)

print(

"Database {} created with multiple KMS keys {}".format(

database.name, database.encryption_config.kms_key_names

)

)

Ruby

リージョン インスタンス構成で CMEK 対応データベースを作成するには:

# project_id = "Your Google Cloud project ID"

# instance_id = "Your Spanner instance ID"

# database_id = "Your Spanner database ID"

# kms_key_name = "Database eencryption KMS key"

require "google/cloud/spanner"

require "google/cloud/spanner/admin/database"

database_admin_client = Google::Cloud::Spanner::Admin::Database.database_admin

instance_path = database_admin_client.instance_path project: project_id, instance: instance_id

db_path = database_admin_client.database_path project: project_id,

instance: instance_id,

database: database_id

job = database_admin_client.create_database parent: instance_path,

create_statement: "CREATE DATABASE `#{database_id}`",

extra_statements: [

"CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)",

"CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers ON DELETE CASCADE"

],

encryption_config: { kms_key_name: kms_key_name }

puts "Waiting for create database operation to complete"

job.wait_until_done!

database = database_admin_client.get_database name: db_path

puts "Database #{database_id} created with encryption key #{database.encryption_config.kms_key_name}"

マルチリージョン インスタンス構成で CMEK 対応データベースを作成するには:

# project_id = "Your Google Cloud project ID"

# instance_id = "Your Spanner instance ID"

# database_id = "Your Spanner database ID"

# kms_key_names = ["key1", "key2", "key3"]

require "google/cloud/spanner"

require "google/cloud/spanner/admin/database"

database_admin_client = Google::Cloud::Spanner::Admin::Database.database_admin

instance_path = database_admin_client.instance_path(

project: project_id, instance: instance_id

)

encryption_config = {

kms_key_names: kms_key_names

}

db_path = database_admin_client.database_path(

project: project_id,

instance: instance_id,

database: database_id

)

job = database_admin_client.create_database(

parent: instance_path,

create_statement: "CREATE DATABASE `#{database_id}`",

extra_statements: [

<<~STATEMENT,

CREATE TABLE Singers (

SingerId INT64 NOT NULL,

FirstName STRING(1024),

LastName STRING(1024),

SingerInfo BYTES(MAX)

) PRIMARY KEY (SingerId)

STATEMENT

<<~STATEMENT

CREATE TABLE Albums (

SingerId INT64 NOT NULL,

AlbumId INT64 NOT NULL,

AlbumTitle STRING(MAX)

) PRIMARY KEY (SingerId, AlbumId),

INTERLEAVE IN PARENT Singers

ON DELETE CASCADE

STATEMENT

],

encryption_config: encryption_config

)

puts "Waiting for create database operation to complete"

job.wait_until_done!

database = database_admin_client.get_database name: db_path

puts "Database #{database_id} created with encryption key " \

"#{database.encryption_config.kms_key_names}"

使用中の鍵バージョンを表示する

データベースの [encryption_info] フィールドには、鍵バージョンに関する情報が表示されます。

データベースの鍵バージョンが変更されても、変更は直ちには encryption_info に伝播されません。変更がこのフィールドに反映されるまでに時間がかかる場合があります。

コンソール

Google Cloud コンソールで [インスタンス] ページに移動します。

表示するデータベースが含まれているインスタンスをクリックします。

データベースをクリックします。

暗号化の情報は、[データベースの詳細] ページに表示されます。

![[データベースの詳細] ページに表示された暗号化情報のスクリーンショット。](https://cloud.google.com/static/spanner/docs/images/cmek-show-key.png?hl=ja)

gcloud

データベースの encryption_info を取得するには、gcloud spanner databases describe コマンドまたは gcloud spanner databases list コマンドを実行します。次に例を示します。

gcloud spanner databases describe DATABASE \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_ID出力例を次に示します。

name: projects/my-project/instances/test-instance/databases/example-db

encryptionInfo:

- encryptionType: CUSTOMER_MANAGED_ENCRYPTION

kmsKeyVersion: projects/my-kms-project/locations/my-kms-key1-location/keyRings/my-kms-key-ring1/cryptoKeys/my-kms-key1/cryptoKeyVersions/1

- encryptionType: CUSTOMER_MANAGED_ENCRYPTION

kmsKeyVersion: projects/my-kms-project/locations/my-kms-key2-location/keyRings/my-kms-key-ring2/cryptoKeys/my-kms-key2/cryptoKeyVersions/1

鍵を無効にする

使用中の鍵バージョンは、こちらの手順に沿って無効にしてください。

変更が有効になるまで待ちます。鍵の無効化が伝播されるまでに最長で 3 時間かかる場合があります。

データベースにアクセスできなくなったことを確認するには、CMEK が無効になっているデータベースでクエリを実行します。

gcloud spanner databases execute-sql DATABASE \ --project=SPANNER_PROJECT_ID \ --instance=INSTANCE_ID \ --sql='SELECT * FROM Users'次のエラー メッセージが表示されます。

KMS key required by the Spanner resource is not accessible.

鍵を有効にする

鍵バージョンごとにこちらの手順に沿って、データベースで使用される鍵バージョンを有効にします。

変更が有効になるまで待ちます。鍵の有効化が伝播されるまでには、最長で 3 時間かかる場合があります。

データベースにアクセスできなくなったことを確認するには、CMEK 対応データベースでクエリを実行します。

gcloud spanner databases execute-sql DATABASE \ --project=SPANNER_PROJECT_ID \ --instance=INSTANCE_ID \ --sql='SELECT * FROM Users'変更が有効になっていると、コマンドは正常に実行されます。

データベースをバックアップする

Spanner バックアップを使用して、データベースのバックアップを作成できます。デフォルトでは、データベースから作成された Spanner バックアップは、データベース自体と同じ暗号化構成を使用します。必要に応じて、別の暗号化構成をバックアップに指定することもできます。

コンソール

コンソールを使用して、リージョン インスタンス構成でバックアップを作成します。

Google Cloud コンソールで [インスタンス] ページに移動します。

バックアップするデータベースが含まれているインスタンス名をクリックします。

データベースをクリックします。

ナビゲーション パネルで [バックアップ / 復元] をクリックします。

[バックアップ] タブで、[バックアップを作成] をクリックします。

バックアップ名を入力し、有効期限を選択します。

省略可: [暗号化オプションを表示する] をクリックします。

a. バックアップに別の暗号化構成を使用する場合は、[既存の暗号化を使用する] の横にあるスライダーをクリックします。

a. [Cloud KMS 鍵] を選択します。

a. プルダウン リストから鍵を選択します。

鍵のリストは、現在の Google Cloud プロジェクトに限定されます。別の Google Cloud プロジェクトの鍵を使用するには、 Google Cloud コンソールではなく gcloud CLI を使用してデータベースを作成します。

[作成] をクリックします。

[バックアップ] テーブルには、各バックアップの暗号化情報が表示されます。

![各バックアップの暗号化情報を示す [バックアップ] テーブルのスクリーンショット](https://cloud.google.com/static/spanner/docs/images/cmek-backup-table.png?hl=ja)

gcloud

リージョン、カスタム、マルチリージョンの各インスタンス構成で CMEK 対応のバックアップを作成するには、gcloud spanner backups create コマンドを実行します。

gcloud spanner backups create BACKUP \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_ID \

--database=DATABASE \

--retention-period=RETENTION_PERIOD \

--encryption-type=customer_managed_encryption \

--kms-project=KMS_PROJECT_ID \

--kms-location=KMS_KEY_LOCATION \

--kms-keyring=KMS_KEY_RING \

--kms-keys=KMS_KEY_1[, KMS_KEY_2 ... ]

--async作成されたバックアップが CMEK で暗号化されていることを確認するには:

gcloud spanner backups describe BACKUP \

--project=SPANNER_PROJECT_ID \

--instance=INSTANCE_IDクライアント ライブラリ

C#

リージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

using Google.Cloud.Spanner.Admin.Database.V1;

using Google.Cloud.Spanner.Common.V1;

using Google.Protobuf.WellKnownTypes;

using System;

using System.Threading.Tasks;

public class CreateBackupWithEncryptionKeyAsyncSample

{

public async Task<Backup> CreateBackupWithEncryptionKeyAsync(string projectId, string instanceId, string databaseId, string backupId, CryptoKeyName kmsKeyName)

{

// Create a DatabaseAdminClient instance.

DatabaseAdminClient databaseAdminClient = DatabaseAdminClient.Create();

// Create the CreateBackupRequest with encryption configuration.

CreateBackupRequest request = new CreateBackupRequest

{

ParentAsInstanceName = InstanceName.FromProjectInstance(projectId, instanceId),

BackupId = backupId,

Backup = new Backup

{

DatabaseAsDatabaseName = DatabaseName.FromProjectInstanceDatabase(projectId, instanceId, databaseId),

ExpireTime = DateTime.UtcNow.AddDays(14).ToTimestamp(),

},

EncryptionConfig = new CreateBackupEncryptionConfig

{

EncryptionType = CreateBackupEncryptionConfig.Types.EncryptionType.CustomerManagedEncryption,

KmsKeyNameAsCryptoKeyName = kmsKeyName,

},

};

// Execute the CreateBackup request.

var operation = await databaseAdminClient.CreateBackupAsync(request);

Console.WriteLine("Waiting for the operation to finish.");

// Poll until the returned long-running operation is complete.

var completedResponse = await operation.PollUntilCompletedAsync();

if (completedResponse.IsFaulted)

{

Console.WriteLine($"Error while creating backup: {completedResponse.Exception}");

throw completedResponse.Exception;

}

var backup = completedResponse.Result;

Console.WriteLine($"Backup {backup.Name} of size {backup.SizeBytes} bytes " +

$"was created at {backup.CreateTime} " +

$"using encryption key {kmsKeyName}");

return backup;

}

}マルチリージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

using Google.Cloud.Spanner.Admin.Database.V1;

using Google.Cloud.Spanner.Common.V1;

using Google.Protobuf.WellKnownTypes;

using System;

using System.Collections.Generic;

using System.Threading.Tasks;

public class CreateBackupWithMultiRegionEncryptionAsyncSample

{

public async Task<Backup> CreateBackupWithMultiRegionEncryptionAsync(string projectId, string instanceId, string databaseId, string backupId, IEnumerable<CryptoKeyName> kmsKeyNames)

{

// Create a DatabaseAdminClient instance.

DatabaseAdminClient databaseAdminClient = DatabaseAdminClient.Create();

// Create the CreateBackupRequest with encryption configuration.

CreateBackupRequest request = new CreateBackupRequest

{

ParentAsInstanceName = InstanceName.FromProjectInstance(projectId, instanceId),

BackupId = backupId,

Backup = new Backup

{

DatabaseAsDatabaseName = DatabaseName.FromProjectInstanceDatabase(projectId, instanceId, databaseId),

ExpireTime = DateTime.UtcNow.AddDays(14).ToTimestamp(),

},

EncryptionConfig = new CreateBackupEncryptionConfig

{

EncryptionType = CreateBackupEncryptionConfig.Types.EncryptionType.CustomerManagedEncryption,

KmsKeyNamesAsCryptoKeyNames = { kmsKeyNames },

},

};

// Execute the CreateBackup request.

var operation = await databaseAdminClient.CreateBackupAsync(request);

Console.WriteLine("Waiting for the operation to finish.");

// Poll until the returned long-running operation is complete.

var completedResponse = await operation.PollUntilCompletedAsync();

if (completedResponse.IsFaulted)

{

Console.WriteLine($"Error while creating backup: {completedResponse.Exception}");

throw completedResponse.Exception;

}

var backup = completedResponse.Result;

Console.WriteLine($"Backup {backup.Name} of size {backup.SizeBytes} bytes was created with encryption keys {string.Join(", ", kmsKeyNames)} at {backup.CreateTime}");

return backup;

}

}C++

リージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

void CreateBackupWithEncryptionKey(

google::cloud::spanner_admin::DatabaseAdminClient client,

std::string const& project_id, std::string const& instance_id,

std::string const& database_id, std::string const& backup_id,

google::cloud::spanner::Timestamp expire_time,

google::cloud::spanner::Timestamp version_time,

google::cloud::KmsKeyName const& encryption_key) {

google::cloud::spanner::Database database(project_id, instance_id,

database_id);

google::spanner::admin::database::v1::CreateBackupRequest request;

request.set_parent(database.instance().FullName());

request.set_backup_id(backup_id);

request.mutable_backup()->set_database(database.FullName());

*request.mutable_backup()->mutable_expire_time() =

expire_time.get<google::protobuf::Timestamp>().value();

*request.mutable_backup()->mutable_version_time() =

version_time.get<google::protobuf::Timestamp>().value();

request.mutable_encryption_config()->set_encryption_type(

google::spanner::admin::database::v1::CreateBackupEncryptionConfig::

CUSTOMER_MANAGED_ENCRYPTION);

request.mutable_encryption_config()->set_kms_key_name(

encryption_key.FullName());

auto backup = client.CreateBackup(request).get();

if (!backup) throw std::move(backup).status();

std::cout

<< "Backup " << backup->name() << " of " << backup->database()

<< " of size " << backup->size_bytes() << " bytes as of "

<< google::cloud::spanner::MakeTimestamp(backup->version_time()).value()

<< " was created at "

<< google::cloud::spanner::MakeTimestamp(backup->create_time()).value()

<< " using encryption key " << encryption_key.FullName() << ".\n";

}マルチリージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

void CreateBackupWithMRCMEK(

google::cloud::spanner_admin::DatabaseAdminClient client,

BackupIdentifier dst, std::string const& database_id,

google::cloud::spanner::Timestamp expire_time,

google::cloud::spanner::Timestamp version_time,

std::vector<google::cloud::KmsKeyName> const& encryption_keys) {

google::cloud::spanner::Database database(dst.project_id, dst.instance_id,

database_id);

google::spanner::admin::database::v1::CreateBackupRequest request;

request.set_parent(database.instance().FullName());

request.set_backup_id(dst.backup_id);

request.mutable_backup()->set_database(database.FullName());

*request.mutable_backup()->mutable_expire_time() =

expire_time.get<google::protobuf::Timestamp>().value();

*request.mutable_backup()->mutable_version_time() =

version_time.get<google::protobuf::Timestamp>().value();

request.mutable_encryption_config()->set_encryption_type(

google::spanner::admin::database::v1::CreateBackupEncryptionConfig::

CUSTOMER_MANAGED_ENCRYPTION);

for (google::cloud::KmsKeyName const& encryption_key : encryption_keys) {

request.mutable_encryption_config()->add_kms_key_names(

encryption_key.FullName());

}

auto backup = client.CreateBackup(request).get();

if (!backup) throw std::move(backup).status();

std::cout

<< "Backup " << backup->name() << " of " << backup->database()

<< " of size " << backup->size_bytes() << " bytes as of "

<< google::cloud::spanner::MakeTimestamp(backup->version_time()).value()

<< " was created at "

<< google::cloud::spanner::MakeTimestamp(backup->create_time()).value();

PrintKmsKeys(encryption_keys);

}Go

リージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

import (

"context"

"fmt"

"io"

"regexp"

"time"

database "cloud.google.com/go/spanner/admin/database/apiv1"

adminpb "cloud.google.com/go/spanner/admin/database/apiv1/databasepb"

pbt "github.com/golang/protobuf/ptypes/timestamp"

)

func createBackupWithCustomerManagedEncryptionKey(ctx context.Context, w io.Writer, db, backupID, kmsKeyName string) error {

// db = `projects/<project>/instances/<instance-id>/database/<database-id>`

// backupID = `my-backup-id`

// kmsKeyName = `projects/<project>/locations/<location>/keyRings/<key_ring>/cryptoKeys/<kms_key_name>`

matches := regexp.MustCompile("^(.+)/databases/(.+)$").FindStringSubmatch(db)

if matches == nil || len(matches) != 3 {

return fmt.Errorf("createBackupWithCustomerManagedEncryptionKey: invalid database id %q", db)

}

instanceName := matches[1]

adminClient, err := database.NewDatabaseAdminClient(ctx)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedEncryptionKey.NewDatabaseAdminClient: %w", err)

}

defer adminClient.Close()

expireTime := time.Now().AddDate(0, 0, 14)

// Create a backup for a database using a Customer Managed Encryption Key

req := adminpb.CreateBackupRequest{

Parent: instanceName,

BackupId: backupID,

Backup: &adminpb.Backup{

Database: db,

ExpireTime: &pbt.Timestamp{Seconds: expireTime.Unix(), Nanos: int32(expireTime.Nanosecond())},

},

EncryptionConfig: &adminpb.CreateBackupEncryptionConfig{

KmsKeyName: kmsKeyName,

EncryptionType: adminpb.CreateBackupEncryptionConfig_CUSTOMER_MANAGED_ENCRYPTION,

},

}

op, err := adminClient.CreateBackup(ctx, &req)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedEncryptionKey.CreateBackup: %w", err)

}

// Wait for backup operation to complete.

backup, err := op.Wait(ctx)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedEncryptionKey.Wait: %w", err)

}

// Get the name, create time, backup size and encryption key from the backup.

backupCreateTime := time.Unix(backup.CreateTime.Seconds, int64(backup.CreateTime.Nanos))

fmt.Fprintf(w,

"Backup %s of size %d bytes was created at %s using encryption key %s\n",

backup.Name,

backup.SizeBytes,

backupCreateTime.Format(time.RFC3339),

kmsKeyName)

return nil

}

マルチリージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

import (

"context"

"fmt"

"io"

"time"

database "cloud.google.com/go/spanner/admin/database/apiv1"

adminpb "cloud.google.com/go/spanner/admin/database/apiv1/databasepb"

pbt "github.com/golang/protobuf/ptypes/timestamp"

)

// createBackupWithCustomerManagedMultiRegionEncryptionKey creates a backup for a database using a Customer Managed Multi-Region Encryption Key.

func createBackupWithCustomerManagedMultiRegionEncryptionKey(ctx context.Context, w io.Writer, projectID, instanceID, databaseID, backupID string, kmsKeyNames []string) error {

// projectID = `my-project`

// instanceID = `my-instance`

// databaseID = `my-database`

// backupID = `my-backup-id`

// kmsKeyNames := []string{"projects/my-project/locations/locations/<location1>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// "projects/my-project/locations/locations/<location2>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// "projects/my-project/locations/locations/<location3>/keyRings/<keyRing>/cryptoKeys/<keyId>",

// }

adminClient, err := database.NewDatabaseAdminClient(ctx)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedMultiRegionEncryptionKey.NewDatabaseAdminClient: %w", err)

}

defer adminClient.Close()

expireTime := time.Now().AddDate(0, 0, 14)

// Create a backup for a database using a Customer Managed Encryption Key

req := adminpb.CreateBackupRequest{

Parent: fmt.Sprintf("projects/%s/instances/%s", projectID, instanceID),

BackupId: backupID,

Backup: &adminpb.Backup{

Database: fmt.Sprintf("projects/%s/instances/%s/databases/%s", projectID, instanceID, databaseID),

ExpireTime: &pbt.Timestamp{Seconds: expireTime.Unix(), Nanos: int32(expireTime.Nanosecond())},

},

EncryptionConfig: &adminpb.CreateBackupEncryptionConfig{

KmsKeyNames: kmsKeyNames,

EncryptionType: adminpb.CreateBackupEncryptionConfig_CUSTOMER_MANAGED_ENCRYPTION,

},

}

op, err := adminClient.CreateBackup(ctx, &req)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedMultiRegionEncryptionKey.CreateBackup: %w", err)

}

// Wait for backup operation to complete.

backup, err := op.Wait(ctx)

if err != nil {

return fmt.Errorf("createBackupWithCustomerManagedMultiRegionEncryptionKey.Wait: %w", err)

}

// Get the name, create time, backup size and encryption key from the backup.

backupCreateTime := time.Unix(backup.CreateTime.Seconds, int64(backup.CreateTime.Nanos))

fmt.Fprintf(w,

"Backup %s of size %d bytes was created at %s using multi-region encryption keys %q\n",

backup.Name,

backup.SizeBytes,

backupCreateTime.Format(time.RFC3339),

kmsKeyNames)

return nil

}

Java

リージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

import com.google.cloud.spanner.Spanner;

import com.google.cloud.spanner.SpannerExceptionFactory;

import com.google.cloud.spanner.SpannerOptions;

import com.google.cloud.spanner.admin.database.v1.DatabaseAdminClient;

import com.google.protobuf.Timestamp;

import com.google.spanner.admin.database.v1.Backup;

import com.google.spanner.admin.database.v1.BackupName;

import com.google.spanner.admin.database.v1.CreateBackupEncryptionConfig;

import com.google.spanner.admin.database.v1.CreateBackupEncryptionConfig.EncryptionType;

import com.google.spanner.admin.database.v1.CreateBackupRequest;

import com.google.spanner.admin.database.v1.DatabaseName;

import com.google.spanner.admin.database.v1.InstanceName;

import java.util.concurrent.ExecutionException;

import java.util.concurrent.TimeUnit;

import java.util.concurrent.TimeoutException;

import org.threeten.bp.LocalDateTime;

import org.threeten.bp.OffsetDateTime;

public class CreateBackupWithEncryptionKey {

static void createBackupWithEncryptionKey() {

// TODO(developer): Replace these variables before running the sample.

String projectId = "my-project";

String instanceId = "my-instance";

String databaseId = "my-database";

String backupId = "my-backup";

String kmsKeyName =

"projects/" + projectId + "/locations/<location>/keyRings/<keyRing>/cryptoKeys/<keyId>";

try (Spanner spanner =

SpannerOptions.newBuilder().setProjectId(projectId).build().getService();

DatabaseAdminClient adminClient = spanner.createDatabaseAdminClient()) {

createBackupWithEncryptionKey(

adminClient,

projectId,

instanceId,

databaseId,

backupId,

kmsKeyName);

}

}

static Void createBackupWithEncryptionKey(DatabaseAdminClient adminClient,

String projectId, String instanceId, String databaseId, String backupId, String kmsKeyName) {

// Set expire time to 14 days from now.

final Timestamp expireTime =

Timestamp.newBuilder().setSeconds(TimeUnit.MILLISECONDS.toSeconds((

System.currentTimeMillis() + TimeUnit.DAYS.toMillis(14)))).build();

final BackupName backupName = BackupName.of(projectId, instanceId, backupId);

Backup backup = Backup.newBuilder()

.setName(backupName.toString())

.setDatabase(DatabaseName.of(projectId, instanceId, databaseId).toString())

.setExpireTime(expireTime).build();

final CreateBackupRequest request =

CreateBackupRequest.newBuilder()

.setParent(InstanceName.of(projectId, instanceId).toString())

.setBackupId(backupId)

.setBackup(backup)

.setEncryptionConfig(

CreateBackupEncryptionConfig.newBuilder()

.setEncryptionType(EncryptionType.CUSTOMER_MANAGED_ENCRYPTION)

.setKmsKeyName(kmsKeyName).build()).build();

try {

System.out.println("Waiting for operation to complete...");

backup = adminClient.createBackupAsync(request).get(1200, TimeUnit.SECONDS);

} catch (ExecutionException e) {

// If the operation failed during execution, expose the cause.

throw SpannerExceptionFactory.asSpannerException(e.getCause());

} catch (InterruptedException e) {

// Throw when a thread is waiting, sleeping, or otherwise occupied,

// and the thread is interrupted, either before or during the activity.

throw SpannerExceptionFactory.propagateInterrupt(e);

} catch (TimeoutException e) {

// If the operation timed out propagates the timeout

throw SpannerExceptionFactory.propagateTimeout(e);

}

System.out.printf(

"Backup %s of size %d bytes was created at %s using encryption key %s%n",

backup.getName(),

backup.getSizeBytes(),

LocalDateTime.ofEpochSecond(

backup.getCreateTime().getSeconds(),

backup.getCreateTime().getNanos(),

OffsetDateTime.now().getOffset()),

kmsKeyName

);

return null;

}

}マルチリージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

import com.google.cloud.spanner.Spanner;

import com.google.cloud.spanner.SpannerExceptionFactory;

import com.google.cloud.spanner.SpannerOptions;

import com.google.cloud.spanner.admin.database.v1.DatabaseAdminClient;

import com.google.common.collect.ImmutableList;

import com.google.protobuf.Timestamp;

import com.google.spanner.admin.database.v1.Backup;

import com.google.spanner.admin.database.v1.BackupName;

import com.google.spanner.admin.database.v1.CreateBackupEncryptionConfig;

import com.google.spanner.admin.database.v1.CreateBackupEncryptionConfig.EncryptionType;

import com.google.spanner.admin.database.v1.CreateBackupRequest;

import com.google.spanner.admin.database.v1.DatabaseName;

import com.google.spanner.admin.database.v1.InstanceName;

import java.util.concurrent.ExecutionException;

import java.util.concurrent.TimeUnit;

import java.util.concurrent.TimeoutException;

import org.threeten.bp.LocalDateTime;

import org.threeten.bp.OffsetDateTime;

public class CreateBackupWithMultiRegionEncryptionKey {

static void createBackupWithMultiRegionEncryptionKey() {

// TODO(developer): Replace these variables before running the sample.

String projectId = "my-project";

String instanceId = "my-instance";

String databaseId = "my-database";

String backupId = "my-backup";

String[] kmsKeyNames =

new String[] {

"projects/" + projectId + "/locations/<location1>/keyRings/<keyRing>/cryptoKeys/<keyId>",

"projects/" + projectId + "/locations/<location2>/keyRings/<keyRing>/cryptoKeys/<keyId>",

"projects/" + projectId + "/locations/<location3>/keyRings/<keyRing>/cryptoKeys/<keyId>"

};

try (Spanner spanner =

SpannerOptions.newBuilder().setProjectId(projectId).build().getService();

DatabaseAdminClient adminClient = spanner.createDatabaseAdminClient()) {

createBackupWithMultiRegionEncryptionKey(

adminClient, projectId, instanceId, databaseId, backupId, kmsKeyNames);

}

}

static Void createBackupWithMultiRegionEncryptionKey(

DatabaseAdminClient adminClient,

String projectId,

String instanceId,

String databaseId,

String backupId,

String[] kmsKeyNames) {

// Set expire time to 14 days from now.

final Timestamp expireTime =

Timestamp.newBuilder()

.setSeconds(

TimeUnit.MILLISECONDS.toSeconds(

(System.currentTimeMillis() + TimeUnit.DAYS.toMillis(14))))

.build();

final BackupName backupName = BackupName.of(projectId, instanceId, backupId);

Backup backup =

Backup.newBuilder()

.setName(backupName.toString())

.setDatabase(DatabaseName.of(projectId, instanceId, databaseId).toString())

.setExpireTime(expireTime)

.build();

final CreateBackupRequest request =

CreateBackupRequest.newBuilder()

.setParent(InstanceName.of(projectId, instanceId).toString())

.setBackupId(backupId)

.setBackup(backup)

.setEncryptionConfig(

CreateBackupEncryptionConfig.newBuilder()

.setEncryptionType(EncryptionType.CUSTOMER_MANAGED_ENCRYPTION)

.addAllKmsKeyNames(ImmutableList.copyOf(kmsKeyNames))

.build())

.build();

try {

System.out.println("Waiting for operation to complete...");

backup = adminClient.createBackupAsync(request).get(1200, TimeUnit.SECONDS);

} catch (ExecutionException e) {

// If the operation failed during execution, expose the cause.

throw SpannerExceptionFactory.asSpannerException(e.getCause());

} catch (InterruptedException e) {

// Throw when a thread is waiting, sleeping, or otherwise occupied,

// and the thread is interrupted, either before or during the activity.

throw SpannerExceptionFactory.propagateInterrupt(e);

} catch (TimeoutException e) {

// If the operation timed out propagates the timeout

throw SpannerExceptionFactory.propagateTimeout(e);

}

System.out.printf(

"Backup %s of size %d bytes was created at %s using encryption keys %s%n",

backup.getName(),

backup.getSizeBytes(),

LocalDateTime.ofEpochSecond(

backup.getCreateTime().getSeconds(),

backup.getCreateTime().getNanos(),

OffsetDateTime.now().getOffset()),

ImmutableList.copyOf(kmsKeyNames));

return null;

}

}

Node.js

リージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

// Imports the Google Cloud client library

const {Spanner, protos} = require('@google-cloud/spanner');

const {PreciseDate} = require('@google-cloud/precise-date');

/**

* TODO(developer): Uncomment the following lines before running the sample.

*/

// const projectId = 'my-project-id';

// const instanceId = 'my-instance';

// const databaseId = 'my-database';

// const backupId = 'my-backup';

// const keyName =

// 'projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key';

// Creates a client

const spanner = new Spanner({

projectId: projectId,

});

// Gets a reference to a Cloud Spanner Database Admin Client object

const databaseAdminClient = spanner.getDatabaseAdminClient();

// Creates a new backup of the database

try {

console.log(

`Creating backup of database ${databaseAdminClient.databasePath(

projectId,

instanceId,

databaseId,

)}.`,

);

// Expire backup 14 days in the future

const expireTime = Date.now() + 1000 * 60 * 60 * 24 * 14;

// Create a backup of the state of the database at the current time.

const [operation] = await databaseAdminClient.createBackup({

parent: databaseAdminClient.instancePath(projectId, instanceId),

backupId: backupId,

backup: (protos.google.spanner.admin.database.v1.Backup = {

database: databaseAdminClient.databasePath(

projectId,

instanceId,

databaseId,

),

expireTime: Spanner.timestamp(expireTime).toStruct(),

name: databaseAdminClient.backupPath(projectId, instanceId, backupId),

}),

encryptionConfig: {

encryptionType: 'CUSTOMER_MANAGED_ENCRYPTION',

kmsKeyName: keyName,

},

});

console.log(

`Waiting for backup ${databaseAdminClient.backupPath(

projectId,

instanceId,

backupId,

)} to complete...`,

);

await operation.promise();

// Verify backup is ready

const [backupInfo] = await databaseAdminClient.getBackup({

name: databaseAdminClient.backupPath(projectId, instanceId, backupId),

});

if (backupInfo.state === 'READY') {

console.log(

`Backup ${backupInfo.name} of size ` +

`${backupInfo.sizeBytes} bytes was created at ` +

`${new PreciseDate(backupInfo.createTime).toISOString()} ` +

`using encryption key ${backupInfo.encryptionInfo.kmsKeyVersion}`,

);

} else {

console.error('ERROR: Backup is not ready.');

}

} catch (err) {

console.error('ERROR:', err);

} finally {

// Close the spanner client when finished.

// The databaseAdminClient does not require explicit closure. The closure of the Spanner client will automatically close the databaseAdminClient.

spanner.close();

}マルチリージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

/**

* TODO(developer): Uncomment the following lines before running the sample.

*/

// const projectId = 'my-project-id';

// const instanceId = 'my-instance';

// const databaseId = 'my-database';

// const backupId = 'my-backup';

// const kmsKeyNames =

// 'projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key1,

// 'projects/my-project-id/my-region/keyRings/my-key-ring/cryptoKeys/my-key2';

// Imports the Google Cloud client library

const {Spanner, protos} = require('@google-cloud/spanner');

const {PreciseDate} = require('@google-cloud/precise-date');

// Creates a client

const spanner = new Spanner({

projectId: projectId,

});

// Gets a reference to a Cloud Spanner Database Admin Client object

const databaseAdminClient = spanner.getDatabaseAdminClient();

async function createBackupWithMultipleKmsKeys() {

// Creates a new backup of the database

try {

console.log(

`Creating backup of database ${databaseAdminClient.databasePath(

projectId,

instanceId,

databaseId,

)}.`,

);

// Expire backup 14 days in the future

const expireTime = Date.now() + 1000 * 60 * 60 * 24 * 14;

// Create a backup of the state of the database at the current time.

const [operation] = await databaseAdminClient.createBackup({

parent: databaseAdminClient.instancePath(projectId, instanceId),

backupId: backupId,

backup: (protos.google.spanner.admin.database.v1.Backup = {

database: databaseAdminClient.databasePath(

projectId,

instanceId,

databaseId,

),

expireTime: Spanner.timestamp(expireTime).toStruct(),

name: databaseAdminClient.backupPath(projectId, instanceId, backupId),

}),

encryptionConfig: {

encryptionType: 'CUSTOMER_MANAGED_ENCRYPTION',

kmsKeyNames: kmsKeyNames.split(','),

},

});

console.log(

`Waiting for backup ${databaseAdminClient.backupPath(

projectId,

instanceId,

backupId,

)} to complete...`,

);

await operation.promise();

// Verify backup is ready

const [backupInfo] = await databaseAdminClient.getBackup({

name: databaseAdminClient.backupPath(projectId, instanceId, backupId),

});

const kmsKeyVersions = backupInfo.encryptionInformation

.map(encryptionInfo => encryptionInfo.kmsKeyVersion)

.join(', ');

if (backupInfo.state === 'READY') {

console.log(

`Backup ${backupInfo.name} of size ` +

`${backupInfo.sizeBytes} bytes was created at ` +

`${new PreciseDate(backupInfo.createTime).toISOString()} ` +

`using encryption key ${kmsKeyVersions}`,

);

} else {

console.error('ERROR: Backup is not ready.');

}

} catch (err) {

console.error('ERROR:', err);

} finally {

// Close the spanner client when finished.

// The databaseAdminClient does not require explicit closure. The closure of the Spanner client will automatically close the databaseAdminClient.

spanner.close();

}

}

createBackupWithMultipleKmsKeys();

PHP

リージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

use Google\Cloud\Spanner\Admin\Database\V1\Backup;

use \Google\Cloud\Spanner\Admin\Database\V1\Backup\State;

use Google\Cloud\Spanner\Admin\Database\V1\Client\DatabaseAdminClient;

use Google\Cloud\Spanner\Admin\Database\V1\CreateBackupEncryptionConfig;

use Google\Cloud\Spanner\Admin\Database\V1\CreateBackupRequest;

use Google\Cloud\Spanner\Admin\Database\V1\GetBackupRequest;

use Google\Protobuf\Timestamp;

/**

* Create an encrypted backup.

* Example:

* ```

* create_backup_with_encryption_key($projectId, $instanceId, $databaseId, $backupId, $kmsKeyName);

* ```

*

* @param string $projectId The Google Cloud project ID.

* @param string $instanceId The Spanner instance ID.

* @param string $databaseId The Spanner database ID.

* @param string $backupId The Spanner backup ID.

* @param string $kmsKeyName The KMS key used for encryption.

*/

function create_backup_with_encryption_key(

string $projectId,

string $instanceId,

string $databaseId,

string $backupId,

string $kmsKeyName

): void {

$databaseAdminClient = new DatabaseAdminClient();

$instanceFullName = DatabaseAdminClient::instanceName($projectId, $instanceId);

$databaseFullName = DatabaseAdminClient::databaseName($projectId, $instanceId, $databaseId);

$expireTime = new Timestamp();

$expireTime->setSeconds((new \DateTime('+14 days'))->getTimestamp());

$request = new CreateBackupRequest([

'parent' => $instanceFullName,

'backup_id' => $backupId,

'encryption_config' => new CreateBackupEncryptionConfig([

'kms_key_name' => $kmsKeyName,

'encryption_type' => CreateBackupEncryptionConfig\EncryptionType::CUSTOMER_MANAGED_ENCRYPTION

]),

'backup' => new Backup([

'database' => $databaseFullName,

'expire_time' => $expireTime

])

]);

$operation = $databaseAdminClient->createBackup($request);

print('Waiting for operation to complete...' . PHP_EOL);

$operation->pollUntilComplete();

$request = new GetBackupRequest();

$request->setName($databaseAdminClient->backupName($projectId, $instanceId, $backupId));

$info = $databaseAdminClient->getBackup($request);

if (State::name($info->getState()) == 'READY') {

printf(

'Backup %s of size %d bytes was created at %d using encryption key %s' . PHP_EOL,

basename($info->getName()),

$info->getSizeBytes(),

$info->getCreateTime()->getSeconds(),

$info->getEncryptionInfo()->getKmsKeyVersion()

);

} else {

print('Backup is not ready!' . PHP_EOL);

}

}マルチリージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

use Google\Cloud\Spanner\Admin\Database\V1\Backup;

use \Google\Cloud\Spanner\Admin\Database\V1\Backup\State;

use Google\Cloud\Spanner\Admin\Database\V1\Client\DatabaseAdminClient;

use Google\Cloud\Spanner\Admin\Database\V1\CreateBackupEncryptionConfig;

use Google\Cloud\Spanner\Admin\Database\V1\CreateBackupRequest;

use Google\Cloud\Spanner\Admin\Database\V1\GetBackupRequest;

use Google\Protobuf\Timestamp;

/**

* Create a CMEK backup.

* Example:

* ```

* create_backup_with_mr_cmek($projectId, $instanceId, $databaseId, $backupId, $kmsKeyNames);

* ```

*

* @param string $projectId The Google Cloud project ID.

* @param string $instanceId The Spanner instance ID.

* @param string $databaseId The Spanner database ID.

* @param string $backupId The Spanner backup ID.

* @param string[] $kmsKeyNames The KMS keys used for encryption.

*/

function create_backup_with_mr_cmek(

string $projectId,

string $instanceId,

string $databaseId,

string $backupId,

array $kmsKeyNames

): void {

$databaseAdminClient = new DatabaseAdminClient();

$instanceFullName = DatabaseAdminClient::instanceName($projectId, $instanceId);

$databaseFullName = DatabaseAdminClient::databaseName($projectId, $instanceId, $databaseId);

$expireTime = new Timestamp();

$expireTime->setSeconds((new \DateTime('+14 days'))->getTimestamp());

$request = new CreateBackupRequest([

'parent' => $instanceFullName,

'backup_id' => $backupId,

'encryption_config' => new CreateBackupEncryptionConfig([

'kms_key_names' => $kmsKeyNames,

'encryption_type' => CreateBackupEncryptionConfig\EncryptionType::CUSTOMER_MANAGED_ENCRYPTION

]),

'backup' => new Backup([

'database' => $databaseFullName,

'expire_time' => $expireTime

])

]);

$operation = $databaseAdminClient->createBackup($request);

print('Waiting for operation to complete...' . PHP_EOL);

$operation->pollUntilComplete();

$request = new GetBackupRequest();

$request->setName($databaseAdminClient->backupName($projectId, $instanceId, $backupId));

$info = $databaseAdminClient->getBackup($request);

if (State::name($info->getState()) == 'READY') {

$kmsKeyVersions = [];

foreach ($info->getEncryptionInformation() as $encryptionInfo) {

$kmsKeyVersions[] = $encryptionInfo->getKmsKeyVersion();

}

printf(

'Backup %s of size %d bytes was created at %d using encryption keys %s' . PHP_EOL,

basename($info->getName()),

$info->getSizeBytes(),

$info->getCreateTime()->getSeconds(),

print_r($kmsKeyVersions, true)

);

} else {

print('Backup is not ready!' . PHP_EOL);

}

}

Python

リージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

def create_backup_with_encryption_key(

instance_id, database_id, backup_id, kms_key_name

):

"""Creates a backup for a database using a Customer Managed Encryption Key (CMEK)."""

from google.cloud.spanner_admin_database_v1 import CreateBackupEncryptionConfig

from google.cloud.spanner_admin_database_v1.types import backup as backup_pb

spanner_client = spanner.Client()

database_admin_api = spanner_client.database_admin_api

# Create a backup

expire_time = datetime.utcnow() + timedelta(days=14)

encryption_config = {

"encryption_type": CreateBackupEncryptionConfig.EncryptionType.CUSTOMER_MANAGED_ENCRYPTION,

"kms_key_name": kms_key_name,

}

request = backup_pb.CreateBackupRequest(

parent=database_admin_api.instance_path(spanner_client.project, instance_id),

backup_id=backup_id,

backup=backup_pb.Backup(

database=database_admin_api.database_path(

spanner_client.project, instance_id, database_id

),

expire_time=expire_time,

),

encryption_config=encryption_config,

)

operation = database_admin_api.create_backup(request)

# Wait for backup operation to complete.

backup = operation.result(2100)

# Verify that the backup is ready.

assert backup.state == backup_pb.Backup.State.READY

# Get the name, create time, backup size and encryption key.

print(

"Backup {} of size {} bytes was created at {} using encryption key {}".format(

backup.name, backup.size_bytes, backup.create_time, kms_key_name

)

)

マルチリージョン インスタンス構成で CMEK 対応のバックアップを作成するには:

def create_backup_with_multiple_kms_keys(

instance_id, database_id, backup_id, kms_key_names

):

"""Creates a backup for a database using multiple KMS keys(CMEK)."""

from google.cloud.spanner_admin_database_v1 import CreateBackupEncryptionConfig

from google.cloud.spanner_admin_database_v1.types import backup as backup_pb

spanner_client = spanner.Client()

database_admin_api = spanner_client.database_admin_api

# Create a backup

expire_time = datetime.utcnow() + timedelta(days=14)

encryption_config = {

"encryption_type": CreateBackupEncryptionConfig.EncryptionType.CUSTOMER_MANAGED_ENCRYPTION,

"kms_key_names": kms_key_names,

}

request = backup_pb.CreateBackupRequest(

parent=database_admin_api.instance_path(spanner_client.project, instance_id),

backup_id=backup_id,

backup=backup_pb.Backup(

database=database_admin_api.database_path(

spanner_client.project, instance_id, database_id

),

expire_time=expire_time,

),

encryption_config=encryption_config,

)

operation = database_admin_api.create_backup(request)

# Wait for backup operation to complete.

backup = operation.result(2100)

# Verify that the backup is ready.