במאמר הזה מוסבר על התפקידים והרשאות הגישה לחשבונות לחיוב ב-Cloud.

את החשבון לחיוב ב-Cloud מגדירים ב- Google Cloud . אתם יכולים להשתמש בו כדי להחליט מי משלם על קבוצה מסוימת של משאבים ב- Google Cloud ועל ממשקי API של הפלטפורמה של מפות Google. חשבון לחיוב ב-Cloud מקושר לפרופיל התשלומים ב-Google. פרופיל התשלומים ב-Google כולל את אמצעי התשלום שבאמצעותו משלמים על העלויות.

הרשאות הגישה לחיוב ב-Cloud ולתשלומים ב-Google מוגדרות בשתי מערכות שונות, בהתאם לסוג הגישה שרוצים לתת.

- אפשר להגדיר מדיניות לניהול הזהויות והרשאות הגישה (IAM) למשאבים בחשבון לחיוב ב-Cloud, כדי להחליט מי יוכל לנהל ולראות את העלויות במשאבים ספציפיים.

- במרכז התשלומים של Google אפשר להוסיף משתמשים לכל פרופיל עסקי ב-Google payments שאתם מנהלים, ולתת רמות גישה שונות למשתמשים בהתאם לפעולות שהם צריכים לבצע. תוכלו גם להגדיר את האפשרויות השונות לקבלת אימיילים בנושאי חיוב ותשלומים.

| הרשאות לחיוב ב-Cloud | הגדרות והרשאות לביצוע תשלומים ב-Google |

|---|---|

אפשר להגדיר ולשנות את הרשאות הגישה לחשבון לחיוב ב-Cloud באמצעות תפקידים ב-IAM. ההרשאות בחשבון לחיוב מאפשרות למשתמשים:

|

את הרשאות הגישה לפרופיל התשלומים ב-Google מנהלים באמצעות ההגדרות של התשלומים ב-Google. הרשאות התשלומים ב-Google מאפשרות למשתמשים:

כדי שהמשתמשים יוכלו לנהל משימות שקשורות לתשלומים בדף Billing במסוף Google Cloud , הם צריכים את התפקיד צפייה בחשבון לחיוב ב-Cloud. |

גישה לחיוב ב-Cloud

כדי לתת גישה או להגביל את הגישה לחשבון לחיוב ב-Cloud, אפשר להגדיר מדיניות IAM ברמת הארגון, ברמת החשבון לחיוב ב-Cloud וברמת הפרויקט. המשאבים ב- Google Cloud יורשים את כללי מדיניות ה-IAM מהצומת הראשי, כלומר, אתם יכולים להגדיר מדיניות ברמת הארגון כדי להחיל אותה על כל החשבונות לחיוב ב-Cloud, הפרויקטים והמשאבים שבארגון.

אפשר להגדיר הרשאות גישה ברמת החשבון לחיוב ב-Cloud או ברמת הפרויקט כדי לקבוע את הרשאות הצפייה ברמות שונות, למשתמשים שונים ולתפקידים שונים.

כדי לתת למשתמש הרשאת צפייה בעלויות של כל הפרויקטים בחשבון לחיוב ב-Cloud, צריך לתת לו הרשאת צפייה בעלויות של החשבון (billing.accounts.getSpendingInformation). כדי לתת למשתמש הרשאת צפייה בעלויות של פרויקט ספציפי, צריך לתת לו הרשאות לצפייה בפרויקטים ספציפיים (billing.resourceCosts.get).

סקירה כללית של תפקידי IAM בחיוב ב-Cloud

המשתמשים לא מקבלים הרשאות בצורה ישירה. כדי להעניק למשתמשים הרשאות, צריך להקצות להם תפקידים שמוגדרת להם הרשאה אחת או יותר.

אפשר להקצות תפקיד אחד או יותר לאותו משתמש או באותו משאב.

באמצעות התפקידים המוגדרים מראש הבאים ב-IAM אפשר לאכוף את ההפרדה בין תחומי האחריות בחשבון לחיוב ב-Cloud:

| תפקיד | מטרה | רמה | תרחיש שימוש |

|---|---|---|---|

|

יצירת חשבונות לחיוב ( roles/billing.creator) |

יצירת חשבונות חדשים לחיוב בניהול עצמי (אונליין). | ארגון | ההרשאות בתפקיד הזה מאפשרות לבצע את ההגדרה הראשונית של החיוב, או ליצור חשבונות לחיוב נוספים. המשתמשים חייבים את התפקיד הזה כדי להירשם ל- Google Cloud בזהות הארגונית שלהם. טיפ: כדאי לצמצם את מספר המשתמשים בארגון שהתפקיד הזה מוקצה להם כדי למנוע עלייה בהוצאות בענן בלי מעקב. |

|

אדמין של חשבון לחיוב ( roles/billing.admin)

|

ניהול של החשבונות לחיוב (בלי ליצור אותם). | הארגון או החשבון לחיוב. | התפקיד הזה מיועד לבעלים של החשבון לחיוב. ההרשאות בתפקיד הזה מאפשרות לנהל את אמצעי התשלום, להגדיר אירועי ייצוא של נתוני חיוב, לצפות במידע על עלויות, לקשר פרויקטים ולבטל את הקישור שלהם ולנהל תפקידי משתמשים אחרים בחשבון לחיוב. כברירת מחדל, מי שיוצר את החשבון לחיוב ב-Cloud מוגדר כאדמין של החשבון לחיוב. |

|

ניהול עלויות בחשבון לחיוב ( roles/billing.costsManager) |

ניהול התקציבים, צפייה בנתוני עלות וייצוא שלהם בחשבונות לחיוב (בלי מידע על תמחור). | הארגון או החשבון לחיוב. | ההרשאות בתפקיד הזה מאפשרות ליצור, לערוך ולמחוק תקציבים, להציג נתוני עלות וטרנזקציות בחשבון לחיוב ולנהל את הייצוא ל-BigQuery של נתוני העלות לחיוב. הן לא מאפשרות לייצא את נתוני התמחור או לראות פרטים של תמחור בהתאמה אישית בדף Pricing. הן גם לא מאפשרות לקשר פרויקטים ולבטל את הקישור שלהם או לשנות את המאפיינים של החשבון לחיוב. |

|

צפייה בחשבון לחיוב ( roles/billing.viewer) |

צפייה בנתוני עלות וטרנזקציות בחשבון לחיוב. | הארגון או החשבון לחיוב. | התפקיד "צפייה בחשבון לחיוב" בדרך כלל ניתן לצוותים פיננסיים. ההרשאות בתפקיד הזה מאפשרות לראות את פרטי ההוצאות, אבל לא לקשר פרויקטים ולבטל את הקישור שלהם או לשנות את המאפיינים של החשבון לחיוב. |

|

ניהול עלויות החיוב בפרויקט ( roles/billing.projectCostsManager) |

צפייה בנתוני עלויות בחשבון לחיוב בהיקף של הפרויקטים. | הארגון או החשבון לחיוב. | כשהתפקיד הזה מוקצה יחד עם הרשאות צפייה בעלויות בפרויקטים, הוא מעניק גישה לנתוני חיוב בהיקף הפרויקטים שבהם למשתמש יש גישה לעלויות. נתוני החיוב בהיקף הפרויקטים כוללים גישה אל Reports, FinOps hub, Budgets and alerts ו-Anomalies. |

|

משתמש בחשבון לחיוב ( roles/billing.user) |

קישור פרויקטים לחשבונות לחיוב. | הארגון או החשבון לחיוב. | ההרשאות בתפקיד הזה מוגבלות ביותר, כך שאפשר להקצות אותו להרבה אנשים. יחד עם ההרשאות שבתפקיד "יצירת פרויקטים", הן מאפשרות למשתמשים ליצור פרויקטים חדשים. הפרויקטים האלה יהיו מקושרים לחשבון לחיוב שבו ניתן התפקיד "משתמש בחשבון לחיוב". משתמשים עם התפקיד "ניהול החיוב בפרויקט" יכולים לקשר ולבטל את הקישור של פרויקטים בחשבון לחיוב שבו ניתן התפקיד "משתמש בחשבון לחיוב". |

|

ניהול החיוב בפרויקט ( roles/billing.projectManager)

|

קישור וביטול הקישור של פרויקטים בחשבון לחיוב. | הארגון, התיקייה או הפרויקט. | משתמשים בחשבון לחיוב עם התפקיד "ניהול החיוב בפרויקט" יכולים לקשר את הפרויקט לחשבון לחיוב, אבל אין להם הרשאות למשאבים. בעלי הפרויקט יכול להשתמש בתפקיד הזה כדי לאפשר למישהו אחר לנהל את החיוב בפרויקט, בלי לתת לו גישה למשאבים. |

בטבלה הבאה מופיעים הפרטים של תפקידי החיוב שמוגדרים מראש ב-IAM, כולל ההרשאות בכל תפקיד.

| Role | Permissions |

|---|---|

Billing Account Administrator( Provides access to see and manage all aspects of billing accounts. Lowest-level resources where you can grant this role:

|

|

Carbon Footprint Viewer(

|

|

Billing Account Costs Manager( Manage budgets for a billing account, and view, analyze, and export cost information of a billing account. Lowest-level resources where you can grant this role:

|

|

Billing Account Creator( Provides access to create billing accounts. Lowest-level resources where you can grant this role:

|

|

Account Hierarchy Manager( Authorized to manage billing account hierarchy |

|

Project Billing Costs Manager( When granted in conjunction with cost view permissions on projects, provides access to billing information scoped to the projects to which the user has cost access. Lowest-level resources where you can grant this role:

|

|

Project Billing Manager( When granted in conjunction with the Billing Account User role, provides access to assign a project's billing account or disable its billing. Lowest-level resources where you can grant this role:

|

|

Billing Account User( When granted in conjunction with the Project Owner role or Project Billing Manager role, provides access to associate projects with billing accounts. Lowest-level resources where you can grant this role:

|

|

Billing Account Viewer( View billing account cost and pricing information, transactions, and billing and commitment recommendations. Lowest-level resources where you can grant this role:

|

|

קשרי IAM בין ארגונים, פרויקטים, חשבונות לחיוב ב-Cloud ופרופילים של תשלומים ב-Google

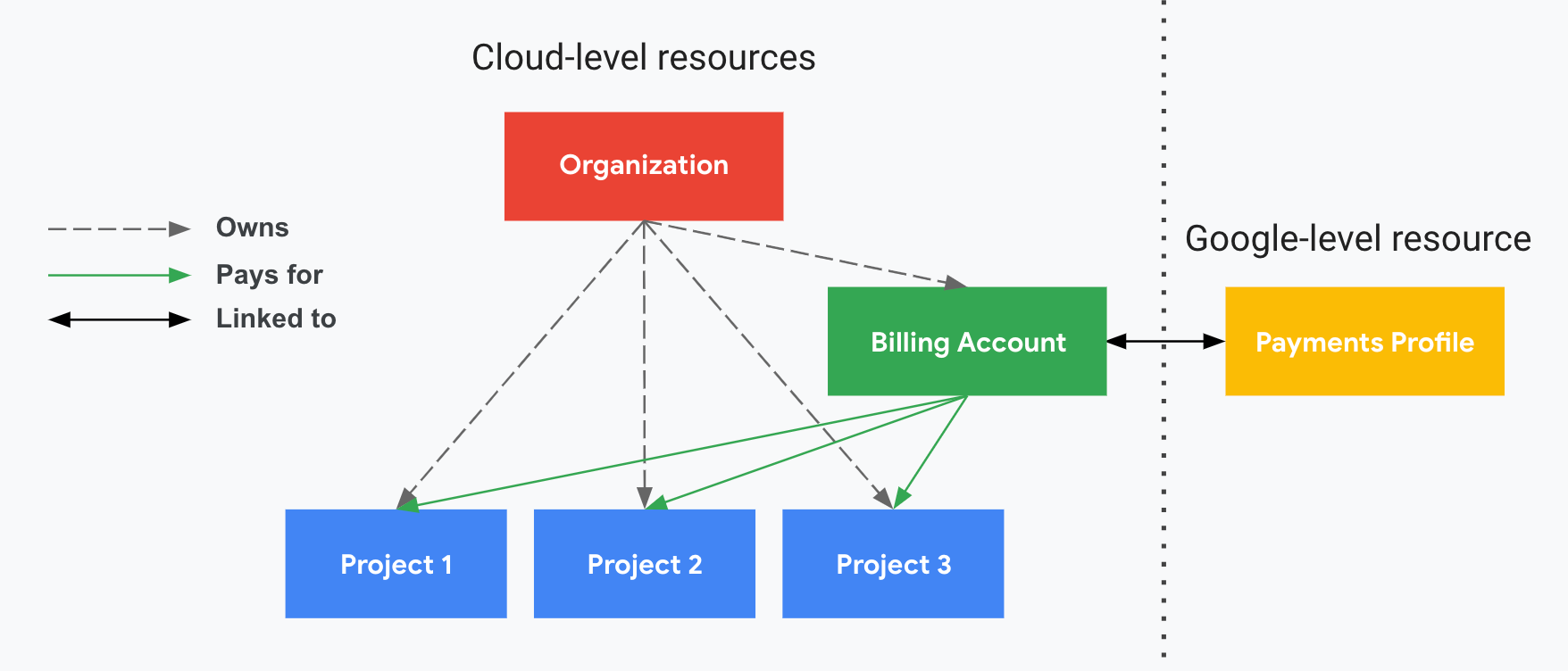

יש שני סוגים של קשרים ששולטים באינטראקציות בין הארגונים, החשבונות לחיוב ב-Cloud והפרויקטים: בעלות וקישור לתשלום.

- בעלות מתייחסת לירושה של הרשאות IAM.

- קישור לתשלום מגדיר את החשבונות לחיוב ב-Cloud שבאמצעותם משלמים על פרויקט נתון.

בתרשים הבא מוצגים היחסים בין הבעלות לקישור לתשלום בארגון לדוגמה.

בתרשים, לארגון יש בעלות על פרויקטים 1, 2 ו-3, כלומר הוא ההורה הראשי של הרשאות ה-IAM בשלושת הפרויקטים.

החשבון לחיוב ב-Cloud מקושר לפרויקטים 1, 2 ו-3, כלומר הוא משמש לתשלום על העלויות בשלושת הפרויקטים. החשבון לחיוב ב-Cloud יכול לשמש לתשלום גם על פרויקטים בארגונים אחרים, אבל הוא יורש את הרשאות ה-IAM מארגון ההורה שלו.

החשבון לחיוב ב-Cloud מקושר גם ל פרופיל התשלומים ב-Google שבו נשמר מידע כמו השם, הכתובת ואמצעי התשלום. איך מנהלים את הרשאות המשתמשים בפרופיל התשלומים ב-Google?

למרות שהחשבונות לחיוב ב-Cloud מקושרים לפרויקטים, מבחינת היררכיית ההרשאות ב-IAM הם לא ההורים של הפרויקטים, ולכן הפרויקטים לא יורשים את ההרשאות מהחשבון לחיוב ב-Cloud שאליו הם מקושרים.

בדוגמה הזו, משתמשים שמוענקים להם תפקידי IAM בחיוב ב-Cloud ברמת הארגון יחזיקו באותם התפקידים גם בחשבון לחיוב ב-Cloud ובפרויקטים.

דוגמאות לבקרת גישה לחיוב ב-Cloud

אפשר לשלב בין תפקידי IAM באופן הבא כדי לענות על הצרכים במגוון תרחישים.

| התרחיש: ארגון קטן עד בינוני עם העדפה לשליטה ריכוזית. | ||

|---|---|---|

| סוג המשתמש | תפקידי IAM בחיוב | פעילויות חיוב |

| מנכ"ל | אדמין של חשבון לחיוב | ניהול של אמצעי התשלום. הצגה ואישור של חשבוניות. |

| מנהל טכנולוגיות ראשי (CTO) | אדמין של חשבון לחיוב יצירת פרויקטים |

הגדרת התראות לתקציבים. צפייה בהוצאות. יצירת פרויקטים חדשים לחיוב. |

| צוותי פיתוח | אין | אין |

| התרחיש: ארגון קטן עד בינוני עם העדפה להאצלת סמכויות. | ||

|---|---|---|

| סוג המשתמש | תפקידי IAM בחיוב | פעילויות חיוב |

| מנכ"ל | אדמין של חשבון לחיוב | ניהול של אמצעי התשלום. האצלת סמכויות. |

| סמנכ"ל כספים | אדמין של חשבון לחיוב | הגדרת התראות לתקציבים. צפייה בהוצאות. |

| חשבונות לתשלום | צפייה בחשבון לחיוב | הצגה ואישור של חשבוניות. |

| צוותי פיתוח | משתמש בחשבון לחיוב יצירת פרויקטים |

יצירת פרויקטים חדשים לחיוב. |

| התרחיש: גורמים נפרדים בארגון לתכנון פיננסי ולרכש | ||

|---|---|---|

| סוג המשתמש | תפקידי IAM בחיוב | פעילויות חיוב |

| ניהול רכש או IT מרכזי | אדמין של חשבון לחיוב | ניהול של אמצעי התשלום. הגדרת התראות לתקציבים. עדכון צוותי הפיתוח בכל מה שקשור להוצאות. |

| תכנון פיננסי | צפייה בחשבון לחיוב | צפייה בדוחות החיוב. עיבוד נתוני ייצוא. ניהול תקשורת עם ההנהלה הבכירה. |

| חשבונות לתשלום | צפייה בחשבון לחיוב | אישור חשבוניות. |

| צוותי פיתוח | משתמש בחשבון לחיוב יצירת פרויקטים |

יצירת פרויקטים חדשים לחיוב. |

| התרחיש: סוכנות פיתוח | ||

|---|---|---|

| סוג המשתמש | תפקידי IAM בחיוב | פעילויות חיוב |

| מנכ"ל | אדמין של חשבון לחיוב | ניהול של אמצעי התשלום. האצלת סמכויות. |

| סמנכ"ל כספים | אדמין של חשבון לחיוב | הגדרת התראות לתקציבים. צפייה בהוצאות. אישור חשבוניות. |

| הובלת פרויקטים | משתמש בחשבון לחיוב יצירת פרויקטים |

יצירת פרויקטים חדשים לחיוב. |

| צוות פיתוח פרויקט | אין | פיתוח מתוך פרויקטים קיימים. |

| לקוח | ניהול החיוב בפרויקט | קבלת בעלות על התשלום בסיום הפרויקט. |

איך מעדכנים את ההרשאות לחיוב ב-Cloud

לקבלת מידע נוסף על האופן שבו בודקים, מוסיפים או מסירים הרשאות לחיוב ב-Cloud, אפשר לעיין במאמר ניהול הגישה לחשבונות לחיוב ב-Cloud.

נושאים קשורים

- ניהול הגישה לחשבונות לחיוב ב-Cloud

- בקרת גישה ל-Cloud Billing API

- איך נותנים הרשאות, משנים ומבטלים אותן (חומרי העזר של IAM)

- יצירת תפקידים בהתאמה אישית לחיוב ב-Cloud

נסו בעצמכם

אנחנו ממליצים למשתמשים חדשים ב- Google Cloudליצור חשבון ולהתנסות בעצמם במוצרים שלנו ולבחון אותם באמצעות תרחישים ממשיים. לקוחות חדשים מקבלים בחינם גם קרדיט בשווי 300$ להרצה, לבדיקה ולפריסה של עומסי העבודה.

מתחילים לעבוד בלי לשלם