Dokumen ini menjelaskan peran dan izin akses untuk akun Penagihan Cloud.

Akun Penagihan Cloud disiapkan di Google Cloud dan menentukan siapa yang membayar sekumpulan resource Google Cloud dan Google Maps Platform API tertentu. Akun Penagihan Cloud terhubung ke profil pembayaran Google. Profil pembayaran Google Anda menyertakan metode pembayaran yang akan digunakan untuk menagih biaya.

Izin akses untuk Penagihan Cloud dan pembayaran Google dikonfigurasi dalam dua sistem yang berbeda, bergantung pada jenis akses yang ingin Anda berikan.

- Dengan Penagihan Cloud, Anda dapat mengontrol pengguna mana yang memiliki izin administratif dan melihat biaya untuk resource tertentu dengan menetapkan kebijakan Identity and Access Management (IAM) di resource tersebut.

- Di pusat pembayaran Google, Anda dapat menambahkan pengguna ke profil bisnis pembayaran Google mana pun yang Anda kelola dan memberikan berbagai level akses kepada pengguna, bergantung pada apa yang harus mereka lakukan. Anda juga dapat mengonfigurasi preferensi email pengguna untuk menerima email penagihan dan pembayaran.

| Izin Penagihan Cloud | Setelan & izin pembayaran Google |

|---|---|

Izin akses ke akun Penagihan Cloud

dikelola menggunakan

peran IAM. Izin akun penagihan dapat

dikonfigurasi agar pengguna bisa melakukan berbagai hal berikut:

|

Izin akses ke profil pembayaran Google

dikelola di

Setelan pembayaran Google. Izin pembayaran Google dapat

dikonfigurasi agar pengguna bisa melakukan berbagai hal berikut:

Jika Anda ingin mengelola tugas terkait pembayaran dari dalam halaman Billing di konsol Google Cloud , pengguna juga memerlukan peran Billing Account Viewer di akun Penagihan Cloud. |

Akses Penagihan Cloud

Untuk memberikan atau membatasi akses ke Penagihan Cloud, Anda dapat menetapkan kebijakan IAM di level organisasi, level akun Penagihan Cloud, atau level project. Google Cloud Resource mewarisi kebijakan IAM node induknya, yang berarti Anda dapat menetapkan kebijakan di level organisasi untuk menerapkannya ke semua akun Penagihan Cloud, project, dan resource dalam organisasi.

Anda dapat mengontrol izin melihat di berbagai level untuk pengguna atau peran yang berbeda dengan menetapkan izin akses di level akun Penagihan Cloud atau project.

Untuk memberikan izin kepada pengguna untuk melihat biaya semua project dalam

akun Penagihan Cloud, berikan izin kepada pengguna untuk melihat biaya

akun Penagihan Cloud (billing.accounts.getSpendingInformation). Untuk

memberikan izin kepada pengguna agar melihat biaya untuk project tertentu,

berikan izin lihat kepada pengguna untuk masing-masing

project (billing.resourceCosts.get).

Ringkasan peran Penagihan Cloud di IAM

Anda tidak secara langsung memberikan izin kepada pengguna; tetapi, Anda memberikan peran kepada pengguna, yang memiliki satu atau beberapa izin yang dipaketkan di dalamnya.

Anda dapat memberikan satu atau beberapa peran kepada pengguna yang sama atau pada resource yang sama.

Peran IAM Penagihan Cloud bawaan berikut memungkinkan Anda menggunakan kontrol akses untuk menerapkan pemisahan tugas:

| Peran | Tujuan | Level | Kasus Penggunaan |

|---|---|---|---|

|

Billing Account Creator ( roles/billing.creator) |

Buat akun penagihan layanan mandiri (online) yang baru. | Organisasi | Gunakan peran ini untuk penyiapan penagihan awal atau untuk memungkinkan pembuatan akun

penagihan tambahan. Pengguna harus memiliki peran ini untuk mendaftar ke Google Cloud dengan kartu kredit menggunakan identitas perusahaan mereka. Tips: Minimalkan jumlah pengguna yang memiliki peran ini untuk membantu mencegah penyebaran pembelanjaan cloud yang tidak terlacak di organisasi Anda. |

|

Billing Account Administrator ( roles/billing.admin)

|

Mengelola akun penagihan (tetapi tidak dapat membuatnya). | Organisasi atau akun penagihan. | Peran ini adalah peran pemilik untuk akun penagihan. Gunakan untuk mengelola instrumen pembayaran, mengonfigurasi ekspor penagihan, melihat informasi biaya, menautkan dan membatalkan tautan project, serta mengelola peran pengguna lainnya di akun penagihan. Secara default, orang yang membuat akun Penagihan Cloud adalah Administrator Akun Penagihan untuk akun Penagihan Cloud tersebut. |

|

Billing Account Costs Manager ( roles/billing.costsManager) |

Mengelola anggaran serta melihat dan mengekspor informasi biaya akun penagihan (tetapi bukan informasi harga). | Organisasi atau akun penagihan. | Membuat, mengedit, dan menghapus anggaran, melihat informasi biaya dan transaksi akun penagihan, serta mengelola ekspor data biaya penagihan ke BigQuery. Tidak memberikan hak untuk mengekspor data harga atau melihat harga kustom di halaman Harga. Tidak mengizinkan penautan atau pembatalan tautan project atau pengelolaan properti akun penagihan. |

|

Billing Account Viewer ( roles/billing.viewer) |

Melihat informasi biaya dan transaksi akun penagihan. | Organisasi atau akun penagihan. | Akses Billing Account Viewer biasanya diberikan kepada tim keuangan, yang memberikan akses ke informasi pengeluaran, tetapi tidak memberikan hak untuk menautkan atau membatalkan tautan project atau mengelola properti akun penagihan. |

|

Project Billing Costs Manager ( roles/billing.projectCostsManager) |

Melihat informasi biaya akun penagihan yang dicakup ke project. | Organisasi atau akun penagihan. | Jika diberikan bersamaan dengan izin melihat biaya di project, Project Billing Costs Manager memberikan akses ke informasi penagihan yang dicakup ke project yang akses biayanya dimiliki pengguna. Informasi penagihan yang dicakup ke project mencakup akses ke Laporan, hub FinOps, Anggaran dan pemberitahuan, serta Anomali. |

|

Billing Account User ( roles/billing.user) |

Menautkan project ke akun penagihan. | Organisasi atau akun penagihan. | Peran ini memiliki izin yang sangat terbatas sehingga Anda dapat memberikannya secara luas. Jika diberikan bersamaan dengan Project Creator, kedua peran tersebut memungkinkan pengguna membuat project baru yang ditautkan ke akun penagihan yang diberi peran Billing Account User. Atau, jika diberikan bersamaan dengan peran Project Billing Manager, kedua peran tersebut memungkinkan pengguna menautkan dan membatalkan tautan project di akun penagihan yang diberi peran Billing Account User. |

|

Project Billing Manager ( roles/billing.projectManager)

|

Menautkan dan membatalkan tautan project ke dan dari akun penagihan. | Organisasi, folder, atau project. | Jika diberikan bersama dengan peran Billing Account User, peran Project Billing Manager memungkinkan pengguna melampirkan project ke akun penagihan, tetapi tidak memberikan hak atas resource. Project Owner dapat menggunakan peran ini untuk mengizinkan orang lain mengelola penagihan untuk project tanpa memberikan akses resource kepada mereka. |

Tabel berikut mencantumkan detail peran Penagihan IAM yang telah ditetapkan, termasuk izin yang dipaketkan dalam setiap peran.

| Role | Permissions |

|---|---|

Billing Account Administrator( Provides access to see and manage all aspects of billing accounts. Lowest-level resources where you can grant this role:

|

|

Carbon Footprint Viewer(

|

|

Billing Account Costs Manager( Manage budgets for a billing account, and view, analyze, and export cost information of a billing account. Lowest-level resources where you can grant this role:

|

|

Billing Account Creator( Provides access to create billing accounts. Lowest-level resources where you can grant this role:

|

|

Account Hierarchy Manager( Authorized to manage billing account hierarchy |

|

Project Billing Costs Manager( When granted in conjunction with cost view permissions on projects, provides access to billing information scoped to the projects to which the user has cost access. Lowest-level resources where you can grant this role:

|

|

Project Billing Manager( When granted in conjunction with the Billing Account User role, provides access to assign a project's billing account or disable its billing. Lowest-level resources where you can grant this role:

|

|

Billing Account User( When granted in conjunction with the Project Owner role or Project Billing Manager role, provides access to associate projects with billing accounts. Lowest-level resources where you can grant this role:

|

|

Billing Account Viewer( View billing account cost and pricing information, transactions, and billing and commitment recommendations. Lowest-level resources where you can grant this role:

|

|

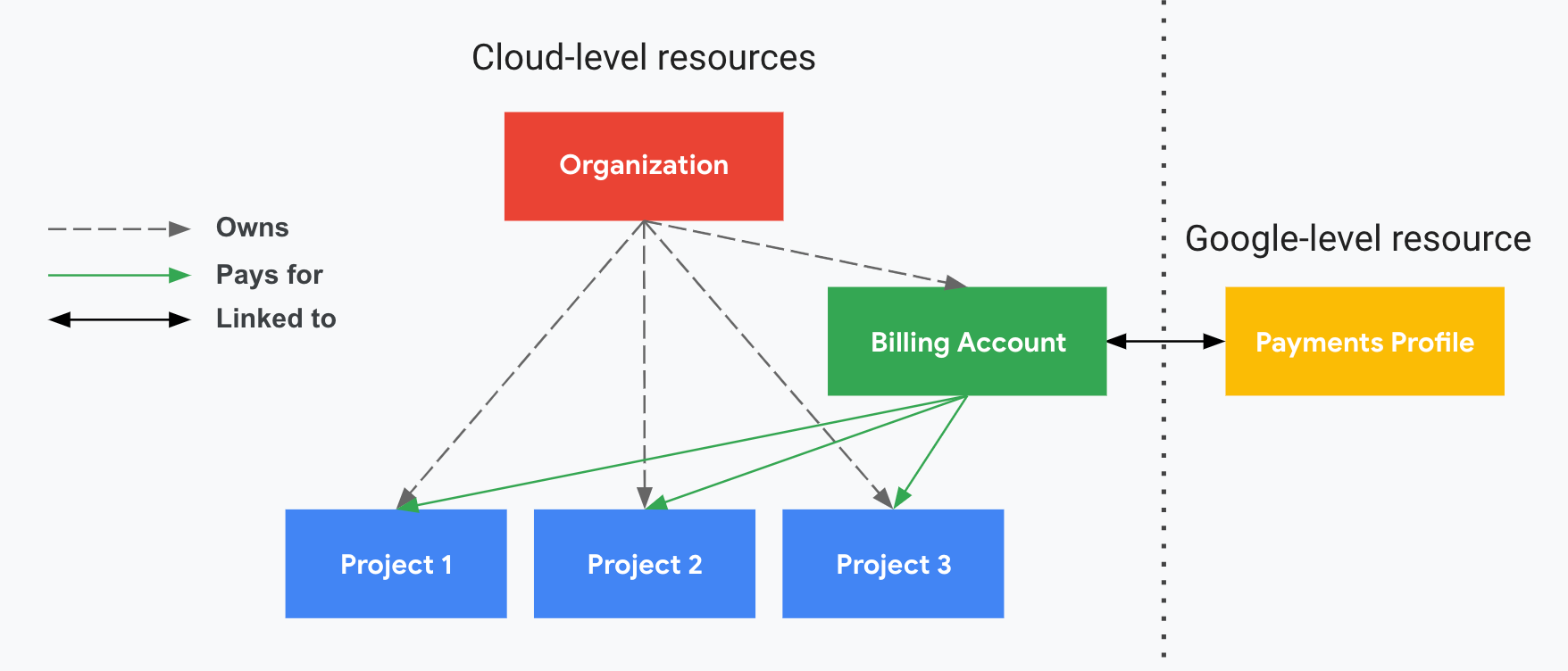

Hubungan IAM antara organisasi, project, Akun Penagihan Cloud, dan profil pembayaran Google

Ada dua jenis hubungan yang mengatur interaksi antara organisasi, akun Penagihan Cloud, dan project: kepemilikan dan hubungan pembayaran.

- Kepemilikan mengacu pada pewarisan izin IAM.

- Hubungan pembayaran menentukan akun Penagihan Cloud yang akan membayar project tertentu.

Diagram berikut menunjukkan hubungan kepemilikan dan penautan pembayaran untuk organisasi contoh.

Dalam diagram, organisasi memiliki kepemilikan atas Project 1, 2, dan 3, yang berarti bahwa organisasi tersebut merupakan induk izin IAM dari ketiga project tersebut.

Akun Penagihan Cloud ditautkan ke Project 1, 2, dan 3, yang berarti akun akan membayar biaya yang dikeluarkan oleh ketiga project tersebut. Akun Penagihan Cloud juga dapat membayar project di organisasi lain, tetapi mewarisi izin IAM dari organisasi induknya.

Akun Penagihan Cloud juga ditautkan ke profil pembayaran Google, yang menyimpan informasi seperti nama, alamat, dan metode pembayaran. Pelajari cara mengelola izin pengguna profil pembayaran Google.

Meskipun Anda menautkan akun Penagihan Cloud ke project, akun Penagihan Cloud bukan induk project dalam arti IAM, sehingga project tidak mewarisi izin dari akun Penagihan Cloud yang tertaut.

Dalam contoh ini, setiap pengguna yang diberi peran penagihan IAM di organisasi juga memiliki peran tersebut di akun Penagihan Cloud atau project.

Contoh kontrol akses Penagihan Cloud

Gabungkan peran IAM sebagai berikut untuk memenuhi kebutuhan berbagai skenario.

| Skenario: Usaha kecil hingga menengah dengan preferensi untuk kontrol terpusat. | ||

|---|---|---|

| Jenis pengguna | Peran IAM penagihan | Aktivitas penagihan |

| CEO | Billing Account Administrator | Mengelola instrumen pembayaran. Melihat dan menyetujui invoice. |

| CTO | Billing Account Administrator Project Creator |

Menetapkan pemberitahuan anggaran. Melihat pembelanjaan. Membuat project baru yang dapat ditagih. |

| Tim pengembangan | Tidak ada | Tidak ada |

| Skenario: Perusahaan kecil hingga menengah dengan preferensi pada otoritas yang didelegasikan. | ||

|---|---|---|

| Jenis pengguna | Peran IAM penagihan | Aktivitas penagihan |

| CEO | Billing Account Administrator | Mengelola instrumen pembayaran. Mendelegasikan otoritas. |

| CFO | Billing Account Administrator | Menetapkan pemberitahuan anggaran. Melihat pembelanjaan. |

| Akun utang | Billing Account Viewer | Melihat dan menyetujui invoice. |

| Tim pengembangan | Billing Account User Project Creator |

Membuat project baru yang dapat ditagih. |

| Skenario: Fungsi perencanaan keuangan dan pengadaan terpisah | ||

|---|---|---|

| Jenis pengguna | Peran IAM penagihan | Aktivitas penagihan |

| Pengadaan atau IT Pusat | Billing Account Administrator | Mengelola instrumen pembayaran. Menetapkan pemberitahuan anggaran. Menyampaikan pengeluaran kepada tim pengembangan. |

| Perencanaan keuangan | Billing Account Viewer | Melihat laporan penagihan. Ekspor proses. Berkomunikasi dengan CxO. |

| Akun utang | Billing Account Viewer | Menyetujui invoice. |

| Tim pengembangan | Billing Account User Project Creator |

Membuat project baru yang dapat ditagih. |

| Skenario: Agen pengembangan | ||

|---|---|---|

| Jenis pengguna | Peran IAM penagihan | Aktivitas penagihan |

| CEO | Billing Account Administrator | Mengelola instrumen pembayaran. Mendelegasikan otoritas. |

| CFO | Billing Account Administrator | Menetapkan pemberitahuan anggaran. Melihat pembelanjaan. Menyetujui invoice. |

| Project lead | Billing Account User Project Creator |

Membuat project baru yang dapat ditagih. |

| Tim pengembangan project | Tidak ada | Mengembangkan dalam proyek yang sudah ada. |

| Klien | Project Billing Manager | Mengambil kepemilikan pembayaran project setelah selesai. |

Cara memperbarui izin Penagihan Cloud

Untuk mempelajari cara meninjau, menambahkan, atau menghapus izin Penagihan Cloud, ikuti panduan mengenai Mengelola akses ke akun Penagihan Cloud

Topik terkait

- Mengelola akses ke akun Penagihan Cloud

- Kontrol akses Cloud Billing API

- Memberikan, mengubah, dan mencabut Akses dalam dokumentasi IAM

- Membuat peran khusus untuk Penagihan Cloud

Coba sendiri

Jika Anda baru menggunakan Google Cloud, buat akun untuk mengevaluasi performa produk kami dalam skenario dunia nyata. Pelanggan baru mendapatkan kredit gratis senilai $300 untuk menjalankan, menguji, dan men-deploy workload.

Mulai secara gratis