En este documento se describen los roles y los permisos de acceso de las cuentas de facturación de Cloud.

Una cuenta de facturación de Cloud se configura en Google Cloud y define quién paga un conjunto determinado de recursos de Google Cloud y APIs de Google Maps Platform. Una cuenta de facturación de Cloud está conectada a un perfil de pagos de Google. Tu perfil de pagos de Google incluye un método de pago al que se cargan los costes.

Los permisos de acceso a Facturación de Cloud y a los pagos de Google se configuran en dos sistemas diferentes, en función del tipo de acceso que quieras proporcionar.

- Facturación de Cloud te permite controlar qué usuarios tienen permisos administrativos y de visualización de costes en determinados recursos. Para ello, debes definir políticas de Gestión de Identidades y Accesos (IAM) en los recursos.

- En el centro de pagos de Google, puedes añadir usuarios a cualquier perfil de empresa de pagos de Google que gestiones y concederles diferentes niveles de acceso en función de lo que necesiten hacer. También puedes configurar las preferencias de correo de los usuarios para que reciban correos de facturación y pagos.

| Permisos de Facturación de Cloud | Ajustes y permisos de pagos de Google |

|---|---|

Los permisos de acceso a una cuenta de facturación de Cloud se gestionan mediante

roles de IAM. Los permisos de la cuenta de facturación se pueden configurar para que los usuarios puedan hacer lo siguiente:

|

Los permisos de acceso a un perfil de pagos de Google se gestionan en la

configuración de pagos de Google. Los permisos de pagos de Google se pueden configurar para que los usuarios puedan hacer lo siguiente:

Si quieres gestionar tareas relacionadas con los pagos desde la página Facturación de la consola de Google Cloud , los usuarios también deben tener el rol Lector de cuenta de facturación en la cuenta de Facturación de Cloud. |

Acceso a Facturación de Cloud

Para conceder o limitar el acceso a Cloud Billing, puedes definir una política de gestión de identidades y accesos (IAM) a nivel de organización, de cuenta de Cloud Billing o de proyecto. Google Cloud Los recursos heredan las políticas de IAM de su nodo principal, lo que significa que puedes definir una política a nivel de organización para aplicarla a todas las cuentas de Cloud Billing, los proyectos y los recursos de la organización.

Puede controlar los permisos de visualización en diferentes niveles para distintos usuarios o roles configurando los permisos de acceso a nivel de cuenta de facturación de Cloud o de proyecto.

Para conceder a un usuario permiso para ver los costes de todos los proyectos de una cuenta de facturación de Cloud, dale permiso para ver los costes de una cuenta de facturación de Cloud (billing.accounts.getSpendingInformation). Para conceder a un usuario permiso para ver los costes de un proyecto específico, dale permisos de visualización para proyectos concretos (billing.resourceCosts.get).

Descripción general de los roles de facturación de Cloud en IAM

No se conceden permisos directamente a los usuarios, sino que se les asignan roles, que incluyen uno o varios permisos.

Puedes conceder uno o varios roles al mismo usuario o al mismo recurso.

Los siguientes roles de gestión de identidades y accesos de facturación de Cloud predefinidos te permiten usar el control de acceso para aplicar la separación de funciones:

| Rol | Finalidad | Nivel | Caso práctico |

|---|---|---|---|

|

Creador de cuentas de facturación ( roles/billing.creator) |

Crear cuentas de facturación de autoservicio (online). | Organización | Usa este rol para la configuración inicial de la facturación o para permitir la creación de cuentas de facturación adicionales. Los usuarios deben tener este rol para registrarse en Google Cloud con una tarjeta de crédito utilizando su identidad de empresa. Consejo: Minimiza el número de usuarios que tienen este rol para evitar que se multipliquen los gastos en la nube sin registrar en tu organización. |

|

Administrador de la cuenta de facturación ( roles/billing.admin)

|

Gestionar cuentas de facturación (pero no crearlas). | Organización o cuenta de facturación. | Este rol tiene permisos de propietario en una cuenta de facturación. Puedes usarlo para gestionar formas de pago, configurar la exportación de facturas, ver información sobre costes, vincular y desvincular proyectos, y gestionar otros roles de usuario en la cuenta de facturación. De forma predeterminada, la persona que crea la cuenta de facturación de Cloud es un administrador de esa cuenta. |

|

Gestor de costes de (la) cuenta de facturación ( roles/billing.costsManager) |

Gestionar presupuestos y ver y exportar información de costes de cuentas de facturación (pero no información de precios). | Organización o cuenta de facturación. | Crear, editar y eliminar presupuestos, ver información de costes y transacciones de cuentas de facturación, y gestionar la exportación de datos de costes de facturación a BigQuery. No otorga el derecho a exportar datos de precios ni a ver precios personalizados en la página Precios. No permite vincular ni desvincular proyectos, ni tampoco gestionar las propiedades de la cuenta de facturación. |

|

Lector de la cuenta de facturación ( roles/billing.viewer) |

Permite ver las transacciones y la información sobre costes de la cuenta de facturación. | Organización o cuenta de facturación. | El permiso para ver la cuenta de facturación se suele conceder a los equipos financieros. Con este permiso se puede acceder a la información sobre gastos, pero no se pueden vincular ni desvincular proyectos, ni tampoco gestionar de ningún otro modo las propiedades de la cuenta de facturación. |

|

Gestor de costes de facturación de proyectos ( roles/billing.projectCostsManager) |

Permite ver las transacciones y la información sobre costes de la cuenta de facturación de proyectos concretos. | Organización o cuenta de facturación. | Si se concede junto con los permisos de vista de costes de los proyectos, el rol Gestor de costes de facturación de proyectos proporciona acceso a la información de facturación de los proyectos a los que el usuario tiene acceso a los costes. La información de facturación de los proyectos incluye el acceso a Informes, el centro de control de FinOps, Presupuestos y alertas, y Anomalías. |

|

Usuario de la cuenta de facturación ( roles/billing.user) |

Vincular proyectos a cuentas de facturación. | Organización o cuenta de facturación. | Este rol tiene permisos muy restringidos, por lo que puedes asignarlo a muchos usuarios. Si se asigna junto con el rol Creador de proyectos, estos dos roles permiten a los usuarios crear proyectos vinculados a la cuenta de facturación en la que se asigna el rol Usuario de cuenta de facturación. O bien, si se asigna junto con el rol Gestor de facturación del proyecto, los dos roles permiten a los usuarios vincular y desvincular proyectos en la cuenta de facturación en la que se asigna el rol Usuario de la cuenta de facturación. |

|

Gestor de facturación de proyectos ( roles/billing.projectManager)

|

Vincular y desvincular el proyecto a una cuenta de facturación. | Organización, carpeta o proyecto. | Si se concede junto con el rol Usuario de cuenta de facturación, el rol Gestor de facturación de proyectos permite a los usuarios asociar el proyecto a la cuenta de facturación, pero no les otorga ningún derecho sobre los recursos. Los propietarios del proyecto pueden usar este rol para permitir que otra persona gestione la facturación del proyecto sin darle acceso a los recursos. |

En la siguiente tabla se indican los detalles de los roles de facturación de gestión de identidades y accesos predefinidos, incluidos los permisos agrupados en cada rol.

| Role | Permissions |

|---|---|

Billing Account Administrator( Provides access to see and manage all aspects of billing accounts. Lowest-level resources where you can grant this role:

|

|

Carbon Footprint Viewer(

|

|

Billing Account Costs Manager( Manage budgets for a billing account, and view, analyze, and export cost information of a billing account. Lowest-level resources where you can grant this role:

|

|

Billing Account Creator( Provides access to create billing accounts. Lowest-level resources where you can grant this role:

|

|

Account Hierarchy Manager( Authorized to manage billing account hierarchy |

|

Project Billing Costs Manager( When granted in conjunction with cost view permissions on projects, provides access to billing information scoped to the projects to which the user has cost access. Lowest-level resources where you can grant this role:

|

|

Project Billing Manager( When granted in conjunction with the Billing Account User role, provides access to assign a project's billing account or disable its billing. Lowest-level resources where you can grant this role:

|

|

Billing Account User( When granted in conjunction with the Project Owner role or Project Billing Manager role, provides access to associate projects with billing accounts. Lowest-level resources where you can grant this role:

|

|

Billing Account Viewer( View billing account cost and pricing information, transactions, and billing and commitment recommendations. Lowest-level resources where you can grant this role:

|

|

Relaciones de gestión de identidades y accesos entre organizaciones, proyectos, cuentas de facturación de Cloud y perfiles de pagos de Google

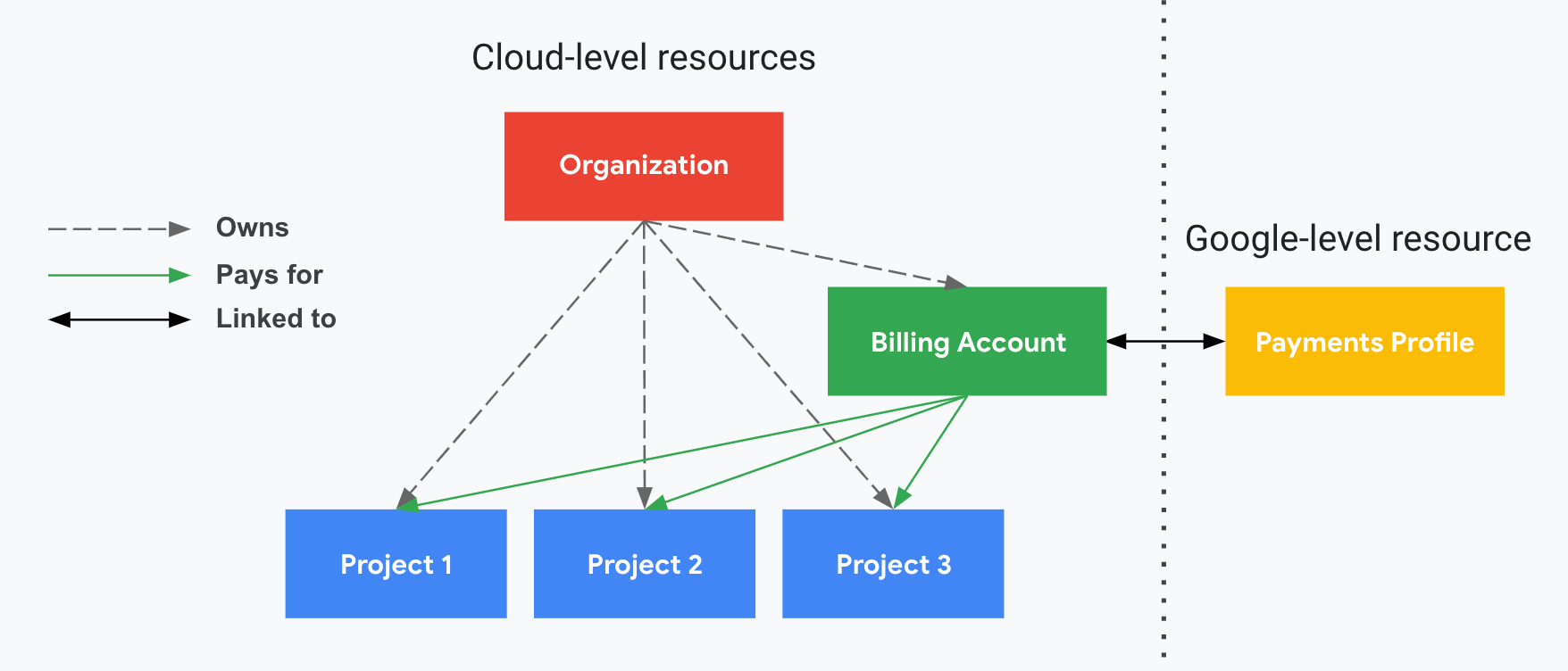

Hay dos tipos de relaciones que rigen las interacciones entre organizaciones, cuentas de facturación de Cloud y proyectos: la propiedad y la vinculación de pagos.

- El término Propiedad hace referencia a la herencia de permisos de IAM.

- Las vinculaciones de pago definen qué cuenta de facturación de Cloud paga un proyecto determinado.

En el siguiente diagrama se muestra la relación de propiedad y los vínculos de pago de una organización de ejemplo.

En el diagrama, la organización es la propietaria de los proyectos 1, 2 y 3, lo que significa que es el elemento superior de los permisos de gestión de identidades y accesos de los tres proyectos.

La cuenta de facturación de Cloud está vinculada a los proyectos 1, 2 y 3, lo que significa que paga los costes incurridos por los tres proyectos. La cuenta de facturación de Cloud también puede pagar proyectos de otras organizaciones, pero hereda los permisos de gestión de identidades y accesos de su organización principal.

La cuenta de Facturación de Cloud también está vinculada a un perfil de pagos de Google, que almacena información como el nombre, la dirección y los métodos de pago. Consulta cómo gestionar los permisos de usuario de un perfil de pagos de Google.

Aunque vincules cuentas de facturación de Cloud a proyectos, las cuentas de facturación de Cloud no son las cuentas principales de los proyectos en el sentido de IAM, por lo que los proyectos no heredan los permisos de la cuenta de facturación de Cloud a la que están vinculados.

En este ejemplo, los usuarios a los que se les asignen roles de facturación de IAM en la organización también tendrán esos roles en la cuenta de facturación de Cloud o en los proyectos.

Ejemplos de control de acceso a Facturación de Cloud

Combina los roles de IAM de la siguiente manera para satisfacer las necesidades de varios casos prácticos.

| Situación: una pequeña o mediana empresa que prefiere el control centralizado. | ||

|---|---|---|

| Tipo de usuario | Roles de gestión de identidades y accesos de facturación | Actividades de facturación |

| CEO | Administrador de cuenta de facturación | Gestionar forma de pago. Ver y aprobar facturas. |

| CTO | Administrador de cuenta de facturación Creador de proyectos |

Configura alertas de presupuesto. Consulta la inversión. Crea proyectos facturables. |

| Equipos de desarrollo | Ninguno | Ninguno |

| Situación: una pequeña o mediana empresa que prefiere la autoridad delegada. | ||

|---|---|---|

| Tipo de usuario | Roles de gestión de identidades y accesos de facturación | Actividades de facturación |

| CEO | Administrador de cuenta de facturación | Gestionar forma de pago. Delegar autoridad. |

| CFO | Administrador de cuenta de facturación | Configura alertas de presupuesto. Consulta la inversión. |

| Cuentas por pagar | Lector de cuenta de facturación | Ver y aprobar facturas. |

| Equipos de desarrollo | Usuario de cuenta de facturación Creador de proyectos |

Crea proyectos facturables. |

| Situación: funciones de planificación financiera y de compras independientes | ||

|---|---|---|

| Tipo de usuario | Roles de gestión de identidades y accesos de facturación | Actividades de facturación |

| Departamento de Compras o de TI Central | Administrador de cuenta de facturación | Gestionar forma de pago. Configura alertas de presupuesto. Comunica los gastos a los equipos de desarrollo. |

| Planificación financiera | Lector de cuenta de facturación | Ver informes de facturación. Procesar exportaciones. Comunicarse con los directores. |

| Cuentas por pagar | Lector de cuenta de facturación | Aprobar facturas. |

| Equipos de desarrollo | Usuario de cuenta de facturación Creador de proyectos |

Crea proyectos facturables. |

| Situación: agencia de desarrollo | ||

|---|---|---|

| Tipo de usuario | Roles de gestión de identidades y accesos de facturación | Actividades de facturación |

| CEO | Administrador de cuenta de facturación | Gestionar forma de pago. Delegar autoridad. |

| CFO | Administrador de cuenta de facturación | Configura alertas de presupuesto. Consulta la inversión. Aprobar facturas. |

| Jefe de proyecto | Usuario de cuenta de facturación Creador de proyectos |

Crea proyectos facturables. |

| Equipo de desarrollo del proyecto | Ninguno | Desarrollar en proyectos ya creados. |

| Client | Gestor de facturación de proyectos | Hacerte cargo del pago del proyecto cuando se haya completado. |

Cómo actualizar los permisos de Facturación de Cloud

Para saber cómo revisar, añadir o quitar permisos de Facturación de Cloud, sigue las instrucciones del artículo Gestionar el acceso a cuentas de facturación de Cloud.

Temas relacionados

- Gestionar el acceso a cuentas de facturación de Cloud

- Control de acceso a la API Cloud Billing

- Conceder, cambiar y revocar el acceso en la documentación de gestión de identidades y accesos

- Crear roles personalizados para la facturación de Cloud

Pruébalo

Si es la primera vez que utilizas Google Cloud, crea una cuenta para evaluar el rendimiento de nuestros productos en situaciones reales. Los nuevos clientes también reciben 300 USD en crédito gratuito para ejecutar, probar y desplegar cargas de trabajo.

Empezar gratis