このページでは、Spanner の顧客管理の暗号鍵(CMEK)について説明します。CMEK の一般的な用途や使用する理由などの詳細については、Cloud KMS のドキュメントをご覧ください。

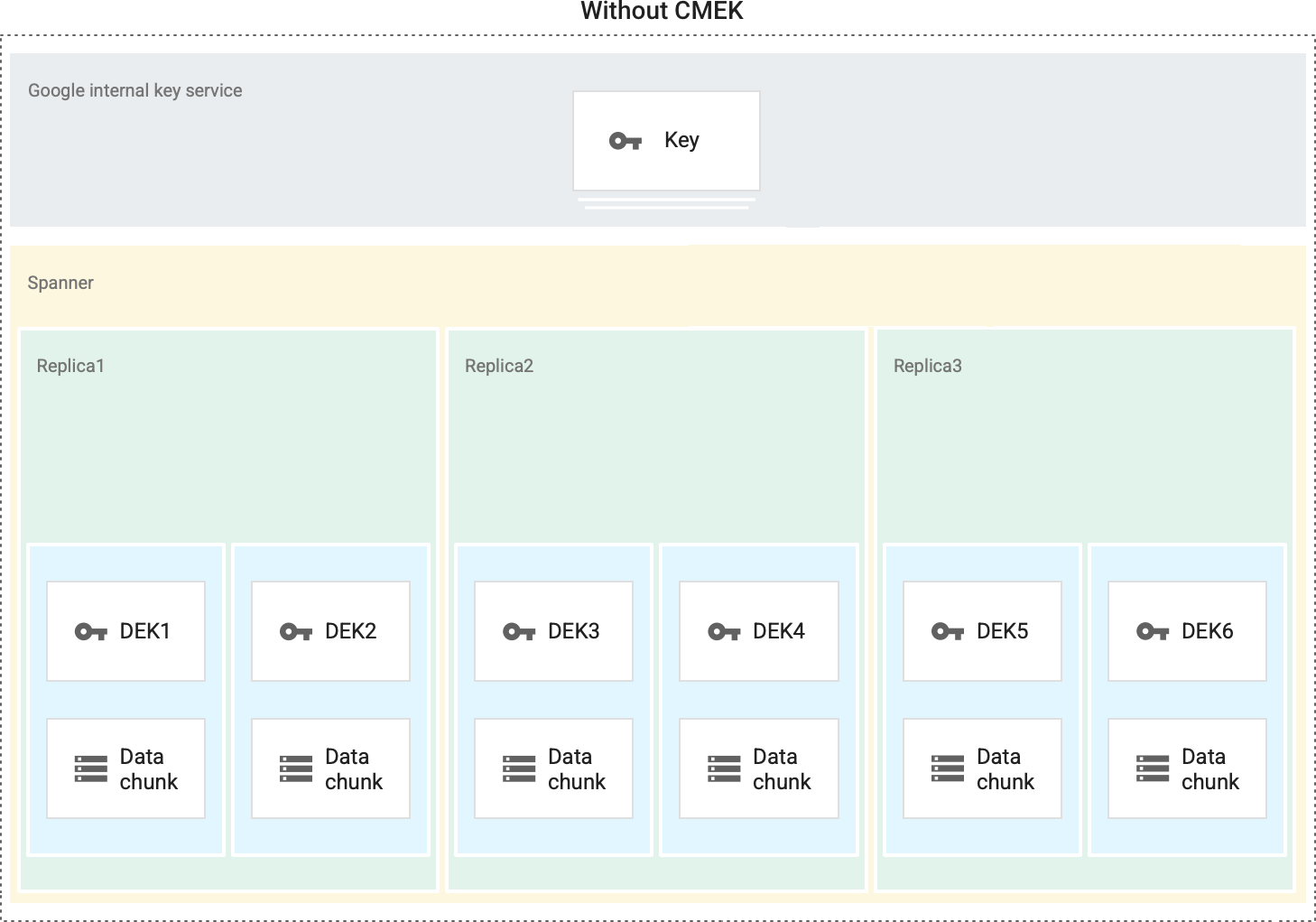

デフォルトでは、Spanner は保存状態のお客様コンテンツを暗号化します。Spanner では、ユーザーが追加で操作を行うことなく暗号化が行われます。このオプションは、Google のデフォルトの暗号化と呼ばれます。

暗号鍵をコントロールする場合は、Cloud KMS の顧客管理の暗号鍵(CMEK)を、Spanner などの CMEK 統合サービスで使用できます。Cloud KMS 鍵を使用すると、保護レベル、ロケーション、ローテーション スケジュール、使用とアクセスの権限、暗号境界を制御できます。 Cloud KMS を使用すると、鍵の使用状況を追跡すること、監査ログを表示すること、鍵のライフサイクルを管理することが可能です。 データを保護する対称鍵暗号鍵(KEK)は Google が所有して管理するのではなく、ユーザーが Cloud KMS でこれらの鍵を制御および管理します。

CMEK を使用してリソースを設定した後は、Spanner リソースへのアクセスは Google のデフォルトの暗号化を使用する場合と同様です。暗号化オプションの詳細については、顧客管理の暗号鍵(CMEK)をご覧ください。

手動で作成した CMEK を使用して Spanner リソースを保護する方法については、CMEK でデータベースを保護するをご覧ください。

Cloud KMS Autokey による CMEK

CMEK を手動で作成して Spanner リソースを保護することも、Cloud KMS Autokey を使用することも可能です。Autokey を使用すると、Spanner のリソース作成の一環として、キーリングと鍵がオンデマンドで生成されます。暗号化と復号のオペレーションに鍵を使用するサービス エージェントがまだ存在しない場合、そのエージェントが作成され、必要な Identity and Access Management(IAM)ロールが付与されます。詳細については、Autokey の概要をご覧ください。

Terraform または REST API を使用してリソースを作成する場合、Spanner と互換性があるのは Cloud KMS Autokey のみです。Cloud KMS Autokey を使用して、Spanner データベースに複数リージョン(単一リージョン)の Cloud KMS 鍵を作成することはできません。

Cloud KMS Autokey によって作成された CMEK を使用して Spanner リソースを保護する際は、Secret Manager リソースでの Autokey の使用で Secret Manager 用に示されている手順を例として使用します。

機能

- データアクセス制御: 管理者は、Bigtable の保存データの保護に使用される鍵をローテーション、アクセス管理、無効化 / 破棄できます。

- 監査可能性: プロジェクトで Cloud KMS API の監査ロギングを有効にすると、Spanner により実行されたものを含む鍵に対するすべてのアクションは、Cloud Logging で記録され、表示されます。Cloud EKM 鍵では、Key Access Justification がサポートされています。これにより、すべての鍵リクエストに理由のフィールドが追加されます。一部の外部鍵管理パートナーでは、この理由に基づいて、リクエストを自動的に承認または拒否できます。

- パフォーマンス: CMEK を使用しても、Spanner のパフォーマンスやサービスレベル契約に変更はありません。

- 複数のリージョン鍵のサポート: 複数のリージョン(単一リージョン)Cloud KMS 鍵を作成して、Spanner のカスタム、デュアルリージョン、マルチリージョン インスタンス構成でデータベースを保護できます。

料金

他のデータベースと同様に、Spanner では CMEK を有効化したデータベースに対して課金されます。CMEK を有効にしても、Spanner の追加料金は発生しません。詳細については、Spanner の料金をご覧ください。

Cloud KMS では、(Spanner が鍵を暗号化/復号に使用するごとに)鍵の費用とその鍵に対する暗号オペレーションの費用に対して課金されます。これらの費用は、Spanner によって生成される暗号オペレーションの想定数に基づいて最小限になることが期待されます。詳細については、Cloud KMS の料金をご覧ください。

CMEK による保護対象

CMEK を有効化したデータベースの場合、Spanner は Cloud KMS 鍵を使用して保存データを保護します。これには、ディスクまたはフラッシュに保存されたデータベースのデータも含まれます。

以下の例外が適用されます。次のタイプのデータは、CMEK 鍵ではなく、保存時の Google のデフォルトの暗号化によって保護されます。

- 範囲境界をマークする行キーのサブセット

- コアダンプやオペレーション ログなどのデバッグデータ

- 転送中のデータやメモリ内データ

- Database のメタデータ

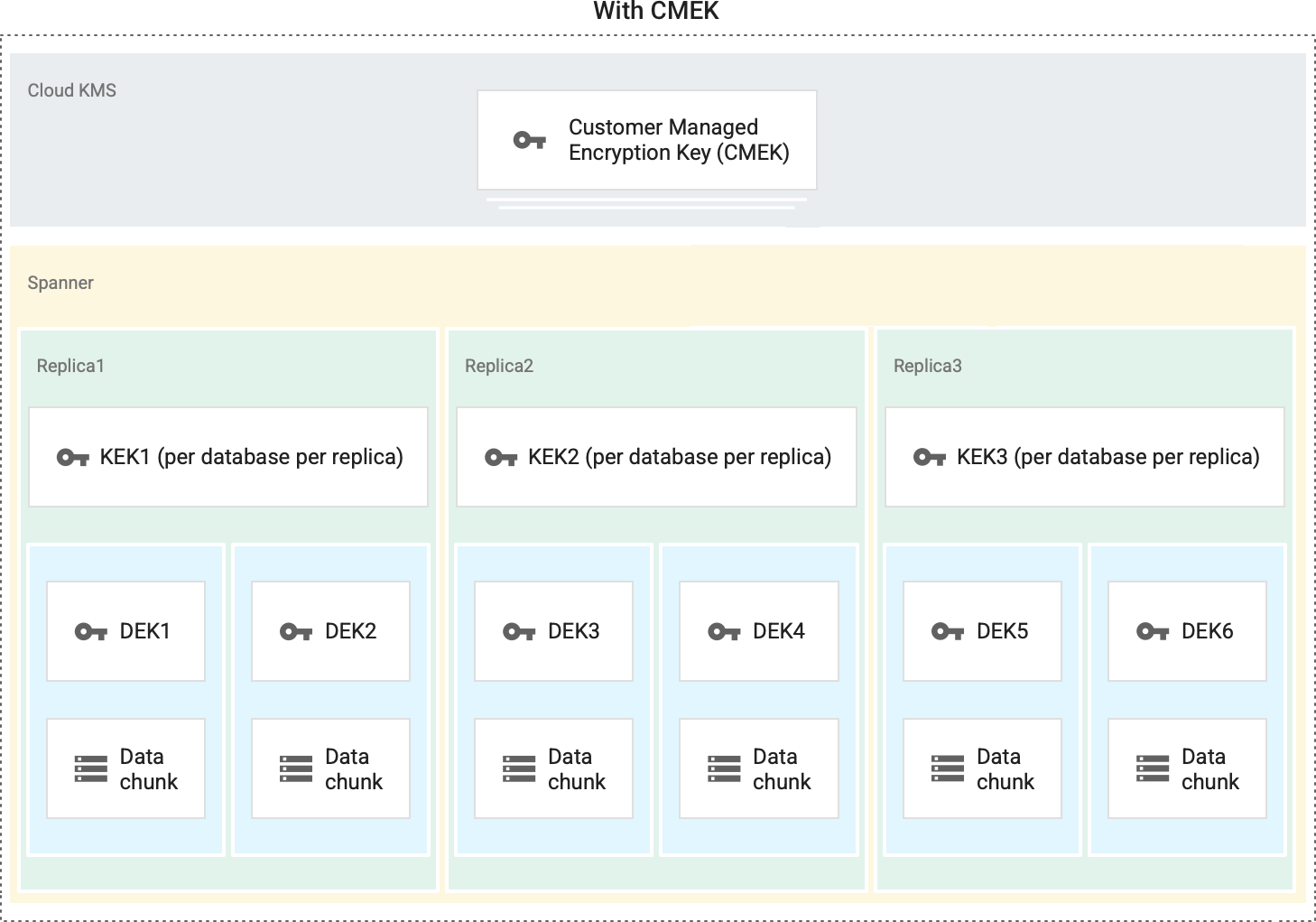

Spanner には、3 つの暗号化レイヤがあります。保存されているデータは、サブファイル チャンクに分割され、各チャンクは個別の暗号鍵を使用してストレージ レベルで暗号化されます。チャンクに含まれるデータの暗号化に使用される鍵は、データ暗号鍵(DEK)と呼ばれます。Google で使用する鍵は膨大な数にのぼり、また低レイテンシと高可用性を実現する必要があるため、これらの鍵は暗号化対象のデータの近くに保存されます。DEK は鍵暗号鍵(KEK)を使用して暗号化(ラップ)されます。最終的に、各 KEK は CMEK で暗号化されます。

CMEK 鍵をローテーションすると、Spanner は中間 KEK のみを最新のプライマリ バージョンの CMEK 鍵で再暗号化します。再暗号化が完了すると、以前のバージョンの CMEK 鍵を無効化あるいは削除しても、データベースへのアクセスが無効になることはありません。データベースの保護に使用されている鍵バージョンも確認できます。

CMEK を使用する場合

CMEK を使用しない場合

CMEK を有効にする

Spanner データベースに CMEK を使用するには、新しいデータベースを作成し、データベース作成時に Cloud KMS 鍵を指定する必要があります。Google が管理する Spanner サービス アカウントに対して Cloud KMS CryptoKey Encrypter/Decrypter(roles/cloudkms.cryptoKeyEncrypterDecrypter)ロールを付与すると、Spanner はユーザーに代わって鍵にアクセスできるようになります。詳細な手順については、CMEK を使用してデータベースを保護するをご覧ください。

セッションの管理やデータに対するトランザクションの実行などに使用される Spanner のデータアクセス API は、CMEK および Google-owned and Google-managed encryption keysの両方でまったく同じです。アプリケーションでは、データの読み取りと書き込みの際に、鍵や暗号化構成を指定する必要はありません。すべての暗号化はサービスによって処理されます。

鍵を管理する

鍵管理オペレーションは、Cloud KMS を使用して実行されます。Cloud KMS によって伝播されるまで、Spanner が鍵の変更を検出したり操作したりすることはできません。鍵の無効化や破棄などのオペレーションでは、その伝播に最長 3 時間かかることがあります。通常、権限の変更ははるかに速く反映されます。

データベースの作成後、Spanner は約 5 分ごとに Cloud KMS を呼び出して、鍵が引き続き有効であることを確認します。

Cloud KMS 鍵が無効化または破棄されたことを Spanner が検出すると、データベースをアクセス不能にするオペレーションがすぐに開始されます。セッション、読み取り、書き込みを含むデータベースに対する後続の呼び出しには、FAILED_PRECONDITION エラー(KMS key required by the

Spanner resource is not accessible.)が返されます。Spanner の Cloud KMS に対する呼び出しで、以前無効化された鍵の再有効化が検出されると、Cloud KMS は自動的に Spanner データベースへのアクセスを復元します。

また、データベースが複数のリージョン鍵で保護されていて、すべての鍵が無効化または破棄されている場合、Spanner はデータベースにアクセスできなくする処理を直ちに開始します。データベースの鍵のサブセットのみが無効化または破棄されていることを検出すると、Spanner は 12 時間以内に段階的にデータベースを無効にします。CMEK 対応データベース内の鍵のサブセットのみを無効化または破棄することはおすすめしません。動作が不安定になる可能性があります。これを回避するには、Spanner CMEK 鍵の指標(instance/replica/cmek/total_keys)を使用して、鍵のサブセットが無効化または破棄された場合にアラートをトリガーします。詳細については、CMEK のサブセットを無効にするアラートを作成するをご覧ください。

CMEK のサブセットを無効にするアラートを作成する

Spanner CMEK 鍵(/instance/replica/cmek/total_keys)指標を使用すると、CMEK のサブセットが無効化または破棄された場合にアラートをトリガーできます。このアラート ポリシーを作成するには、以下の手順と設定を確認してください。

CMEK アラート ポリシーの設定

| [新しい条件] フィールド |

値 |

|---|---|

| リソースと指標 | [リソース] メニューで、[Spanner インスタンス] を選択します。 [指標カテゴリ] メニューで、[インスタンス] を選択します。 [指標] メニューで、[CMEK 鍵] を選択します。 (指標タイプは spanner.googleapis.com/instance/replica/cmek/total_keys です)。

|

| フィルタ | instance_id = INSTANCE_IDis_key_revoked = TRUE |

| 時系列全体 時系列のグループ化の基準 |

database |

| 時系列全体 時系列集計 |

sum |

| ローリング ウィンドウ | 10 m |

| ローリング ウィンドウ関数 | mean |

| [アラート トリガーの構成] フィールド |

値 |

|---|---|

| 条件タイプ | Threshold |

| Alert trigger | Any time series violates |

| しきい値の位置 | Above threshold |

| しきい値 | 0

|

| 再テスト ウィンドウ | 1 hr |

| [新しい条件] フィールド |

値 |

|---|---|

| リソースと指標 | [リソース] メニューで、[Spanner インスタンス] を選択します。 [指標カテゴリ] メニューで、[インスタンス] を選択します。 [指標] メニューで、[CMEK 鍵] を選択します。 (指標タイプは spanner.googleapis.com/instance/replica/cmek/total_keys です)。

|

| フィルタ | instance_id = INSTANCE_IDis_key_revoked = FALSE |

| 時系列全体 時系列のグループ化の基準 |

database |

| 時系列全体 時系列集計 |

sum |

| ローリング ウィンドウ | 10 m |

| ローリング ウィンドウ関数 | mean |

| [アラート トリガーの構成] フィールド |

値 |

|---|---|

| 条件タイプ | Threshold |

| Alert trigger | Any time series violates |

| しきい値の位置 | Above threshold |

| しきい値 | 0

|

| 再テスト ウィンドウ | 1 hr |

| [アラート トリガーの構成] フィールド |

値 |

|---|---|

| 複数条件のトリガー | All conditions are met |

アラートを作成した後、CMEK のサブセットが無効になっていることが Spanner によって検出されると、アラートの [ポリシーの詳細] ページの [インシデント] テーブルの下にインシデントのサマリー アイテムが表示されます。オプションの通知チャンネルを設定することもできます。詳細については、通知チャンネルを作成して管理するをご覧ください。

使用できない鍵のステータスの処理方法

Cloud KMS が使用できない場合のようなまれなケースで、Spanner が Cloud KMS から鍵のステータスを取得できないことがあります。

Spanner が最初に Cloud KMS と通信不能になった時点で Spanner データベースが有効な鍵により保護されている場合、Spanner は完全なデータベース オペレーションを最長で 1 時間、最善の方法でサポートし続けます。これにより、ワークロードに対するこのようなインシデントの影響を最小限に抑えます。1 時間経過しても Spanner が Cloud KMS に接続できない場合、Spanner は保護対策としてデータベースをオフラインにする操作を開始します。データベースが Cloud KMS に再接続し、鍵がアクティブであると Cloud KMS が応答するまで、Spanner データベースのデータはアクセス不能となります。

逆に、Spanner が最初に Cloud KMS と通信不能となった時点で Spanner データベースが無効な鍵により保護されている場合、データベースが Cloud KMS に再接続可能になり鍵を再有効化するまで、データベースはアクセス不能になります。

Spanner データベースを複数のリージョン鍵で保護している場合、影響を受けるのは、利用できないリージョンの Cloud KMS に存在する鍵で保護されているレプリカだけです。

外部鍵の考慮事項

Cloud EKM 鍵を使用する場合、Google は外部の鍵管理パートナー システム内の外部管理鍵の可用性をコントロールできません。

外部で管理されている鍵が使用できない場合、Spanner は最長 1 時間、ベスト エフォートで完全なデータベース オペレーションを引き続きサポートします。1 時間経過しても Spanner が Cloud KMS に接続できない場合、Spanner は保護対策としてデータベースをオフラインにする操作を開始します。データベースの呼び出しは、FAILED_PRECONDITION エラー(External key error: Could not find a key resource

at the key URI.)で失敗します。

Spanner データベースを複数の Cloud KMS 鍵で保護している場合、影響を受けるのは、利用できない鍵で保護されているレプリカだけです。

外部鍵を使用する際のその他の考慮事項については、Cloud External Key Manager のドキュメントをご覧ください。

バックアップと復元

CMEK または Google-owned and Google-managed encryption keys を使用して、Spanner のバックアップを保護できます。バックアップには、デフォルトでデータベースと同じ暗号化構成が使用されますが、バックアップの作成時に別の暗号化構成を指定することで、この動作をオーバーライドできます。バックアップが CMEK 対応の場合は、バックアップの作成時に KMS 鍵のプライマリ バージョンを使用して暗号化されます。バックアップを作成すると、KMS 鍵がローテーションされても、その鍵と鍵バージョンは変更できません。詳細については、データベースのバックアップをご覧ください。

バックアップからデータベースを復元する場合、デフォルトでは、バックアップと同じ暗号化構成が復元されるデータベースで使用されます。この動作は、データベースの復元時に別の暗号化構成を指定することでオーバーライドできます。CMEK を有効化したバックアップを復元するには、バックアップの暗号化に使用した鍵と鍵バージョンの両方が使用できる必要があります。詳細については、バックアップからの復元をご覧ください。

複数のリージョン鍵で暗号化されたデータベースに対して、作成、コピー、復元などのバックアップ オペレーションを実行できます。

バックアップ スケジュールによって作成されたバックアップはすべて、CMEK または Google-owned and Google-managed encryption keysで保護できます。ただし、増分バックアップ スケジュールは Google-owned and Google-managed encryption keysを使用した場合のみ暗号化できます。

地域別パーティショニング

CMEK または Google-owned and Google-managed encryption keys を使用して、地域別パーティショニングを使用する Spanner データベースを保護できます。地理的パーティショニングを使用する場合は、インスタンス パーティション構成内のものを含め、インスタンス レプリカのロケーションごとにリージョン Cloud KMS 鍵を使用する必要があります。マルチリージョン鍵はサポートされていません。各リージョン Cloud KMS 鍵は、対応する Spanner インスタンス レプリカまたはインスタンス パーティションのロケーションと同じリージョンに存在する必要があります。

たとえば、Spanner データベースがマルチリージョン インスタンス構成 nam3 にあり、インスタンス パーティションが europe-west1 と europe-west2 にある場合は、次のリージョンに Cloud KMS 鍵を作成する必要があります。

us-east4(nam3の一部)us-east1(nam3の一部)us-central1(nam3の一部)europe-west1(インスタンス パーティションのロケーション)europe-west2(インスタンス パーティションのロケーション)

詳細については、CMEK を使用してデータベースを保護するをご覧ください。

ロギング

プロジェクトで Cloud KMS API の監査ロギングを有効にしている場合は、Cloud Logging で Spanner が Cloud KMS に送信するリクエストを監査できます。これらの Cloud KMS ログエントリは Cloud Logging で確認できます。

組織内で CMEK を必須に設定する、または制限する

Spanner を含むさまざまな Google Cloud プロダクトでの CMEK 保護の使用に関する組織全体のポリシーを設定できます。これらのポリシーにより、以下を規定できます。

組織で作成された新しい Spanner データベースで、CMEK 保護を使用する必要がある。

組織の Cloud KMS 鍵のうち、CMEK による保護に使用できる鍵を制限する。

詳しくは、CMEK の組織のポリシーをご覧ください。

次のステップ

- CMEK を使用してデータベースを保護する方法を確認する。