Sicherheitsempfehlungen

Für Arbeitslasten, die eine starke Sicherheitsgrenze oder Isolation erfordern, sollten Sie Folgendes beachten:

Wenn Sie eine strenge Isolation erzwingen möchten, platzieren Sie sicherheitsrelevante Arbeitslasten in einem anderen Google Cloud -Projekt.

Wenn Sie den Zugriff auf bestimmte Ressourcen steuern möchten, aktivieren Sie die rollenbasierte Zugriffssteuerung in Ihren Cloud Data Fusion-Instanzen.

Damit die Instanz nicht öffentlich zugänglich ist und das Risiko einer Daten-Exfiltration verringert wird, aktivieren Sie in Ihren Instanzen interne IP-Adressen und VPC Service Controls (VPC-SC).

Authentifizierung

Die Web-Benutzeroberfläche von Cloud Data Fusion unterstützt Authentifizierungsmechanismen, die von der Google Cloud console unterstützt werden. Der Zugriff wird über die Identitäts- und Zugriffsverwaltung gesteuert.

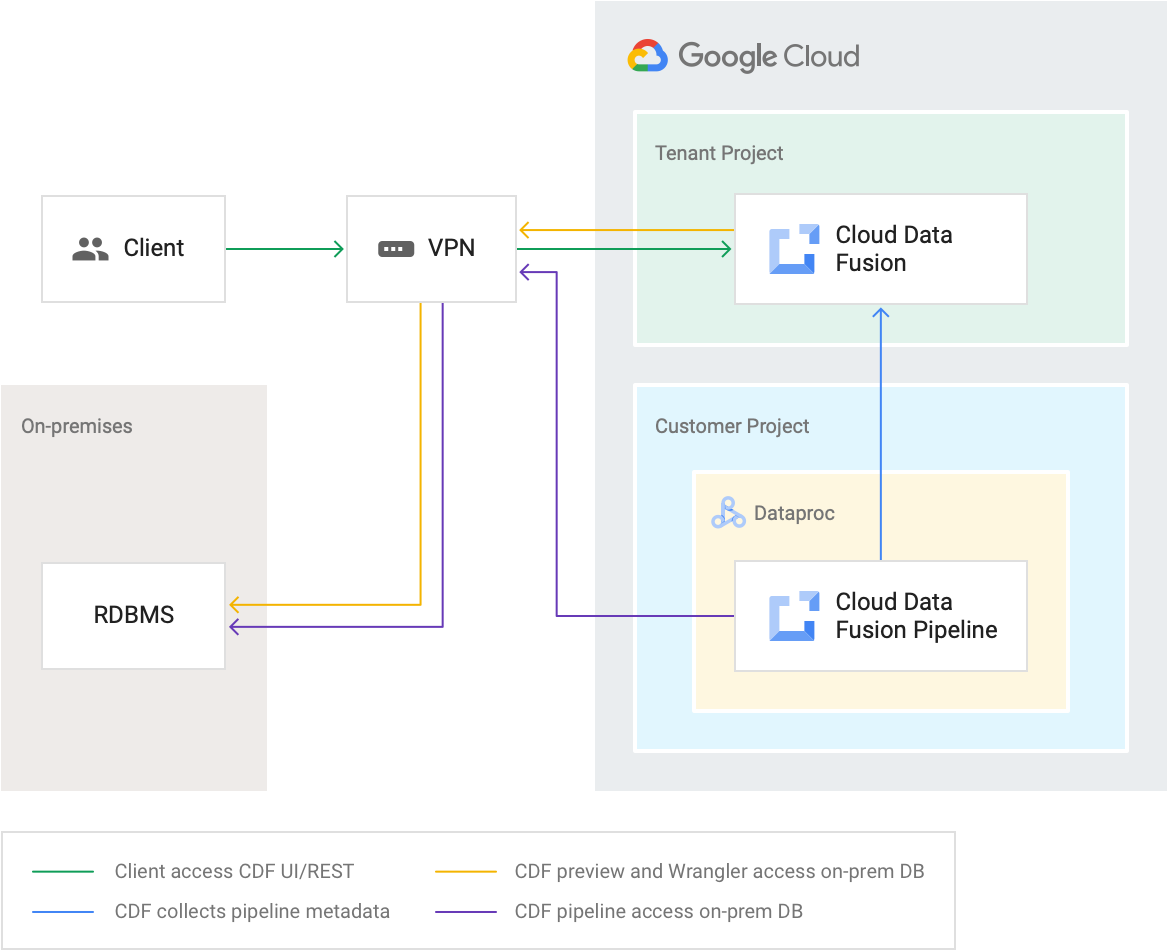

Netzwerksteuerungen

Sie können eine private Cloud Data Fusion-Instanz erstellen, die über VPC-Peering oder Private Service Connect mit Ihrem VPC-Netzwerk verbunden werden kann. Private Cloud Data Fusion-Instanzen haben eine interne IP-Adresse und sind nicht über das öffentliche Internet zugänglich. Mit VPC Service Controls können Sie die Sicherheit zusätzlich zu einer privaten Cloud Data Fusion-Instanz festlegen.

Weitere Informationen finden Sie in der Übersicht über Cloud Data Fusion-Netzwerke.

Pipelineausführung für vorab erstellte Dataproc-Cluster mit internen IP-Adressen

Sie können eine private Cloud Data Fusion-Instanz mit dem Remote Hadoop-Bereitsteller verwenden. Der Dataproc-Cluster muss sich im VPC-Netzwerk Peering mit Cloud Data Fusion befinden. Die Remote-Hadoop-Bereitstellung wird mit der internen IP-Adresse des Masterknotens des Dataproc-Clusters konfiguriert.

Zugriffssteuerung

Zugriff auf die Cloud Data Fusion-Instanz verwalten: Bei RBAC-fähigen Instanzen kann der Zugriff über die Identitäts- und Zugriffsverwaltung auf Namespaceebene verwaltet werden. Bei Instanzen mit deaktivierter RBAC-Funktion ist nur die Zugriffsverwaltung auf Instanzebene möglich. Wenn Sie Zugriff auf eine Instanz haben, können Sie auf alle Pipelines und Metadaten in dieser Instanz zugreifen.

Pipelinezugriff auf Ihre Daten: Zugriff auf die Pipeline wird durch Zugriff auf das Dienstkonto gewährt. Dabei kann es sich um ein von Ihnen angegebenes benutzerdefiniertes Dienstkonto handeln.

Firewallregeln

Bei einer Pipelineausführung steuern Sie den ein- und ausgehenden Traffic, indem Sie die entsprechenden Firewallregeln für die Kunden-VPC festlegen, auf der die Pipeline ausgeführt wird.

Weitere Informationen finden Sie unter Firewallregeln.

Schlüsselspeicherung

Passwörter, Schlüssel und andere Daten werden sicher in Cloud Data Fusion gespeichert und mit Schlüsseln verschlüsselt, die im Cloud Key Management Service gespeichert sind. Zur Laufzeit ruft Cloud Data Fusion den Cloud Key Management Service auf, um den Schlüssel abzurufen, mit dem gespeicherte Secrets entschlüsselt werden.

Verschlüsselung

Standardmäßig werden inaktive Daten mit Google-owned and Google-managed encryption keys und bei der Übertragung über TLS v1.2 verschlüsselt. Sie verwenden vom Kunden verwaltete Verschlüsselungsschlüssel (Customer-Managed Encryption Keys, CMEK), um die Daten zu steuern, die von Cloud Data Fusion-Pipelines geschrieben werden, einschließlich Dataproc-Clustermetadaten und Cloud Storage-, BigQuery- und Pub/Sub-Datenquellen und -Senken.

Dienstkonten

Cloud Data Fusion-Pipelines werden in Dataproc-Clustern im Kundenprojekt ausgeführt und können zur Ausführung mit einem vom Kunden angegebenen (benutzerdefinierten) Dienstkonto konfiguriert werden. Einem benutzerdefinierten Dienstkonto muss die Rolle Dienstkontonutzer zugewiesen sein.

Projekte

Cloud Data Fusion-Dienste werden in von Google verwalteten Mandantenprojekten erstellt, auf die Nutzer nicht zugreifen können. Cloud Data Fusion-Pipelines werden auf Dataproc-Clustern innerhalb von Kundenprojekten ausgeführt. Kunden können während ihres Lebenszyklus auf diese Cluster zugreifen.

Audit-Logs

Cloud Data Fusion-Audit-Logs sind über Logging verfügbar.

Plug-ins und Artefakte

Operatoren und Administratoren sollten bei der Installation nicht vertrauenswürdiger Plug-ins oder Artefakte vorsichtig sein, da sie ein Sicherheitsrisiko darstellen können.

Workforce Identity-Föderation

Nutzer der Workforce Identity-Föderation können Vorgänge in Cloud Data Fusion ausführen, z. B. Instanzen erstellen, löschen, aktualisieren und auflisten. Weitere Informationen zu Einschränkungen finden Sie unter Mitarbeiteridentitätsföderation: Unterstützte Produkte und Einschränkungen.