本页介绍了 Spanner 的客户管理加密密钥 (CMEK)。如需大致了解 CMEK(包括其启用时间和原因),请参阅 Cloud KMS 文档。

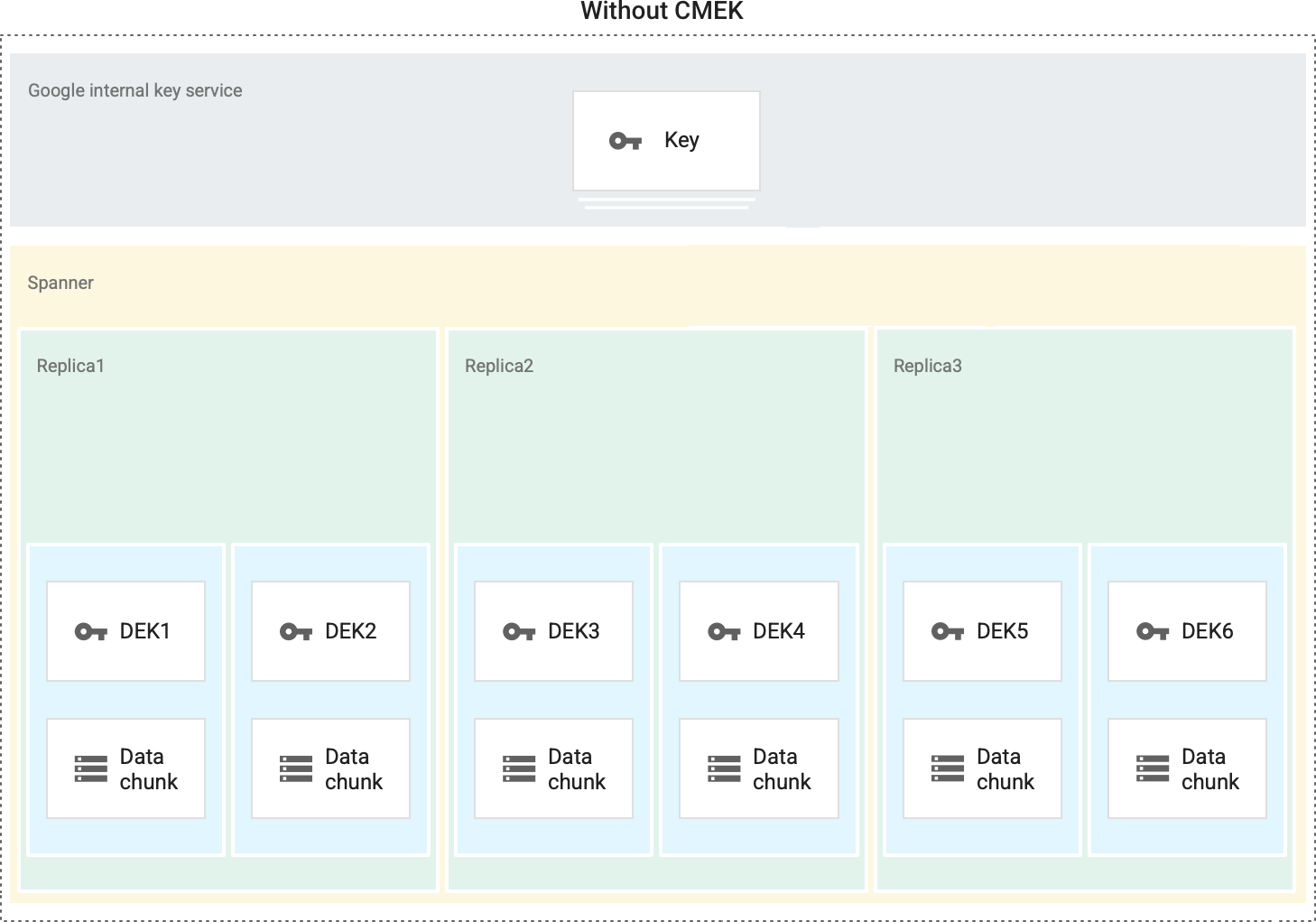

默认情况下,Spanner 会静态加密客户内容。Spanner 会为您处理加密,您无需执行任何其他操作。此选项称为“Google 默认加密”。

如果您想要控制加密密钥,则可以将 Cloud KMS 中客户管理的加密密钥 (CMEK) 与集成 CMEK 的服务(包括 Spanner)搭配使用。使用 Cloud KMS 密钥时,您可以控制其保护级别、位置、轮替时间表、使用和访问权限以及加密边界。 使用 Cloud KMS 还可让您跟踪密钥使用情况、查看审核日志以及控制密钥生命周期。 这样您就可以在 Cloud KMS 中控制和管理用于保护数据的对称密钥加密密钥 (KEK),而不是由 Google 拥有和管理这些密钥。

使用 CMEK 设置资源后,访问 Spanner资源的体验与使用 Google 默认加密功能类似。如需详细了解加密选项,请参阅客户管理的加密密钥 (CMEK)。

如需了解如何使用手动创建的 CMEK 来保护 Spanner 资源,请参阅使用 CMEK 保护数据库。

将 CMEK 与 Cloud KMS Autokey 结合使用

您可以手动创建 CMEK 来保护 Spanner资源,也可以使用 Cloud KMS Autokey。借助 Autokey,在 Spanner中创建资源时,系统会按需生成密钥环和密钥。 系统会创建使用密钥执行加密和解密操作的服务代理(如果它们尚不存在),并向其授予所需的 Identity and Access Management (IAM) 角色。如需了解详情,请参阅 Autokey 概览。

只有在使用 Terraform 或 REST API 创建资源时,Spanner 才与 Cloud KMS Autokey 兼容。您无法使用 Cloud KMS Autokey 为 Spanner 数据库创建多个区域(单个区域)Cloud KMS 密钥。

如需使用 Cloud KMS Autokey 创建的 CMEK 来保护 Spanner 资源,请使用将 Autokey 与 Secret Manager 资源结合使用中针对 Secret Manager 提供的步骤作为示例。

功能

- 数据访问权限控制:管理员可以轮替用于保护 Spanner 中的静态数据的密钥、管理对该密钥的访问权限以及停用或销毁该密钥。

- 可审核性:如果您为项目中的 Cloud KMS API 启用审核日志记录,则针对密钥的所有操作(包括由 Spanner 执行的操作)会在 Cloud Logging 中记录并可供查看。 Cloud EKM 密钥支持密钥访问理由,这会为所有密钥请求添加一个理由字段。借助特定的外部密钥管理合作伙伴,您可以根据理由自动批准或拒绝这些请求。

- 性能:使用 CMEK 不会改变 Spanner 的性能或服务等级协议。

- 支持多个区域级密钥:您可以创建多个区域级(单区域)Cloud KMS 密钥,以保护采用 Spanner 自定义、双区域或多区域实例配置的数据库。

价格

Spanner 像任何其他数据库一样对启用 CMEK 的数据库进行计费。启用 CMEK 不会产生额外的 Spanner 费用。如需了解详情,请参阅 Spanner 价格。

将会向您收取该密钥以及针对该密钥执行的任何加密操作的费用(每当 Spanner 使用该密钥进行加密/解密时)。根据 Spanner 生成的加密操作的预期数量,我们预计这些费用会很小。如需了解详情,请参阅 Cloud KMS 价格。

受 CMEK 保护的内容

在启用 CMEK 的数据库中,Spanner 使用您的 Cloud KMS 密钥来保护静态数据。这包括存储在磁盘或闪存上的数据库中的数据。

有一些例外情况。以下类型的数据受 Google 默认静态加密保护,而不是受 CMEK 密钥保护:

- 行密钥的子集,用于标记范围边界

- 调试数据,包括核心转储和操作日志

- 传输中的数据或内存中的数据

- 数据库元数据

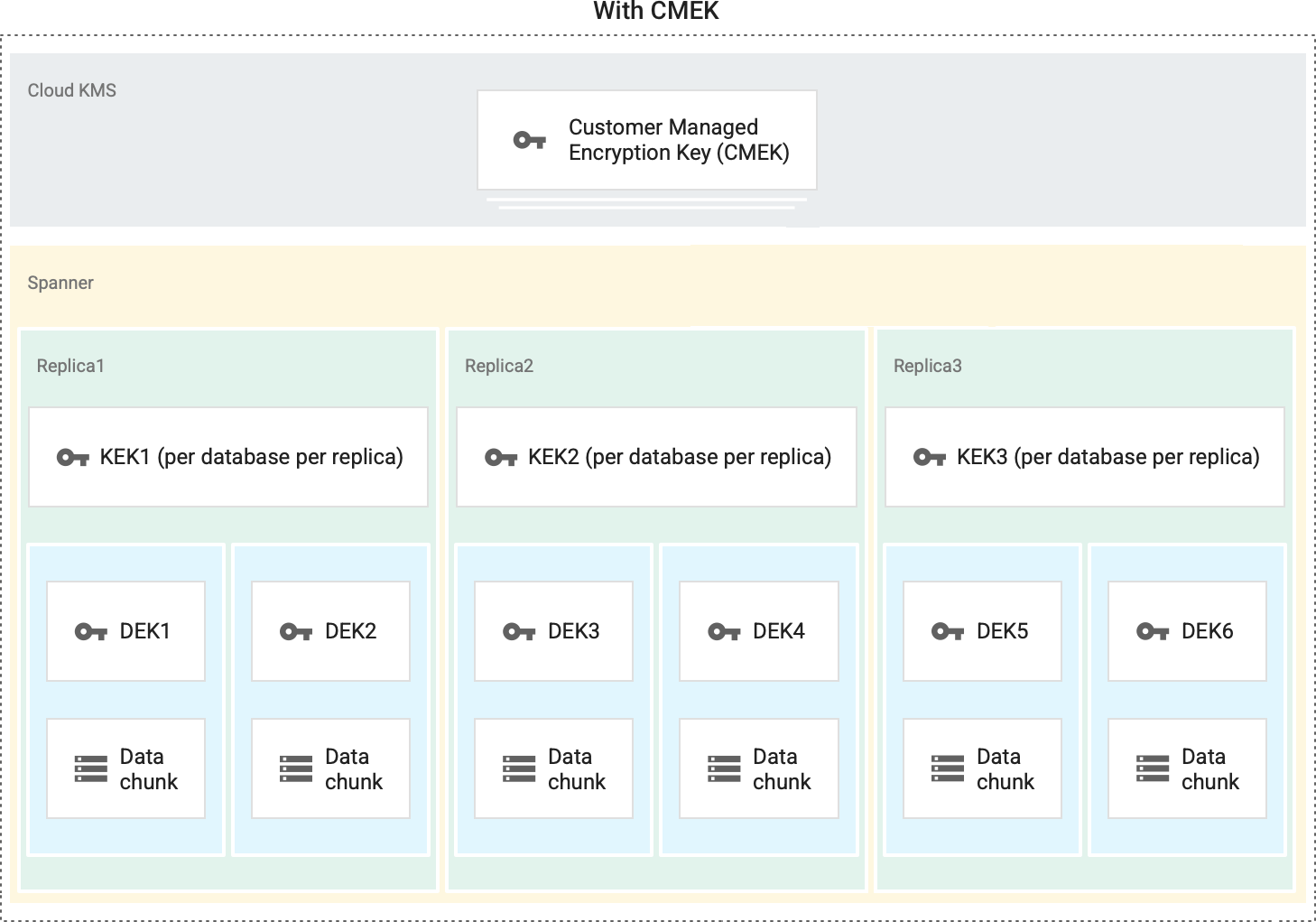

在 Spanner 中,有三层加密。静态数据分成子文件区块进行存储,每个区块都在存储系统层级以单独的加密密钥进行加密。用于对块中的数据进行加密的密钥称为数据加密密钥 (DEK)。由于 Google 的密钥很多,且需要提供低延迟、高可用性的服务,因此这些密钥都存储在用其加密的数据附近。DEK 本身使用“密钥加密密钥”(KEK) 进行加密(或封装)。最后,每个 KEK 都通过您的 CMEK 进行加密。

当您轮替 CMEK 密钥时,Spanner 只会使用最新主要版本的 CMEK 密钥重新加密中间 KEK。重新加密完成后,停用或删除旧版本的 CMEK 密钥不会停用对数据库的访问权限。您还可以查看密钥版本(要使用这些版本来保护数据库)。

使用 CMEK

不使用 CMEK

启用 CMEK

如需将 CMEK 用于 Spanner 数据库,您必须在创建数据库时创建新的数据库并指定 Cloud KMS 密钥。将 Cloud KMS CryptoKey Encrypter/Decrypter (roles/cloudkms.cryptoKeyEncrypterDecrypter) 角色授予 Spanner 服务账号后,Spanner 将能够代表您访问该密钥。如需了解详细说明,请参阅使用 CMEK 保护数据库。

Spanner 的数据访问 API(例如用于管理会话和针对数据执行事务的 API)对于 CMEK 和 Google-owned and Google-managed encryption keys完全相同。在读取或写入数据时,应用无需指定密钥或加密配置。所有加密都由该服务处理。

管理密钥

密钥管理操作使用 Cloud KMS 执行。在 Cloud KMS 传播任何密钥更改之前,Spanner 无法检测或处理任何密钥更改。某些操作(例如停用或销毁密钥)最多可能需要 3 小时才能传播;对权限的更改传播通常快很多。

创建数据库后,Spanner 大约每 5 分钟调用一次 Cloud KMS 以确保密钥仍有效。

如果 Spanner 检测到您的 Cloud KMS 密钥已停用或销毁,则会立即启动使您的数据库无法访问的操作。对数据库的任何后续调用(包括会话、读取和写入)都将返回 FAILED_PRECONDITION 错误:KMS key required by the

Spanner resource is not accessible.如果 Spanner 对 Cloud KMS 的调用检测到之前停用的密钥已重新启用,则 Cloud KMS 会自动恢复对 Spanner 数据库的访问权限。

此外,如果数据库受多个区域密钥保护,并且所有密钥都已停用或销毁,Spanner 会立即开始使您的数据库无法访问。如果 Spanner 检测到只有部分数据库密钥已停用或销毁,则会在 12 小时内停用数据库。强烈建议您不要仅停用或销毁启用了 CMEK 的数据库中的部分密钥,因为这样可能会导致不确定的行为。为避免这种情况,您可以使用 Spanner CMEK 密钥指标 (instance/replica/cmek/total_keys) 在部分密钥被停用或销毁时触发提醒。如需了解详情,请参阅为停用部分 CMEK 创建提醒。

为停用部分 CMEK 创建提醒

如果部分 CMEK 已停用或已销毁,您可以使用 Spanner CMEK 密钥 (/instance/replica/cmek/total_keys) 指标触发提醒。如需创建此提醒政策,请展开以下步骤和设置:

CMEK 提醒政策的设置。

| 新建条件 字段 |

值 |

|---|---|

| 资源和指标 | 在资源菜单中,选择Spanner实例。 在指标类别菜单中,选择实例。 在指标菜单中,选择 CMEK 密钥。 (指标类型为 spanner.googleapis.com/instance/replica/cmek/total_keys)。 |

| 过滤 | instance_id = INSTANCE_IDis_key_revoked = TRUE |

| 跨时序 时序分组依据 |

database |

| 跨时序 时序聚合 |

sum |

| 滚动窗口 | 10 m |

| 滚动窗口函数 | mean |

| 配置提醒触发器 字段 |

值 |

|---|---|

| 条件类型 | Threshold |

| 提醒触发器 | Any time series violates |

| 阈值位置 | Above threshold |

| 触发阈值 | 0

|

| 重新测试窗口 | 1 hr |

| 新建条件 字段 |

值 |

|---|---|

| 资源和指标 | 在资源菜单中,选择Spanner实例。 在指标类别菜单中,选择实例。 在指标菜单中,选择 CMEK 密钥。 (指标类型为 spanner.googleapis.com/instance/replica/cmek/total_keys)。 |

| 过滤 | instance_id = INSTANCE_IDis_key_revoked = FALSE |

| 跨时序 时序分组依据 |

database |

| 跨时序 时序聚合 |

sum |

| 滚动窗口 | 10 m |

| 滚动窗口函数 | mean |

| 配置提醒触发器 字段 |

值 |

|---|---|

| 条件类型 | Threshold |

| 提醒触发器 | Any time series violates |

| 阈值位置 | Above threshold |

| 触发阈值 | 0

|

| 重新测试窗口 | 1 hr |

| 配置提醒触发器 字段 |

值 |

|---|---|

| 多条件触发器 | All conditions are met |

创建提醒后,如果 Spanner 检测到部分 CMEK 已被停用,则会在提醒的政策详情页面的突发事件表格下方显示突发事件摘要项。您还可以设置可选通知渠道。如需了解详情,请参阅创建和管理通知渠道。

如何处理不可用的密钥状态

在极少数情况下,例如 Cloud KMS 不可用期间,Spanner 可能无法从 Cloud KMS 中检索密钥的状态。

如果您的 Spanner 数据库受密钥保护,而 Spanner 首次无法与 Cloud KMS 通信时已启用该密钥,则 Spanner 将继续尽最大努力支持完整数据库操作最多 1 小时,最大限度降低任何此类突发事件对工作负载的影响。一小时后,如果 Spanner 仍无法连接到 Cloud KMS,Spanner 会将数据库设为离线状态作为保护措施。在您的数据库可通过 Cloud KMS 重新连接,且 Cloud KMS 响应密钥有效之前,Spanner 数据库中的数据将保持无法访问状态。

相反,如果您的 Spanner 数据库受密钥保护,而在 Spanner 首次无法与 Cloud KMS 通信时已停用该密钥,则除非该密钥能够重新连接到 Cloud KMS 并且您重新启用该密钥,否则您的数据库将保持无法访问状态。

如果您使用多个区域密钥来保护 Spanner 数据库,则只有由位于不可用区域 Cloud KMS 中的密钥保护的副本会受到不可用的影响。

外部密钥注意事项

当您使用 Cloud EKM 密钥时,Google 无法控制由外部管理的密钥在外部密钥管理合作伙伴系统中的可用性。

如果外部管理的密钥不可用,Spanner 会尽最大努力继续支持完整的数据库操作,最长可达一小时。一小时后,如果 Spanner 仍无法连接到 Cloud KMS,Spanner 将数据库设为离线状态作为保护措施。对数据库的调用将失败,并显示 FAILED_PRECONDITION 错误:External key error: Could not find a key resource

at the key URI.

如果您使用多个 Cloud EKM 密钥来保护 Spanner 数据库,则只有受不可用密钥保护的副本会受到不可用的影响。

如需了解使用外部密钥的更多注意事项,请参阅 Cloud External Key Manager 文档。

备份和恢复

您可以使用 CMEK 或 Google-owned and Google-managed encryption keys 来保护 Spanner 备份。默认情况下,备份使用与其数据库相同的加密配置,但您可以在创建备份时指定不同的加密配置来替换此行为。如果备份启用了 CMEK,则在创建备份时会使用主要版本的 KMS 密钥对备份进行加密。创建备份后,即使 KMS 密钥已轮替,其密钥和密钥版本也无法修改。如需了解详情,请参阅备份数据库。

从备份恢复数据库时,默认情况下,恢复的数据库使用与备份的加密配置相同。您可以通过在恢复数据库时指定不同的加密配置来替换此行为。如需恢复启用 CMEK 的备份,用于加密备份的密钥和密钥版本都必须可用。如需了解详情,请参阅使用备份进行恢复。

您可以对使用多个区域密钥加密的数据库执行创建、复制和恢复等备份操作。

由备份时间表创建的所有备份都可以通过 CMEK 或 Google-owned and Google-managed encryption keys进行保护。不过,增量备份时间表只能使用 Google-owned and Google-managed encryption keys进行加密。

地理分区

您可以使用 CMEK 或 Google-owned and Google-managed encryption keys 来保护使用地理分区的 Spanner 数据库。使用地理分区时,您必须为每个实例副本位置(包括实例分区配置中的位置)使用区域级 Cloud KMS 密钥。不支持多区域密钥。每个区域级 Cloud KMS 密钥必须与相应的 Spanner 实例副本或实例分区位置位于同一区域。

例如,如果您的 Spanner 数据库采用多区域实例配置 nam3,且实例分区位于 europe-west1 和 europe-west2 中,则您必须在以下区域中创建 Cloud KMS 密钥:

us-east4(属于nam3)us-east1(属于nam3)us-central1(属于nam3)europe-west1(实例分区的位置)europe-west2(实例分区的位置)

如需了解详情,请参阅使用 CMEK 保护数据库。

日志记录

如果您已经为项目中的 Cloud KMS API 启用审核日志记录,则可以在Cloud Logging 中审核 Spanner 代表您发送给 Cloud KMS 的请求。您可以在 Cloud Logging 中查看这些 Cloud KMS 日志条目。

在组织中强制要求或限制使用 CMEK

您可以针对在各种 Google Cloud 产品(包括 Spanner)中使用 CMEK 保护设置组织级政策。借助这些政策,您可以:

要求组织创建的新 Spanner 数据库使用 CMEK 保护。

限制您组织的哪些 Cloud KMS 密钥可用于 CMEK 保护。

如需了解详情,请参阅 CMEK 组织政策。

后续步骤

- 了解如何使用 CMEK 保护数据库。