저장 데이터 암호화

Cloud Storage는 데이터를 디스크에 쓰기 전에 서버 측에서 항상 암호화를 수행하며 이로 인한 추가 비용은 청구되지 않습니다. 이러한 표준 Google 관리 동작 외에도 Cloud Storage를 사용할 때 데이터를 암호화하는 다른 방법이 있습니다.

전송 중인 데이터 암호화

전송 중인 데이터 암호화는 사이트와 클라우드 제공업체 간 또는 두 서비스 간에 데이터가 이동하는 동안 통신 가로채기 시도가 발생하는 경우 데이터를 보호하는 기능입니다. 전송 전에 데이터를 암호화하고 엔드포인트를 인증하며 도착한 데이터를 복호화 및 확인하는 방식으로 보호가 이루어집니다.

데이터 자동 암호화, 침입 감지 시스템, PCI-DSS 규정 준수와 같은 Google Cloud의 보안 정책 및 기능은 우리 비즈니스에 완벽히 어울리는 솔루션입니다.

잭 양 잔, FOMO Pay 최고 운영 책임자 겸 공동 설립자

고객 관리 키

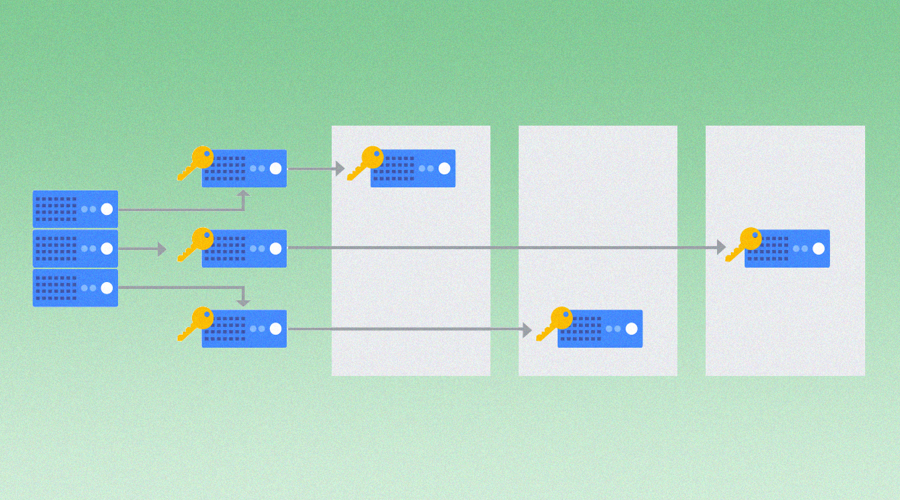

Cloud Key Management Service에서 생성한 키를 사용할 수 있습니다. 고객 관리 암호화 키(CMEK)를 사용하면 암호화 키는 Cloud KMS 안에 저장됩니다. 암호화 키를 보유한 프로젝트는 버킷이 포함된 프로젝트와 독립될 수 있으므로 더 효과적으로 업무를 구분할 수 있습니다.

하드웨어 지원 암호화 키

Cloud HSM은 클라우드에 호스팅되는 하드웨어 보안 모듈(HSM) 서비스로, 이 서비스를 사용하면 FIPS 140-2 Level 3 인증 HSM 클러스터에서 암호화 키를 호스팅하고 암호화 작업을 수행할 수 있습니다. Google이 HSM 클러스터를 관리하므로 개발자는 클러스터링, 확장, 패치 적용에 신경쓰지 않아도 됩니다. Cloud HSM은 프런트엔드로 Cloud KMS를 사용하므로 개발자는 Cloud KMS가 제공하는 모든 편의성 및 기능을 활용할 수 있습니다.

Cloud 외부 키 관리자

Cloud EKM을 사용하면 지원되는 외부 키 관리 파트너 내에서 관리하는 키를 사용하여 Google Cloud 내 데이터를 보호할 수 있습니다. 지원되는 CMEK 통합 서비스에서 또는 Cloud Key Management Service API를 직접 호출하여 저장 데이터를 보호할 수 있습니다.

Cloud EKM은 키 출처, 액세스 제어, 중앙 집중식 키 관리 등 몇 가지 이점을 제공합니다.

보안 권장사항 알아보기

권장사항 보기일반적인 문제 해결

보안 사용 사례 동영상 보기파트너 지원

보안 파트너 보기