Crittografia at-rest

Cloud Storage cripta sempre i dati sul lato server prima che siano scritti su disco, senza costi aggiuntivi. Oltre a questo comportamento standard gestito da Google, esistono altri modi per criptare i dati quando si utilizza Cloud Storage.

Crittografia dei dati in transito

La crittografia dei dati in transito protegge i tuoi dati durante il trasferimento tra il sito e il cloud provider, o tra un servizio e l'altro, nel caso in cui le comunicazioni vengano intercettate. Questa protezione viene ottenuta crittografando i dati prima della trasmissione, con l'autenticazione degli endpoint e con la decriptazione e la verifica dei dati all'arrivo.

I criteri e le funzionalità di sicurezza di Google Cloud, come la crittografia automatica dei dati, il sistema di rilevamento delle intrusioni e la conformità PCI-DSS, lo rendono la soluzione perfetta per la nostra azienda.

Zack Yang Zhan, Chief Operating Officer e cofondatore, FOMO Pay

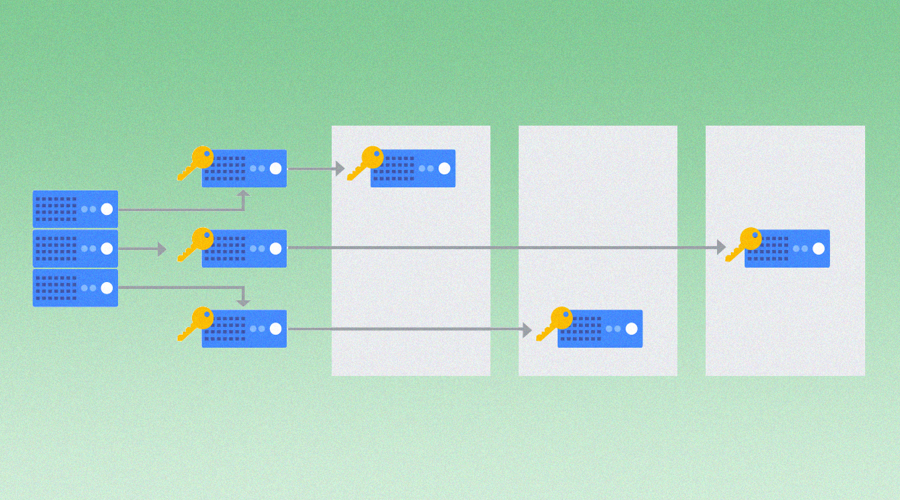

Chiavi gestite dal cliente

Puoi scegliere di utilizzare le chiavi generate da Cloud Key Management Service. Se utilizzi una chiave di crittografia gestita dal cliente (CMEK), le chiavi di crittografia vengono archiviate in Cloud KMS. Il progetto che contiene le chiavi di crittografia può quindi essere indipendente dal progetto che contiene i bucket, consentendo una migliore separazione dei compiti.

Chiavi di crittografia basate sull'hardware

Cloud HSM è un servizio per modulo di sicurezza hardware (HSM) ospitato nel cloud che consente di ospitare chiavi di crittografia ed eseguire operazioni crittografiche in un cluster di HSM certificati FIPS 140-2 di livello 3. Google gestisce per te il cluster HSM, quindi non devi preoccuparti di clustering, scalabilità o applicazione di patch. Poiché Cloud HSM utilizza Cloud KMS come front-end, puoi sfruttare tutte le funzionalità offerte da Cloud KMS.

Cloud External Key Manager

Con Cloud EKM puoi utilizzare le chiavi da te gestite in un partner di gestione delle chiavi esterne supportato per proteggere i dati in Google Cloud. Puoi proteggere i dati at-rest nei servizi di integrazione CMEK supportati o chiamando direttamente l'API Cloud Key Management Service.

Cloud EKM offre diversi vantaggi, tra cui la provenienza delle chiavi, il controllo dell'accesso e la gestione centralizzata delle chiavi.

Scopri di più su affidabilità e sicurezza

- Leggi una panoramica di modelli e funzionalità di sicurezza di Google Cloud.Scopri di più

- Risorse, certificazioni e documentazione per rispondere alle tue esigenze di conformità.Scopri di più

- Prodotti per la sicurezza che aiutano a soddisfare gli obiettivi aziendali, normativi e di regolamentazione.Scopri di più

Fai il prossimo passo

Parlaci delle sfide che stai affrontando. Un esperto Google Cloud ti aiuterà a trovare la soluzione migliore.

Scopri le best practice per la sicurezza

Consulta le best practiceRisolvi i problemi più comuni

Guarda i video di casi d'uso sulla sicurezzaCollabora con un partner

Scopri i nostri partner per la sicurezza