Encriptación en reposo

Cloud Storage siempre encripta los datos en el lado del servidor sin cargos adicionales antes de que se escriban en el disco. Además de este comportamiento estándar administrado por Google, hay formas adicionales de encriptar los datos cuando usas Cloud Storage.

Encriptación en tránsito

La encriptación en tránsito protege tus datos en caso de que se intercepten las comunicaciones mientras se transfieren datos entre tu sitio y el proveedor de servicios en la nube o entre dos servicios. Para lograr esta protección, los datos se encriptan antes de su transmisión, los extremos se autentican, y los datos se desencriptan y verifican en el momento de su llegada.

Las políticas de seguridad y las funciones de Google Cloud, como la encriptación automática de datos, el sistema de detección de intrusiones y el cumplimiento de PCI-DSS, se convirtieron en la opción ideal para nuestra empresa.

Zack Yang Zhan, director de operaciones y cofundador de FOMO Pay

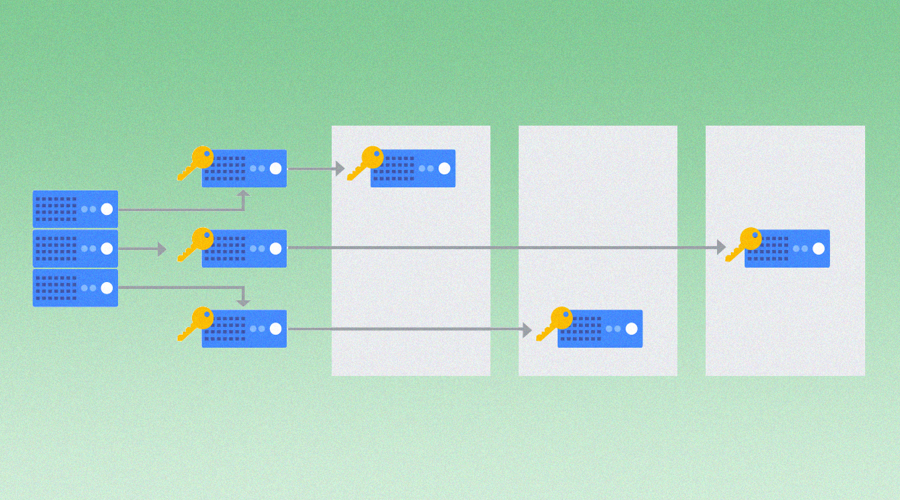

Claves administradas por los clientes

Puedes elegir usar las claves generadas por Cloud Key Management Service. Si usas una clave de encriptación administrada por el cliente (CMEK), tus claves de encriptación se almacenan en Cloud KMS. El proyecto que contiene tus claves de encriptación puede ser independiente del que contiene tus buckets, lo que permite una mejor separación de tareas.

Claves de encriptación respaldadas por hardware

Cloud HSM es un servicio de módulo de seguridad de hardware (HSM) alojado en la nube que te permite alojar claves de encriptación y realizar operaciones criptográficas en un clúster de HSM certificado con FIPS 140-2 nivel 3. Google administra el clúster de HSM por ti, de modo que no necesitas preocuparte por el agrupamiento en clústeres, el escalamiento ni la aplicación de parches. Debido a que Cloud HSM usa Cloud KMS como frontend, puedes aprovechar todas las comodidades y características que ofrece Cloud KMS.

Cloud External Key Manager

Con Cloud EKM, puedes usar las claves que administras dentro de un socio de administración de claves externo compatible para proteger los datos en Google Cloud. Puedes proteger los datos en reposo en los servicios de integración de CMEK compatibles o mediante el llamado directo a la API de Cloud Key Management Service.

Cloud EKM proporciona varios beneficios, como la procedencia de las claves, el control de acceso y la administración centralizada de las claves.

Obtén más información sobre la confianza y la seguridad

- Obtén una descripción general de las capacidades y el modelo de seguridad de Google CloudMás información

- Recursos, certificaciones y documentación que te ayudarán a satisfacer tus necesidades de cumplimientoMás información

- Productos de seguridad que te permiten cumplir con los objetivos comerciales, de políticas y regulatoriosMás información

Da el siguiente paso

Dinos en qué estás trabajando. Un experto de Google Cloud te ayudará a encontrar la mejor solución.

Conoce las prácticas recomendadas sobre seguridad

Ver prácticas recomendadasSoluciona problemas comunes

Mirar videos de casos de uso sobre la seguridadTrabaja con un socio

Consultar nuestros socios de seguridad