取得 Google Cloud 安全性優勢

取得 Google Cloud 安全性優勢

Google 的安全優勢就是貴公司的強大防護力:內建採用 AI 技術的防護機制,運用龐大的全球威脅情報,大規模偵測、防範及應對威脅。我們的雲端平台從設計之初就融入安全性考量,可確保貴公司業務安全無虞。此外,您還能運用 Google Security Operations 和 Mandiant 的專業知識,主動執行和加速防禦、調查及應變。

取得可做為行動依據的 Google 級威脅情報

運用無可比擬的全球情報掌握能力,加速找出並瞭解威脅。Google Threat Intelligence 結合 Mandiant 的第一線專業知識、Google 對數十億名使用者和裝置的保護,以及 VirusTotal 集結群眾力量的洞察資料,提供全球最全面的威脅情勢分析。Gemini 的 AI 輔助分析功能可快速生成摘要、提供量身打造的洞察資訊,並說明程式碼行為,讓您大規模將情報轉化為可行的防禦措施。

運用 AI 輔助資安營運,預先防範威脅

以 Google 等級的速度和規模偵測、調查及因應威脅。Google Security Operations 會大規模擷取及分析您的資料,並運用 Google 的威脅情報和超過 4,000 項精選偵測功能,找出新型威脅。Gemini 的 AI 輔助功能可協助團隊找出重要背景資訊、生成偵測結果和應對手冊,並減少手動作業,同時延長資料保留時間,以便有效進行威脅搜索,加快決策速度。Google Unified Security 是情境感知安全防護解決方案,可透過 Gemini 打造融合 AI 技術的整合式智慧導向安全防護工作流程。

在最值得信賴的雲端環境中,確保 AI 創新安全無虞

加速 AI 轉型

加速 AI 轉型

Google Cloud 可協助您保護 AI 創新成果,並運用 AI 輔助的資安營運機制,強化防禦能力。我們致力於打造最安全的平台,讓您能以安全、符合規範且注重隱私權的方式,建構、部署及執行 AI 工作負載。

保護整個 AI 堆疊和生命週期

Google Cloud 的 AI Protection 可在 AI 開發、部署及後續階段提供安全防護,透過量身打造的控管機制和政策,找出並保護模型、代理、應用程式和資料。Model Armor 等工具可保護模型免於提示詞注入等對抗性攻擊,而 Security Command Center 則提供資安態勢的整合式資料檢視,協助團隊偵測及應對所有工作負載 (包括 AI 系統) 的威脅。兩者攜手合作,確保 AI 計畫在整個生命週期中,都能維持韌性、符合法規且值得信賴。

運用代理式 SOC 翻新 SecOps

代理式 SOC 結合 AI 輔助自動化技術與人類專業知識,翻新資安營運作業。AI 代理會持續分類警示、調查威脅及管理重複性工作,讓團隊專注於複雜且優先順序較高的風險。代理式 SOC 可減少警示疲勞並加快應變速度,打造更智慧、更具韌性的防禦機制,為貴機構帶來以人為主導、AI 輔助的未來資安防護。

在 Mandiant 的指引下採用 AI

Mandiant AI 資安諮詢解決方案可協助貴機構安全整合 AI,並運用 AI 打造強大的網路防禦機制。我們的專家提供 AI 安全性評估、針對生成式 AI 模型和應用程式的紅隊演練,並將 AI 整合至您的營運作業,減少手動作業並建立進階威脅偵測機制。

運用 SAIF 加速部署負責任的 AI 技術

Google 的安全 AI 架構 (SAIF) 旨在解決安全性專家最重視的問題,例如 AI/機器學習模型風險管理、安全性和隱私權,確保 AI 系統從一開始就預設採用安全設定。為了方便採用,我們建立了 SAIF.google,其中包含 SAIF 風險自我評估,讓機構能實際運用 SAIF,以負責任的方式建構及部署 AI。

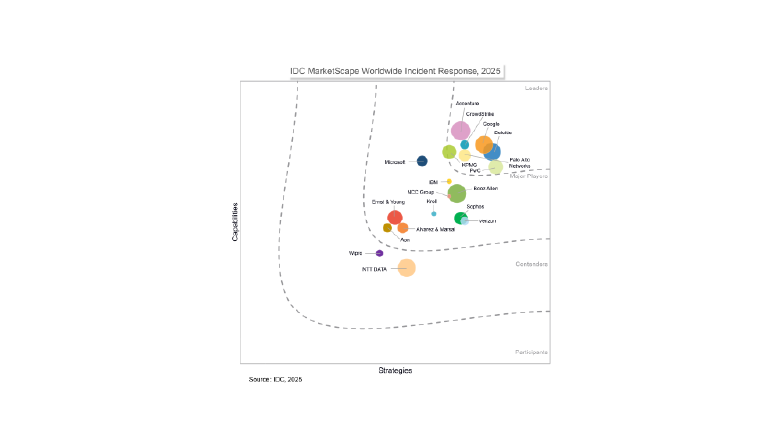

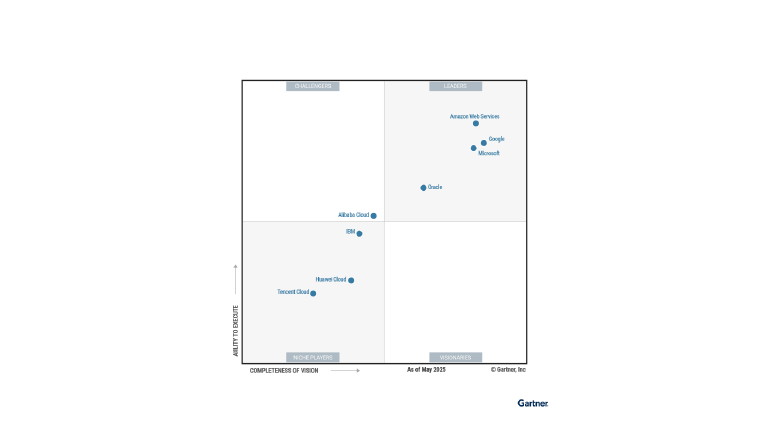

獲得業界分析師肯定

獲得業界分析師肯定

在《IDC MarketScape: Worldwide SIEM for Enterprise 2024 Vendor Assessment》(IDC MarketScape:2024 年企業專用全球安全資訊與事件管理供應商評鑑) 報告中,Google 獲評為領導品牌

閱讀報告

在《IDC MarketScape: Worldwide Cybersecurity Consulting Services 2024 Vendor Assessment》(IDC MarketScape:2024 年全球網路安全顧問服務供應商評鑑) 報告中,Google 獲評為領導品牌

閱讀報告

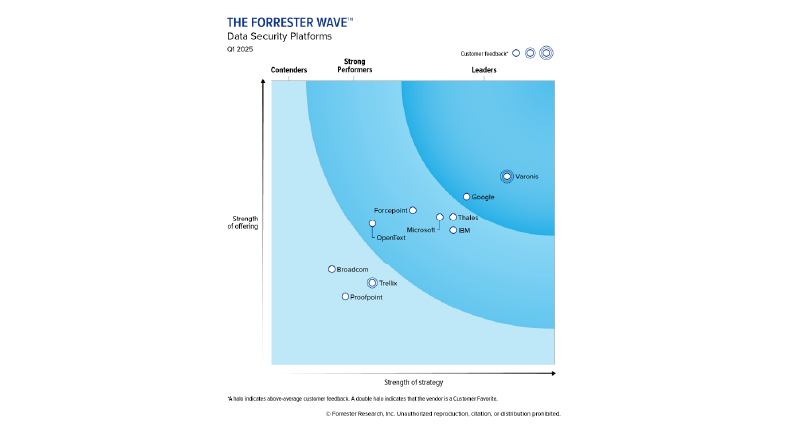

在 2025 年第 1 季《The Forrester Wave™: Data Security Platforms》(The Forrester Wave™ 資料安全性平台) 報告中,Google 獲選為領導品牌

閱讀報告

瀏覽資源

Cloud Security PodcastAnton Chuvakin 和 Timothy Peacock 將探討當今最有趣的雲端安全性案例,包括 Google Cloud 的做法。歡迎來聽實用的洞察資訊,並參與威脅模型提問和冷笑話。

Cloud Security PodcastAnton Chuvakin 和 Timothy Peacock 將探討當今最有趣的雲端安全性案例,包括 Google Cloud 的做法。歡迎來聽實用的洞察資訊,並參與威脅模型提問和冷笑話。5 分鐘小故事

立即收聽 《The Defender’s Advantage》PodcastLuke McNamara 與其他網路安全專家將分享第一線的洞察資訊,包括最新攻擊、威脅研究和趨勢。深入瞭解國家/地區級攻擊行動、惡意軟體等。

《The Defender’s Advantage》PodcastLuke McNamara 與其他網路安全專家將分享第一線的洞察資訊,包括最新攻擊、威脅研究和趨勢。深入瞭解國家/地區級攻擊行動、惡意軟體等。5 分鐘小故事

立即收聽 《Behind the Binary》PodcastGoogle FLARE 團隊成員 Josh Stroschein 發掘專家如何透過反向工程,保護數位世界的動人故事和獨特觀點。

《Behind the Binary》PodcastGoogle FLARE 團隊成員 Josh Stroschein 發掘專家如何透過反向工程,保護數位世界的動人故事和獨特觀點。5 分鐘小故事

立即收聽

網誌

Podcast

Cloud Security PodcastAnton Chuvakin 和 Timothy Peacock 將探討當今最有趣的雲端安全性案例,包括 Google Cloud 的做法。歡迎來聽實用的洞察資訊,並參與威脅模型提問和冷笑話。

Cloud Security PodcastAnton Chuvakin 和 Timothy Peacock 將探討當今最有趣的雲端安全性案例,包括 Google Cloud 的做法。歡迎來聽實用的洞察資訊,並參與威脅模型提問和冷笑話。5 分鐘小故事

立即收聽 《The Defender’s Advantage》PodcastLuke McNamara 與其他網路安全專家將分享第一線的洞察資訊,包括最新攻擊、威脅研究和趨勢。深入瞭解國家/地區級攻擊行動、惡意軟體等。

《The Defender’s Advantage》PodcastLuke McNamara 與其他網路安全專家將分享第一線的洞察資訊,包括最新攻擊、威脅研究和趨勢。深入瞭解國家/地區級攻擊行動、惡意軟體等。5 分鐘小故事

立即收聽 《Behind the Binary》PodcastGoogle FLARE 團隊成員 Josh Stroschein 發掘專家如何透過反向工程,保護數位世界的動人故事和獨特觀點。

《Behind the Binary》PodcastGoogle FLARE 團隊成員 Josh Stroschein 發掘專家如何透過反向工程,保護數位世界的動人故事和獨特觀點。5 分鐘小故事

立即收聽

報表

活動

加入我們的資安社群,培養技能並分享洞察資訊

Google Cloud 安全性社群瀏覽最佳做法,滿足您的資安需求,同時遵循法規

安全性最佳做法中心透過 Mandiant Academy 提升自家機構的網路安全技能

瀏覽現有課程