Google Cloud Security의 이점을 누리세요

Google Cloud Security의 이점을 누리세요

Google의 보안 강점은 고객의 강력한 보안 이점입니다. Google의 광범위한 글로벌 위협 인텔리전스를 사용하여 대규모 위협을 감지, 방지, 대응하는 AI 기반의 보호 기능이 기본 제공됩니다. 보안 내재화 설계 클라우드 플랫폼에서 비즈니스를 보호하고 Google Security Operations와 Mandiant 전문성을 활용하여 선제적이고 신속한 방어, 조사, 대응을 수행하세요.

Google 규모에 맞는 활용 가능한 위협 인텔리전스를 확보하세요

비할 데 없는 글로벌 가시성을 통해 위협을 더 빠르게 발견하고 파악하세요. Google Threat Intelligence는 Mandiant의 일선 전문 지식, 수십억 명의 사용자와 기기를 보호하는 Google의 역량, VirusTotal의 크라우드소싱 인사이트를 결합하여 위협 환경에 대한 세계에서 가장 포괄적인 시각을 제공합니다. Gemini의 AI 기반 분석을 사용하면 더 빠른 요약, 맞춤형 인사이트, 코드 동작 설명을 얻을 수 있어 인텔리전스를 대규모로 실행 가능한 방어로 전환할 수 있습니다.

AI 기반 보안 운영으로 위협에 한발 앞서 대응하세요

Google의 속도와 규모로 위협을 감지하고 조사하여 대응하세요. Google Security Operations는 Google의 위협 인텔리전스와 4,000개 이상의 선별된 감지를 적용하여 지구 규모로 데이터를 수집하고 분석하여 가장 새로운 위협까지도 찾아냅니다. Gemini의 AI 기반 기능을 사용하면 팀에서 중요한 컨텍스트를 파악하고, 감지 및 플레이북을 생성하고, 운영 부담을 줄일 수 있습니다. 이 모든 작업을 수행하면서도 데이터를 더 오래 보관하여 효과적인 위협 헌팅과 더 빠른 의사 결정을 지원할 수 있습니다. Google Unified Security는 Gemini를 통해 인텔리전스 기반의 통합된 AI 결합 보안 워크플로를 제공하도록 설계된 컨텍스트 인식 보안 솔루션입니다.

가장 신뢰할 수 있는 클라우드에서 AI 혁신을 보호하세요

보안을 염두에 두고 설계, 빌드, 운영되는 핵심 인프라를 갖춘 보안 내재화 설계 기반에서 비즈니스 및 AI 워크로드를 실행하세요. Google Cloud의 클라우드 및 엔터프라이즈 브라우징 플랫폼은 보안 및 규정 준수 기능을 기본 제공하므로 기업은 강력한 보안 상황을 달성할 수 있습니다. Google Cloud의 클라우드 보안 서비스를 사용하면 취약점을 줄여 비즈니스를 관리하고, 새로운 위협으로부터 사용자와 워크로드를 보호하며, 디지털 주권을 유지할 수 있습니다.

가장 도움이 필요할 때 Mandiant의 전문가 지원을 받아보세요

AI 혁신 가속화

AI 혁신 가속화

Google Cloud를 사용하면 AI 혁신을 보호하는 동시에 AI 기반 보안 운영으로 방어자의 역량을 강화할 수 있습니다. Google Cloud는 고객이 AI 워크로드를 안전하고 비공개적이며 규정을 준수하는 방식으로 빌드, 배포, 실행할 수 있도록 플랫폼을 가장 안전한 공간으로 만드는 데 최선을 다하고 있습니다.

전체 AI 스택 및 수명 주기를 보호하세요

Google Cloud의 AI 보호는 개발부터 배포, 그 이후까지 AI 여정을 안전하게 보호하며, 맞춤형 제어 및 정책을 통해 모델, 에이전트, 애플리케이션, 데이터를 발견하고 보호합니다. Model Armor와 같은 도구는 프롬프트 인젝션과 같은 적대적 공격으로부터 모델을 보호하고, Security Command Center는 보안 상황에 대한 통합 뷰를 제공하여 팀이 AI 시스템을 포함한 모든 워크로드에서 위협을 감지하고 대응할 수 있도록 지원합니다. 이러한 기능을 함께 사용하면 전체 수명 주기에서 AI 이니셔티브의 복원력, 규정 준수, 신뢰성을 보장할 수 있습니다.

에이전트형 SOC로 SecOps 혁신

에이전트형 SOC는 AI 기반 자동화와 인간의 전문성을 결합하여 보안 운영을 혁신합니다. AI 에이전트는 경고를 지속적으로 분류하고, 위협을 조사하며, 반복적인 작업을 관리하여 팀이 복잡하고 우선순위가 높은 위험에 집중할 수 있도록 지원합니다. 에이전트형 SOC는 알림 피로도를 줄이고 대응 속도를 높여 더 스마트하고 복원력이 뛰어난 방어 체계를 구축함으로써 인간 주도형 AI 기반 보안의 미래를 조직에 제공합니다.

Mandiant의 안내에 따라 AI 도입

Mandiant AI Security Consulting 솔루션은 조직이 AI를 안전하게 통합하고 강력한 사이버 방어에 활용할 수 있도록 지원합니다. Mandiant 전문가들은 AI 보안 평가, 생성형 AI 모델 및 애플리케이션에 대한 레드팀 구성을 제공하며 AI를 운영에 통합하여 수작업을 줄이고 고급 위협 감지 기능을 빌드합니다.

SAIF를 사용하여 책임감 있는 AI 배포 가속화

Google의 안전한 AI 프레임워크(SAIF)는 AI/ML 모델 위험 관리, 보안, 개인 정보 보호와 같은 보안 전문가들이 가장 우려하는 사항을 해결할 수 있도록 설계되어 AI 시스템이 처음부터 보안 강화를 기본으로 설정합니다. 간편하게 도입하기 위해 Google은 조직에서 SAIF를 실무에 적용하고 AI를 책임감 있게 빌드하고 배포할 수 있도록 SAIF 위험 자가 진단을 포함한 SAIF.google을 만들었습니다.

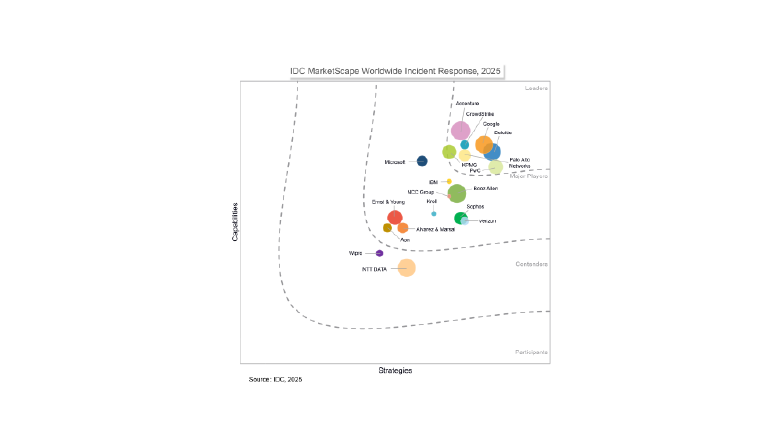

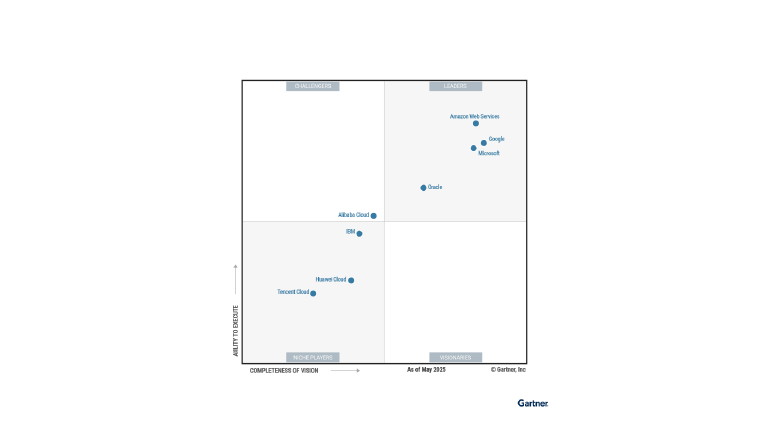

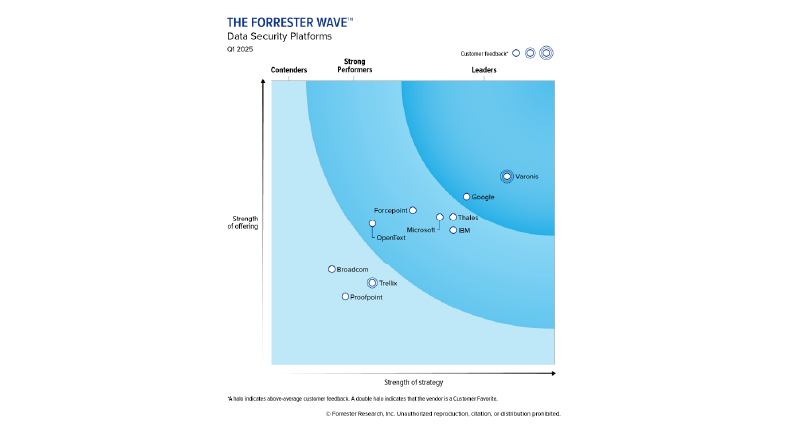

업계 분석가들이 인정한 리더

업계 분석가들이 인정한 리더

리소스 찾아보기

Cloud Security 팟캐스트안톤 슈바킨과 티모시 피콕이 Google Cloud에서 진행 중인 작업을 포함하여 오늘날 가장 흥미로운 클라우드 보안 사례를 다룹니다. 유용한 인사이트를 얻고 위협 모델에 대한 질문과 재미있는 농담을 즐겨 보세요.

Cloud Security 팟캐스트안톤 슈바킨과 티모시 피콕이 Google Cloud에서 진행 중인 작업을 포함하여 오늘날 가장 흥미로운 클라우드 보안 사례를 다룹니다. 유용한 인사이트를 얻고 위협 모델에 대한 질문과 재미있는 농담을 즐겨 보세요.전문 길이: 5분

지금 듣기 The Defender’s Advantage 팟캐스트루크 맥나마라와 함께 사이버 보안 전문가들이 최신 공격, 위협 연구, 트렌드에 대한 일선 인사이트를 제공합니다. 국가 차원의 활동, 멀웨어 등에 대해 자세히 알아보세요.

The Defender’s Advantage 팟캐스트루크 맥나마라와 함께 사이버 보안 전문가들이 최신 공격, 위협 연구, 트렌드에 대한 일선 인사이트를 제공합니다. 국가 차원의 활동, 멀웨어 등에 대해 자세히 알아보세요.전문 길이: 5분

지금 듣기 Behind the Binary 팟캐스트Google FLARE팀의 조시 스트로샤인이 리버스 엔지니어링을 통해 디지털 세계를 보호하는 전문가들의 인간적인 이야기와 독특한 관점을 파헤칩니다.

Behind the Binary 팟캐스트Google FLARE팀의 조시 스트로샤인이 리버스 엔지니어링을 통해 디지털 세계를 보호하는 전문가들의 인간적인 이야기와 독특한 관점을 파헤칩니다.전문 길이: 5분

지금 듣기

Google Cloud Next 20262026년 4월 22~24일 라스베이거스 만달레이 베이 컨벤션 센터에서 열리는 Next '26에 참여하세요.

Google Cloud Next 20262026년 4월 22~24일 라스베이거스 만달레이 베이 컨벤션 센터에서 열리는 Next '26에 참여하세요.전문 길이: 5분

업데이트 구독하기 Cyber Defense Summit 2025AI 혁신 보호, 경영진 복원력 강화, 오늘날 가장 정교한 사이버 위협 대응에 대한 기조연설과 심층 세션을 스트리밍하세요.

Cyber Defense Summit 2025AI 혁신 보호, 경영진 복원력 강화, 오늘날 가장 정교한 사이버 위협 대응에 대한 기조연설과 심층 세션을 스트리밍하세요.전문 길이: 5분

지금 보기 Security Talks보안 제품 포트폴리오 전반의 최신 AI 혁신, 위협 인텔리전스 권장사항 등을 살펴보는 이 시리즈에 보안 전문가와 함께 참여하세요.

Security Talks보안 제품 포트폴리오 전반의 최신 AI 혁신, 위협 인텔리전스 권장사항 등을 살펴보는 이 시리즈에 보안 전문가와 함께 참여하세요.전문 길이: 5분

동영상 보기

CISO 인사이트 허브Google Cloud의 CISO실에서 제공하는 인사이트를 바탕으로 보안 리더가 오늘날의 진화하는 위협 환경을 탐색하는 데 도움이 되는 전문가 관점, 보고서, 프레임워크입니다.

CISO 인사이트 허브Google Cloud의 CISO실에서 제공하는 인사이트를 바탕으로 보안 리더가 오늘날의 진화하는 위협 환경을 탐색하는 데 도움이 되는 전문가 관점, 보고서, 프레임워크입니다.전문 길이: 5분

자세히 알아보기 이사회 인사이트 허브이사회가 보안 관련 의사 결정을 내리고 복원력 있는 안전한 운영을 보장할 수 있도록 설계된 인사이트와 권장사항입니다.

이사회 인사이트 허브이사회가 보안 관련 의사 결정을 내리고 복원력 있는 안전한 운영을 보장할 수 있도록 설계된 인사이트와 권장사항입니다.전문 길이: 5분

자세히 알아보기 The Cyber Savvy BoardroomGoogle Cloud의 CISO실에서 제공하는 월간 전략적 인사이트를 통해 보안 리더, 경영진, 이사회 구성원의 의견을 확인하고 조직의 보안 상황과 미래를 자신 있게 만들어 보세요.

The Cyber Savvy BoardroomGoogle Cloud의 CISO실에서 제공하는 월간 전략적 인사이트를 통해 보안 리더, 경영진, 이사회 구성원의 의견을 확인하고 조직의 보안 상황과 미래를 자신 있게 만들어 보세요.동영상(1:47)

지금 듣기

블로그

팟캐스트

Cloud Security 팟캐스트안톤 슈바킨과 티모시 피콕이 Google Cloud에서 진행 중인 작업을 포함하여 오늘날 가장 흥미로운 클라우드 보안 사례를 다룹니다. 유용한 인사이트를 얻고 위협 모델에 대한 질문과 재미있는 농담을 즐겨 보세요.

Cloud Security 팟캐스트안톤 슈바킨과 티모시 피콕이 Google Cloud에서 진행 중인 작업을 포함하여 오늘날 가장 흥미로운 클라우드 보안 사례를 다룹니다. 유용한 인사이트를 얻고 위협 모델에 대한 질문과 재미있는 농담을 즐겨 보세요.전문 길이: 5분

지금 듣기 The Defender’s Advantage 팟캐스트루크 맥나마라와 함께 사이버 보안 전문가들이 최신 공격, 위협 연구, 트렌드에 대한 일선 인사이트를 제공합니다. 국가 차원의 활동, 멀웨어 등에 대해 자세히 알아보세요.

The Defender’s Advantage 팟캐스트루크 맥나마라와 함께 사이버 보안 전문가들이 최신 공격, 위협 연구, 트렌드에 대한 일선 인사이트를 제공합니다. 국가 차원의 활동, 멀웨어 등에 대해 자세히 알아보세요.전문 길이: 5분

지금 듣기 Behind the Binary 팟캐스트Google FLARE팀의 조시 스트로샤인이 리버스 엔지니어링을 통해 디지털 세계를 보호하는 전문가들의 인간적인 이야기와 독특한 관점을 파헤칩니다.

Behind the Binary 팟캐스트Google FLARE팀의 조시 스트로샤인이 리버스 엔지니어링을 통해 디지털 세계를 보호하는 전문가들의 인간적인 이야기와 독특한 관점을 파헤칩니다.전문 길이: 5분

지금 듣기

보고서

이벤트

Google Cloud Next 20262026년 4월 22~24일 라스베이거스 만달레이 베이 컨벤션 센터에서 열리는 Next '26에 참여하세요.

Google Cloud Next 20262026년 4월 22~24일 라스베이거스 만달레이 베이 컨벤션 센터에서 열리는 Next '26에 참여하세요.전문 길이: 5분

업데이트 구독하기 Cyber Defense Summit 2025AI 혁신 보호, 경영진 복원력 강화, 오늘날 가장 정교한 사이버 위협 대응에 대한 기조연설과 심층 세션을 스트리밍하세요.

Cyber Defense Summit 2025AI 혁신 보호, 경영진 복원력 강화, 오늘날 가장 정교한 사이버 위협 대응에 대한 기조연설과 심층 세션을 스트리밍하세요.전문 길이: 5분

지금 보기 Security Talks보안 제품 포트폴리오 전반의 최신 AI 혁신, 위협 인텔리전스 권장사항 등을 살펴보는 이 시리즈에 보안 전문가와 함께 참여하세요.

Security Talks보안 제품 포트폴리오 전반의 최신 AI 혁신, 위협 인텔리전스 권장사항 등을 살펴보는 이 시리즈에 보안 전문가와 함께 참여하세요.전문 길이: 5분

동영상 보기

CISO를 위한

CISO 인사이트 허브Google Cloud의 CISO실에서 제공하는 인사이트를 바탕으로 보안 리더가 오늘날의 진화하는 위협 환경을 탐색하는 데 도움이 되는 전문가 관점, 보고서, 프레임워크입니다.

CISO 인사이트 허브Google Cloud의 CISO실에서 제공하는 인사이트를 바탕으로 보안 리더가 오늘날의 진화하는 위협 환경을 탐색하는 데 도움이 되는 전문가 관점, 보고서, 프레임워크입니다.전문 길이: 5분

자세히 알아보기 이사회 인사이트 허브이사회가 보안 관련 의사 결정을 내리고 복원력 있는 안전한 운영을 보장할 수 있도록 설계된 인사이트와 권장사항입니다.

이사회 인사이트 허브이사회가 보안 관련 의사 결정을 내리고 복원력 있는 안전한 운영을 보장할 수 있도록 설계된 인사이트와 권장사항입니다.전문 길이: 5분

자세히 알아보기 The Cyber Savvy BoardroomGoogle Cloud의 CISO실에서 제공하는 월간 전략적 인사이트를 통해 보안 리더, 경영진, 이사회 구성원의 의견을 확인하고 조직의 보안 상황과 미래를 자신 있게 만들어 보세요.

The Cyber Savvy BoardroomGoogle Cloud의 CISO실에서 제공하는 월간 전략적 인사이트를 통해 보안 리더, 경영진, 이사회 구성원의 의견을 확인하고 조직의 보안 상황과 미래를 자신 있게 만들어 보세요.동영상(1:47)

지금 듣기

보안 커뮤니티에 참여하여 기술을 쌓고 인사이트를 공유하세요

Google Cloud Security 커뮤니티보안 및 규정 준수 목표 지원을 위한 권장사항을 살펴보세요

보안 권장사항 센터Mandiant Academy를 통해 조직의 사이버 보안 기술을 향상하세요

수강 가능한 과정 둘러보기