雲端金鑰管理

透過 Google Cloud 管理加密金鑰。

提供快速可擴充的集中式雲端金鑰管理服務

協助滿足法規遵循、隱私權和安全性需求

輕鬆將硬體安全性模組 (HSM) 套用到高度機密資料

使用外部 KMS 保護您在 Google Cloud 中的檔案,並將資料與金鑰分隔開來

根據清楚準確的理由,核准或拒絕對加密金鑰提出的任何要求

優點

將安全性拓展成全球規模

將您的應用程式拓展至 Google 遍及全球的服務範圍,Google 會負責處理備援、延遲和資料落地等金鑰管理工作所衍生的挑戰。

協助達成相關法規遵循要求

運用軟體支援的加密金鑰、FIPS 140-2 第 3 級驗證 HSM、客戶提供的金鑰或 External Key Manager,輕鬆在雲端環境中加密資料。

善用與 Google Cloud 產品整合後帶來的優勢

透過客戶管理的加密金鑰 (CMEK) 來控管 Google Cloud 全產品中的資料加密作業,還能使用 Google Cloud IAM 和稽核記錄等更多安全性功能。

主要功能與特色

核心功能

集中管理加密金鑰

您可以透過雲端託管金鑰管理服務,以內部部署的方式管理雲端服務的對稱式及非對稱加密編譯金鑰。您可以產生、使用、輪替及銷毀 AES256、RSA 2048、RSA 3072、RSA 4096、EC P256 和 EC P384 加密編譯金鑰。

使用 HSM 確保硬體金鑰安全性

在 FIPS 140-2 第 3 級驗證的 HSM 託管加密金鑰和執行密碼編譯作業。透過這項全代管服務,您就能保護最機密的工作負載,而且不必擔心管理 HSM 叢集會產生額外的費用。

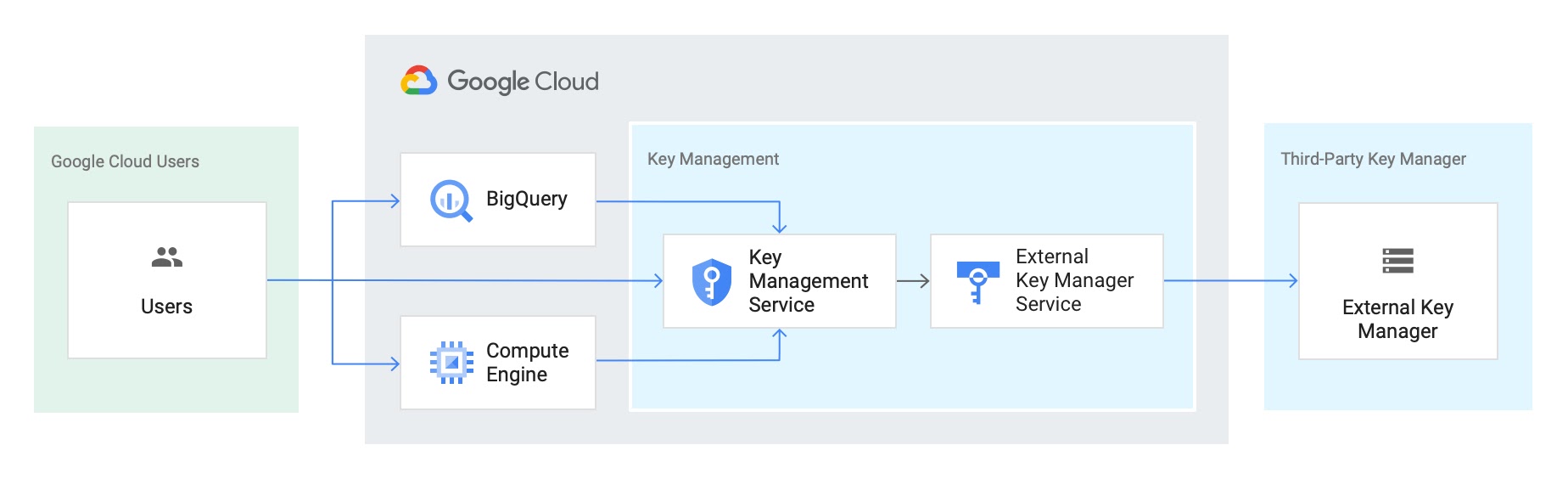

透過 EKM 支援外部金鑰

透過在 Google 基礎架構以外部署的第三方金鑰管理系統中,由系統儲存及管理的加密金鑰,對整合的 Google 服務中的資料加密。另外,External Key Manager 也可讓您妥善分隔靜態資料與加密金鑰,同時運用雲端技術進行資料運算及數據分析。

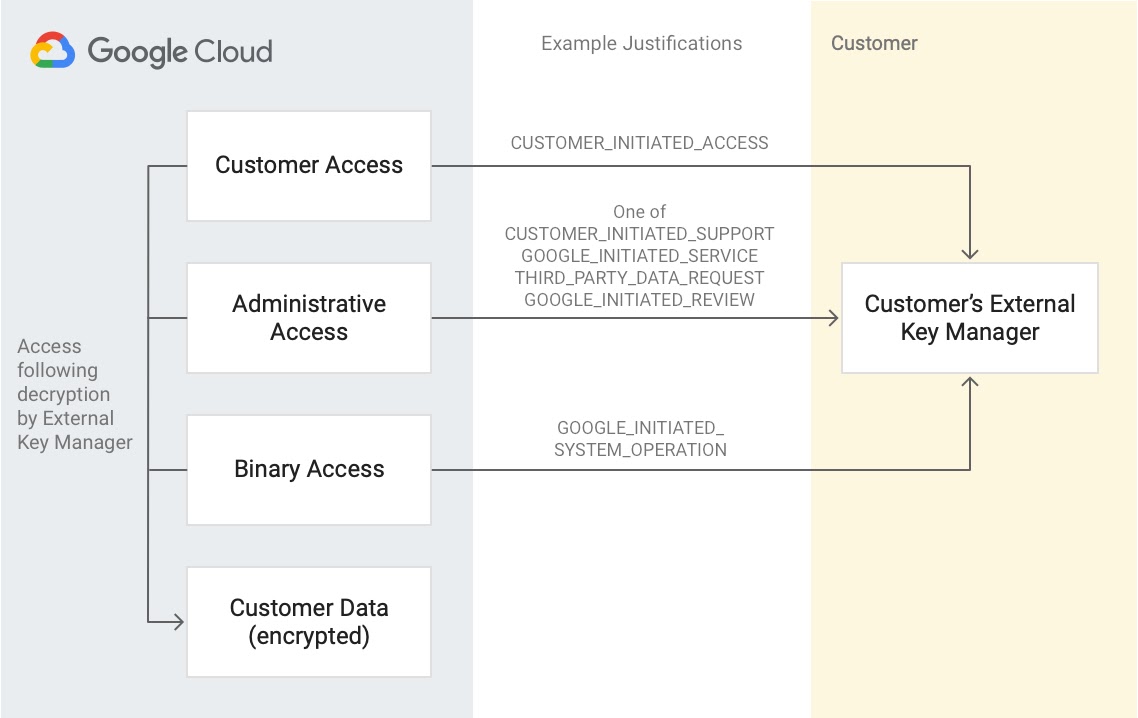

完全掌控自身資料的存取權

Key Access Justifications 可與 Cloud EKM 搭配使用,大大增進您對自身資料的控制權。這套產品提供全所未有的管理功能,可讓您查看每一項對加密金鑰提出的要求及要求理由,並視情況同意或拒絕該項解密要求。這些控制項目受到 Google 完整性承諾保證。

說明文件

說明文件

使用案例

使用案例

符合法規遵循規定

Cloud KMS、Cloud HSM 和 Cloud EKM 符合多項針對特定金鑰管理程序與技術的法規遵循要求。採用可擴充的雲端原生作業方式,同時兼顧雲端導入工作的靈活性。多項法規要求使用者遵循硬體加密 (HSM)、金鑰與資料分隔 (EKM),或金鑰安全處理 (整體而言為 KMS) 的相關規範。金鑰管理符合 FIPS 140-2 規定。

透過安全的硬體管理加密金鑰

基於法規規範,客戶可能必須在 FIPS 140-2 第 3 級驗證的裝置上儲存金鑰和執行加密作業。客戶只要能在 FIPS 驗證的 HSM 中儲存金鑰,即可符合主管機關規定,同時維持雲端環境中的法規遵循狀態。這對於想確保雲端服務供應商無法查看或匯出客戶金鑰內容的客戶來說,也十分重要。

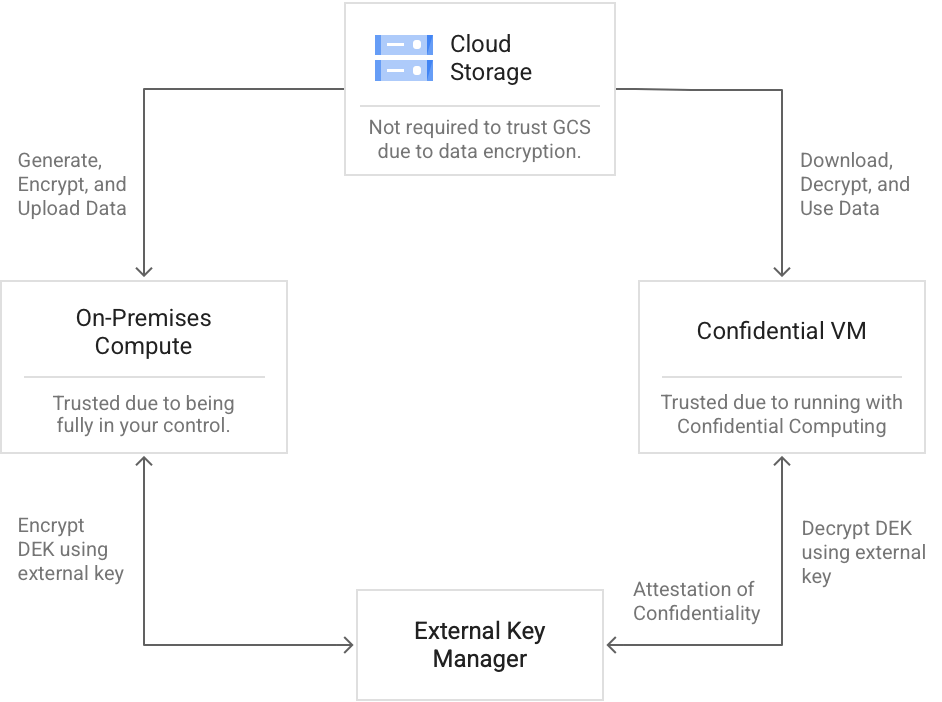

管理雲端外部的加密金鑰

為遵守法規或地區安全性規範,客戶必須採用雲端運算,同時自行保有加密金鑰。External Key Manager 可讓客戶妥善分隔靜態資料與加密金鑰,同時運用雲端技術進行資料運算及數據分析。使用者可全面掌握誰擁有金鑰存取權,以及金鑰的使用時間和地點。

Key Access Justifications 和 EKM 資料流程

Google Cloud 客戶可使用 Key Access Justifications 查看每一項對加密金鑰提出的要求及要求理由,並視情況同意或拒絕該項解密要求。應用實例將會專注探討資料存取權的強制執行與可見度。

所有功能與特色

所有功能與特色

| 支援對稱式及非對稱式金鑰 | 您可以在 Cloud KMS 中建立、使用、以手動或自動方式輪替,以及銷毀 AES256 對稱式加密編譯金鑰,以及 RSA 2048、RSA 3072、RSA 4096、EC P256 和 EC P384 非對稱式加密編譯金鑰。此外,有了 HSM,您便可以使用 AES-256 對稱式加密編譯金鑰,以及 RSA 2048、RSA 3072、RSA 4096、EC P256 和 EC P384 非對稱式加密編譯金鑰進行加密、解密及簽署作業。 |

| 使用 EKM 建立外部金鑰 | 您可以使用下列其中一種外部金鑰管理工具產生外部金鑰:Equinix、Fortanix、Ionic、Thales 和 Unbound。一旦外部金鑰與 Cloud KMS 完成連結後,您就能使用該金鑰來保護 BigQuery 和 Compute Engine 中的靜態資料。 |

| 金鑰銷毀延遲功能 | Cloud KMS 內建金鑰內容銷毀 24 小時延遲功能,可有效預防意外或人為攻擊造成的資料損失。 |

| 透過 API 進行加密與解密 | Cloud KMS 是一款 REST API,可使用金鑰加密、解密或簽署資料 (例如需要儲存的 Secret)。 |

| 全球高可用性 | Cloud KMS 同時在全球數個據點及多個地區提供服務,因此您可將自家服務設置在您想要的任何地區,藉此降低延遲情況並提高可用性。 |

| 自動與手動金鑰輪替 | 您可以使用 Cloud KMS 設定對稱式金鑰的輪替時間表,讓系統每隔一段固定時間就自動產生新的金鑰版本。同一時間可以有多種版本的對稱式金鑰做為解密資料的有效金鑰,但只有一種主要金鑰版本可以用於加密新資料。有了 EKM,您便可以直接透過 Cloud KMS 主控台建立外部代管的金鑰。 |

| HSM 陳述式認證 | 使用 Cloud HSM,透過金鑰建立過程中產生的認證權杖,驗證金鑰是否確實是在 HSM 中建立。 |

| 與 GKE 整合 | 透過您在 Cloud KMS 中管理的金鑰,在 GKE 應用程式層上為 Kubernetes 的 Secret 加密。此外,您也可以使用 Secret Manager 儲存系統來儲存 API 金鑰、密碼、憑證和其他機密資料。 |

| 妥善分隔金鑰與資料 | 您可以透過 EKM 妥善分隔靜態資料與加密金鑰,同時還能運用雲端技術進行資料運算及數據分析。 |

| 金鑰資料落地 | 使用 Cloud KMS 時,加密編譯金鑰會儲存於部署資源所在的地區。您也能選擇將這些金鑰儲存在實體的硬體安全性模組 (該模組位於您透過 Cloud HSM 選擇的地區中)。 |

| 金鑰匯入 | 您可能會使用在地端部署或外部金鑰管理系統中建立的現有加密編譯金鑰,因此您可以將這些金鑰匯入 Cloud HSM 金鑰,或將軟體金鑰匯入 Cloud KMS。 |

| 合理的存取權 | 透過「金鑰存取依據」,您就能針對將資料狀態從靜態改為使用中的每一項解密要求,瞭解提出該項要求的原因。 |

| 自動化政策 | 您可以使用 Key Access Justifications 設定自動化政策,以根據特定的理由來核准或拒絕對金鑰的存取權。其他工作則會由 Google Cloud 技術合作夥伴提供的外部金鑰管理工具負責處理。 |

| 完整性承諾 | Key Access Justifications 提供的控制項目受到 Google 完整性承諾保證,值得您的信賴。 |

定價

定價

Cloud Key Management Service 會根據使用情形向您收取使用費,費用依以下產品有所不同:Cloud Key Management Service、Cloud External Key Manager 和 Cloud HSM。

產品 | 價格 (美元) |

|---|---|

Cloud KMS:有效金鑰版本 | 每月 $0.06 美元 |

Cloud KMS:金鑰使用操作 (加密/解密) | 每 10,000 次作業 $0.03 美元 |

Cloud KMS:金鑰管理員操作 | 免費 |

Cloud HSM:金鑰版本 (AES256、RSA2048) | 每月 $1.00 美元 |

Cloud HSM:金鑰版本 (RSA 3072、RSA 4096) | 0–2,000 個金鑰版本:每月 $2.50 美元 從第 2,001 個金鑰版本起:每月 $1.00 美元 |

Cloud HSM:金鑰版本 (EC P256、EC P384) | 0–2,000 個金鑰版本:每月 $2.50 美元 從第 2,001 個金鑰版本起:每月 $1.00 美元 |

Cloud EKM:金鑰版本 | 每月 $3.00 美元 |

Cloud EKM:金鑰使用操作 | 每 10,000 次作業 $0.03 美元 |

如果您使用美元以外的貨幣付費,系統將按照 Google Cloud SKU 頁面上列出的適用貨幣價格來計費。