Informazioni sulle reti VMware Engine

Google Cloud VMware Engine utilizza una rete VMware Engine per fornire la connettività di rete tra uno o più cloud privati, reti Virtual Private Cloud e reti on-premise. Google Cloud

Tipi di reti VMware Engine

Per impostazione predefinita, VMware Engine offre una rete VMware globale che fornisce la connettività di rete tra uno o più cloud privati, reti Virtual Private Cloud o reti on-premise. Queste reti VMware globali sono chiamate reti VMware Engine standard.

Inoltre, i progetti creati prima di novembre 2023 hanno reti VMware Engine legacy, che sono reti regionali che devono esistere in ogni regione che contiene un cloud privato.

Reti VMware Engine standard

Crea una o più reti standard in un progetto per creare l'isolamento di rete tra i tuoi cloud privati.

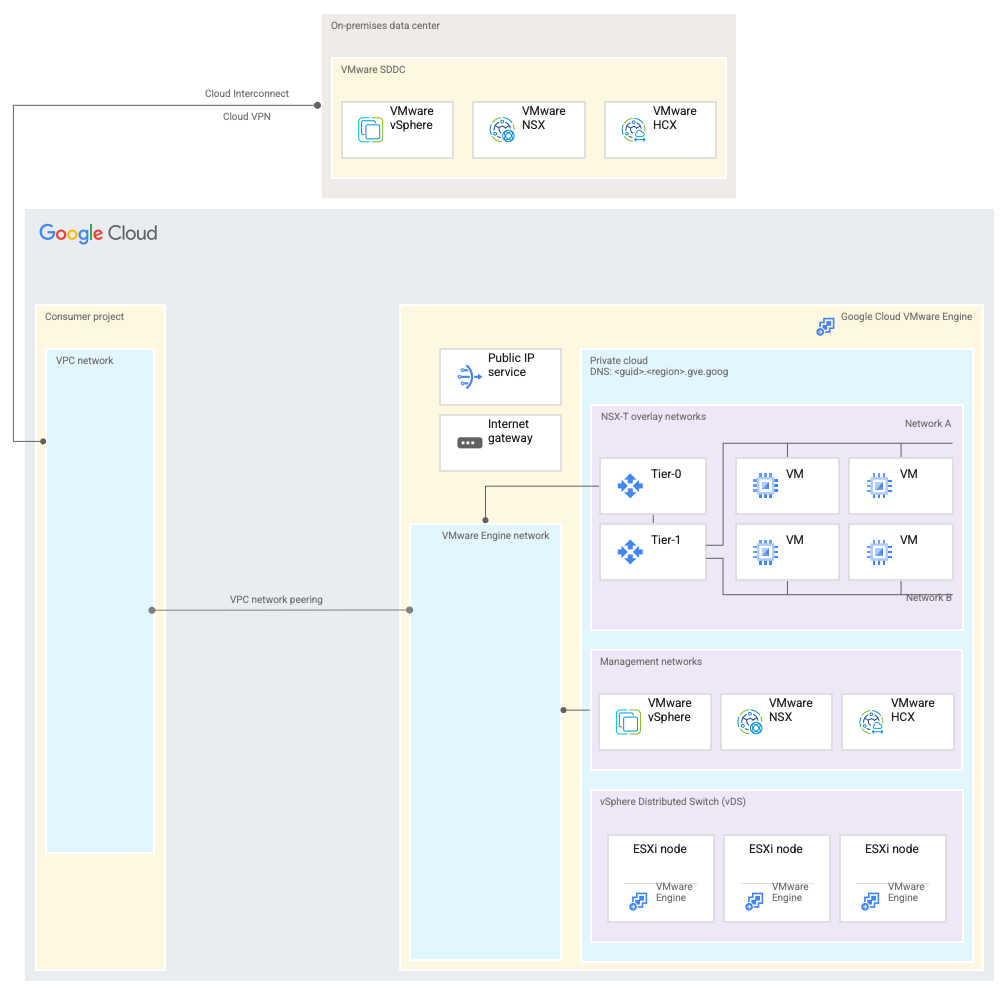

Connettività di rete per le reti VMware Engine standard

Per stabilire la comunicazione con VMware Engine dalla tua rete VPC, devi creare una relazione di peering di rete VPC tra la tua rete VPC e una rete VMware Engine. Ciò consente la comunicazione esclusiva mediante indirizzi IP interni tra le istanze di macchine virtuali (VM) nella tua rete VPC e le VM VMware.

Comportamento della risoluzione DNS

La sezione seguente descrive il comportamento di risoluzione DNS per le reti VMware Engine.

Zona di gestione del cloud privato

Ogni cloud privato crea una zona Cloud DNS autorevole corrispondente utilizzata per risolvere tutte le appliance di gestione come vCenter Server, NSX Manager e HCX.

Google Cloud risoluzione

Per impostazione predefinita, puoi risolvere la zona di gestione da qualsiasi rete VPC in cui è abilitato Cloud DNS. Quando una rete VMware Engine è in peering VPC, VMware Engine crea automaticamente un binding della zona DNS di gestione, garantendo la risoluzione da qualsiasi delle tue VM Google Cloud .

Risoluzione on-premise

Consulta Configurazione del DNS per l'accesso all'appliance di gestione.

Risoluzione DNS da VM cloud privato e appliance di gestione

Ogni cloud privato esegue il deployment di un server Cloud DNS utilizzato per la risoluzione di tutte le appliance di gestione e che puoi configurare come server DNS per tutti i carichi di lavoro VMware.

IP del server DNS del workload del cloud privato

Per ottenere l'indirizzo IP del server DNS del tuo cloud privato e configurare il DNS per i tuoi carichi di lavoro VMware o l'impostazione DNS DHCP del segmento NSX:

Nella console Google Cloud , vai alla pagina Cloud privati.

Fai clic sul nome del cloud privato per cui vuoi configurare il DNS.

Nella pagina di riepilogo del cloud privato, in Server DNS del cloud privato, fai clic su Copia per copiare l'indirizzo IP del server Cloud DNS privato.

Associazione di zone Cloud DNS

Puoi associare le zone Cloud DNS configurate nel tuo progetto a una rete VMware Engine. In questo modo, viene garantita la corretta risoluzione delle zone di forwarding autorevoli o condizionali da qualsiasi VM del cloud privato o appliance di gestione. Per ulteriori informazioni, consulta la pagina Configurazione dei binding DNS.

Accesso privato Google

Per abilitare l'accesso privato Google per VMware Engine, configura il server DNS nel tuo ambiente VMware Engine in modo che utilizzi l'indirizzo IP virtuale privato. Per ulteriori informazioni, vedi Accesso privato Google per gli host on-premise e [Configurazione dell'accesso privato Google per gli host on-premise][configure Private Google Access on premises hosts]. Il dominio private.googleapis.com utilizza 199.36.153.8/30.

Reti VMware Engine legacy

Una rete VMware Engine legacy è una rete regionale che fornisce la connettività di rete tra uno o più cloud privati, reti Virtual Private Cloud e reti on-premise. Devi denominare le reti legacy

utilizzando la convenzione <region>-default e devi creare una rete per ogni

regione in cui crei un cloud privato.

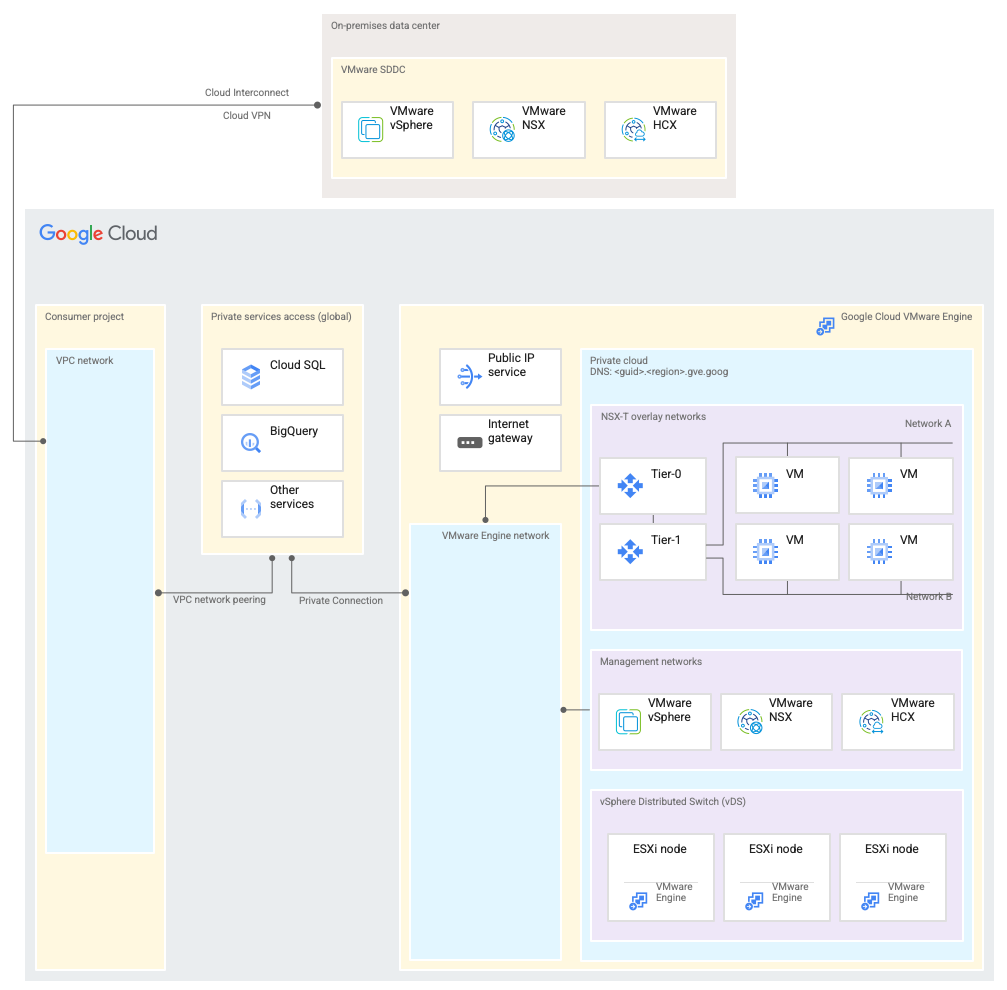

Connettività di rete per le reti VMware Engine legacy

Per stabilire la comunicazione con VMware Engine dalla tua rete VPC, devi attivare l'accesso privato ai servizi e creare una connessione privata tra la tua rete VPC e la rete VMware Engine. Ciò consente la comunicazione esclusiva tramite indirizzi IP interni tra le istanze VM nella tua rete VPC e le VM VMware.

Le reti legacy funzionano a livello regionale e possono connettersi solo alle reti dei produttori di servizi nella regione corrispondente. Devi stabilire connessioni private separate alle reti dei producer di servizi in ogni regione.

Comportamento della risoluzione DNS per le reti VMware Engine legacy

Le sezioni seguenti descrivono il comportamento della risoluzione DNS per le reti VMware Engine legacy.

Zona di gestione del cloud privato

Ogni cloud privato crea una zona Cloud DNS autorevole corrispondente utilizzata per risolvere tutte le appliance di gestione come vCenter Server, NSX Manager e HCX.

Google Cloud risoluzione

Per impostazione predefinita, puoi risolvere la zona di gestione da qualsiasi rete VPC in cui hai abilitato Cloud DNS. Quando viene creata una connessione privata tra la tua rete VPC e una rete VMware Engine legacy, Google crea automaticamente il peering DNS, garantendo la risoluzione da qualsiasi VM Google Cloud .

Risoluzione on-premise

Consulta Configurazione del DNS per l'accesso all'appliance di gestione.

Risoluzione DNS dalle appliance di gestione del cloud privato

Le appliance di gestione del cloud privato utilizzano regole di forwarding condizionale DNS che puoi configurare all'interno di ogni cloud privato. Per saperne di più, vedi Creare regole di forwarding DNS legacy.

Risoluzione delle VM VMware del cloud privato

I cloud privati connessi alle reti VMware Engine legacy non hanno Cloud DNS configurato automaticamente. Puoi scegliere di utilizzare Cloud DNS all'interno del tuo progetto o utilizzare una soluzione DNS di terze parti.

Per utilizzare Cloud DNS:

- Abilita l'inoltro DNS in entrata sulla rete VPC.

- Identifica gli indirizzi dei server DNS da utilizzare per le VM VMware.

Passaggi successivi

- Scopri come creare una rete VMware Engine.