Este documento descreve como configurar uma verificação de tempo de atividade particular. As verificações de tempo de atividade privadas permitem solicitações HTTP ou TCP em uma rede de nuvem privada virtual (VPC, na sigla em inglês) do cliente, enquanto aplicam restrições do Gerenciamento de identidade e acesso (IAM) e perímetros do VPC Service Controls. As verificações de tempo de atividade privadas podem enviar solicitações pela rede privada a recursos como uma máquina virtual (VM) ou um balanceador de carga interno (ILB) L4.

Os endereços IP internos dos recursos na rede privada são registrados pelos serviços do diretório de serviços com o acesso de rede privada ativado. Para usar verificações de tempo de atividade particulares, configure o acesso de rede particular usando o produto do Diretório de serviços.

O projeto Google Cloud que armazena a verificação de disponibilidade privada e o projeto Google Cloud que armazena o serviço do diretório de serviços podem ser diferentes. O Cloud Monitoring permite monitorar recursos em vários projetosGoogle Cloud usando um escopo de métricas. O projeto em que a verificação de tempo de atividade é definida é o projeto de escopo de um escopo de métricas. O escopo de métricas é uma lista de todos os projetos que o projeto de escopo monitora. O serviço do diretório de serviços pode ser definido no projeto de escopo ou em um projeto no escopo de métricas. Para mais informações sobre escopos de métricas, consulte Visão geral dos escopos de métricas.

A rede privada e os recursos dela, como VMs ou balanceadores de carga, também podem estar em um projeto Google Cloud diferente. Esse projeto não precisa estar no escopo de métricas do projeto de escopo da verificação de tempo de atividade. O serviço do Diretório de serviços coleta as métricas de tempo de atividade. Portanto, ele precisa estar no escopo de métricas, mas os recursos que ele encapsula não.

Este documento descreve como configurar uma rede privada e configurar recursos do Diretório de serviços usando o console Google Cloud ou a API. Os exemplos de API pressupõem que a rede privada e o serviço do Diretório de serviços estejam no projeto de escopo da verificação de tempo de atividade. No entanto, Criar uma verificação de tempo de atividade privada também descreve como usar a API para criar uma verificação de tempo de atividade que usa um serviço do diretório de serviços no escopo de métricas.

Para saber como configurar verificações de tempo de atividade que usam endereços IP públicos, consulte Criar verificações de tempo de atividade públicas. Para informações sobre como gerenciar e monitorar as verificações de tempo de atividade, consulte a seção Próximos passos deste documento.

Esse recurso é compatível apenas com projetos Google Cloud . Para as configurações do App Hub, selecione o projeto host do App Hub ou o projeto de gerenciamento da pasta ativada por apps.

Antes de começar

Ative as APIs a seguir:

- API Cloud Monitoring:

monitoring.googleapis.com - API Service Directory:

servicedirectory.googleapis.com - API Service Networking:

servicenetworking.googleapis.com - API Compute Engine:

compute.googleapis.com

É possível ativar as APIs usando a CLI gcloud ou o consoleGoogle Cloud . As guias a seguir descrevem como instalar a gcloud CLI e ativar a API Cloud Monitoring:

Console do Google Cloud

No console do Google Cloud , selecione o projeto Google Cloud para ativar a API e acesse a página APIs e serviços:

Clique no botão Ativar APIs e serviço.

Pesquise "Monitoring".

Nos resultados da pesquisa, clique em "API Stackdriver Monitoring".

Se for exibido "API ativada", a API já está ativada. Caso contrário, clique em Ativar.

CLI da gcloud

Se você ainda não instalou a CLI do Google Cloud na sua estação de trabalho, consulte Como instalar a CLI gcloud.

Para conferir se a API Monitoring está ativada, execute o seguinte comando na estação de trabalho, depois de substituir PROJECT_ID pelo ID do projeto em que você quer ativar a API:

gcloud services list --project=PROJECT_IDSe

monitoring.googleapis.comaparecer na saída, a API está ativada.Se a API não estiver ativada, execute o seguinte comando para ativá-la:

gcloud services enable monitoring --project=PROJECT_IDPara ver mais informações, consulte

gcloud services.

Você pode usar as mesmas etapas para ativar as outras APIs:

- Para usar o console Google Cloud , pesquise o nome de exibição, por exemplo, "API Service Directory".

- Para usar a CLI gcloud, especifique o primeiro elemento do nome

googleapis.com, por exemplo,servicedirectory.

- API Cloud Monitoring:

Configure os canais de notificação que você quer usar para receber notificações. Recomendamos que você crie vários tipos de canais de notificação. Para saber mais, consulte Criar e gerenciar canais de notificação.

Configure uma rede particular e uma VM ou ILB para ter acesso a ela. Para mais informações, consulte Acesso a serviços privados.

As verificações particulares que segmentam ILBs são limitadas às regiões com verificadores de tempo de atividade. A região de verificação de tempo de atividade

USAinclui as regiõesUSA_OREGON,USA_IOWAeUSA_VIRGINIA. Cada uma das regiõesUSA_*tem um verificador, eUSAinclui os três. As outras regiões de verificação de tempo de atividade,EUROPE,SOUTH_AMERICAeASIA_PACIFIC, cada uma com um verificador. Para remover essa limitação, configure o acesso global ao balanceador de carga. Para mais informações sobre como configurar o acesso global, consulte a guia ILB na seção Configurar recursos do diretório de serviços deste documento.Se você planeja verificar um ILB que não permite acesso global, selecione uma das seguintes regiões:

us-east4us-central1us-west1europe-west1southamerica-east1asia-southeast1

Determine qual interface usar:

ConsoleGoogle Cloud : permite criar uma verificação de tempo de atividade quando uma VM está atendendo solicitações. Essa interface orienta você a configurar recursos do Service Directory, autorizar a conta de serviço e configurar as regras de firewall de rede.

Interfaces de linha de comando: é possível usar a CLI do Google Cloud e a API Cloud Monitoring para criar verificações de tempo de atividade particulares quando ILBs e VMs estão atendendo solicitações.

Se você planeja usar a linha de comando para configurar as verificações de tempo de atividade particulares, siga as etapas de pré-requisito.

Criar uma verificação de tempo de atividade particular

Esta seção explica como criar e configurar verificações de tempo de atividade privadas dos serviços do Diretório de serviços:

Para usar o Google Cloud console, selecione a guia Google Cloud console.

Para usar a API Cloud Monitoring e configurar o serviço do diretório de serviços no mesmo Google Cloud projeto da verificação de atividade, selecione a guia API: projeto de delimitação.

Para usar a API Cloud Monitoring e configurar o serviço do diretório de serviços em um projeto monitorado pelo escopo de métricas do projeto da verificação de tempo de atividade, selecione a guia API: projeto monitorado.

Console do Google Cloud

Para criar uma verificação de tempo de atividade usando o console Google Cloud , faça o seguinte:

-

No console Google Cloud , acesse a página

Verificações de tempo de atividade:

Verificações de tempo de atividade:

Acesse Verificações de tempo de atividade

Se você usar a barra de pesquisa para encontrar essa página, selecione o resultado com o subtítulo Monitoramento.

- Na barra de ferramentas do console do Google Cloud , selecione o projeto Google Cloud . Para as configurações do App Hub, selecione o projeto host do App Hub ou o projeto de gerenciamento da pasta ativada por apps.

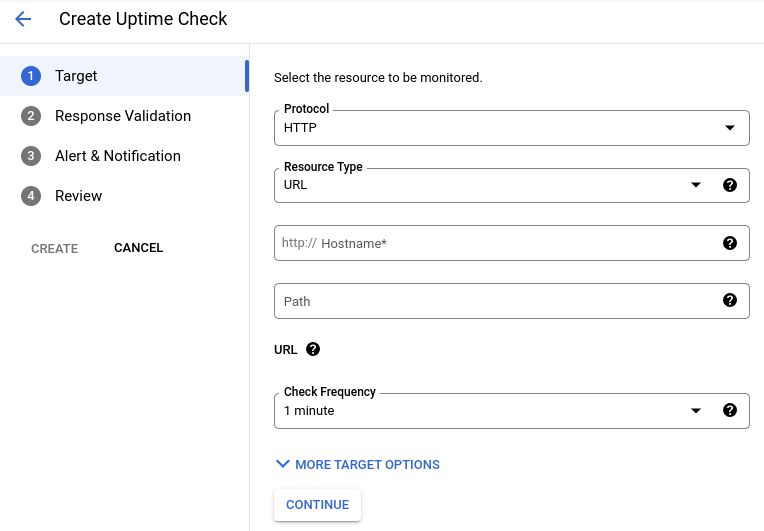

Clique em Criar verificação de tempo de atividade.

Especifique uma verificação de tempo de atividade particular:

Selecione o protocolo, que pode ser HTTP, HTTPS ou TCP.

Escolha o tipo de recurso IP interno.

Se você não tiver um serviço do Diretório de serviços configurado para seu projeto ou se quiser criar um, clique em Visualizar e preencha o painel Pré-requisitos da verificação de disponibilidade privada:

Se solicitado, ative a API Compute Engine ou a API Service Directory. A ativação das APIs pode levar um minuto para ser concluída.

Abra arrow_drop_down Conta de serviço, se ela aparecer, e clique em Criar conta de serviço.

Quando uma conta de serviço de monitoramento não existe, ela é criada. Em seguida, o Monitoring concede à conta de serviço duas funções do diretório de serviços.

Abra o menu arrow_drop_down Service Directory e faça o seguinte:

- Expanda arrow_drop_down Região e selecione a região da VM que está atendendo as solicitações.

- Expanda arrow_drop_down Namespace e selecione um namespace do Diretório de serviços ou clique em Criar namespace e crie um.

- Clique em Nome do serviço e digite um nome. Os serviços são os destinos das verificações de tempo de atividade privadas.

- Clique em Nome do endpoint e insira um nome. Um endpoint é um par de valores de endereço IP e porta que um serviço pode usar para processar solicitações. Quando o serviço contém vários endpoints, um deles é escolhido aleatoriamente.

- Abra arrow_drop_down Rede e selecione sua rede particular.

- Expanda arrow_drop_down Instance e selecione a VM na rede particular que está atendendo as solicitações. Depois de selecionar a instância, o endereço IP interno dela será exibido.

- Clique em Concluído.

Abra arrow_drop_down Regras de firewall:

Expanda arrow_drop_down Rede e selecione a rede à qual a regra de rede está anexada.

Clique em Criar regras de firewall.

A regra de firewall permite o tráfego TCP de entrada das rotas 35.199.192.0/19. Uma rota de 35.199.192.0/19 oferece suporte à conectividade com destinos de encaminhamento que usam roteamento particular. Para mais informações, consulte Rotas VPC.

No painel Verificação de tempo de atividade particular, para especificar o serviço do Diretório de serviços a ser usado, faça o seguinte:

Selecione Usar um nome de serviço totalmente qualificado e insira o nome totalmente qualificado do serviço:

projects/SERVICE_DIRECTORY_PROJECT_ID/locations/REGION/namespaces/PRIVATE_NAMESPACE/services/PRIVATE_SERVICE

Selecione a Região, o Namespace e o Serviço usando os menus. Se você criou um serviço, esses campos são selecionados automaticamente.

No painel Private Uptime Check, preencha a descrição do alvo da verificação de tempo de atividade:

Opcional: insira um componente de caminho para a solicitação.

As verificações de tempo de atividade privadas que usam o protocolo HTTP ou HTTPS enviam uma solicitação para

http://target/path. Nessa expressão, otargeté o endereço IP interno configurado no endpoint do Diretório de serviços.Se você deixar o campo Caminho em branco ou definir o valor como

/, a solicitação será emitida comohttp://target/.Opcional: para definir a frequência de execução da verificação de tempo de atividade, use o campo Frequência de verificação.

Opcional: para selecionar regiões do verificador ou configurar autenticação, cabeçalhos para verificações HTTP e HTTPS e outros valores, clique em Mais opções de destino:

- Regiões: selecione as regiões em que as verificações de tempo de atividade devem receber solicitações. Uma verificação de tempo de atividade precisa ter pelo menos três verificadores. Há um verificador em todas as regiões, exceto nos Estados Unidos, que tem três verificadores. A configuração padrão, Global, inclui todas as regiões.

- Método da solicitação: selecione

GETouPOST. - Corpo: para verificações HTTP

POST, insira o corpo codificado em URL. Você precisa fazer a codificação. Para todas as outras verificações, deixe este campo em branco. - Cabeçalho de host: não defina esse campo ao configurar verificações de tempo de atividade privadas.

- Porta: qualquer valor definido aqui substitui a porta na configuração do endpoint do Diretório de serviços. Não defina um valor aqui se quiser que a configuração do endpoint seja usada.

- Cabeçalhos personalizados: forneça cabeçalhos personalizados e, se quiser, criptografe-os. A criptografia oculta os valores no cabeçalho do formulário. Use a criptografia para cabeçalhos relacionados à autenticação que você não quer que outras pessoas vejam.

- Autenticação: forneça um único nome de usuário e senha. Esses valores são enviados como um cabeçalho de autorização. Se você definir os valores, não configure um cabeçalho de autorização separado. Se definir um cabeçalho de autorização, não configure valores no campo. As senhas sempre estarão ocultas no formulário.

Clique em Continuar e configure os requisitos de resposta. Todas as configurações nesta seção têm valores padrão:

Para definir um período de tempo limite para a verificação de tempo de atividade, use o campo Tempo limite de resposta. Uma verificação de tempo de atividade falha quando nenhuma resposta é recebida de mais de um local dentro desse período.

Para configurar a verificação de tempo de atividade para fazer a correspondência de conteúdo, verifique se o rótulo de ativação é A correspondência de conteúdo está ativada:

- Selecione o Tipo de correspondência de conteúdo de resposta no menu de opções.

Esse campo determina como o conteúdo da resposta é comparado aos dados retornados. Por exemplo, suponha que o conteúdo da resposta seja

abcde o tipo de correspondência de conteúdo seja Contains. A verificação de tempo de atividade só é bem-sucedida quando os dados da resposta contêmabcd. Para mais informações, consulte Validar dados de resposta. - Digite o Conteúdo da resposta. O conteúdo da resposta precisa ser uma string

com até 1.024 bytes. Na API, esse campo é o objeto

ContentMatcher.

- Selecione o Tipo de correspondência de conteúdo de resposta no menu de opções.

Esse campo determina como o conteúdo da resposta é comparado aos dados retornados. Por exemplo, suponha que o conteúdo da resposta seja

Para impedir que as entradas de registro sejam criadas devido a verificações de tempo de atividade, limpe Falhas de registro.

Para as verificações de tempo de atividade HTTP, configure os códigos de resposta aceitáveis. Por padrão, as verificações de tempo de atividade HTTP marcam qualquer resposta

2xxcomo uma resposta bem-sucedida.

Clique em Continuar e configure as políticas de alerta e as notificações.

Para receber uma notificação quando uma verificação de tempo de atividade falhar, crie uma política de alertas e configure canais de notificação para essa política:

- Opcional: atualize o nome da política de alertas.

- Opcional: no campo Duração, selecione por quanto tempo as verificações de tempo de atividade precisam falhar antes que as notificações sejam enviadas. Por padrão, as notificações são enviadas quando pelo menos duas regiões informam falhas na verificação de tempo de atividade por pelo menos um minuto.

Na caixa Canais de notificação, expanda arrow_drop_down Menu, selecione os canais a serem adicionados e clique em OK.

No menu, os canais de notificação são agrupados em ordem alfabética para cada tipo de canal.

Se você não quiser criar uma política de alertas, verifique se o texto do botão de alternância é Não criar um alerta.

Clique em Continuar e conclua a verificação de tempo de atividade:

Insira um título descritivo para a verificação de tempo de atividade.

Opcional: para adicionar rótulos definidos pelo usuário à verificação de tempo de atividade, faça o seguinte:

- Clique em expand_more Mostrar identificadores dos usuários.

- No campo Chave, insira um nome para o rótulo.

Os nomes dos rótulos precisam começar com uma letra minúscula e podem conter

letras minúsculas, números, sublinhados e traços. Por exemplo, insira

severity. - No campo Valor, insira um valor para o rótulo. Os valores de rótulo

podem conter

letras minúsculas, números, sublinhados e traços. Por exemplo, insira

critical. - Para cada rótulo adicional, clique em Adicionar rótulo do usuário e insira a chave e o valor do rótulo.

Para verificar a configuração da verificação de tempo de atividade, clique em Test. Se o resultado não for o esperado, consulte Solução de problemas, corrija a configuração e repita a etapa de verificação.

Clique em Criar.

API: projeto de escopo

Para criar a configuração de uma verificação de tempo de atividade particular, crie um objeto UptimeCheckConfig e transmita esse objeto ao método uptimeCheckConfigs.create na API Cloud Monitoring.

O objeto UptimeCheckConfig de uma verificação de tempo de atividade particular é diferente

do objeto de uma verificação de tempo de atividade pública das seguintes maneiras:

O recurso monitorado especificado na configuração de verificação de tempo de atividade precisa ser do tipo

servicedirectory_service. Esse tipo de recurso tem os seguintes rótulos:project_id: o ID do projeto associado ao serviço do diretório de serviço.location: a região da nuvem associada ao serviço.namespace_name: o namespace do Diretório de serviços.service_name: o nome do serviço do Diretório de serviços.

Não é necessário especificar um valor

portna configuração da verificação de tempo de atividade. O valor da porta do endpoint do Diretório de serviços substitui qualquer valor definido na configuração da verificação de tempo de atividade, e a verificação falha se nenhuma porta for especificada na configuração do Diretório de serviços.A configuração de verificação de tempo de atividade precisa especificar o campo

checker_typecom o valorVPC_CHECKERS. Esse valor é necessário para verificações de disponibilidade privadas. Por padrão, as verificações de tempo de atividade são públicas. Portanto, as verificações de tempo de atividade públicas não precisam especificar esse campo.

O código JSON a seguir ilustra um objeto UptimeCheckConfig para uma

verificação de tempo de atividade particular usando os recursos do Diretório de serviços

configurados para uma instância de VM em uma rede particular:

{

"displayName": "private-check-demo",

"monitoredResource": {

"type": "servicedirectory_service",

"labels": {

"project_id": "SERVICE_DIRECTORY_PROJECT_ID",

"service_name": "PRIVATE_SERVICE",

"namespace_name": "PRIVATE_NAMESPACE",

"location": "REGION"

}

},

"httpCheck": {

"requestMethod": "GET"

},

"period": "60s",

"timeout": "10s",

"checker_type": "VPC_CHECKERS"

}'

Para criar uma verificação de tempo de atividade particular quando o serviço do Diretório de serviços estiver no mesmo Google Cloud projeto da verificação de tempo de atividade, faça o seguinte:

Defina o projeto Google Cloud padrão para a CLI gcloud:

gcloud config set project PROJECT_ID

Crie uma variável de ambiente para armazenar o ID do projeto:

export PROJECT_ID=$(gcloud config get-value core/project)

Crie uma variável de ambiente que contenha um token de acesso:

export TOKEN=`gcloud auth print-access-token`

Use a ferramenta

curlpara invocar o métodouptimeCheckConfigs.createe postar um objeto de configuração nele:curl https://monitoring.googleapis.com/v3/projects/${PROJECT_ID}/uptimeCheckConfigs \ -H "Authorization: Bearer $TOKEN" -H "Content-Type: application/json" \ --request POST --data '{ "displayName": "private-check-demo", "monitoredResource": { "type": "servicedirectory_service", "labels": { "project_id": "'"$PROJECT_ID"'", "service_name": "PRIVATE_SERVICE", "namespace_name": "PRIVATE_NAMESPACE", "location": "REGION" } }, "httpCheck": { "requestMethod": "GET" }, "period": "60s", "timeout": "10s", "checker_type": "VPC_CHECKERS" }'

Se a criação da verificação de tempo de atividade falhar, verifique se a conta de serviço tem as funções necessárias. Para mais informações, consulte Falha na criação da verificação de tempo de atividade.

API: projeto monitorado

Para criar a configuração de uma verificação de tempo de atividade particular, crie um objeto UptimeCheckConfig e transmita esse objeto ao método uptimeCheckConfigs.create na API Cloud Monitoring.

O objeto UptimeCheckConfig de uma verificação de tempo de atividade particular é diferente

do objeto de uma verificação de tempo de atividade pública das seguintes maneiras:

O recurso monitorado especificado na configuração de verificação de tempo de atividade precisa ser do tipo

servicedirectory_service. Esse tipo de recurso tem os seguintes rótulos:project_id: o ID do projeto associado ao serviço do diretório de serviço.location: a região da nuvem associada ao serviço.namespace_name: o namespace do Diretório de serviços.service_name: o nome do serviço do Diretório de serviços.

Não é necessário especificar um valor

portna configuração da verificação de tempo de atividade. O valor da porta do endpoint do Diretório de serviços substitui qualquer valor definido na configuração da verificação de tempo de atividade, e a verificação falha se nenhuma porta for especificada na configuração do Diretório de serviços.A configuração de verificação de tempo de atividade precisa especificar o campo

checker_typecom o valorVPC_CHECKERS. Esse valor é necessário para verificações de disponibilidade privadas. Por padrão, as verificações de tempo de atividade são públicas. Portanto, as verificações de tempo de atividade públicas não precisam especificar esse campo.

O código JSON a seguir ilustra um objeto UptimeCheckConfig para uma

verificação de tempo de atividade particular usando os recursos do Diretório de serviços

configurados para uma instância de VM em uma rede particular:

{

"displayName": "private-check-demo",

"monitoredResource": {

"type": "servicedirectory_service",

"labels": {

"project_id": "SERVICE_DIRECTORY_PROJECT_ID",

"service_name": "PRIVATE_SERVICE",

"namespace_name": "PRIVATE_NAMESPACE",

"location": "REGION"

}

},

"httpCheck": {

"requestMethod": "GET"

},

"period": "60s",

"timeout": "10s",

"checker_type": "VPC_CHECKERS"

}'

Para criar uma verificação de tempo de atividade particular quando o serviço do Diretório de serviços estiver em um projeto Google Cloud monitorado pelo escopo de métricas do projeto Google Cloud da verificação de tempo de atividade, faça o seguinte:

Configure a CLI gcloud para usar o projeto Google Cloud em que a verificação de tempo de atividade será criada:

gcloud config set project PROJECT_ID

Crie uma variável de ambiente para armazenar o ID do projeto:

export PROJECT_ID=$(gcloud config get-value core/project)

Crie uma variável de ambiente para armazenar o ID do projetoGoogle Cloud em que o serviço do diretório de serviços está definido:

export MONITORED_PROJECT_ID=MONITORED_PROJECT_ID

Esse projeto precisa estar no escopo de métricas do projeto da verificação de tempo de atividade.

Crie uma variável de ambiente que contenha um token de acesso:

export TOKEN=`gcloud auth print-access-token`

Use a ferramenta

curlpara invocar o métodouptimeCheckConfigs.createe postar um objeto de configuração nele:curl https://monitoring.googleapis.com/v3/projects/${PROJECT_ID}/uptimeCheckConfigs \ -H "Authorization: Bearer $TOKEN" -H "Content-Type: application/json" \ --request POST --data '{ "displayName": "private-check-demo", "monitoredResource": { "type": "servicedirectory_service", "labels": { "project_id": "'"$MONITORED_PROJECT_ID"'", "service_name": "PRIVATE_SERVICE", "namespace_name": "PRIVATE_NAMESPACE", "location": "REGION" } }, "httpCheck": { "requestMethod": "GET" }, "period": "60s", "timeout": "10s", "checker_type": "VPC_CHECKERS" }'

Se a criação da verificação de tempo de atividade falhar, verifique se a conta de serviço tem as funções necessárias. Para mais informações, consulte Falha na criação da verificação de tempo de atividade.

Pode haver um atraso de até cinco minutos antes que os resultados da verificação de tempo de atividade comecem a ser transmitidos para o Monitoring. Durante esse tempo, o painel da verificação de tempo de atividade informa o status como "no data available".

Etapas de pré-requisito

Se você planeja usar a interface do Google Cloud console, acesse Criar uma verificação de tempo de atividade particular. O consoleGoogle Cloud orienta você em todas as etapas de pré-requisito.

Se você planeja usar a linha de comando para configurar as verificações de tempo de atividade particulares, siga as etapas abaixo antes de criar a verificação de tempo de atividade:

- Configurar recursos do Diretório de serviços

- Autorizar a conta de serviço

- Configurar regras de firewall

Configurar recursos do Diretório de serviços

As verificações de tempo de atividade particulares determinam a disponibilidade de um recurso usando um endereço IP interno registrado por um serviço do Diretório de serviços. É possível configurar um diretório de serviços para os seguintes recursos:

- VMs em uma rede privada

- Balanceadores de carga internos L4 (ILBs)

Para usar verificações de tempo de atividade particulares, configure os seguintes recursos do Diretório de serviços:

- Endpoint: um par de valores de endereço IP e porta que um serviço pode usar para processar solicitações. Quando o serviço contém vários endpoints, um deles é escolhido aleatoriamente.

- Serviço: um serviço é um conjunto de endpoints que fornecem um conjunto de comportamentos. Os serviços são os destinos das verificações de tempo de atividade privadas.

- Namespace: um namespace contém um conjunto de nomes de serviço e os endpoints associados. Os namespaces permitem agrupar serviços para um gerenciamento consistente.

É possível configurar esses recursos com a CLI gcloud ou o consoleGoogle Cloud . Quando você usa o console, as etapas de configuração são incluídas na caixa de diálogo Criar verificação de tempo de atividade.

Console do Google Cloud

Ao usar o Google Cloud console, depois de selecionar Endereço IP interno como o tipo de recurso para uma verificação de tempo de atividade, você vai receber uma solicitação para criar um diretório de serviços e um serviço.

CLI gcloud: VM

Para mais informações sobre os comandos usados neste documento para serviços, namespaces e endpoints, consulte o grupo de comandos gcloud service-directory.

Para criar recursos do Diretório de serviços para uma VM, faça o seguinte:

Configure a CLI do Google Cloud para usar o projeto Google Cloud como padrão, em que os recursos da Service Directory serão criados:

gcloud config set project PROJECT_ID

Crie variáveis de ambiente para armazenar o ID e o número do projeto:

export PROJECT_ID=$(gcloud config get-value core/project) export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format='get(projectNumber)')

Crie um namespace do Diretório de serviços:

gcloud service-directory namespaces create PRIVATE_NAMESPACE --location=REGION

Crie um serviço do Diretório de serviços no namespace:

gcloud service-directory services create PRIVATE_SERVICE \ --namespace PRIVATE_NAMESPACE --location=REGION

Crie uma variável de ambiente para armazenar o endereço IP da VM na rede privada:

export INTERNAL_IP=$(gcloud compute instances describe --zone=ZONE \ PRIVATE_SERVICE_INSTANCE --format='get(networkInterfaces[0].networkIP)')

Crie um endpoint do Diretório de serviços que contenha o endereço IP interno e uma porta:

gcloud service-directory endpoints create PRIVATE_ENDPOINT \ --location=REGION --namespace=PRIVATE_NAMESPACE \ --service=PRIVATE_SERVICE \ --network=projects/$PROJECT_NUMBER/locations/global/networks/PRIVATE_CHECK_NETWORK \ --address=$INTERNAL_IP --port=80

CLI do gcloud: ILB de L4

Para mais informações sobre os comandos usados neste documento para serviços, namespaces e endpoints, consulte o grupo de comandos gcloud service-directory.

É possível usar as verificações de tempo de atividade particulares para monitorar a disponibilidade de um balanceador de carga interno (ILB, na sigla em inglês) L4 criando recursos do Diretório de serviços para o ILB L4.

Ao criar novos ILBs L4, você pode usar a integração automática fornecida pelo diretório de serviços. Para mais informações, consulte Configurar balanceadores de carga internos no diretório de serviços.

Se você tiver ILBs L4 criados sem usar a integração automática fornecida pelo Diretório de serviços, será possível configurar manualmente os recursos do Diretório de serviços da seguinte maneira:

Configure a CLI do Google Cloud para usar o projeto Google Cloud como padrão, em que os recursos da Service Directory serão criados:

gcloud config set project PROJECT_ID

Crie variáveis de ambiente para armazenar o ID e o número do projeto:

export PROJECT_ID=$(gcloud config get-value core/project) export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format='get(projectNumber)')

Para permitir que todos os verificadores de tempo de atividade transfiram dados para seu ILB L4, ative o acesso global ao ILB:

gcloud compute forwarding-rules update ILB_FORWARDING_RULE_NAME \ --region=ILB_REGION --allow-global-access

Se o ILB L4 não permitir o acesso global, as métricas de tempo de atividade só estarão disponíveis se ILB_REGION for uma das seguintes opções:

us-east4us-central1us-west1europe-west1southamerica-east1asia-southeast1

Crie um namespace do Diretório de serviços:

gcloud service-directory namespaces create PRIVATE_NAMESPACE_FOR_ILB\ --location=REGION

Crie um serviço do Diretório de serviços no namespace:

gcloud service-directory services create PRIVATE_SERVICE_FOR_ILB \ --namespace PRIVATE_NAMESPACE_FOR_ILB --location=REGION

Crie uma variável de ambiente para armazenar o endereço IP do balanceador de carga na rede privada:

export INTERNAL_IP=$( gcloud compute forwarding-rules describe ILB_FORWARDING_RULE_NAME\ --region=ILB_REGION --format='get(IPAddress)')

Crie um endpoint do Diretório de serviços que contenha o endereço IP interno e uma porta:

gcloud service-directory endpoints create PRIVATE_ENDPOINT_FOR_ILB \ --location=ILB_REGION --namespace=PRIVATE_NAMESPACE_FOR_ILB \ --service=PRIVATE_SERVICE_FOR_ILB \ --network=projects/$PROJECT_NUMBER/locations/global/networks/PRIVATE_CHECK_NETWORK \ --address=$INTERNAL_IP --port=80

Autorizar a conta de serviço

As verificações de tempo de atividade usam uma conta de serviço pertencente ao Monitoring para gerenciar interações com o serviço do Diretório de serviços. O nome da conta de serviço tem o seguinte formato:

service-PROJECT_NUMBER@gcp-sa-monitoring-notification.iam.gserviceaccount.com

Quando essa conta de serviço não existe, o monitoramento cria a conta de serviço quando você cria a verificação de disponibilidade privada. Não é possível criar essa conta de serviço.

Quando você cria uma verificação de disponibilidade privada, o Monitoring tenta conceder à conta de serviço duas funções do Diretório de serviços. No entanto, quando você usa a API, as configurações do projeto Google Cloud podem impedir que o monitoramento conceda papéis à conta de serviço. Nessa situação, a criação da verificação de tempo de atividade falha.

Esta seção descreve como conceder os papéis necessários a uma conta de serviço atual:

Console do Google Cloud

Ao usar o console Google Cloud , depois de selecionar Endereço IP interno como o tipo de recurso para uma verificação de tempo de atividade, você vai receber uma solicitação para autorizar a conta de serviço.

API: projeto de escopo

Para conceder as funções do diretório de serviços a uma conta de serviço, faça o seguinte:

Configure a CLI gcloud para usar o projeto Google Cloud em que a verificação de tempo de atividade será criada:

gcloud config set project PROJECT_ID

Crie variáveis de ambiente para armazenar o ID e o número do projeto:

export PROJECT_ID=$(gcloud config get-value core/project) export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format='get(projectNumber)')

Execute os comandos a seguir:

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member='serviceAccount:service-'$PROJECT_NUMBER'@gcp-sa-monitoring-notification.iam.gserviceaccount.com' \ --role='roles/servicedirectory.viewer'

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member='serviceAccount:service-'$PROJECT_NUMBER'@gcp-sa-monitoring-notification.iam.gserviceaccount.com' \ --role='roles/servicedirectory.pscAuthorizedService'

Os comandos anteriores concedem os seguintes papéis à conta de serviço:

roles/servicedirectory.viewerroles/servicedirectory.pscAuthorizedService

API: projeto monitorado

Para conceder as funções do diretório de serviços a uma conta de serviço, faça o seguinte:

Configure a CLI gcloud para usar o projeto Google Cloud em que a verificação de tempo de atividade será criada:

gcloud config set project PROJECT_ID

Crie variáveis de ambiente para armazenar o ID e o número do projeto:

export PROJECT_ID=$(gcloud config get-value core/project) export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format='get(projectNumber)')

Crie uma variável de ambiente para armazenar o ID do projeto em que o serviço do diretório de serviços está definido:

export MONITORED_PROJECT_ID=MONITORED_PROJECT_ID

Esse projeto precisa estar no escopo de métricas do projeto da verificação de tempo de atividade.

Crie uma variável de ambiente para armazenar o ID do projeto em que a rede está definida:

export NETWORK_PROJECT_ID=NETWORK_PROJECT_ID

Esse projeto não precisa estar no escopo de métricas do projeto de verificação de disponibilidade.

Execute os comandos a seguir:

gcloud projects add-iam-policy-binding $MONITORED_PROJECT_ID \ --member='serviceAccount:service-'$PROJECT_NUMBER'@gcp-sa-monitoring-notification.iam.gserviceaccount.com' \ --role='roles/servicedirectory.viewer'

gcloud projects add-iam-policy-binding $NETWORK_PROJECT_ID \ --member='serviceAccount:service-'$PROJECT_NUMBER'@gcp-sa-monitoring-notification.iam.gserviceaccount.com' \ --role='roles/servicedirectory.pscAuthorizedService'

Os comandos anteriores concedem os seguintes papéis à conta de serviço:

roles/servicedirectory.viewerpara o projeto monitorado em que o serviço do diretório de serviços está configurado,$SERVICE_MONITORED_PROJECT_ID.roles/servicedirectory.pscAuthorizedServicepara o projeto em que a rede privada está configurada,$NETWORK_PROJECT_ID.

Configurar regras de firewall

É necessário criar uma regra de firewall que ative o tráfego TCP de entrada das rotas 35.199.192.0/19. Uma rota de 35.199.192.0/19 oferece suporte à conectividade com destinos de encaminhamento que usam roteamento particular. Para mais informações, consulte Rotas VPC.

Console do Google Cloud

Ao usar o console Google Cloud , depois de selecionar Endereço IP interno como o tipo de recurso para uma verificação de tempo de atividade, você vai receber uma solicitação para configurar as regras de firewall.

CLI da gcloud

Para criar uma regra de firewall que permita o tráfego TCP de entrada pelo firewall para acesso à rede particular, execute o seguinte comando:

Configure a CLI gcloud para usar o projeto Google Cloud em que a verificação de tempo de atividade será criada:

gcloud config set project PROJECT_ID

Crie variáveis de ambiente para armazenar o ID e o número do projeto:

export PROJECT_ID=$(gcloud config get-value core/project)

Crie a regra de rede:

gcloud compute firewall-rules create PRIVATE_CHECK_NETWORK_HOPE_RULE \ --network="PRIVATE_CHECK_NETWORK" \ --action=allow --direction=ingress --source-ranges="35.199.192.0/19" \ --rules=tcp --project="$PROJECT_ID"

No comando anterior, PRIVATE_CHECK_NETWORK é a rede a que essa regra está anexada, e PRIVATE_CHECK_NETWORK_HOPE_RULE é o nome da regra de firewall.

Para mais informações sobre essa etapa, consulte Configurar o projeto de rede.

Limitações

Ao usar verificações de disponibilidade privadas, a validação de certificados SSL é desativada, independentemente da configuração.

As verificações de disponibilidade particular não são compatíveis com endpoints que têm redirecionamentos.

Solução de problemas

Esta seção descreve alguns erros que podem ocorrer ao usar verificações de uptime privadas e fornece informações para resolvê-los.

Falha na criação da verificação de tempo de atividade

As configurações do Google Cloud projeto podem impedir a modificação das funções atribuídas à conta de serviço que as verificações de tempo de atividade usam para gerenciar interações com o serviço do diretório de serviços. Nessa situação, a criação da verificação de tempo de atividade falha.

Esta seção descreve como conceder os papéis necessários para a conta de serviço:

Console do Google Cloud

Quando você usa o console Google Cloud para criar a verificação de tempo de atividade particular, o console Google Cloud emite os comandos para conceder as funções do Diretório de serviços à conta de serviço.

Para saber como conceder papéis a uma conta de serviço, consulte Autorizar a conta de serviço.

API: projeto de escopo

Na primeira vez que você cria uma verificação de tempo de atividade particular para um serviço do Diretório de serviços e recursos particulares em um único projeto Google Cloud , a solicitação pode ser bem-sucedida ou falhar. O resultado depende se você desativou as concessões automáticas de papéis para contas de serviço no seu projeto:

A primeira criação de verificação de tempo de atividade vai ser bem-sucedida se o projeto permitir concessões automáticas de papéis para contas de serviço. Uma conta de serviço é criada para você e recebe os papéis necessários.

A primeira criação de verificação de tempo de atividade falha se o projeto não permitir concessões automáticas de papéis para contas de serviço. Uma conta de serviço é criada, mas nenhum papel é concedido.

Se a criação da verificação de tempo de atividade falhar, faça o seguinte:

- Autorize a conta de serviço.

- Aguarde alguns minutos para que as permissões sejam propagadas.

- Tente criar a verificação de tempo de atividade privada novamente.

API: projeto monitorado

Na primeira vez que você cria uma verificação de disponibilidade privada que tem como destino um serviço do diretório de serviços em um projeto monitorado ou recursos privados em um projeto Google Cloud diferente, a solicitação falha e resulta na criação de uma conta de serviço de monitoramento.

A forma de autorizar a conta de serviço depende do número de projetosGoogle Cloud que você está usando e das relações deles. Você pode ter até quatro projetos envolvidos:

- O projeto em que você definiu a verificação de tempo de atividade particular.

- O projeto monitorado em que você configurou o serviço do diretório de serviços.

- O projeto em que você configurou a rede VPC.

- O projeto em que os recursos de rede, como VMs ou balanceadores de carga, são configurados. Este projeto não tem papel na autorização de conta de serviço discutida aqui.

Quando a criação da primeira verificação de tempo de atividade falhar, faça o seguinte:

- Autorize a conta de serviço.

- Aguarde alguns minutos para que as permissões sejam propagadas.

- Tente criar a verificação de tempo de atividade privada novamente.

Acesso negado

Suas verificações de tempo de atividade estão falhando com resultados VPC_ACCESS_DENIED. Esse resultado

significa que algum aspecto da configuração de rede ou da autorização da conta de serviço

não está correto.

Verifique se a autorização da conta de serviço usa um projeto de delimitação ou um projeto monitorado, conforme descrito em A criação da verificação de tempo de atividade falhou.

Para mais informações sobre como acessar redes particulares, consulte Configurar o projeto de rede.

Resultados anormais das verificações de tempo de atividade particulares

Você tem um serviço do Diretório de serviços com várias VMs, e a configuração do serviço contém vários endpoints. Quando você desliga uma das VMs, a verificação de tempo de atividade ainda indica sucesso.

Quando a configuração do serviço contém vários endpoints, um deles é escolhido aleatoriamente. Se a VM associada ao endpoint escolhido estiver em execução, a verificação de tempo de atividade vai ser bem-sucedida, mesmo que uma das VMs esteja inativa.

Cabeçalhos padrão

As verificações de tempo de atividade estão retornando erros ou resultados inesperados. Isso pode ocorrer se você tiver substituído os valores de cabeçalho padrão.

Quando uma solicitação é enviada para uma verificação de disponibilidade particular em um endpoint de destino, ela inclui os seguintes cabeçalhos e valores:

| Cabeçalho | Valor |

|---|---|

HTTP_USER_AGENT |

GoogleStackdriverMonitoring-UptimeChecks(https://cloud.google.com/monitoring) |

HTTP_CONNECTION |

keep-alive |

HTTP_HOST |

IP do endpoint do Diretório de serviços |

HTTP_ACCEPT_ENCODING |

gzip, deflate, br |

CONTENT_LENGTH |

Calculado com base nos dados de post de tempo de atividade |

Se você tentar substituir esses valores, o seguinte poderá acontecer:

- A verificação de tempo de atividade informa erros

- Os valores de substituição são descartados e substituídos pelos valores na tabela.

Nenhum dado visível

Não há dados no painel de verificação de tempo de atividade quando a verificação está em um projeto Google Cloud diferente do serviço do Diretório de serviços.

Verifique se o projeto Google Cloud que contém a verificação de tempo de atividade monitora o projeto Google Cloud que contém o serviço do Diretório de serviços.

Para mais informações sobre como listar projetos monitorados e adicionar outros, consulte Configurar um escopo de métricas para vários projetos.

A seguir

- Gerenciar verificações de tempo de atividade

- Criar políticas de alertas para verificações de tempo de atividade

- Mostrar métricas de verificação de tempo de atividade no gráfico

- Preços e limites