Auf dieser Seite wird beschrieben, wie Sie den Zugriff auf bestimmte Ressourcen mithilfe von bedingten Rollenbindungen in Ihren Zulassungsrichtlinien verwalten. Mithilfe von Ressourcenattributen in einem Bedingungsausdruck können Sie steuern, ob ein Hauptkonto eine Berechtigung für den Zugriff auf eine Ressource verwenden kann. Die Entscheidung hängt vom Namen, Typ und Google Cloud -Dienst der Ressource ab.

Vorbereitung

- Lesen Sie die Übersicht über IAM-Bedingungen (Identity and Access Management), um die Grundlagen von bedingten IAM-Rollenbindungen zu verstehen.

- Sehen Sie sich die Ressourcenattribute an, die in einem Bedingungsausdruck verwendet werden können.

- Das Attribut „Ressourcenname“ kann den Zugriff auf die folgenden Google Cloud Dienste steuern:

- Apigee

- Application Integration

- Apigee API-Hub

- Sicherung und Notfallwiederherstellung

- BigQuery

- BigQuery Reservation API

- Bigtable

- Binärautorisierung

- Cloud Deploy

- Cloud Key Management Service

- Cloud Logging

- Cloud SQL

- Cloud Storage

- Compute Engine

- Dataform

- Google Kubernetes Engine

- Firestore

- Integration Connectors

- Von Google verwalteter Dienst für Apache Kafka

- Parameter Manager

- Pub/Sub Lite

- Secret Manager

- Spanner

Erforderliche Rollen

Bitten Sie Ihren Administrator, Ihnen die folgenden IAM-Rollen zuzuweisen, um die Berechtigungen zu erhalten, die Sie zum Verwalten bedingter Rollenbindungen benötigen:

-

So verwalten Sie den Zugriff auf Projekte:

Projekt-IAM-Administrator (

roles/resourcemanager.projectIamAdmin) für das Projekt -

So verwalten Sie den Zugriff auf Ordner:

Folder Admin (

roles/resourcemanager.folderAdmin) für den Ordner -

So verwalten Sie den Zugriff auf Projekte, Ordner und Organisationen:

Organisationsadministrator (

roles/resourcemanager.organizationAdmin) für die Organisation -

Zum Verwalten des Zugriffs auf fast alle Google Cloud -Ressourcen:

Sicherheitsadministrator (

roles/iam.securityAdmin) für das Projekt, den Ordner oder die Organisation, für die Sie den Zugriff verwalten möchten

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Diese vordefinierten Rollen enthalten die Berechtigungen, die zum Verwalten von bedingten Rollenbindungen erforderlich sind. Erweitern Sie den Abschnitt Erforderliche Berechtigungen, um die erforderlichen Berechtigungen anzuzeigen:

Erforderliche Berechtigungen

Die folgenden Berechtigungen sind zum Verwalten bedingter Rollenbindungen erforderlich:

-

Zum Verwalten des Zugriffs auf Projekte:

resourcemanager.projects.getIamPolicyfür das Projektresourcemanager.projects.setIamPolicyfür das Projekt

-

Zum Verwalten des Zugriffs auf Ordner:

-

resourcemanager.folders.getIamPolicyfür den Ordner -

resourcemanager.folders.setIamPolicyfür den Ordner

-

-

Zum Verwalten des Zugriffs auf Organisationen:

-

resourcemanager.organizations.getIamPolicyfür die Organisation -

resourcemanager.organizations.setIamPolicyfür die Organisation

-

Sie können diese Berechtigungen auch mit benutzerdefinierten Rollen oder anderen vordefinierten Rollen erhalten.

Zugriff auf eine Gruppe von Ressourcen anhand von Ressourcennamenspräfixen gewähren

Mit einer bedingten Rollenbindung können Sie Hauptkonten Zugriff auf Ressourcen zuweisen, deren Ressourcennamen einem Präfix entsprechen, beispielsweise Compute Engine VM-Instanzen, deren Namen mit einem bestimmten String beginnen. Das Präfix für Ressourcennamen wird normalerweise zum Gruppieren von Ressourcen verwendet, die für bestimmte Zwecke vorgesehen sind oder bestimmte Attribute haben.

Stellen Sie sich beispielsweise vor, Sie führen Arbeitslasten auf bestimmten VM-Instanzen aus, die möglicherweise mit vertraulichen Gesundheitsdaten arbeiten. Andere nicht vertrauliche Arbeitslasten müssen im selben Projekt ausgeführt werden. Sie möchten sicherstellen, dass Ihre Entwickler eingeschränkten Zugriff auf VM-Instanzen haben, die mit vertraulichen Daten arbeiten. Dazu benennen Sie datensensible VM-Instanzen mit dem Präfix sensitiveAccess und andere VM-Instanzen mit dem Präfix devAccess. Anschließend verwenden Sie bedingte Rollenbindungen, um sicherzustellen, dass die Entwickler mit normalen devAccess-VM-Instanzen produktiv bleiben können, ohne dass ihnen Zugriff auf sensitiveAccess-VM-Instanzen gewährt wird.

Sie können zwar den Zugriff auch nur mit dem Bedingungsattribut resource.name verwalten, aber die Attribute resource.type und resource.service sind ebenfalls gebräuchlich. Mit diesen zusätzlichen Attributen verringern Sie die Wahrscheinlichkeit, dass eine Bedingung den Zugriff auf verschiedene Ressourcentypen mit ähnlichen Namen beeinträchtigt.

Im Beispiel in diesem Abschnitt wird der Zugriff mit den Attributen resource.name und resource.type gesteuert.

So weisen Sie Compute Engine-Laufwerken und -Instanzen in einem Projekt Zugriff anhand eines Namenspräfixes zu:

Konsole

Rufen Sie in der Google Cloud Console die Seite IAM auf.

Suchen Sie in der Liste der Hauptkonten das gewünschte Hauptkonto und klicken Sie auf die Schaltfläche .

Suchen Sie im Bereich Berechtigungen bearbeiten die gewünschte Rolle, für die Sie eine Bedingung konfigurieren möchten. Klicken Sie dann unter IAM-Bedingung (optional) auf IAM-Bedingung hinzufügen.

Geben Sie im Bereich Bedingung bearbeiten einen Titel und eine optionale Beschreibung für die Bedingung ein.

Sie können einen Bedingungsausdruck entweder mit dem Builder für IAM-Bedingungen oder dem Bedingungseditor hinzufügen. Der Builder für IAM-Bedingungen bietet eine interaktive Oberfläche, in der Sie die gewünschte Bedingung, den Operator und andere Details zum Ausdruck auswählen können. Der Bedingungseditor bietet eine textbasierte Oberfläche zur manuellen Eingabe eines Ausdrucks mit der CEL-Syntax.

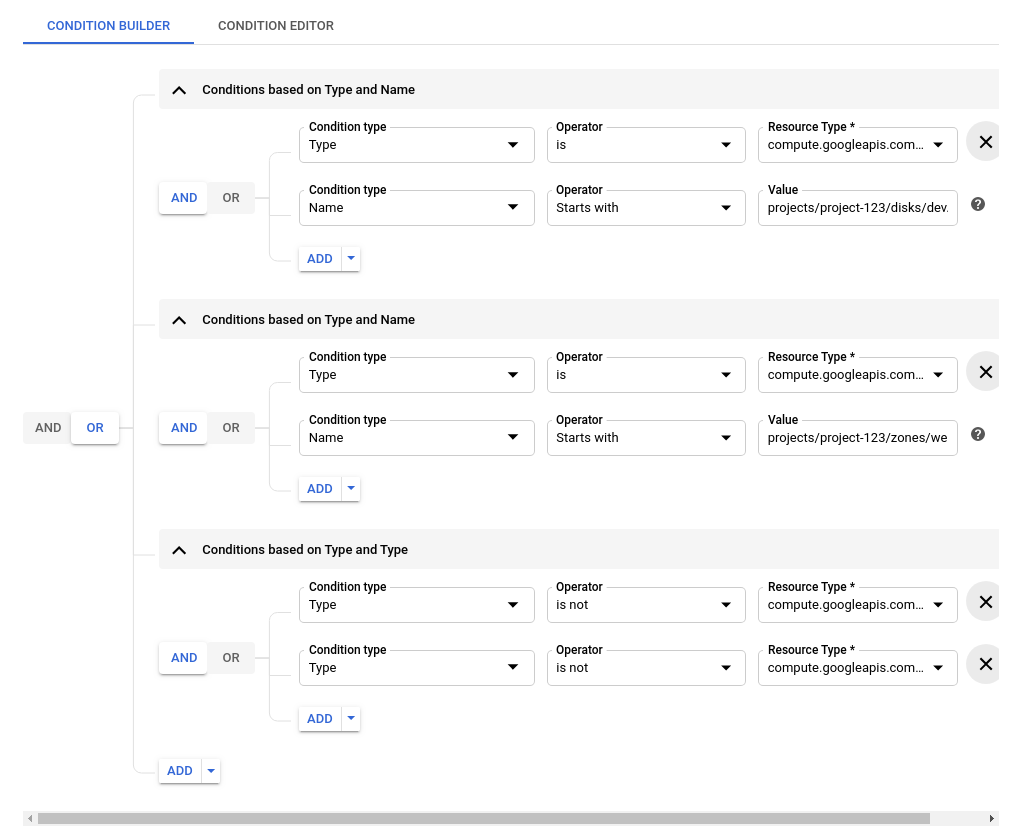

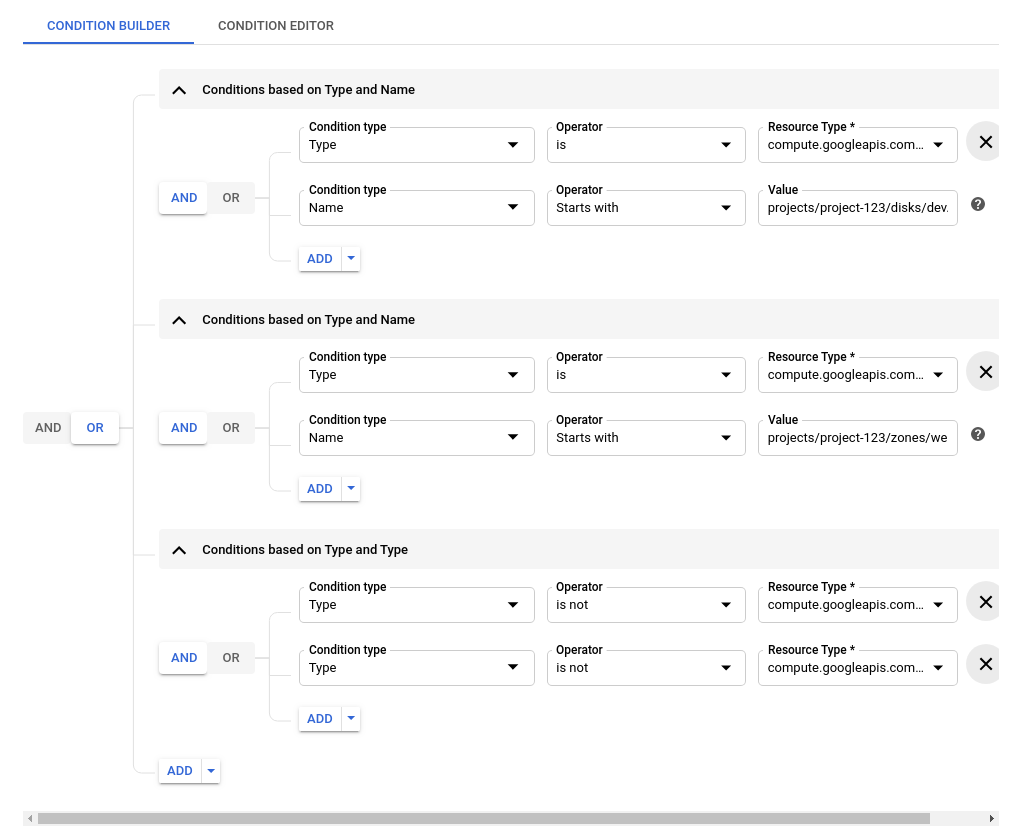

Tool zur Bedingungserstellung:

- Löschen Sie alle vorhandenen Bedingungsfelder aus dem Bedingungsgenerator. Das einzige Feld im Tool zur Bedingungserstellung sollte die Schaltfläche Hinzufügen sein.

- Erstellen Sie einen gruppierten Bedingungsausdruck, der als

trueausgewertet wird, wenn die Ressource ein Laufwerk ist, das mit dem angegebenen Präfix beginnt:- Klicken Sie auf das Drop-down-Menü Hinzufügen und dann auf Gruppierte Bedingungen.

- Wählen Sie im Drop-down-Menü Bedingungstyp die Option Ressource > Typ aus.

- Wählen Sie aus dem Drop-down-Menü Operator den Wert ist aus.

- Wählen Sie im Drop-Down-Menü Ressourcentyp die Option compute.googleapis.com/Disk aus.

- Klicken Sie direkt unter der Bedingung, die Sie gerade eingegeben haben, auf die erste Schaltfläche Hinzufügen, um dem Ausdruck eine weitere Klausel hinzuzufügen.

- Wählen Sie im Drop-down-Menü Bedingungstyp die Option Ressource > Name aus.

- Wählen Sie im Drop-down-Menü Operator die Option Beginnt mit aus.

- Geben Sie im Feld Wert den Ressourcennamen im entsprechenden Format ein, einschließlich des gewünschten Präfixes. Verwenden Sie beispielsweise

projects/PROJECT_ID/region/ZONE_ID/disks/PREFIX, um Laufwerke im ProjektPROJECT_IDund in der ZoneZONE_IDzu identifizieren, deren Namen mitPREFIXbeginnen. - Klicken Sie links neben jeder Bedingung auf Und, damit beide Klauseln wahr sein müssen.

- Erstellen Sie einen gruppierten Bedingungsausdruck, der als

trueausgewertet wird, wenn die Ressource eine Instanz ist, die mit dem angegebenen Präfix beginnt:- Klicken Sie außerhalb der vorhandenen Bedingungsgruppe auf die Schaltfläche Hinzufügen und dann auf Gruppierte Bedingungen.

- Wählen Sie im Drop-down-Menü Bedingungstyp die Option Ressource > Typ aus.

- Wählen Sie aus dem Drop-down-Menü Operator den Wert ist aus.

- Wählen Sie im Drop-Down-Menü Ressourcentyp die Option compute.googleapis.com/Instance aus.

- Klicken Sie in derselben Bedingungsgruppe auf Hinzufügen.

- Wählen Sie im Drop-down-Menü Bedingungstyp die Option Ressource > Name aus.

- Wählen Sie im Drop-down-Menü Operator die Option Beginnt mit aus.

- Geben Sie im Feld Wert den Ressourcennamen mit dem gewünschten Präfix im entsprechenden Format ein. Verwenden Sie beispielsweise

projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX, um Instanzen im ProjektPROJECT_IDund in der ZoneZONE_IDzu identifizieren, deren Namen mitPREFIXbeginnen. - Der logische Operator, der die Bedingungen in der Gruppe verbindet, muss auf And festgelegt sein.

- Erstellen Sie einen gruppierten Bedingungsausdruck, der zu

trueausgewertet wird, wenn die Ressource kein Laufwerk und keine Instanz ist:- Klicken Sie außerhalb der vorhandenen Bedingungsgruppen auf die Schaltfläche Hinzufügen und dann auf Gruppierte Bedingungen.

- Wählen Sie im Drop-down-Menü Bedingungstyp die Option Ressource > Typ aus.

- Wählen Sie aus dem Drop-down-Menü Operator ist nicht aus.

- Wählen Sie im Drop-Down-Menü Ressourcentyp die Option compute.googleapis.com/Disk aus.

- Klicken Sie in derselben Bedingungsgruppe auf Hinzufügen.

- Wählen Sie im Drop-down-Menü Bedingungstyp die Option Ressource > Typ aus.

- Wählen Sie aus dem Drop-down-Menü Operator ist nicht aus.

- Wählen Sie im Drop-Down-Menü Ressourcentyp die Option compute.googleapis.com/Instance aus.

- Der logische Operator, der die Bedingungen in der Gruppe verbindet, muss auf And festgelegt sein.

Der Logikoperator, der alle Gruppen von Bedingungsausdrücken verbindet, muss Or sein.

Wenn Sie fertig sind, sollte der Builder für IAM-Bedingungen in etwa so aussehen:

Klicken Sie auf Speichern, um die Bedingung anzuwenden.

Sobald der Bereich Bedingung bearbeiten geschlossen wurde, klicken Sie im Bereich Berechtigungen bearbeiten noch einmal auf Speichern, um die Zulassungsrichtlinie zu aktualisieren.

Bedingungseditor:

Klicken Sie auf den Tab Bedingungseditor und geben Sie diesen Ausdruck ein:

(resource.type == "compute.googleapis.com/Disk" && resource.name.startsWith("projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX")) || (resource.type == "compute.googleapis.com/Instance" && resource.name.startsWith("projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX")) || (resource.type != "compute.googleapis.com/Disk" && resource.type != "compute.googleapis.com/Instance")Nachdem Sie den Ausdruck eingegeben haben, können Sie optional die CEL-Syntax per Lint validieren. Klicken Sie dazu oberhalb des Textfelds oben rechts auf Linter ausführen.

Klicken Sie auf Speichern, um die Bedingung anzuwenden.

Sobald der Bereich Bedingung bearbeiten geschlossen wurde, klicken Sie im Bereich Berechtigungen bearbeiten noch einmal auf Speichern, um die Zulassungsrichtlinie zu aktualisieren.

gcloud

Zulassungsrichtlinien werden mit dem Muster Read-Modify-Write festgelegt.

Rufen Sie mit dem Befehl gcloud projects get-iam-policy die aktuelle "allow"-Richtlinie für das Projekt ab. Im folgenden Beispiel wird die JSON-Version der "allow"-Richtlinie in einen Pfad auf dem Laufwerk heruntergeladen.

Befehl:

gcloud projects get-iam-policy project-id --format=json > filepath

Das JSON-Format der "allow"-Richtlinie wird heruntergeladen:

{

"bindings": [

{

"members": [

"user:my-user@example.com"

],

"role": "roles/owner"

},

{

"members": [

"group:my-group@example.com"

],

"role": "roles/compute.instanceAdmin"

}

],

"etag": "BwWKmjvelug=",

"version": 1

}

Fügen Sie den folgenden hervorgehobenen Bedingungsausdruck hinzu, um die "allow"-Richtlinie mit einer Ressourcennamen-Präfixbedingung zu konfigurieren. Die gcloud CLI aktualisiert die Version automatisch:

{ "bindings": [ { "members": [ "user:my-user@example.com" ], "role": "roles/owner" }, { "members": [ "group:my-group@example.com" ], "role": "roles/compute.instanceAdmin", "condition": { "title": "PREFIX_only", "description": "Only gives access to VMs with the PREFIX prefix", "expression": "(resource.type == 'compute.googleapis.com/Disk' && resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) || (resource.type == 'compute.googleapis.com/Instance' && resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX')) || (resource.type != 'compute.googleapis.com/Instance' && resource.type != 'compute.googleapis.com/Disk')" } } ], "etag": "BwWKmjvelug=", "version": 3 }

Legen Sie als Nächstes die neue Zulassungsrichtlinie fest, indem Sie den Befehl gcloud projects set-iam-policy ausführen:

gcloud projects set-iam-policy project-id filepath

Die neue bedingte Rollenbindung gewährt der Gruppe Berechtigungen so:

- Mitglieder in der Rollenbindung können nur Laufwerks- und Instanzberechtigungen verwenden, um auf Laufwerke und Instanzen zuzugreifen, deren Namen mit dem angegebenen Präfix beginnen.

- Mitglieder in der Rollenbindung können alle anderen Berechtigungen in der Rolle „Instanzadministrator“ (

roles/compute.instanceAdmin) verwenden, um auf alle Ressourcen außer auf Festplatten und Instanzen zuzugreifen.

REST

Verwenden Sie das Muster read-modify-write, um Zugriff auf bestimmte Ressourcen zu gewähren.

Lesen Sie zuerst die "allow"-Richtlinie für das Projekt:

Die Methode projects.getIamPolicy der Resource Manager API ruft die Zulassungsrichtlinie eines Projekts ab.

Ersetzen Sie diese Werte in den folgenden Anfragedaten:

PROJECT_ID: Ihre Google Cloud -Projekt-ID. Projekt-IDs sind alphanumerische Strings, wiemy-project.POLICY_VERSION: Die Richtlinienversion, die zurückgegeben werden soll. Anfragen sollten die neueste Richtlinienversion angeben. Diese ist Richtlinienversion 3. Weitere Informationen finden Sie unter Richtlinienversion beim Abrufen einer Richtlinie festlegen.

HTTP-Methode und URL:

POST https://cloudresourcemanager.googleapis.com/v1/projects/PROJECT_ID:getIamPolicy

JSON-Text anfordern:

{

"options": {

"requestedPolicyVersion": POLICY_VERSION

}

}

Wenn Sie die Anfrage senden möchten, maximieren Sie eine der folgenden Optionen:

Sie sollten eine JSON-Antwort ähnlich wie diese erhalten:

{

"version": 1,

"etag": "BwWKmjvelug=",

"bindings": [

{

"role": "roles/owner",

"members": [

"user:my-user@example.com

]

},

{

"members": [

"group:my-group@example.com"

],

"role": "roles/compute.instanceAdmin"

}

]

}

Ändern Sie anschließend die "allow"-Richtlinie, um den Zugriff auf bestimmte Ressourcen zu ermöglichen. Setzen Sie dabei das Feld version auf den Wert 3:

{ "version": 3, "etag": "BwWKmjvelug=", "bindings": [ { "role": "roles/owner", "members": [ "user:my-user@example.com" ] }, { "role": "roles/compute.instanceAdmin", "members": [ "group:my-group@example.com" ], "condition": { "title": "PREFIX_only", "description": "Only gives access to VMs with the PREFIX prefix", "expression": "(resource.type == 'compute.googleapis.com/Disk' && resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) || (resource.type == 'compute.googleapis.com/Instance' && resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX')) || (resource.type != 'compute.googleapis.com/Instance' && resource.type != 'compute.googleapis.com/Disk')" } } ] }

Schreiben Sie anschließend die aktualisierte Zulassungsrichtlinie:

Die Methode projects.setIamPolicy der Resource Manager API legt die Zulassungsrichtlinie in der Anfrage als neue Zulassungsrichtlinie des Projekts fest.

Ersetzen Sie diese Werte in den folgenden Anfragedaten:

PROJECT_ID: Ihre Google Cloud -Projekt-ID. Projekt-IDs sind alphanumerische Strings, wiemy-project.

HTTP-Methode und URL:

POST https://cloudresourcemanager.googleapis.com/v1/projects/PROJECT_ID:setIamPolicy

JSON-Text anfordern:

{

"policy": {

"version": 3,

"etag": "BwWKmjvelug=",

"bindings": [

{

"role": "roles/owner",

"members": [

"user:my-user@example.com"

]

},

{

"role": "roles/compute.instanceAdmin",

"members": [

"group:my-group@example.com"

],

"condition": {

"title": "Dev_access_only",

"description": "Only access to devAccess* VMs",

"expression":

"(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX')) ||

(resource.type != 'compute.googleapis.com/Instance' &&

resource.type != 'compute.googleapis.com/Disk')"

}

}

]

}

}

Wenn Sie die Anfrage senden möchten, maximieren Sie eine der folgenden Optionen:

Die Antwort enthält die aktualisierte Zulassungsrichtlinie:

Werte aus Ressourcennamen extrahieren

Die vorherigen Beispiele zeigen boolesche Vergleiche zwischen dem Ressourcennamen oder dem Anfang des Ressourcennamens und einem anderen Wert. In einigen Fällen müssen Sie jedoch einen Wert mit einem bestimmten Teil des Ressourcennamens vergleichen, der nicht am Anfang des Namens steht.

Sie können die extract()-Funktion verwenden und eine Extraktionsvorlage angeben, um den relevanten Teil des Ressourcennamens als String zu extrahieren. Bei Bedarf können Sie den extrahierten String in einen anderen Typ konvertieren, beispielsweise in einen Zeitstempel. Nachdem Sie einen Wert aus dem Ressourcennamen extrahiert haben, können Sie diesen mit anderen Werten vergleichen.

Die folgenden Beispiele zeigen Bedingungsausdrücke, die die Funktion extract() verwenden. Weitere Informationen zur Funktion extract() finden Sie in der Referenz zu Attributen für IAM Conditions.

Beispiel: Übereinstimmende Bestellungen der letzten 30 Tage finden

Angenommen, Sie speichern Auftragsinformationen in mehreren Cloud Storage-Buckets und die Objekte in jedem Bucket sind nach Datum organisiert. Ein typischer Objektname könnte in etwa so aussehen:

projects/_/buckets/acme-orders-aaa/objects/data_lake/orders/order_date=2019-11-03/aef87g87ae0876

Sie möchten dem Hauptkonto den Zugriff auf eine beliebige Bestellung der letzten 30 Tage gewähren. Die folgende Bedingung entspricht den Cloud Storage-Objekten für diese Bestellungen. Sie verwendet die Funktionen duration() und date(), um 30 Tage (2.592.000 Sekunden) von der Anfragezeit abzuziehen und diesen Zeitstempel mit dem Bestelldatum zu vergleichen:

resource.type == 'storage.googleapis.com/Object' &&

request.time - duration('2592000s') < date(resource.name.extract('/order_date={date_str}/'))

Weitere Informationen zu den Funktionen date() und duration() finden Sie in der Referenz zu Datums- und Uhrzeitattributen.

Beispiel: Übereinstimmende Compute Engine-VMs an einem beliebigen Standort finden

Angenommen, Sie möchten einem Hauptkonto für jede Compute Engine-VM, deren Name mit dev- beginnt, unabhängig vom Standort der VM eine Rolle auf Projektebene zuweisen. Außerdem soll das Hauptkonto diese Rolle für alle anderen Ressourcentypen verwenden können.

Der Ressourcenname für eine VM hat ein ähnliches Format wie projects/PROJECT_ID/zones/ZONE_ID/instances/INSTANCE_ID.

Die folgende Bedingung wird für VMs mit einem Instanznamen, der mit dem String dev- beginnt, und für Ressourcen, die keine VMs sind, als true ausgewertet:

resource.type != 'compute.googleapis.com/Instance' ||

resource.name.extract('/instances/{name}').startsWith('dev-')

Der Text in geschweiften Klammern gibt den Teil des Ressourcennamens an, der zum Vergleich extrahiert wird. In diesem Beispiel extrahiert die Extraktionsvorlage alle Zeichen nach dem ersten Vorkommen des Strings /instances/.

Wichtige Nutzungshinweise für ressourcenbasierte Bedingungen

Beim Hinzufügen einer ressourcenbasierten Bedingung ist es wichtig zu berücksichtigen, wie sich die Bedingung auf die Berechtigungen des Hauptkontos auswirkt.

Benutzerdefinierte Rollen

Betrachten Sie das folgende Beispiel mit benutzerdefinierten Rollen. Ein Administrator möchte eine benutzerdefinierte Rolle erstellen, die Zugriff zum Erstellen von VM-Instanzen gewährt. Der Nutzer kann jedoch nur VM-Instanzen in einem Projekt mit einem Ressourcennamen, der mit dem Namenspräfix staging beginnt, unter Verwendung der Laufwerke mit dem gleichen Namenspräfix erstellen.

Achten Sie daher darauf, dass die zugewiesene Rolle die erforderlichen Berechtigungen zum Erstellen einer VM-Instanz enthält, d. h. Berechtigungen für Laufwerks- und Instanzressourcentypen. Prüfen Sie dann, ob der Bedingungsausdruck den Ressourcennamen sowohl für Laufwerke als auch für Instanzen überprüft. Über diese beiden Typen hinaus werden keine anderen Berechtigungen in der Rolle gewährt.

Der folgende Bedingungsausdruck führt zu unerwartetem Verhalten. Berechtigungen für den Betrieb auf Compute Engine-VMs werden blockiert:

resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/staging')

Der folgende Bedingungsausdruck enthält sowohl Laufwerke als auch Instanzen und verwaltet den Zugriff basierend auf dem Ressourcennamen für diese beiden Typen:

(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/staging')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/staging'))

Der folgende Bedingungsausdruck umfasst sowohl Laufwerke als auch Instanzen und verwaltet den Zugriff basierend auf dem Ressourcennamen für diese beiden Typen. Bei allen anderen Ressourcentypen gewährt der Bedingungsausdruck die Rolle unabhängig vom Ressourcennamen:

(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/staging')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/staging')) ||

(resource.type != 'compute.googleapis.com/Disk' &&

resource.type != 'compute.googleapis.com/Instance')

Nur für übergeordnete Ressourcen geltende Berechtigungen

In der Ressourcenhierarchie von Google Cloudsind einige der Berechtigungen in einer Rolle, die eine untergeordnete Ressource betreffen, dazu gedacht, nur auf der übergeordneten Ebene erzwungen zu werden. Um beispielsweise Projekte in einer Organisation aufzulisten, muss einem Nutzer die Berechtigung resourcemanager.projects.list für die Organisation gewährt werden, deren Projekte er auflisten möchte, nicht für die Projekte selbst. Solche Berechtigungen werden als Berechtigungen für übergeordnete Ressourcen bezeichnet und gelten nur für list-Vorgänge.

Der Bedingungsausdruck muss die Attribute resource.service und resource.type entsprechend dem übergeordneten Ressourcentyp der Zielressourcen festlegen, um bei der Verwendung von Bedingungen den Zugriff auf *.*.list-Berechtigungen ordnungsgemäß zu gewähren.

Betrachten Sie hierzu folgende Beispiele. Im obigen Compute Engine-Beispiel verhindert der folgende Ausdruck den Zugriff auf compute.disks.list- und compute.instances.list-Berechtigungen, da die Ressource, für die diese Berechtigungen aktiviert sind, einen resource.type-Attributwert von cloudresourcemanager.googleapis.com/Project haben.

(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX'))

Es ist üblich, dass diese list-Berechtigungen gemeinsam mit anderen Berechtigungen für reguläre Vorgänge auf der Ressource gewährt werden. In diesem Fall können Sie entweder den Gültigkeitsbereich nur für den Typ cloudresourcemanager.googleapis.com/Project erweitern oder den Umfang auf alle anderen Berechtigungen erweitern, die nicht vom Typ "Instanz" oder "Laufwerk" sind.

(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX')) ||

resource.type == 'cloudresourcemanager.googleapis.com/Project'

oder

(resource.type == 'compute.googleapis.com/Disk' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/disks/PREFIX')) ||

(resource.type == 'compute.googleapis.com/Instance' &&

resource.name.startsWith('projects/PROJECT_ID/zones/ZONE_ID/instances/PREFIX')) ||

(resource.type != 'compute.googleapis.com/Disk' &&

resource.type != 'compute.googleapis.com/Instance')