Anda dapat menggunakan kunci API untuk membatasi akses ke metode API tertentu atau semua metode dalam API. Halaman ini menjelaskan cara membatasi akses API ke klien yang memiliki kunci API dan juga menunjukkan cara membuat kunci API.

Extensible Service Proxy (ESP) menggunakan Service Control API untuk memvalidasi kunci API dan kaitannya dengan API yang diaktifkan project. Jika Anda menetapkan persyaratan kunci API di API, permintaan ke metode, class, atau API yang dilindungi akan ditolak kecuali jika permintaan tersebut memiliki kunci yang dibuat di project Anda atau dalam project lain milik developer yang telah Anda beri akses untuk mengaktifkan API Anda. Project tempat kunci API dibuat tidak dicatat dan tidak ditambahkan ke header permintaan. Namun, Anda dapat melihat Google Cloud project yang terkait dengan klien di Endpoints > Services, seperti yang dijelaskan dalam Memfilter project konsumen tertentu.

Untuk mengetahui informasi tentang project Google Cloud tempat kunci API harus dibuat, lihat Membagikan API yang dilindungi oleh kunci API.

Membatasi akses ke semua metode API

Untuk mewajibkan kunci API guna mengakses semua metode API:

Buka file

openapi.yamlproject Anda di editor teks.Di bagian

securityDefinitions:, tambahkan nilaiapi_key:apiKey,key,queryseperti yang ditunjukkan dalam cuplikan kode contoh:Hal ini menetapkan "skema keamanan" yang disebut

api_key, yang dapat Anda gunakan untuk melindungi API. Untuk opsi definisiapi_keylainnya, lihat Batasan definisi kunci API.Di tingkat teratas file (tidak diindentasi atau bertingkat), tambahkan

api_key: []ke direktifsecurity. Anda mungkin perlu menambahkan direktifsecurityatau direktif tersebut mungkin sudah ada:security: - api_key: []Direktif ini menerapkan skema keamanan

api_keyke semua metode dalam file. Jangan letakkan apa pun di dalam tanda kurung. Spesifikasi OpenAPI memerlukan daftar kosong untuk skema keamanan yang tidak menggunakan OAuth.

Membatasi akses ke metode API tertentu

Untuk mewajibkan kunci API untuk metode tertentu:

Buka file

openapi.yamlproject Anda di editor teks.Di tingkat teratas file (tidak diindentasi atau disarangkan), tambahkan direktif keamanan kosong untuk menerapkannya ke seluruh API:

security: []Di bagian

securityDefinitions:, tambahkan nilaiapi_key:apiKey,key,queryseperti yang ditunjukkan dalam cuplikan kode contoh:Hal ini menetapkan "skema keamanan" yang disebut

api_key, yang dapat Anda gunakan untuk melindungi API. Untuk opsi definisiapi_keylainnya, lihat Batasan definisi kunci API.Tambahkan

api_key: []ke direktifsecuritydalam definisi metode:... paths: "/echo": post: description: "Echo back a given message." operationId: "echo" security: - api_key: [] produces: ...Arahan ini menerapkan skema keamanan

api_keyke metode. Jangan menempatkan apa pun di dalam tanda kurung. Spesifikasi OpenAPI memerlukan daftar kosong untuk skema keamanan yang tidak menggunakan OAuth.

Menghapus pembatasan kunci API untuk suatu metode

Untuk menonaktifkan validasi kunci API untuk metode tertentu meskipun Anda telah membatasi akses API untuk API:

Buka file

openapi.yamlproject Anda di editor teks.Tambahkan direktif

securitykosong dalam definisi metode:... paths: "/echo": post: description: "Echo back a given message." operationId: "echo" security: [] produces: ...

Memanggil API menggunakan kunci API

Jika API atau metode API memerlukan kunci API, berikan kunci menggunakan parameter

kueri bernama key, seperti yang ditunjukkan dalam contoh curl berikut:

curl "${ENDPOINTS_HOST}/echo?key=${ENDPOINTS_KEY}"

dengan ENDPOINTS_HOST dan ENDPOINTS_KEY adalah variabel lingkungan yang masing-masing berisi nama host API dan kunci API Anda.

Membagikan API yang dilindungi oleh kunci API

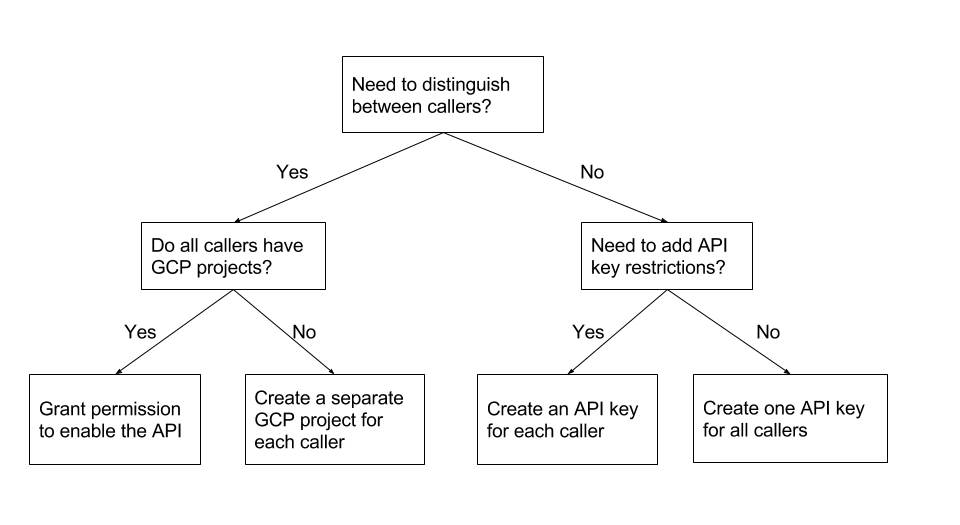

Kunci API dikaitkan dengan project Google Cloud tempat kunci tersebut dibuat. Jika Anda telah memutuskan untuk mewajibkan kunci API untuk API Anda, Google Cloud project tempat kunci API dibuat bergantung pada jawaban atas pertanyaan berikut:

- Apakah Anda perlu membedakan pemanggil API Anda sehingga Anda dapat menggunakan fitur Endpoints seperti kuota?

- Apakah semua pemanggil API Anda memiliki Google Cloud project sendiri?

- Apakah Anda perlu menyiapkan pembatasan kunci API yang berbeda?

Anda dapat menggunakan pohon keputusan berikut sebagai panduan untuk memutuskan project mana yang akan digunakan untuk membuat kunci API. Google Cloud

Memberi izin untuk mengaktifkan API

Jika Anda perlu membedakan pemanggil API Anda, dan setiap pemanggil memiliki project Google Cloud sendiri, Anda dapat memberikan izin kepada prinsipal untuk mengaktifkan API di project Google Cloud milik mereka sendiri. Dengan begitu, pengguna API Anda dapat membuat kunci API mereka sendiri untuk digunakan dengan API Anda.

Misalnya, tim Anda telah membuat API untuk penggunaan internal oleh berbagai program klien di perusahaan Anda, dan setiap program klien memiliki project Google Cloudsendiri. Untuk membedakan pemanggil API Anda, kunci API untuk setiap pemanggil harus dibuat di project Google Cloud yang berbeda. Anda dapat memberikan izin kepada rekan kerja untuk mengaktifkan API di project yang terkait dengan program klien. Google Cloud

Untuk mengizinkan pengguna membuat kunci API mereka sendiri:

- Di project Google Cloud tempat API Anda dikonfigurasi, berikan setiap pengguna izin untuk mengaktifkan API Anda.

- Hubungi pengguna, dan beri tahu mereka bahwa mereka dapat mengaktifkan API Anda di project mereka sendiri dan membuat kunci API. Google Cloud

Buat Google Cloud project terpisah untuk setiap pemanggil

Jika Anda perlu membedakan pemanggil API, dan tidak semua pemanggil memiliki project, Anda dapat membuat project dan kunci API terpisah untuk setiap pemanggil. Google Cloud Google Cloud Sebelum membuat project, pikirkan nama project agar Anda dapat dengan mudah mengidentifikasi pemanggil yang terkait dengan project.

Misalnya, Anda memiliki pelanggan eksternal API, dan Anda tidak tahu bagaimana program klien yang memanggil API Anda dibuat. Mungkin beberapa klien menggunakan layanan Google Cloud dan memiliki project, dan mungkin beberapa klien tidak. Google Cloud Untuk membedakan pemanggil, Anda harus membuat project dan kunci API Google Cloud terpisah untuk setiap pemanggil.

Untuk membuat project Google Cloud dan kunci API terpisah untuk setiap pemanggil:

- Buat project terpisah untuk setiap penelepon.

- Di setiap project, aktifkan API Anda dan buat kunci API.

- Berikan kunci API kepada setiap pemanggil.

Membuat kunci API untuk setiap pemanggil

Jika Anda tidak perlu membedakan pemanggil API, tetapi ingin menambahkan pembatasan kunci API, Anda dapat membuat kunci API terpisah untuk setiap pemanggil dalam project yang sama.

Untuk membuat kunci API bagi setiap pemanggil dalam project yang sama:

- Di project tempat API Anda dikonfigurasi, atau project tempat API Anda diaktifkan, buat kunci API untuk setiap pelanggan yang memiliki pembatasan kunci API yang Anda butuhkan.

- Berikan kunci API kepada setiap pemanggil.

Membuat satu kunci API untuk semua pemanggil

Jika Anda tidak perlu membedakan pemanggil API, dan Anda tidak perlu menambahkan batasan API, tetapi Anda tetap ingin mewajibkan kunci API (misalnya, untuk mencegah akses anonim), Anda dapat membuat satu kunci API untuk digunakan oleh semua pemanggil.

Untuk membuat satu kunci API untuk semua pemanggil:- Di project tempat API Anda dikonfigurasi, atau project tempat API Anda diaktifkan, buat kunci API untuk semua pemanggil yang memiliki batasan kunci API yang Anda butuhkan.

- Memberikan kunci API yang sama kepada setiap pemanggil.

Praktik terbaik

Jika Anda mengandalkan kunci API untuk melindungi akses ke API dan data pengguna, pastikan Anda menyetel tanda --service_control_network_fail_policy ke close saat mengonfigurasi opsi peluncuran Extensible Service Proxy V2 (ESPv2). Nilai default untuk tanda adalah open.

ESPv2 memanggil Service Control untuk memverifikasi kunci API. Jika terjadi kegagalan jaringan saat terhubung ke Service Control dan ESPv2 tidak dapat memverifikasi kunci API, hal ini akan menyebabkan semua potensi permintaan yang dibuat ke API Anda dengan kunci penipuan ditolak.