Private Service Connect バックエンドについて

Google API と公開サービスにアクセスするには、Private Service Connect エンドポイント(転送ルールに基づく)または Private Service Connect バックエンド(ロードバランサに基づく)を作成します。このガイドでは、Private Service Connect バックエンドについて説明します。

Private Service Connect バックエンドは、Private Service Connect ネットワーク エンドポイント グループ(NEG)バックエンドで構成されたロードバランサを使用します。この構成は、以前はコンシューマ HTTP(S) サービス コントロールを使用する Private Service Connect エンドポイントと呼ばれていました。

コンシューマー マネージド ロードバランサを介して API やサービスにアクセスすると、いくつかのメリットがあります。ロードバランサは、セキュリティ ポリシー(Google Cloud Armor ポリシーや SSL ポリシーなど)またはルーティング ポリシー(Google Cloud URL マップなど)が適用される、一元化されたポリシー適用ポイントとして機能します。公開サービスでは提供されない可能性のある指標とロギングを一元管理できるため、コンシューマーが独自のルーティングとフェイルオーバーを制御できるようになります。

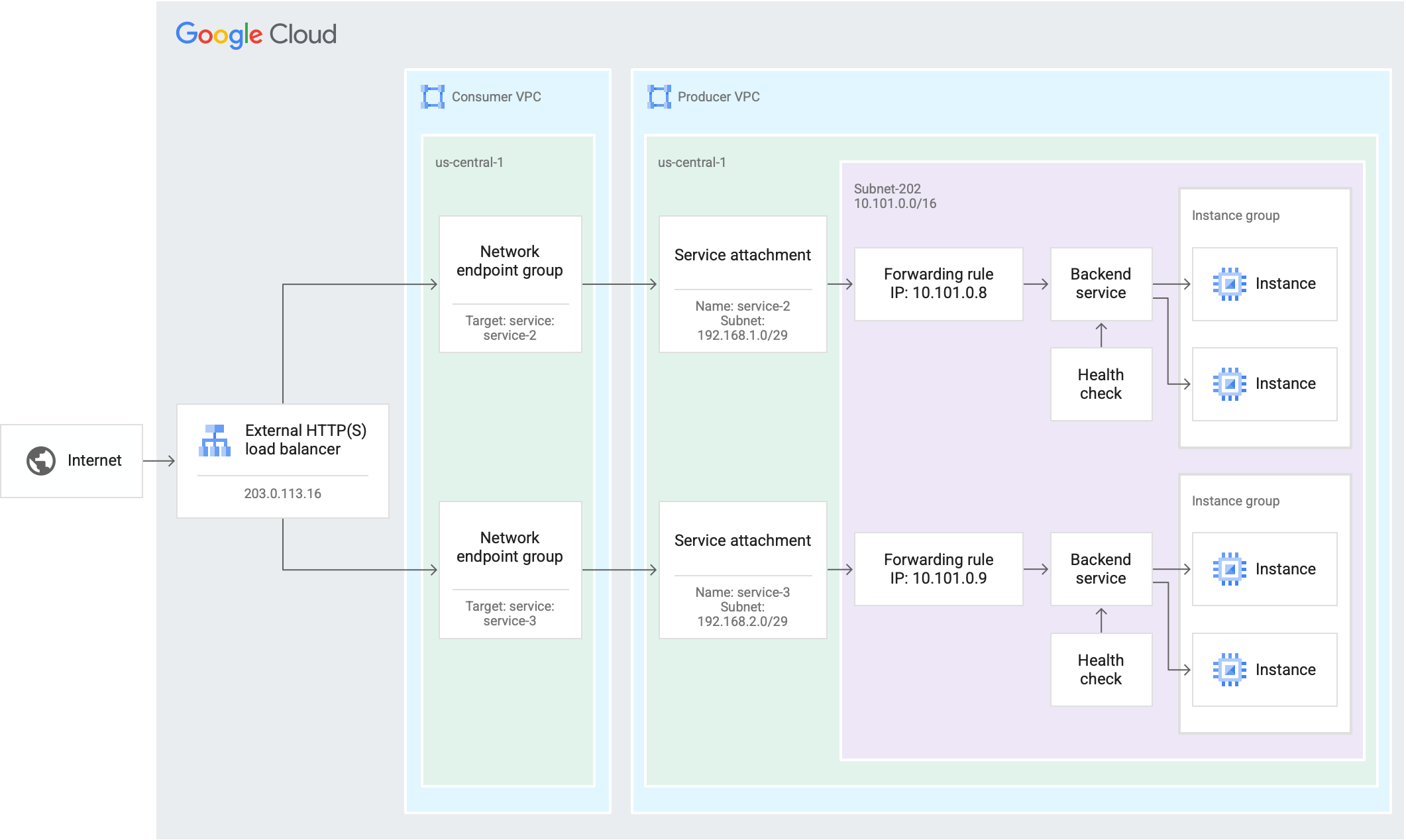

図 1 は、Private Service Connect NEG が公開サービスに接続されているロードバランサを示しています。クライアント トラフィックがロードバランサに送信されて処理され、別の VPC ネットワークで実行されている公開サービスにマッピングされた Private Service Connect バックエンドにルーティングされます。

図 1.グローバル外部アプリケーション ロードバランサを使用すると、インターネットにアクセスできるサービス ユーザーは、サービス プロデューサーの VPC ネットワーク内のサービスにトラフィックを送信できます(クリックして拡大)。

デプロイの概要

Private Service Connect バックエンド経由で API とサービスにアクセスする方法は次のとおりです。

接続する API またはサービスを特定します。

Google API の場合: リージョン サービス エンドポイントを選択します。

公開サービスの場合: サービス プロデューサーにサービス アタッチメント URI を確認します。

公開サービスにトラフィックを送信するロードバランサをデプロイします。インターネット クライアントや内部クライアントがあるかどうか、リージョン分離が必要かどうかなどの要件に合わせてロードバランサを選択します。既存のロードバランサを再利用することもできます。

Private Service Connect NEG をデプロイし、ロードバランサのバックエンド サービスに追加します。公開サービスを参照する Private Service Connect NEG を作成します。この NEG をロードバランサのバックエンド サービスに追加して、ロードバランサがトラフィックを送信できるようにします。

サポートされているロードバランサとターゲット

バックエンドを使用して、公開サービスまたはサポートされている Google API にアクセスできます。

Private Service Connect バックエンドを追加するロードバランサの詳細については、ロード バランシングのドキュメントをご覧ください。

- グローバル外部アプリケーション ロードバランサとリージョン外部アプリケーション ロードバランサについては、外部アプリケーション ロードバランサの概要をご覧ください。

- 内部アプリケーション ロードバランサとクロスリージョン内部アプリケーション ロードバランサについては、内部アプリケーション ロードバランサの概要をご覧ください。

- リージョン内部プロキシ ネットワーク ロードバランサの詳細については、リージョン内部プロキシ ネットワーク ロードバランサの概要をご覧ください。

- リージョン外部プロキシ ネットワーク ロードバランサの詳細については、リージョン外部プロキシ ネットワーク ロードバランサの概要をご覧ください。

- グローバル外部プロキシ ネットワーク ロードバランサの詳細については、外部プロキシ ネットワーク ロードバランサの概要をご覧ください。

公開サービスのターゲット

公開サービス用の Private Service Connect バックエンドには、コンシューマー ロードバランサとプロデューサー ロードバランサという 2 つのロードバランサが必要です。

コンシューマーの構成

次の表に、公開サービス用の Private Service Connect バックエンドでサポートされているコンシューマー ロードバランサを示します。各コンシューマー ロードバランサで使用できるバックエンド サービス プロトコルも示します。コンシューマー ロードバランサは、サポートされているプロデューサー ロードバランサでホストされている公開サービスにアクセスできます。

| コンシューマー ロードバランサ | プロトコル | IP バージョン | クロス リージョン フェイルオーバー |

|---|---|---|---|

|

IPv4 | ||

|

IPv4 | ||

|

注: 従来のアプリケーション ロードバランサはサポートされていません。 |

|

IPv4 | |

|

このロードバランサを Private Service Connect NEG に関連付けるには、Google Cloud CLI を使用するか、API リクエストを送信します。 注: 従来のプロキシ ネットワーク ロードバランサはサポートされていません。 |

|

IPv4 | |

|

IPv4 | ||

|

IPv4 | ||

|

IPv4 | ||

|

IPv4 |

プロデューサーの構成

次の表に、公開サービス用の Private Service Connect バックエンドでサポートされるプロデューサー ロードバランサの構成を示します。

| プロデューサーの種類 | プロデューサーの構成(公開サービス) | |||||

|---|---|---|---|---|---|---|

| サポートされるプロデューサー バックエンド | 転送ルール プロトコル | 転送ルールのポート | PROXY プロトコル | IP バージョン | Private Service Connect のヘルスサポート | |

| クロスリージョン内部アプリケーション ロードバランサ |

|

|

1 つ、複数、またはすべてのポートをサポート | IPv4 | ||

| 内部パススルー ネットワーク ロードバランサ |

|

|

プロデューサー ポートの構成をご覧ください。 | IPv4 | ||

| リージョン内部アプリケーション ロードバランサ |

|

|

単一のポートをサポート | IPv4 | ||

| リージョン内部プロキシ ネットワーク ロードバランサ |

|

|

単一のポートをサポート | IPv4 | ||

| Secure Web Proxy |

|

|

該当なし | IPv4 | ||

グローバル外部アプリケーション ロードバランサを使用するバックエンド構成の例については、バックエンド経由で公開サービスにアクセスするをご覧ください。

リージョン Google API ターゲット

次の表では、Private Service Connect バックエンドを使用してリージョン Google API にアクセスできるロードバランサについて説明します。

内部アプリケーション ロードバランサを使用する構成例については、バックエンド経由で Google API にアクセスするをご覧ください。

| 構成 | 詳細 |

|---|---|

| コンシューマの構成(Private Service Connect バックエンド) | |

| サポートされているコンシューマー ロードバランサ |

|

| IP バージョン | IPv4 |

| プロデューサー | |

| サポート対象のサービス | サポートされているリージョンの Google API |

グローバル Google API ターゲット

次の表に、Private Service Connect バックエンドを使用してグローバル Google API にアクセスできるロードバランサを示します。

| 構成 | 詳細 |

|---|---|

| コンシューマの構成(Private Service Connect バックエンド) | |

| サポートされているコンシューマー ロードバランサ |

|

| IP バージョン | IPv4 |

| プロデューサー | |

| サポート対象のサービス |

|

接続ステータス

Private Service Connect エンドポイント、バックエンド、サービス アタッチメントには、接続の状態を示す接続ステータスがあります。 接続の両側を形成するコンシューマー リソースとプロデューサー リソースは常に同じステータスになります。 接続ステータスは、エンドポイントの詳細を表示する、バックエンドの説明をする、または公開サービスの詳細を表示することで表示できます。

次の表に、ステータスの説明を示します。

| 接続ステータス | 説明 |

|---|---|

| 承認 | Private Service Connect 接続が確立されています。2 つの VPC ネットワークが接続し、接続が正常に機能しています。 |

| 保留中 | Private Service Connect 接続が確立されていないため、ネットワーク トラフィックが 2 つのネットワーク間を移動できません。接続がこのステータスになる理由は次のとおりです。

これらの理由でブロックされた接続は、根本的な問題が解決されるまで無期限に保留状態のままになります。 |

| 拒否 | Private Service Connect 接続が確立されていません。ネットワーク トラフィックを 2 つのネットワーク間で移動することはできません。接続がこのステータスになる理由は次のとおりです。

|

| 要確認 | 接続のプロデューサー側に問題があります。一部のトラフィックは 2 つのネットワーク間を流れますが、一部の接続は機能しない可能性があります。たとえば、プロデューサーの NAT サブネットが使い果たされ、新しい接続に IP アドレスを割り振ることができない場合があります。 |

| 終了 | サービス アタッチメントが削除され、Private Service Connect 接続が閉じています。ネットワーク トラフィックを 2 つのネットワーク間で移動することはできません。 閉じた接続は終端状態です。接続を復元するには、サービス アタッチメントだけでなく、エンドポイントまたはバックエンドも再作成する必要があります。 |

仕様

すべての Private Service Connect バックエンドの仕様は次のとおりです。

- Private Service Connect NEG をバックエンドとして使用できるのは、サポートされているロードバランサのみです。

- Private Service Connect NEG を、同じバックエンド サービス内の他の NEG タイプと混在させることはできません。ただし、自己ホスト型アプリケーションとマネージド サービスは、別々のバックエンド サービスの一部である限り、同じロードバランサのバックエンドにすることができます。

- Private Service Connect NEG を使用するバックエンド サービスは、ヘルスチェックをサポートしていません。Private Service Connect に使用されるバックエンド サービスでは、ヘルスチェック リソースが構成されていません。

- Private Service Connect NEG を使用するバックエンド サービスは、セッション アフィニティをサポートしていません。

- Private Service Connect NEG がサービス アタッチメントを参照する場合、サービス アタッチメントは NEG およびロードバランサとは異なる VPC ネットワークに存在する必要があります。

- Private Service Connect NEG は、ポート マッピング サービス用に構成されたサービス アタッチメントを参照できません。

グローバル バックエンド サービスで使用される Private Service Connect バックエンドには、追加の仕様があります。

- 複数の Private Service Connect NEG は、異なるリージョンから送信されていれば、同じバックエンド サービスに含めることができます。同じリージョンから同じバックエンド サービスに複数の Private Service Connect NEG を追加することはできません。

- 複数の Private Service Connect NEG を同じバックエンド サービスに関連付けることで、自動クロスリージョン フェイルオーバーを利用できます。詳しくは次のセクションをご覧ください。

クロスリージョンの自動フェイルオーバー

グローバルまたはクロスリージョン ロードバランサに基づく Private Service Connect バックエンドを使用して公開されたサービスにアクセスすると、クロスリージョン フェイルオーバーを自動的に利用できます。

自動フェイルオーバーでは、あるリージョンのサービス インスタンスが異常な状態になると、コンシューマー ロードバランサは異常なインスタンスへのトラフィックの転送を停止し、代わりに別のリージョンの正常なサービス インスタンスにトラフィックを転送します。

自動フェイルオーバーをサポートするには、このセクションで説明するように、サービス プロデューサーとサービス コンシューマーの両方がマルチリージョン デプロイ用にリソースを構成する必要があります。Private Service Connect のヘルスチェックを使用したフェイルオーバーに関するプロデューサーの追加要件については、Private Service Connect のヘルスチェックの仕様をご覧ください。

プロデューサーの構成:

- 各リージョンにサービスをデプロイします。サービスの各リージョン インスタンスは、バックエンドによるアクセスをサポートするリージョンのロードバランサ上に構成する必要があります。

- サービス アタッチメントを作成して、サービスの各リージョン インスタンスを公開します。

コンシューマーの構成:

- 公開サービスにアクセスする Private Service Connect バックエンドを作成します。バックエンドは、クロスリージョン フェイルオーバーをサポートするロードバランサに基づいており、次の構成が含まれている必要があります。

- 各リージョンのサービス アタッチメントを指す、そのリージョンの Private Service Connect NEG。

- NEG バックエンドを含むグローバル バックエンド サービス。

複数の Private Service Connect NEG を持つグローバル外部アプリケーション ロードバランサが、複数のリージョンで公開されているサービスに接続します。このマルチリージョン デプロイでは、サービス インスタンスが異常になると、コンシューマー ロードバランサがフェイルオーバーし、トラフィックを別のリージョンの正常なサービス インスタンスに転送します(クリックして拡大)。

自動フェイルオーバーは、次の 2 つの方法でトリガーできます。

外れ値検出によるフェイルオーバー: ロードバランサの標準フェイルオーバー メカニズム。マルチリージョン デプロイではデフォルトで有効になっています。公開サービスから高いエラー率を受け取った Private Service Connect NEG からトラフィックが転送されます。

Private Service Connect のヘルスチェックによるフェイルオーバーの強化: サービス プロデューサーは、Private Service Connect のヘルスチェックを構成して、サービスの詳細なヘルスシグナルを提供できます。

外れ値検出によるフェイルオーバー

複数の Private Service Connect NEG がグローバル バックエンド サービスで構成されている場合、バックエンド サービスで外れ値検出が自動的に有効になります。

外れ値検出で、公開されたサービスから送信されたレスポンス(5xx レスポンス コードなど)の失敗が特定されると、コンシューマー ロードバランサがフェイルオーバーし、トラフィックを代替リージョンの正常なサービス インスタンスに一時的にリダイレクトします。

独自の外れ値検出構成をバックエンド サービスに適用してデフォルトの外れ値検出ポリシーを置き換えるか、バックエンド サービスで単一の Private Service Connect NEG を構成し、トラフィックの 100% をこの NEG に転送して、この機能を無効にできます。

Private Service Connect のヘルスチェックによるフェイルオーバーの強化

Private Service Connect のヘルスチェックを使用すると、コンシューマー ロードバランサは、サービス プロデューサーが構成した直接ヘルスシグナルに基づいてフェイルオーバーできます。

プロデューサーは、リージョンで公開されたサービス インスタンスごとに単一の複合ヘルス ステータスを作成する条件を定義します。複合ヘルス状態は、VM インスタンスやネットワーク エンドポイントなどのサービスのバックエンドの正常性に基づいています。たとえば、プロデューサーは、バックエンド インスタンスの一定の割合が正常な場合にのみ、サービスが正常と見なされるように指定できます。

マルチリージョン デプロイでサポートされているロードバランサの場合、Private Service Connect のヘルスシグナルを使用するためにコンシューマー側で追加の構成を行う必要はありません。

サービス プロデューサーが Private Service Connect のヘルスチェックを構成する方法については、Private Service Connect のヘルスチェックについてをご覧ください。

料金

料金については、VPC の料金ページの次のセクションをご覧ください。

次のステップ

- Private Service Connect バックエンドを作成する

- バックエンド経由でリージョンの Google API にアクセスする

- バックエンド経由でグローバル Google API にアクセスする

- バックエンド経由で公開サービスにアクセスする