Dopo aver eseguito il deployment di Google Cloud Managed Service per Prometheus, puoi eseguire query sui dati inviati al servizio gestito e visualizzare i risultati in grafici e dashboard.

Questo documento descrive gli ambiti delle metriche, che determinano i dati che puoi interrogare, e i seguenti modi basati su Prometheus per recuperare e utilizzare i dati che hai raccolto:

- API HTTP di Prometheus

- L'interfaccia utente di Prometheus

Tutte le interfacce di query per Managed Service per Prometheus sono configurate per recuperare i dati da Monarch utilizzando l'API Cloud Monitoring. Eseguendo query su Monarch anziché sui dati dei server Prometheus locali, ottieni un monitoraggio globale su larga scala.

Prima di iniziare

Se non hai ancora eseguito il deployment del servizio gestito, configura la raccolta gestita o la raccolta con deployment automatico. Puoi saltare questo passaggio se ti interessa solo eseguire query sulle metriche di Cloud Monitoring utilizzando PromQL.

Configura il tuo ambiente

Per evitare di inserire ripetutamente l'ID progetto o il nome del cluster, esegui la seguente configurazione:

Configura gli strumenti a riga di comando come segue:

Configura gcloud CLI in modo che faccia riferimento all'ID del tuo progettoGoogle Cloud :

gcloud config set project PROJECT_ID

Configura la CLI

kubectlper utilizzare il cluster:kubectl config set-cluster CLUSTER_NAME

Per ulteriori informazioni su questi strumenti, consulta quanto segue:

Configurare uno spazio dei nomi

Crea lo spazio dei nomi Kubernetes NAMESPACE_NAME per le risorse che crei

nell'ambito dell'applicazione di esempio:

kubectl create ns NAMESPACE_NAME

Verificare le credenziali del account di servizio

Se nel tuo cluster Kubernetes è abilitata la federazione delle identità per i carichi di lavoro per GKE, puoi saltare questa sezione.

Quando viene eseguito su GKE, Managed Service per Prometheus

recupera automaticamente le credenziali dall'ambiente in base al

account di servizio predefinito di Compute Engine. Per impostazione predefinita, il account di servizio predefinito dispone delle autorizzazioni necessarie, monitoring.metricWriter e monitoring.viewer. Se non utilizzi la federazione delle identità dei carichi di lavoro per GKE e hai rimosso in precedenza uno di questi ruoli dall'account di servizio del nodo predefinito, dovrai aggiungere nuovamente le autorizzazioni mancanti prima di continuare.

Configura un account di servizio per Workload Identity Federation for GKE

Se il tuo cluster Kubernetes non ha abilitata la federazione delle identità per i carichi di lavoro per GKE, puoi saltare questa sezione.

Managed Service per Prometheus acquisisce i dati delle metriche utilizzando l'API Cloud Monitoring. Se il tuo cluster utilizza Workload Identity Federation for GKE, devi concedere al tuo account di servizio Kubernetes l'autorizzazione per l'API Monitoring. Questa sezione descrive quanto segue:

- Creazione di un service accountGoogle Cloud dedicato,

gmp-test-sa. - Associazione del service account Google Cloud al service account Kubernetes predefinito in uno spazio dei nomi di test,

NAMESPACE_NAME. - Concessione dell'autorizzazione necessaria al service account Google Cloud .

Crea e associa il account di servizio

Questo passaggio viene visualizzato in diversi punti della documentazione di Managed Service per Prometheus. Se hai già eseguito questo passaggio nell'ambito di un'attività precedente, non è necessario ripeterlo. Vai direttamente alla sezione Autorizzare il service account.

La seguente sequenza di comandi crea il account di servizio gmp-test-sa

e lo associa alaccount di serviziot Kubernetes predefinito nello spazio dei nomi

NAMESPACE_NAME:

gcloud config set project PROJECT_ID \ && gcloud iam service-accounts create gmp-test-sa \ && gcloud iam service-accounts add-iam-policy-binding \ --role roles/iam.workloadIdentityUser \ --member "serviceAccount:PROJECT_ID.svc.id.goog[NAMESPACE_NAME/default]" \ gmp-test-sa@PROJECT_ID.iam.gserviceaccount.com \ && kubectl annotate serviceaccount \ --namespace NAMESPACE_NAME \ default \ iam.gke.io/gcp-service-account=gmp-test-sa@PROJECT_ID.iam.gserviceaccount.com

Se utilizzi uno spazio dei nomi GKE o account di servizio diverso, modifica i comandi di conseguenza.

Autorizzare il account di servizio

I gruppi di autorizzazioni correlate vengono raccolti in ruoli e concedi i ruoli a un'entità, in questo esempio, il account di servizio account Google Cloud. Per ulteriori informazioni sui ruoli di monitoraggio, consulta Controllo dell'accesso.

Il seguente comando concede al service account Google Cloud ,

gmp-test-sa, i ruoli API Monitoring necessari per

leggere

i dati delle metriche.

Se hai già concesso un ruolo specifico al service account Google Cloud nell'ambito di un'attività precedente, non devi farlo di nuovo.

Per autorizzare il tuo account di servizio a leggere da un ambito delle metriche multiprogetto, segui queste istruzioni e poi consulta Modificare il progetto sottoposto a query.gcloud projects add-iam-policy-binding PROJECT_ID \ --member=serviceAccount:gmp-test-sa@PROJECT_ID.iam.gserviceaccount.com \ --role=roles/monitoring.viewer

Esegui il debug della configurazione di Workload Identity Federation for GKE

Se hai difficoltà a far funzionare Workload Identity Federation for GKE, consulta la documentazione per verificare la configurazione di Workload Identity Federation for GKE e la guida alla risoluzione dei problemi di Workload Identity Federation for GKE.

Poiché gli errori di battitura e i copia-incolla parziali sono le fonti più comuni di errori durante la configurazione di Workload Identity Federation for GKE, ti consigliamo vivamente di utilizzare le variabili modificabili e le icone di copia-incolla selezionabili incorporate negli esempi di codice in queste istruzioni.

Workload Identity Federation for GKE negli ambienti di produzione

L'esempio descritto in questo documento associa il service account Google Cloud al account di servizio Kubernetes predefinito e concede al account di servizio Google Cloudtutte le autorizzazioni necessarie per utilizzare l'API Monitoring.

In un ambiente di produzione, potresti voler utilizzare un approccio più granulare, con unaccount di serviziot per ogni componente, ciascuno con autorizzazioni minime. Per saperne di più sulla configurazione dei service account per la gestione delle identità dei workload, consulta Utilizzare la federazione delle identità dei workload per GKE.

Ambiti di query e metriche

I dati su cui puoi eseguire query sono determinati dal costrutto di Cloud Monitoring ambito delle metriche, indipendentemente dal metodo utilizzato per eseguire query sui dati. Ad esempio, se utilizzi Grafana per eseguire query sui dati di Managed Service per Prometheus, ogni ambito delle metriche deve essere configurato come origine dati separata.

Un ambito delle metriche di Monitoring è un costrutto di sola lettura che consente di eseguire query sui dati delle metriche appartenenti a più progetti Google Cloud . Ogni ambito delle metriche è ospitato da un progetto Google Cloud designato, chiamato progetto di scoping.

Per impostazione predefinita, un progetto è il progetto di definizione dell'ambito per il proprio ambito delle metriche e l'ambito delle metriche contiene le metriche e la configurazione per quel progetto. Un progetto di definizione dell'ambito può avere più di un progetto monitorato nel suo ambito delle metriche e le metriche e le configurazioni di tutti i progetti monitorati nell'ambito delle metriche sono visibili al progetto di definizione dell'ambito. Un progetto monitorato può appartenere anche a più di un ambito delle metriche.

Quando esegui una query sulle metriche in un progetto di definizione dell'ambito e se questo progetto ospita un ambito delle metriche multiprogetto, puoi recuperare i dati da più progetti. Se l'ambito delle metriche contiene tutti i tuoi progetti, le query e le regole vengono valutate a livello globale.

Per ulteriori informazioni sull'ambito dei progetti e delle metriche, consulta Ambiti delle metriche. Per informazioni sulla configurazione dell'ambito delle metriche per più progetti, vedi Visualizzazione delle metriche per più progetti.

Dati di Managed Service per Prometheus in Cloud Monitoring

Il modo più semplice per verificare che i dati Prometheus vengano esportati è utilizzare la pagina Esplora metriche di Cloud Monitoring nella console Google Cloud , che supporta PromQL. Per istruzioni, consulta Eseguire query utilizzando PromQL in Cloud Monitoring.

Interfaccia utente frontend di Prometheus autonoma

Puoi utilizzare l'UI frontend di Prometheus autonoma per accedere ai dati importati e visualizzarli. Questa UI esegue query PromQL su tutti i dati del tuo progettoGoogle Cloud , come determinato dall'ambito delle metriche associato al tuo progetto.

L'interfaccia utente frontend funge anche da proxy di autenticazione per l'accesso ai dati

inseriti. Questa funzionalità può essere utilizzata per gli strumenti client che non supportano OAuth2

per gli account di servizio,

inclusi Grafana o lo scalabilità automatica orizzontale dei pod utilizzando la libreria prometheus-adapter.

Ti consigliamo vivamente di configurare Grafana per visualizzare i dati di Managed Service per Prometheus utilizzando lo strumento di sincronizzazione delle origini dati. Le istruzioni per configurare Grafana utilizzando la UI frontend di Prometheus standalone sono incluse qui come riferimento per gli utenti che hanno già configurato Grafana utilizzando questo metodo.

Esegui il deployment della UI del frontend

Per eseguire il deployment della UI frontend di Prometheus autonoma per Managed Service per Prometheus, esegui i seguenti comandi:

Esegui il deployment del servizio

frontende configuralo per eseguire query sul progetto di definizione dell'ambito dell'ambito delle metriche che preferisci:curl https://raw.githubusercontent.com/GoogleCloudPlatform/prometheus-engine/e2cd07628f5bf3be5dc794ce8f4d4b9a206447ec/examples/frontend.yaml | sed 's/\$PROJECT_ID/PROJECT_ID/' | kubectl apply -n NAMESPACE_NAME -f -

Inoltra la porta del servizio

frontendalla tua macchina locale. Il seguente esempio inoltra il servizio alla porta 9090:kubectl -n NAMESPACE_NAME port-forward svc/frontend 9090

Questo comando non restituisce nulla e, durante l'esecuzione, segnala gli accessi all'URL.

Se vuoi continuare a utilizzare un deployment di Grafana installato da kube-prometheus,

esegui il deployment della UI frontend di Prometheus autonoma nello spazio dei nomi monitoring.

Puoi accedere all'interfaccia utente frontend di Prometheus autonoma nel browser all'URL

http://localhost:9090. Se utilizzi Cloud Shell per questo passaggio, puoi

accedere utilizzando il pulsante Anteprima web.

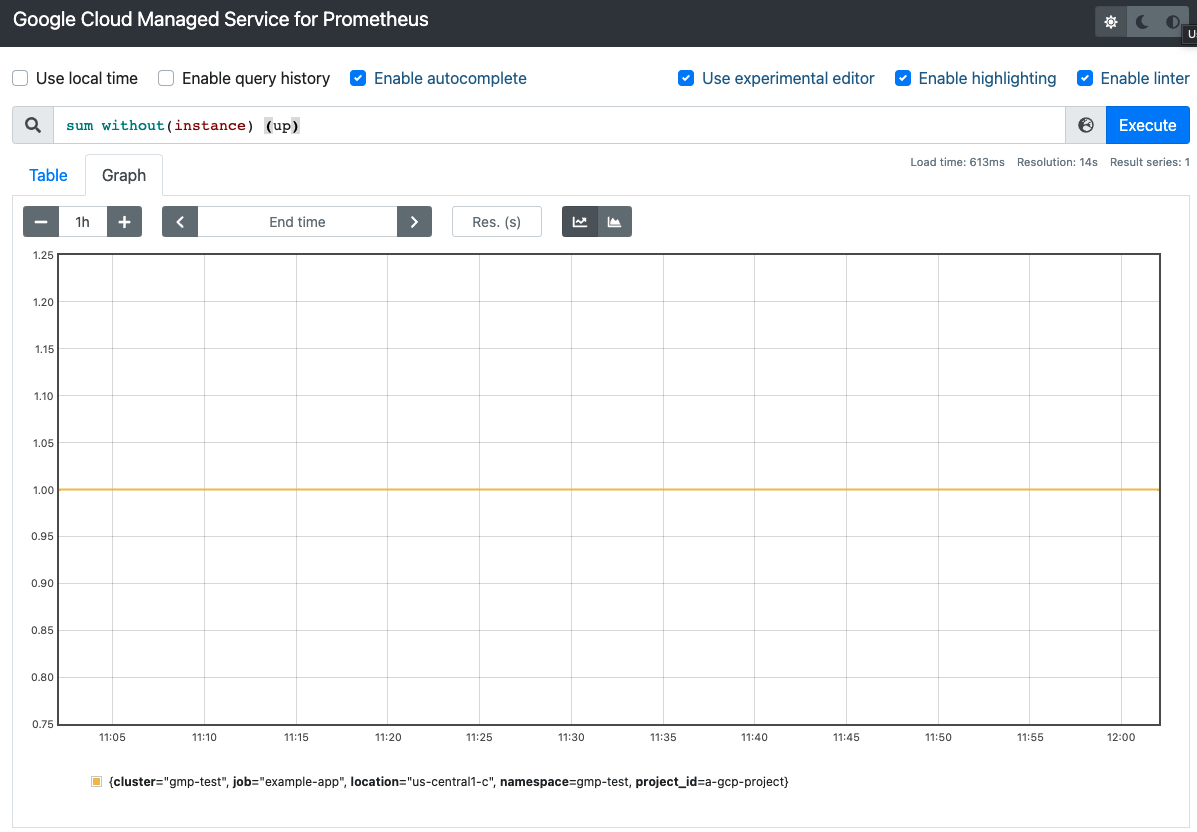

Lo screenshot seguente mostra una tabella nell'interfaccia utente frontend Prometheus autonoma

che mostra la metrica up:

Puoi anche configurare l'autenticazione e l'autorizzazione appropriate sul servizio frontend utilizzando, ad esempio, Identity-Aware Proxy.

Per ulteriori informazioni sull'esposizione dei servizi, consulta Esporre le applicazioni utilizzando i servizi.

Modifica il progetto sottoposto a query per ottenere il monitoraggio multiprogetto

Il deployment di frontend utilizza il progetto Google Cloud configurato come progetto di ambito. Se questo progetto è il progetto di definizione dell'ambito di un ambito delle metriche multiprogetto, può leggere le metriche di tutti i progetti nell'ambito delle metriche.

Puoi specificare un progetto con un ambito delle metriche multi-progetto utilizzando il

flag --query.project-id.

In genere, utilizzi un progetto dedicato come progetto di definizione dell'ambito e

questo progetto non è lo stesso in cui viene eseguito il deployment di frontend.

Per consentire al deployment di leggere un progetto di destinazione diverso, devi

procedere nel seguente modo:

- Indica al deployment

frontendquale progetto è il progetto di destinazione. Concedi all'account di servizio l'autorizzazione a leggere il progetto di destinazione. Se hai utilizzato il account di servizio

defaultdi Compute Engine, puoi eseguire una delle seguenti operazioni:Abilita la federazione delle identità per i carichi di lavoro per GKE per il tuo cluster e segui i passaggi di configurazione.

Fornisci una chiave del service account esplicita.

Per concedere le autorizzazioni necessarie per accedere a un altro progetto, Google Cloud segui questi passaggi:

Concedi all'account di servizio l'autorizzazione di lettura dal progetto di destinazione che vuoi interrogare:

gcloud projects add-iam-policy-binding SCOPING_PROJECT_ID \ --member=serviceAccount:gmp-test-sa@PROJECT_ID.iam.gserviceaccount.com \ --role=roles/monitoring.viewer

Apri il deployment

frontendcreato in precedenza per la modifica:kubectl -n NAMESPACE_NAME edit deploy frontend

Specifica il progetto di destinazione utilizzando il flag

--query.project-id:apiVersion: apps/v1 kind: Deployment metadata: namespace: NAMESPACE_NAME name: frontend spec: template containers: - name: frontend args: - --query.project-id=SCOPING_PROJECT_ID ...Salva il file e chiudi l'editor. Dopo l'applicazione della modifica, i pod frontend vengono riavviati ed eseguono query sul nuovo progetto di ambito.

Autentica l'interfaccia utente frontend

Il deployment di frontend supporta

l'autenticazione di accesso di base

per l'accesso autenticato nelle versioni 0.5.0 e successive. Per attivare l'autenticazione,

aggiungi le variabili di ambiente AUTH_USERNAME e AUTH_PASSWORD al

deployment:

apiVersion: apps/v1

kind: Deployment

metadata:

namespace: NAMESPACE_NAME

name: frontend

spec:

template

containers:

- name: frontend

env:

- name: AUTH_USERNAME

value: USERNAME

- name: AUTH_PASSWORD

value: PASSWORD

...

Fornisci le credenziali in modo esplicito

Puoi saltare questa sezione se esegui il container frontend in

un cluster Google Kubernetes Engine. Se riscontri problemi di autenticazione su

GKE, consulta Verificare leaccount di servizioe account.

Quando viene eseguito su GKE, il frontend

recupera automaticamente le credenziali dall'ambiente in base all'account di servizio del nodo o alla configurazione di Workload Identity Federation for GKE.

Nei cluster Kubernetes non GKE, le credenziali devono essere fornite

esplicitamente al frontend utilizzando i flag o la variabile di ambiente

GOOGLE_APPLICATION_CREDENTIALS.

Imposta il contesto sul progetto di destinazione:

gcloud config set project PROJECT_ID

Crea un account di servizio:

gcloud iam service-accounts create gmp-test-sa

Questo passaggio crea il account di servizio che potresti aver già creato nelle istruzioni per Workload Identity Federation for GKE.

Concedi le autorizzazioni richieste al account di servizio:

gcloud projects add-iam-policy-binding PROJECT_ID \ --member=serviceAccount:gmp-test-sa@PROJECT_ID.iam.gserviceaccount.com \ --role=roles/monitoring.viewer

Crea e scarica una chiave per il account di servizio:

gcloud iam service-accounts keys create gmp-test-sa-key.json \ --iam-account=gmp-test-sa@PROJECT_ID.iam.gserviceaccount.com

Aggiungi il file della chiave come secret al tuo cluster non GKE:

kubectl -n NAMESPACE_NAME create secret generic gmp-test-sa \ --from-file=key.json=gmp-test-sa-key.json

Apri la risorsa Deployment frontend per la modifica:

kubectl -n NAMESPACE_NAME edit deploy frontend

Aggiungi il testo mostrato in grassetto alla risorsa:

apiVersion: apps/v1 kind: Deployment metadata: namespace: NAMESPACE_NAME name: frontend spec: template containers: - name: frontend args: - --query.credentials-file=/gmp/key.json ... volumeMounts: - name: gmp-sa mountPath: /gmp readOnly: true ... volumes: - name: gmp-sa secret: secretName: gmp-test-sa ...Salva il file e chiudi l'editor. Una volta applicata la modifica, i pod vengono ricreati e iniziano l'autenticazione al backend delle metriche con iaccount di serviziont specificato.

GOOGLE_APPLICATION_CREDENTIALS.Utilizzo di Grafana tramite il proxy frontend

Managed Service per Prometheus utilizza l'origine dati Prometheus integrata per Grafana, il che significa che puoi continuare a utilizzare qualsiasi dashboard Grafana personale o creata dalla community senza apportare modifiche. Puoi anche importare le dashboard Grafana in Cloud Monitoring.

Autenticazione nelle Google Cloud API

Google Cloud Tutte le API richiedono l'autenticazione tramite OAuth2; tuttavia, Grafana non supporta l'autenticazione OAuth2 per i service account utilizzati con le origini dati Prometheus. Per utilizzare Grafana con Managed Service per Prometheus, puoi utilizzare la UI frontend Prometheus autonoma come proxy di autenticazione.

Per eseguire query sui dati a livello globale, devi indirizzare Grafana al proxy dell'UI frontend autonoma. Se non segui questi passaggi, Grafana esegue solo query sui dati nel server Prometheus locale.

Se non hai ancora eseguito il deployment del servizio UI di Prometheus

frontendcome proxy, esegui il deployment ora eseguendo il seguente comando:curl https://raw.githubusercontent.com/GoogleCloudPlatform/prometheus-engine/v0.15.3/examples/frontend.yaml | sed 's/\$PROJECT_ID/PROJECT_ID/' | kubectl apply -n NAMESPACE_NAME -f -

Per i cluster Kubernetes non GKE, come i cluster Anthos, consulta anche Fornire le credenziali in modo esplicito per concedere al servizio

frontendle autorizzazioni necessarie per eseguire query sulle metriche.Consulta Modificare il progetto sottoposto a query per istruzioni su come configurare l'ambito delle metriche utilizzato dal servizio

frontendper eseguire query su più progetti.Se hai un deployment di Grafana preesistente, ad esempio uno installato dalla libreria

kube-prometheuso uno installato utilizzando un grafico Helm, puoi continuare a utilizzarlo con Managed Service for Prometheus. In questo caso, consulta Configurare un'origine dati per i passaggi successivi. Altrimenti, devi prima eseguire il deployment di Grafana.Esegui il deployment di Grafana

Se nel cluster non è in esecuzione un deployment di Grafana, puoi creare un deployment di test temporaneo con cui sperimentare.

Per creare un deployment di Grafana temporaneo, applica il manifest di Managed Service for Prometheus

grafana.yamlal tuo cluster e inoltra la porta del serviziografanaalla tua macchina locale. L'esempio seguente inoltra il servizio alla porta 3000.Applica il manifest

grafana.yaml:kubectl -n NAMESPACE_NAME apply -f https://raw.githubusercontent.com/GoogleCloudPlatform/prometheus-engine/beb779d32f4dd531a3faad9f2916617b8d9baefd/examples/grafana.yaml

Inoltra la porta del servizio

grafanaalla tua macchina locale. Questo esempio inoltra il servizio alla porta 3000:kubectl -n NAMESPACE_NAME port-forward svc/grafana 3000

Questo comando non restituisce nulla e, durante l'esecuzione, segnala gli accessi all'URL.

Puoi accedere a Grafana nel browser all'URL

http://localhost:3000con il nome utente:passwordadmin:admin.

Configurare un'origine dati

Per eseguire query su Managed Service per Prometheus in Grafana utilizzando la UI di Prometheus come proxy di autenticazione, devi aggiungere una nuova origine dati a Grafana. Per aggiungere un'origine dati per il servizio gestito:

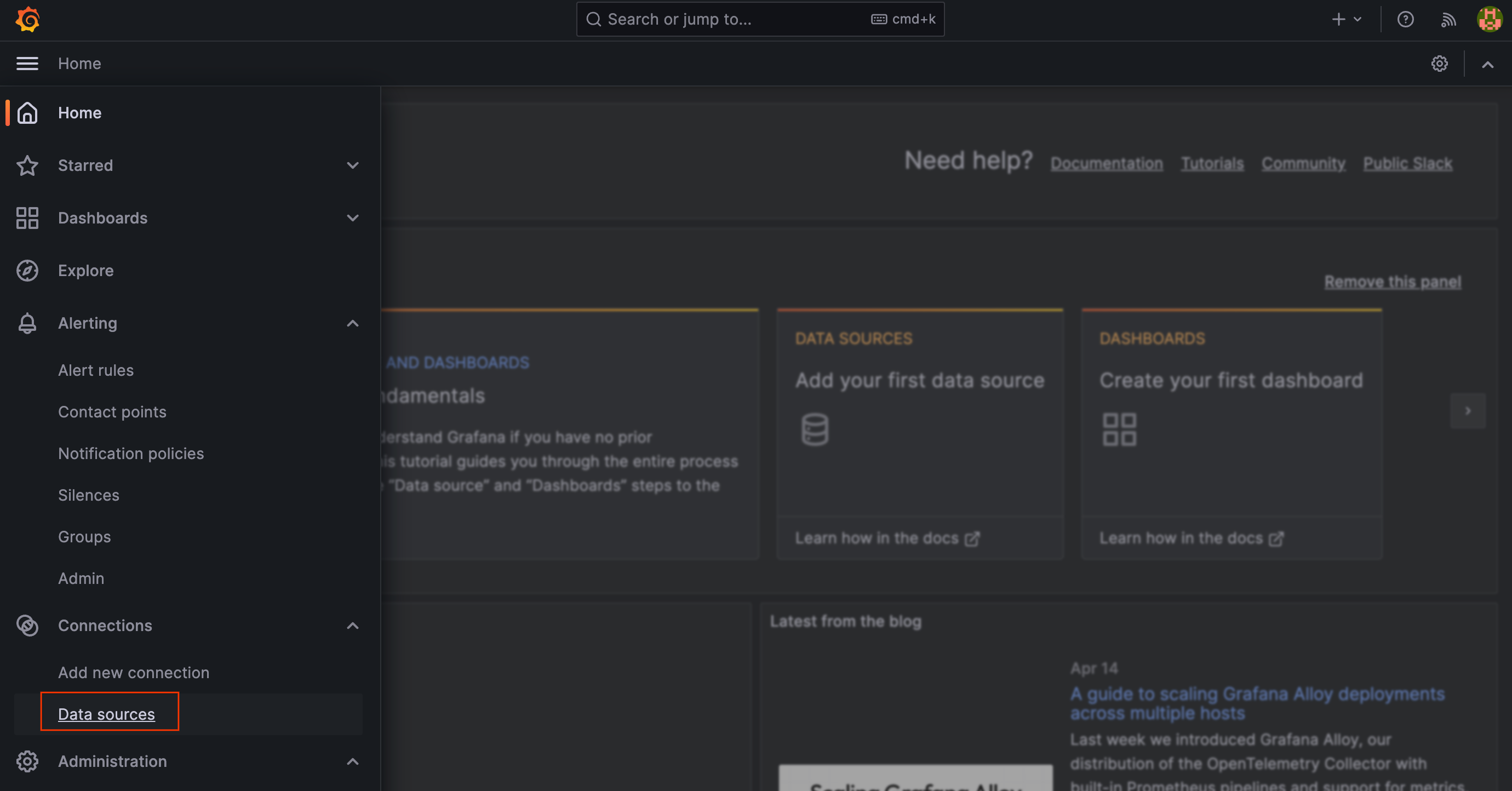

Vai al deployment di Grafana, ad esempio navigando all'URL

http://localhost:3000per raggiungere la pagina di benvenuto di Grafana.Seleziona Configurazione dal menu principale di Grafana, quindi seleziona Origini dati.

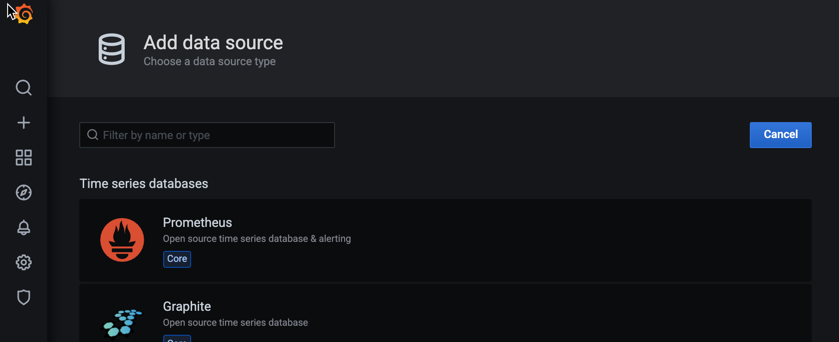

Seleziona Aggiungi origine dati e seleziona Prometheus come database delle serie temporali.

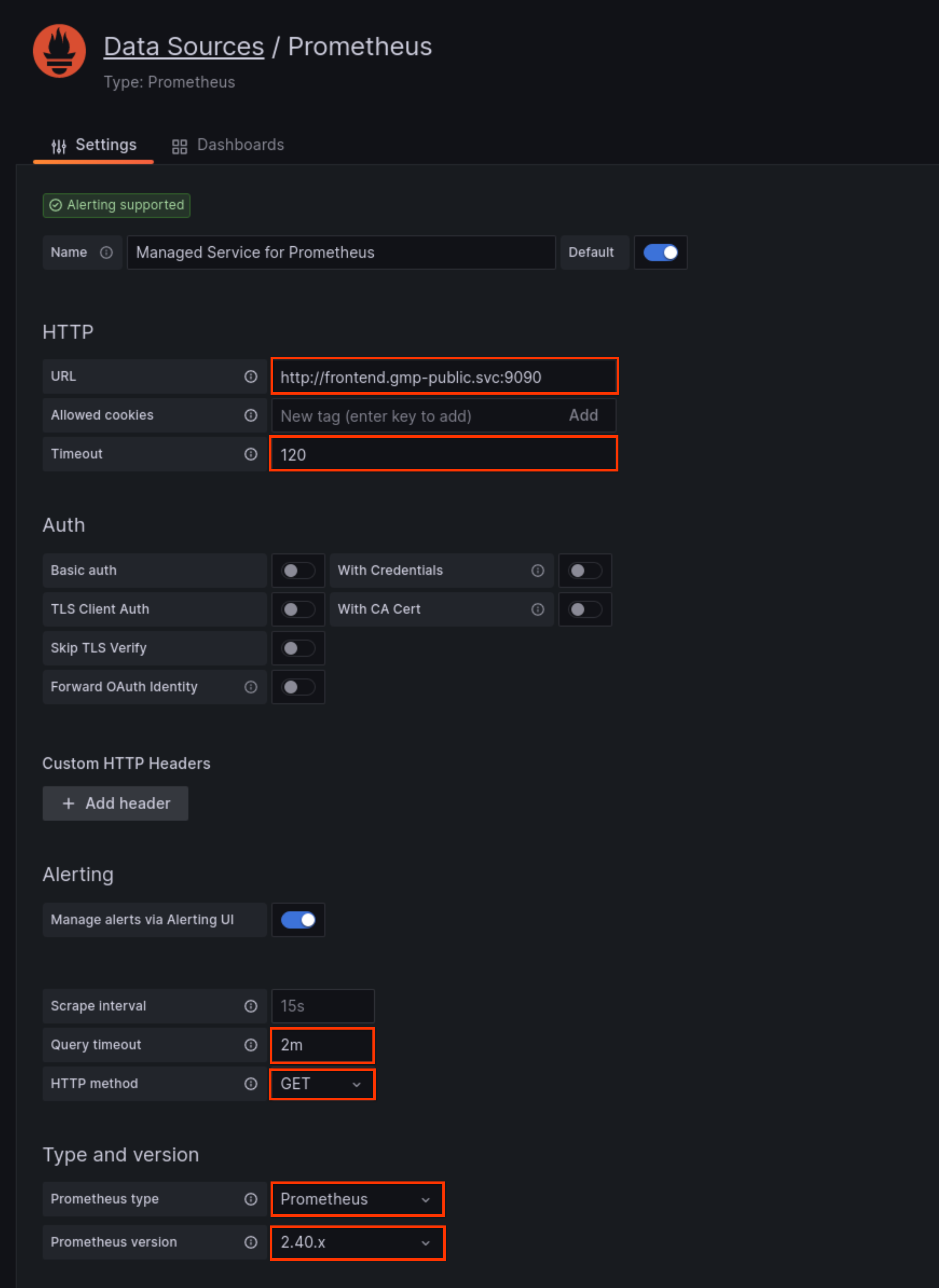

Nel campo URL del riquadro HTTP, inserisci l'URL del servizio Managed Service per Prometheus

frontend. Se hai configurato l'interfaccia utente frontend di Prometheus per l'esecuzione sulla porta 9090, l'URL del servizio per questo campo èhttp://frontend.NAMESPACE_NAME.svc:9090.Nel campo Timeout del riquadro HTTP, imposta il valore su

120.Se hai configurato il proxy dell'interfaccia utente frontend con l'autenticazione di base, attiva l'opzione Autenticazione di base nel riquadro Autenticazione e compila il nome utente e la password.

Nel campo Timeout query, imposta il valore su

2m.Nel campo Metodo HTTP, seleziona

GET.Nel campo Tipo di Prometheus, seleziona

Prometheus.Nel campo Versione di Prometheus, seleziona

2.40.xo versioni successive.Se hai più origini dati Prometheus, puoi assegnare a questa un nome come "Managed Prometheus Service". Puoi lasciare invariati i valori predefiniti degli altri campi.

Fai clic su Salva e testa e cerca il messaggio "L'origine dati funziona".

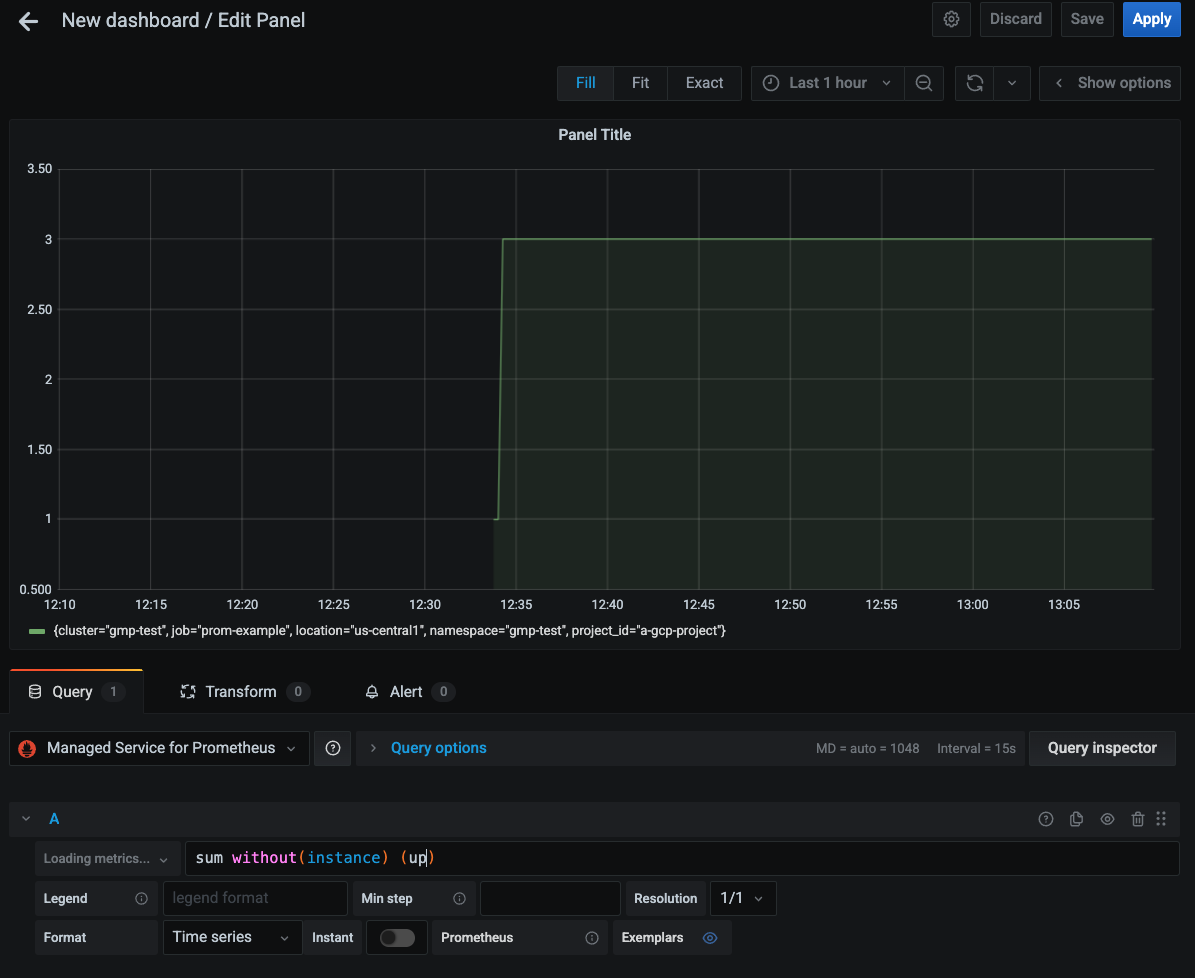

Utilizzare la nuova origine dati

Ora puoi creare dashboard Grafana utilizzando la nuova origine dati. Puoi anche reindirizzare le dashboard esistenti alla nuova origine dati. Lo screenshot seguente mostra un grafico Grafana che visualizza la metrica

up:

Connessione di Managed Service for Prometheus a Thanos

Puoi federare Managed Service per Prometheus a uno stack Thanos autodeployato utilizzando thanos-promql-connector open source. Google Cloudnon fornisce assistenza per questa integrazione.

API HTTP di Prometheus

Managed Service per Prometheus supporta l'API HTTP di Prometheus upstream all'URL con il prefisso

https://monitoring.googleapis.com/v1/projects/PROJECT_ID/location/global/prometheus/api/v1/. Per informazioni sugli endpoint supportati, vedi Compatibilità delle API.È possibile accedere a questa API con qualsiasi strumento in grado di interagire con un server Prometheus standard. Si tratta solo di un endpoint API, non di un'interfaccia utente. In qualità di API Google Cloud , l'API utilizza l'autenticazione OAuth2 e, nell'ambito dell'API Cloud Monitoring, il valore di

PROJECT_IDè il progetto di scoping di un ambito delle metriche, in modo da poter recuperare i dati da qualsiasi progetto nell'ambito delle metriche. Per ulteriori informazioni sugli ambiti, consulta Ambiti delle metriche.Per utilizzare questo endpoint, fornisci un'espressione PromQL. Ad esempio, la seguente query istantanea recupera tutte le serie temporali che hanno il nome della metrica

up:curl https://monitoring.googleapis.com/v1/projects/PROJECT_ID/location/global/prometheus/api/v1/query \ -d "query=up" \ -H "Authorization: Bearer $(gcloud auth print-access-token)"

Se la richiesta ha esito positivo, la query restituisce un risultato simile al seguente, formattato per una migliore leggibilità:

{ "status":"success", "data":{ "resultType":"vector", "result":[{ "metric": { "__name__":"up", "cluster":"gmp-test", "instance":"prom-example-84c6f547f5-g4ljn:web", "job":"prometheus", "location":"us-central1-a", "project_id":"a-gcp-project" }, "value": [1634873239.971,"1"] }] } }Per informazioni sull'esecuzione di query sulle metriche di sistema utilizzando PromQL, consulta PromQL per le metriche di Cloud Monitoring.Google Cloud

Compatibilità API

I seguenti endpoint dell'API Prometheus HTTP sono supportati da Managed Service per Prometheus nell'URL con il prefisso

https://monitoring.googleapis.com/v1/projects/PROJECT_ID/location/global/prometheus/api/v1/.Per la documentazione completa, consulta la documentazione di riferimento dell'API Cloud Monitoring. Gli endpoint HTTP di Prometheus non sono disponibili nelle librerie client specifiche per i vari linguaggi di Cloud Monitoring.

Per informazioni sulla compatibilità di PromQL, consulta Supporto di PromQL.

Sono supportati completamente i seguenti endpoint:

L'endpoint

/api/v1/label/<label_name>/valuesfunziona solo se l'etichetta__name__viene fornita utilizzandola come valore<label_name>o tramite corrispondenza esatta utilizzando un selettore di serie. Ad esempio, le seguenti chiamate sono completamente supportate:/api/v1/label/__name__/values/api/v1/label/__name__/values?match[]={__name__=~".*metricname.*"}/api/v1/label/labelname/values?match[]={__name__="metricname"}

Questa limitazione causa l'errore delle query di variabili

label_values($label)in Grafana. In alternativa, puoi utilizzarelabel_values($metric, $label). Questo tipo di query è consigliato perché evita di recuperare valori per le etichette nelle metriche che non sono pertinenti per la dashboard specificata.L'endpoint

/api/v1/seriesè supportato per le richiesteGET, ma non per le richiestePOST. Quando utilizzi lo strumento di sincronizzazione delle origini dati o il proxy frontend, questa limitazione viene gestita per te. Puoi anche configurare le origini dati Prometheus in Grafana in modo che emettano solo richiesteGET. Il parametromatch[]non supporta la corrispondenza delle espressioni regolari nell'etichetta__name__.