サイバー攻撃者は戦略的かつ系統的です。彼らは自身の任務を熟知しており、検知されないよう、次々と攻撃を仕掛けてきます。この予測可能な一連のイベントが、標的型攻撃のライフサイクルです。組織として、標的型攻撃のライフサイクルのあらゆる段階で、すべての脅威アクターから重要なデータやサイバー・アセットを保護することは非常に重要です。

Mandiant の専門家は、攻撃者と標的型攻撃のライフサイクルに関する深い知識と、お客様固有の環境の理解を組み合わせて、以下に示すさまざまな段階で講じる必要がある予防策を決定します。

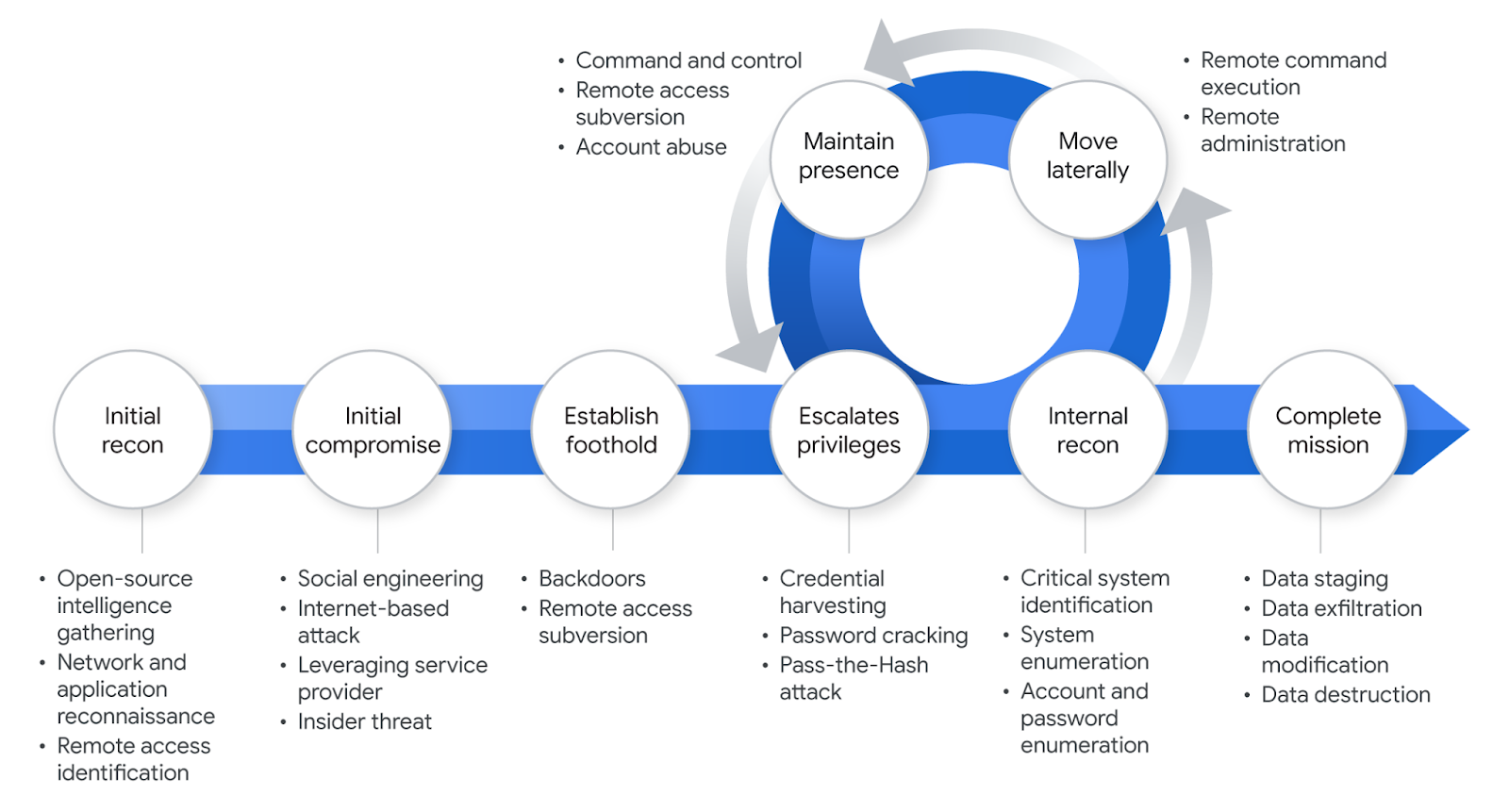

Mandiant が描いた標的型攻撃ライフサイクルの図は、典型的な侵入の主要なフェーズを示しています。すべての攻撃がこのモデルの流れに厳密に従うわけではありませんが、下の図は一般的な攻撃ライフサイクルを視覚的に表わしています。

- 初期偵察: このステージでは、攻撃者は標的の企業のシステムと従業員を調査し、侵入の手法をまとめます。攻撃者は、環境へのリモート アクセスを提供するインフラストラクチャを探したり、ソーシャル エンジニアリング攻撃の標的となる従業員を探したりすることもあります。

- 初期侵害: 攻撃者が 1 つ以上の企業システムで悪意のあるコードの実行に成功します。これは通常、ソーシャル エンジニアリング攻撃やインターネットに接続されたシステムの脆弱性の悪用の結果として発生します。

- 拠点確立: 最初の侵害の直後、攻撃者は最近侵害されたシステムを継続的に制御します。通常、攻撃者は、永続的なバックドアをインストールするか、侵害されたシステムに追加のユーティリティをダウンロードすることで足場を確立します。

- 権限昇格: この段階で、攻撃者は環境内の企業システムやデータへのアクセス権を取得します。攻撃者は、認証情報の収集、キーロガー、認証システムのサブバージョンを通じて権限を昇格させることがよくあります。

- 内部偵察: 次に、攻撃者は組織の環境を探索し、インフラストラクチャ、関心のある情報の保存場所、主要な個人の役割と責任について、理解を深めます。

- 水平展開: 攻撃者は「権限昇格」フェーズで取得したアカウントを使用して、侵害された環境内の他のシステムに水平展開します。一般的なラテラル ムーブメントの手法には、ネットワーク・ファイル共有へのアクセス、コマンドのリモート実行、リモート・デスクトップ・サービス(RDS)やセキュア・シェル(SSH)などのリモート・ログイン・プロトコルを介したシステムへのアクセスなどがあります。

- 存在維持: 攻撃者は、さまざまなバックドアの亜種をインストールしたり、企業のバーチャル プライベート ネットワーク(VPN)などのリモート アクセス サービスにアクセスしたりすることで、環境への継続的なアクセスを確保します。

- 任務遂行: 攻撃者は、知的財産、財務データ、合併・買収情報、個人を特定できる情報(PII)の窃取など、侵入の目的を達成します。場合によっては、ミッションの目的がシステムやサービスの中断であったり、環境内のデータの破壊であったりすることもあります。

攻撃者がとる手順を理解することは、このような攻撃を防止し、リスクを軽減するための計画を立てるうえで重要です。最初のステップは、標的型攻撃ライフサイクルの段階を理解することです。組織がサイバー攻撃に備え、攻撃を防ぐことができるように、Mandiant の専門家チームをサイバー対策のパートナーとしてご活用ください。