Google Threat Intelligence

Hilfreiche Bedrohungsinformationen im Google-Maßstab

Verschaffen Sie sich einen umfassenden Überblick über die Bedrohungen, die für Ihr Unternehmen am relevantesten sind.

Features

Einzigartigen Überblick über die Bedrohungslage gewinnen

Google Threat Intelligence bietet einzigartige Einblicke in die Bedrohungslandschaft, sodass wir Sicherheitsteams auf der ganzen Welt detaillierte und aktuelle Bedrohungsinformationen zur Verfügung stellen können. Wir sorgen für Milliarden von Nutzern, erkennen Millionen von Phishing-Angriffen und verbringen Hunderttausende von Stunden mit der Untersuchung von Vorfällen. So haben wir einen guten Überblick über die Bedrohungslage und können Ihr Unternehmen besser schützen.

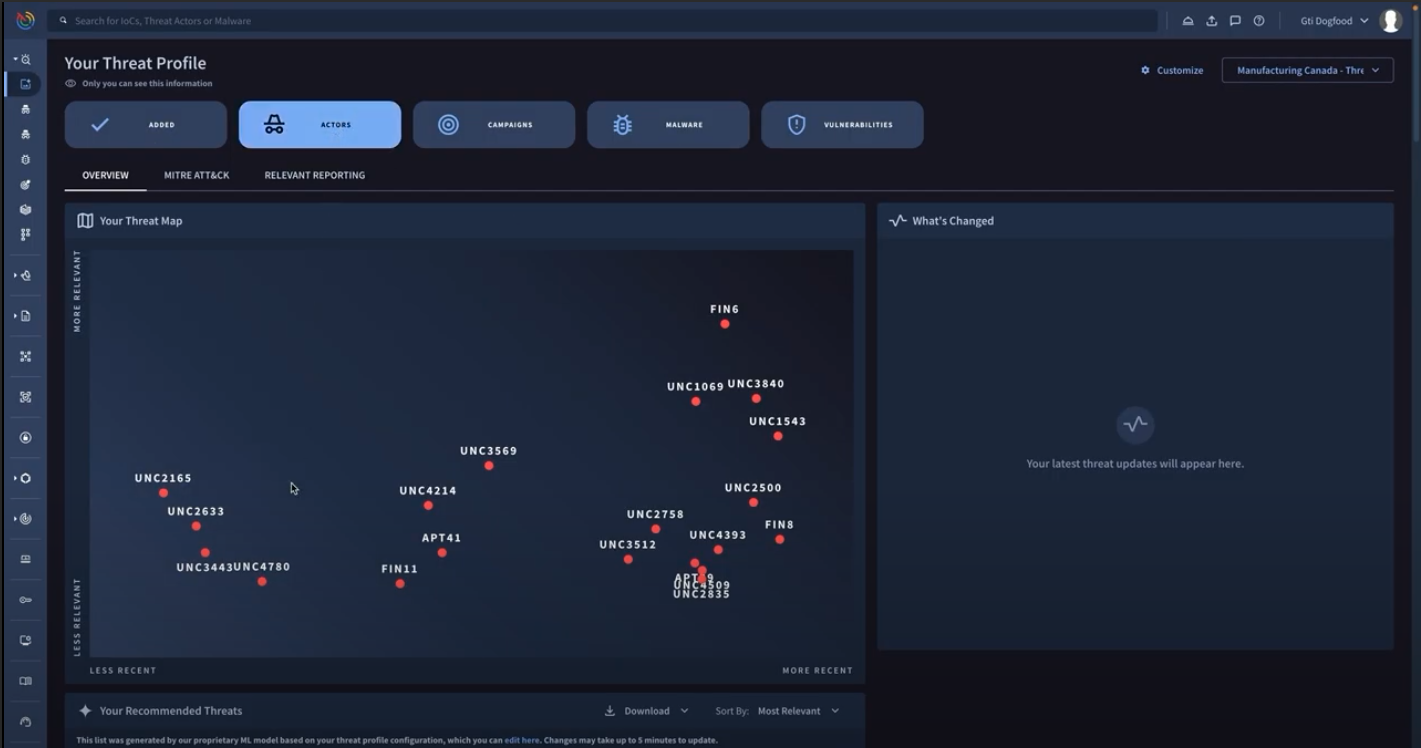

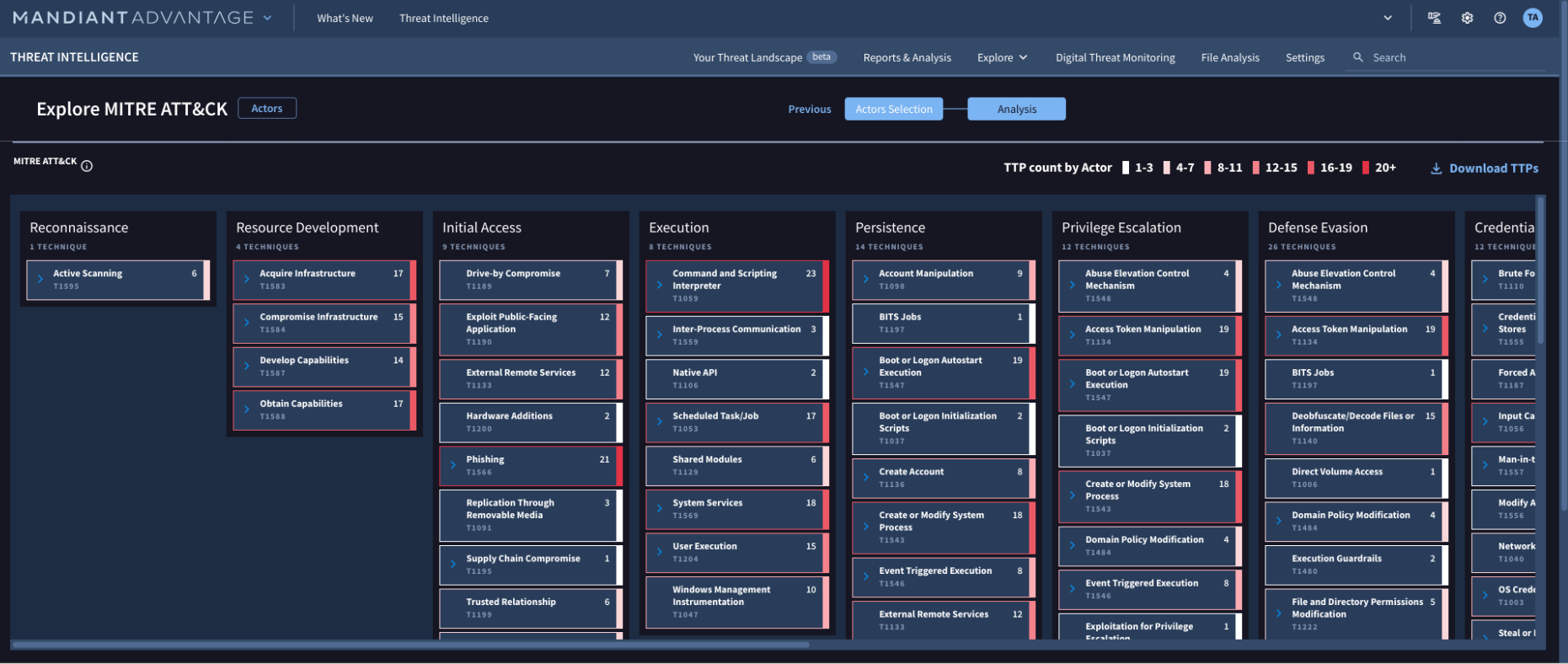

Erkenntnisse umsetzen

Konzentrieren Sie sich auf die relevantesten Bedrohungen für Ihr Unternehmen, indem Sie mehr über die Angreifer und ihre sich ständig ändernden Taktiken, Techniken und Verfahren (Tactics, Techniques and Procedures, TTPs) in Erfahrung bringen. Mit diesen Informationen können Sie Ihre Abwehrmaßnahmen proaktiv anpassen, effizienter nach Bedrohungen suchen und innerhalb von Minuten auf neue und bislang unbekannte Bedrohungen reagieren.

Google zu einem Teil Ihres Sicherheitsteams machen

Mit den branchenführenden Bedrohungsanalysten von Mandiant können Sie die Fähigkeiten Ihres Teams erweitern. Unsere Experten für Threat Intelligence unterstützen Sie gern. Ganz gleich, ob Sie Ihrem Team Schulungen zu Cyber Threat Intelligence (CTI) anbieten möchten, Bedrohungen besser priorisieren und abwehren wollen oder einen CTI-Experten für Ihr Team benötigen – wir helfen Ihnen, das Optimum aus Ihren Bedrohungsinformationen herauszuholen.

Sie erhalten direkt in der Console Hilfe von einem Mandiant-Experten, damit Sie Bedrohungen schneller abwehren und sich anderen Aufgaben widmen können.

Mit Gemini die Produktivität Ihres Teams steigern

Optimieren Sie Ihre Workflows mithilfe von KI. Gemini in Threat Intelligence analysiert riesige Datasets und fungiert als Kraftmultiplikator, der umgehend die relevantesten Bedrohungen für Ihr Risikoprofil aufdeckt und so die Anzahl generischer Warnungen reduziert. Das System lernt kontinuierlich aus Ihren Aktionen und passt seine Ausgabe an, um im Laufe der Zeit immer hilfreichere Informationen für Ihre spezifischen Anforderungen zu liefern.

Workflows und Zusammenarbeit mit einer Workbench vereinfachen

Übernehmen Sie die Kontrolle über die Bedrohungsanalyse. Unsere Threat-Intelligence-Workbench bietet alles, was Sie brauchen: eine umfangreiche Malware-Datenbank, leistungsstarke Tools, aussagekräftige Kontextinformationen und eine reibungslose Zusammenarbeit. Mithilfe von Diagrammen, Bedrohungssuche, der Freigabe von Regeln und Sammlungen können Sie Workflows anpassen und so die Effizienz maximieren.

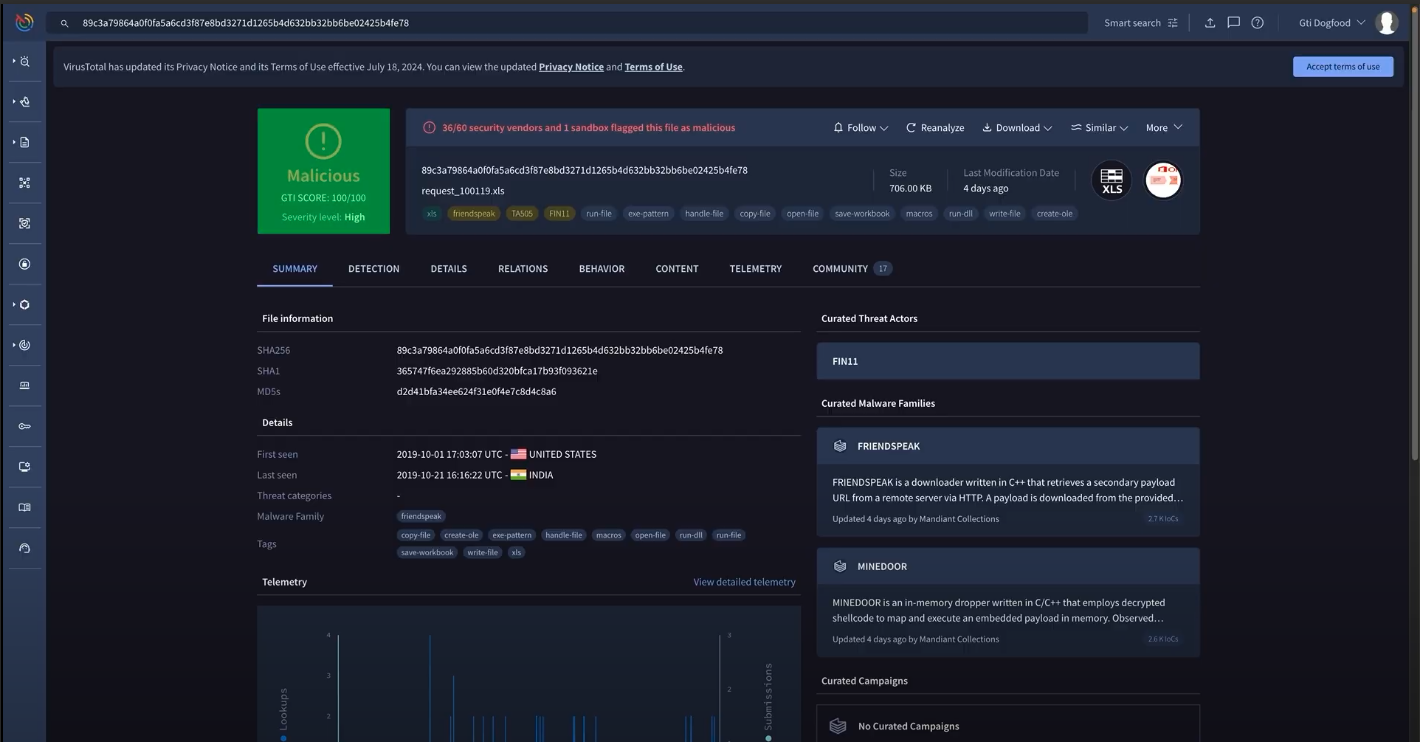

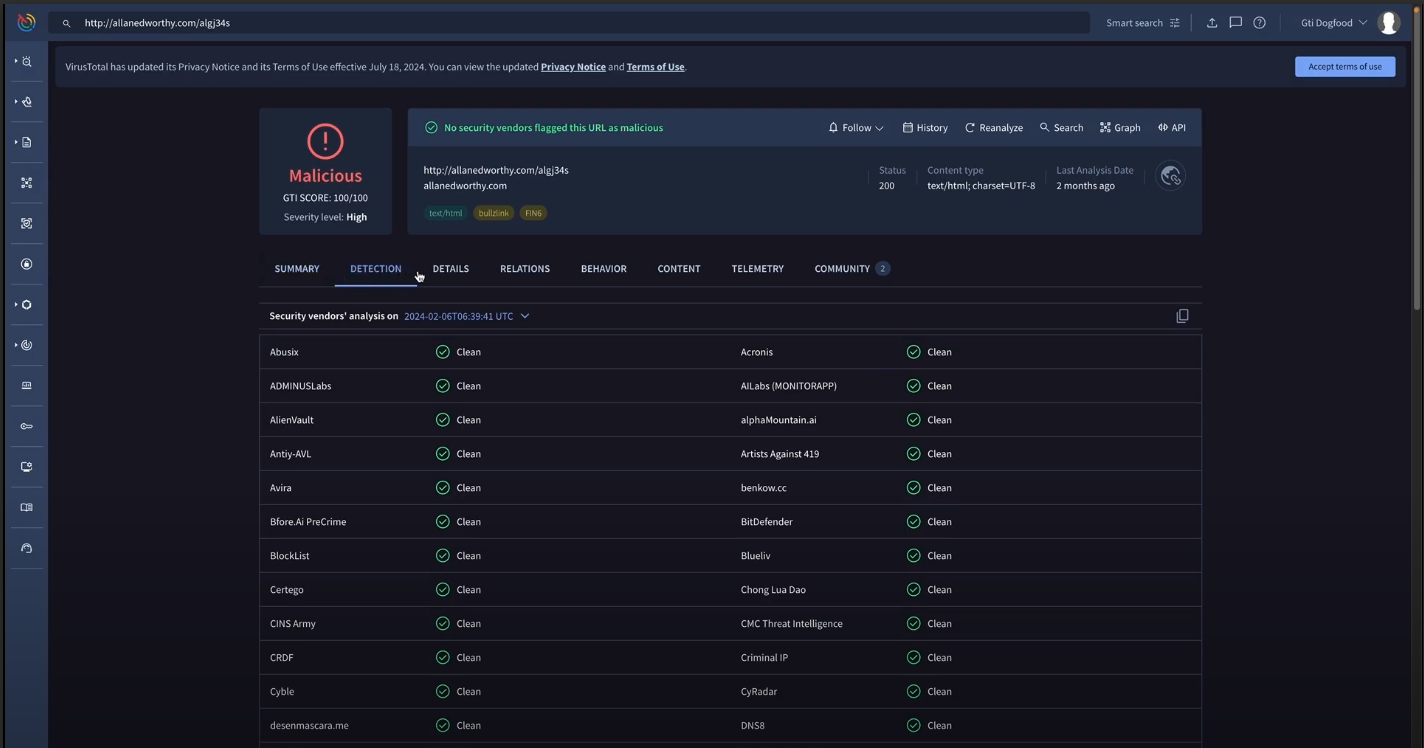

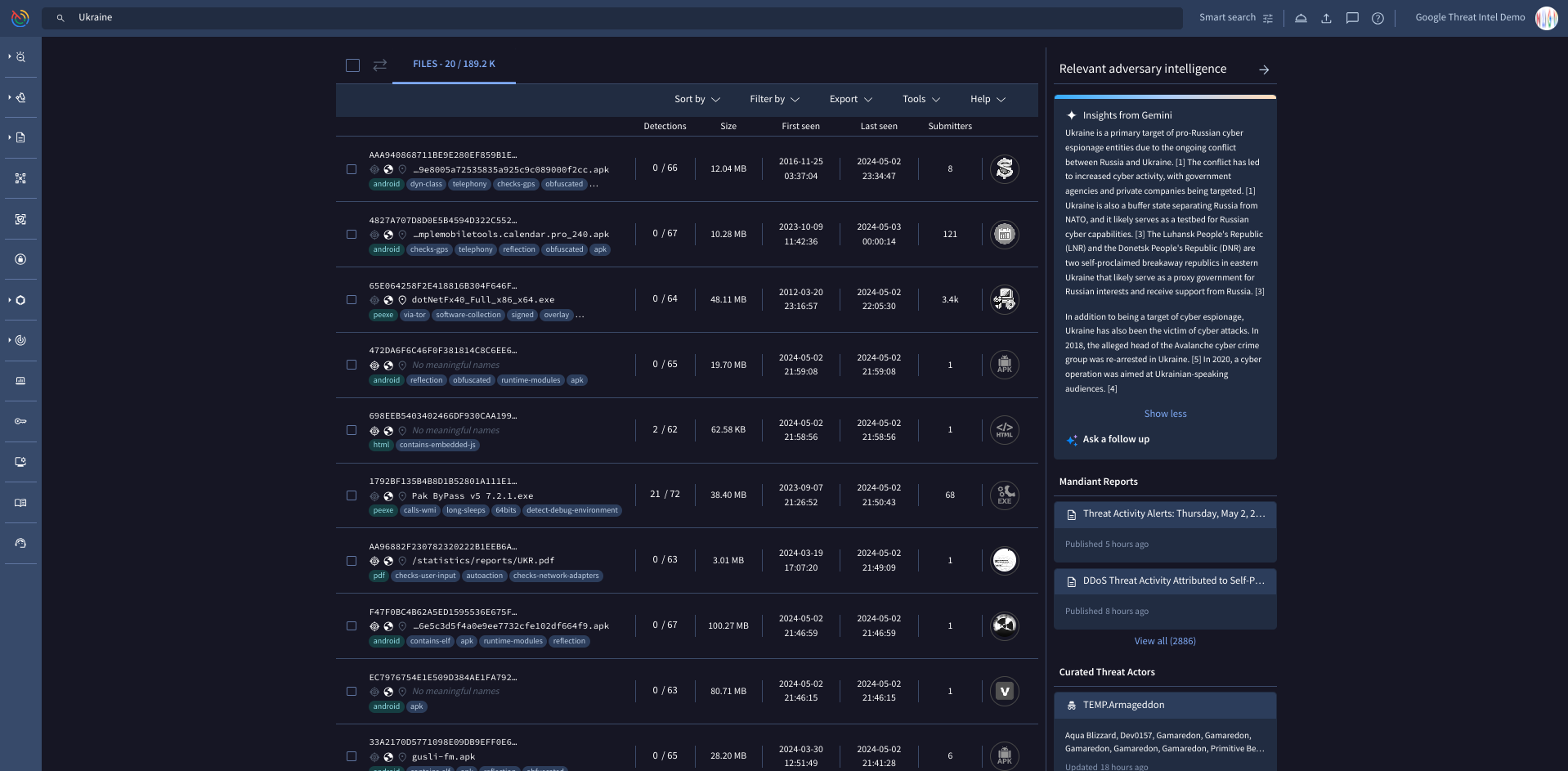

Auf gemeinsame Erkenntnisse vertrauen

Wenn es um Sicherheit und Bedrohungen geht, müssen Sie auf die Informationen vertrauen können, die Ihnen zur Verfügung stehen. Google Threat Intelligence fasst die umfassenden Bedrohungsdaten von Google, die hochaktuellen und von Menschen zusammengestellten Bedrohungsinformationen von Mandiant sowie die riesige Datenbank von VirusTotal zusammen, um konsistente Ergebnisse zu liefern. So erhalten Sie eine klare Antwort darauf, ob ein Indikator oder verdächtiges Objekt als Bedrohung für Ihr Unternehmen einzustufen ist.

Funktionsweise

Mit Google Threat Intelligence sind Sie den neuesten Bedrohungen einen Schritt voraus und können innerhalb von Minuten reagieren, anstatt erst nach Wochen. Nutzen Sie die umfassende Transparenz, um Ereignisdaten mit Bedrohungsinformationen zu verknüpfen und Lücken zu schließen. So können Sie blinde Flecken maximal begrenzen und die potenziellen Auswirkungen einer Sicherheitsverletzung minimieren.

Mit Google Threat Intelligence sind Sie den neuesten Bedrohungen einen Schritt voraus und können innerhalb von Minuten reagieren, anstatt erst nach Wochen. Nutzen Sie die umfassende Transparenz, um Ereignisdaten mit Bedrohungsinformationen zu verknüpfen und Lücken zu schließen. So können Sie blinde Flecken maximal begrenzen und die potenziellen Auswirkungen einer Sicherheitsverletzung minimieren.

Gängige Einsatzmöglichkeiten

IOC-Anreicherung und Priorisierung von Warnungen automatisieren

SIEM-Benachrichtigungen anreichern und priorisieren

Lernressourcen

SIEM-Benachrichtigungen anreichern und priorisieren

Souverän auf Vorfälle reagieren

Funktionen für Incident Response (IR) und Forensik nutzen

Lernressourcen

Funktionen für Incident Response (IR) und Forensik nutzen

Threat Intelligence und erweiterte Suche nach Bedrohungen

Effizientes Suchen nach Bedrohungen

Lernressourcen

Effizientes Suchen nach Bedrohungen

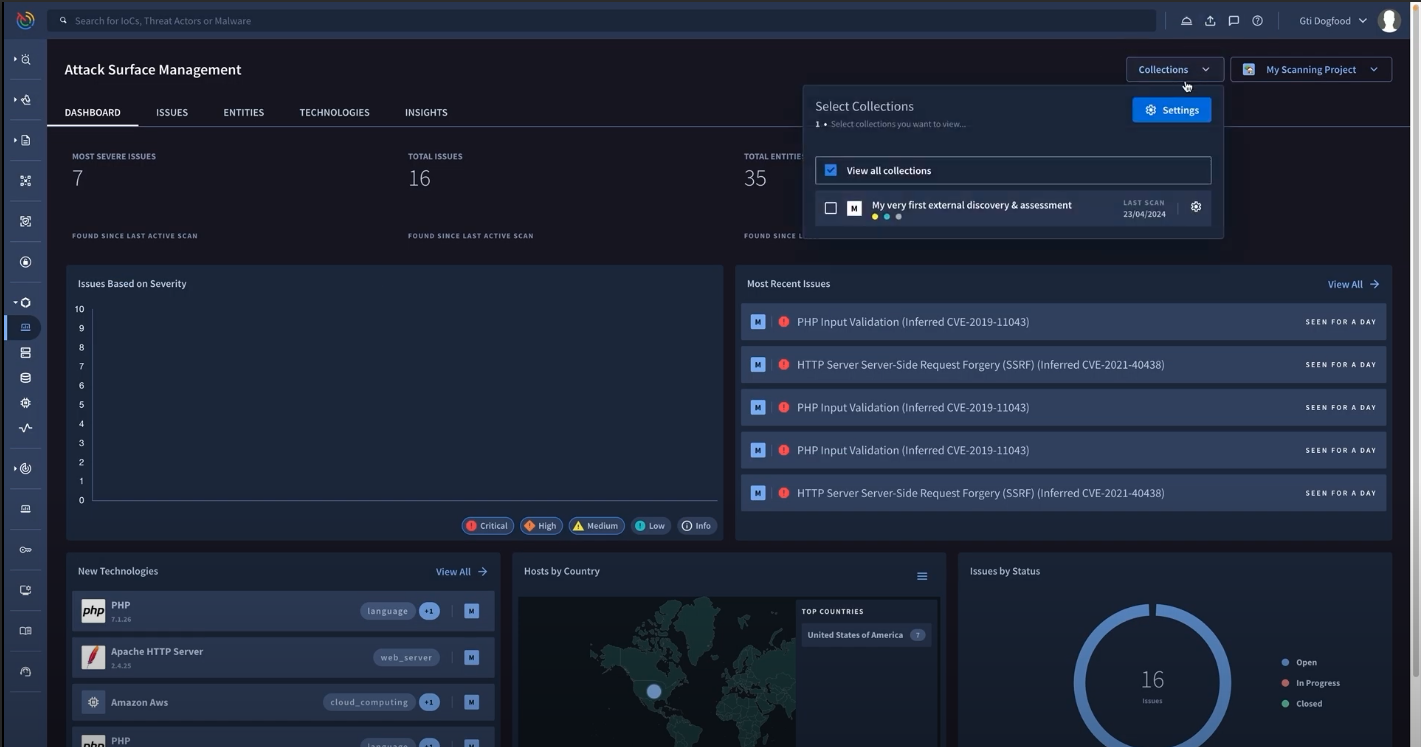

Externe Bedrohungen erkennen

Bedrohungen einen Schritt voraus sein

Lernressourcen

Bedrohungen einen Schritt voraus sein

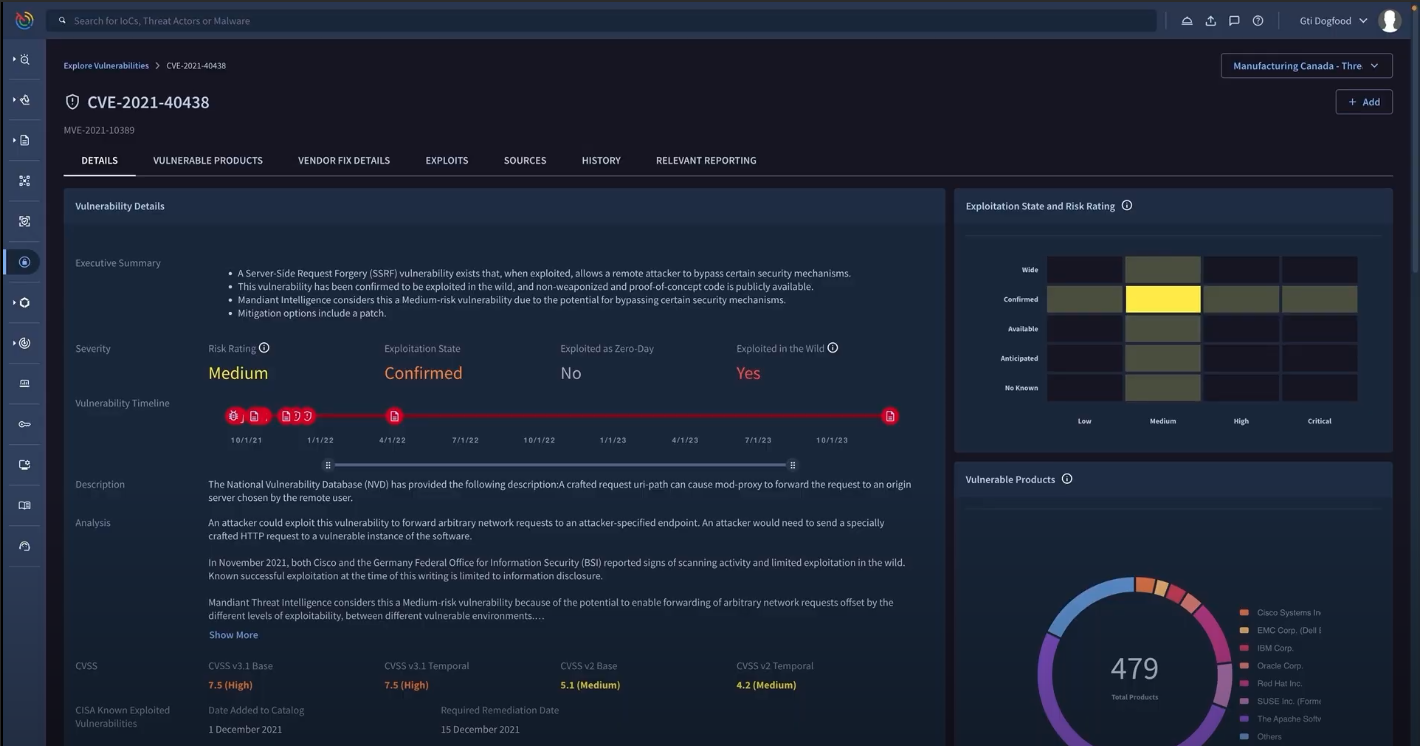

Optimierter Umgang mit Sicherheitslücken

Ressourcen dort einsetzen, wo sie am dringendsten benötigt werden

Lernressourcen

Ressourcen dort einsetzen, wo sie am dringendsten benötigt werden

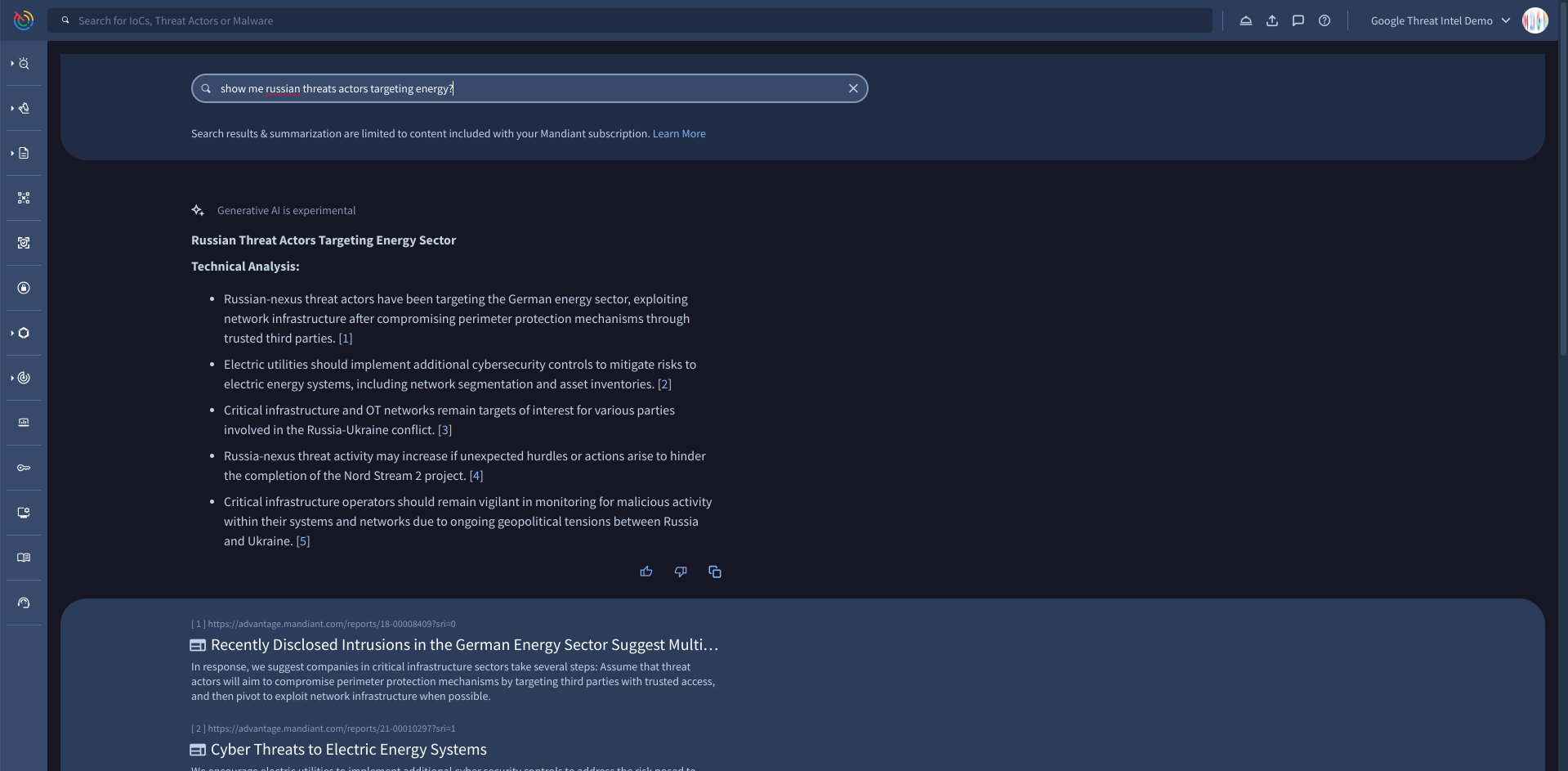

KI-gestützte Bedrohungsinformationen

Die größten Bedrohungen für Ihr Unternehmen jeden Tag im Blick behalten

Lernressourcen

Die größten Bedrohungen für Ihr Unternehmen jeden Tag im Blick behalten

Bedrohungsinformationen dank KI-generierter Zusammenfassungen schneller verstehen

Das Potenzial von Gemini in Threat Intelligence nutzen

Lernressourcen

Das Potenzial von Gemini in Threat Intelligence nutzen

Einblick in die Pläne der Bedrohungsakteure erhalten

Wissen, wie ein Angriff abläuft, bevor er beginnt

Lernressourcen

Wissen, wie ein Angriff abläuft, bevor er beginnt

Bedrohungen souverän vorhersehen, erkennen und abwehren

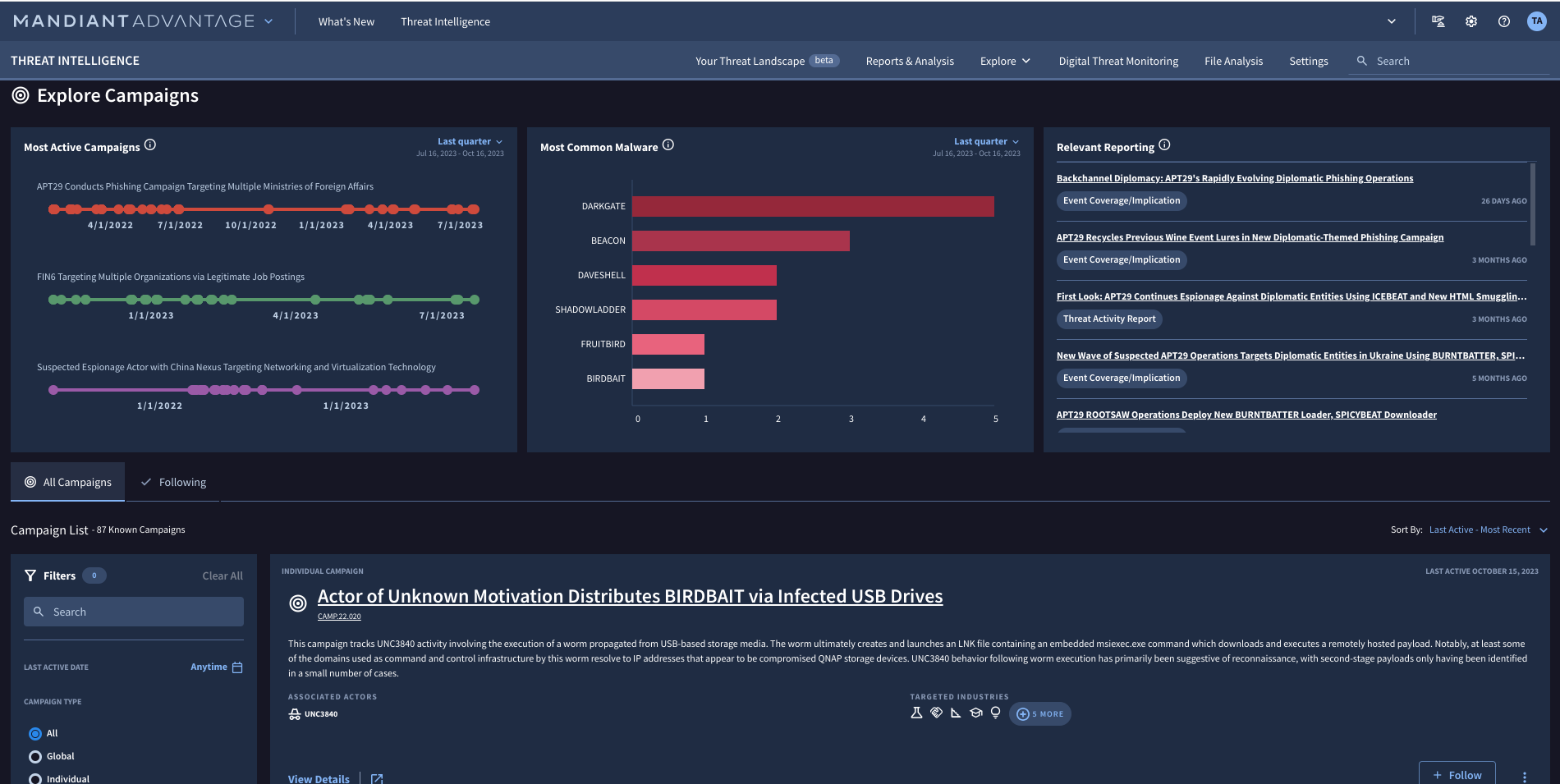

Einblick in aktive Bedrohungskampagnen

Lernressourcen

Einblick in aktive Bedrohungskampagnen

Google Threat Intelligence OEM

Google Threat Intelligence in Ihr Angebot integrieren

Lernressourcen

Google Threat Intelligence in Ihr Angebot integrieren

Preise

| Preise von Google Threat Intelligence | Die Abos werden zu einem jährlichen Pauschalpreis mit einer festen Anzahl von API-Aufrufen je nach Abonnementstufe abgerechnet. Weitere API-Aufrufpakete können separat erworben werden. | |

|---|---|---|

| Produkt/Abo | Beschreibung | Preise |

Google Threat Intelligence – Standard | Damit Unternehmen Ereignisse auf Grundlage von Bedrohungsinformationen sichten und erkennen können, um ihren Sicherheitsstatus zu verbessern | |

Google Threat Intelligence – Enterprise | Damit Unternehmen anhand von Bedrohungsinformationen proaktiver handeln, mehr über konkrete Bedrohungsakteure erfahren und effiziente Aufspürung leisten können | |

Google Threat Intelligence – Enterprise+ | Für Unternehmen mit effektiven Teams für Cyber Threat Intelligence, die mithilfe kritischer Bedrohungsinformationen Angreifer erkennen und ihnen einen Schritt voraus sind. | |

Google Threat Intelligence – OEM | Für Technologieanbieter, die ihren Kunden mit Google Threat Intelligence helfen möchten, Angreifern einen Schritt voraus zu sein. | |

Preise von Google Threat Intelligence

Die Abos werden zu einem jährlichen Pauschalpreis mit einer festen Anzahl von API-Aufrufen je nach Abonnementstufe abgerechnet. Weitere API-Aufrufpakete können separat erworben werden.

Google Threat Intelligence – Standard

Damit Unternehmen Ereignisse auf Grundlage von Bedrohungsinformationen sichten und erkennen können, um ihren Sicherheitsstatus zu verbessern

Google Threat Intelligence – Enterprise

Damit Unternehmen anhand von Bedrohungsinformationen proaktiver handeln, mehr über konkrete Bedrohungsakteure erfahren und effiziente Aufspürung leisten können

Google Threat Intelligence – Enterprise+

Für Unternehmen mit effektiven Teams für Cyber Threat Intelligence, die mithilfe kritischer Bedrohungsinformationen Angreifer erkennen und ihnen einen Schritt voraus sind.

Google Threat Intelligence – OEM

Für Technologieanbieter, die ihren Kunden mit Google Threat Intelligence helfen möchten, Angreifern einen Schritt voraus zu sein.

FAQs

Was ist Cyber Threat Intelligence (CTI)?

CTI liefert einen genauen Einblick in Cyberbedrohungen. Teams für Vorfallreaktion nutzen glaubwürdige Informationen aus mehreren Quellen, um einen verwertbaren Kontext zu der Bedrohungslandschaft, zu den Angreifern und ihren Taktiken, Techniken und Verfahren zu gewinnen. Der effektive Einsatz von CTI ermöglicht es Unternehmen, nicht mehr nur reaktiv, sondern proaktiv gegen Bedrohungsakteure vorzugehen.

Wie kann CTI genutzt werden, um Sicherheit proaktiver zu gestalten?

Glaubwürdige Bedrohungsinformationen können genutzt werden, um zu verstehen, welche Malware, Taktiken, Techniken und Verfahren Bedrohungsakteure verwenden und welche Schwachstellen sie ausnutzen, um bestimmte Branchen und Regionen anzugreifen. Unternehmen nutzen diese Informationen, um Sicherheitstools zu implementieren, zu konfigurieren und anzupassen sowie Mitarbeiter zu schulen, um Angriffe abzuwehren.

Was ist ein Bedrohungsakteur?

Ein Bedrohungsakteur ist eine Person oder eine Gruppe von Personen, die böswillige Aktionen oder Angriffe auf andere durchführen. Bedrohungsakteure, die in der Regel durch Spionage, finanziellen Gewinn oder Publicity motiviert sind, können eine vollständige Kampagne allein durchführen oder mit anderen Gruppen zusammenarbeiten, die sich auf bestimmte Aspekte eines Angriffs spezialisiert haben.

Wie können Sie aktive Bedrohungen erkennen?

Wir gehen davon aus, dass wir alle darin übereinstimmen, dass eine „Bedrohung“ als ein Plan oder eine Neigung zu einem Angriff definiert wird, im Gegensatz zu einem „Angriff“, bei dem es sich um einen bestehenden oder zuvor erfolgreichen Verstoß handelt. Mithilfe von Threat Intelligence können aktive Bedrohungen identifiziert werden, die Informationen zu den Angreifern und zur Malware liefern, die sich auf Ihre Region oder Branche auswirken. Eine weitere Methode zur Identifizierung aktiver Bedrohungen ist das Scannen des offenen Webs, des Deep Webs und des Dark Webs auf Gespräche über Ihr Unternehmen, Ihre Mitarbeiter, Technologie oder Partner. Durch die Identifizierung dieser Bedrohungen können Sicherheitsexperten proaktiv ihre Schutzmaßnahmen anpassen, um einen potenziellen Angriff zu blockieren oder dessen Auswirkungen zu reduzieren.

Welche drei Arten von CTI gibt es?

Strategisch: Allgemeine Trends, die für Geschäftsentscheidungen und Sicherheitsinvestitionen genutzt werden.

Operativ: Kontextbezogene Informationen zu drohenden Bedrohungen für die Organisation, die von Sicherheitsfachleuten verwendet werden, um mehr über Bedrohungsakteure und ihre TTPs zu erfahren.

Taktisch: Informationen zu den Taktiken, Techniken und Verfahren der Bedrohungsakteure, die von Sicherheitsfachleuten verwendet werden, um Vorfälle zu stoppen und defensive Anpassungen vorzunehmen.