Google Security Operations (SecOps)

La piattaforma delle operazioni di sicurezza basata sull’intelligence e sull’IA

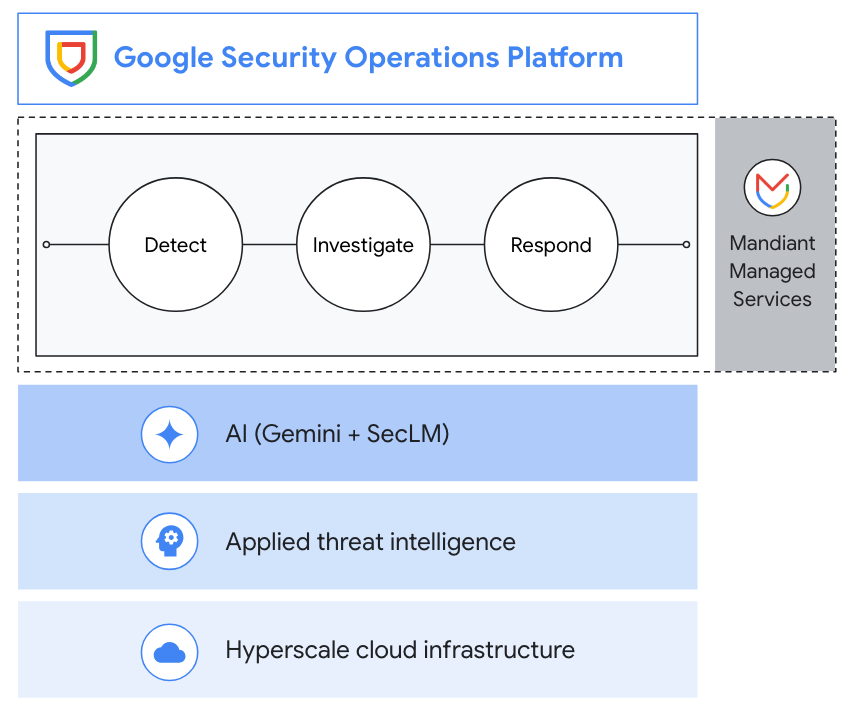

La piattaforma di operazioni di sicurezza cloud-native di Google SecOps consente ai team di sicurezza di rilevare, indagare e rispondere meglio alle minacce alla cybersicurezza.

Funzionalità

Rilevare più minacce con meno sforzo

Google SecOps fornisce un set ricco e in continua crescita di rilevamenti selezionati pronti all'uso. Questi rilevamenti vengono sviluppati e costantemente mantenuti dal nostro team di ricercatori sulle minacce.

Utilizza Gemini per ricercare i tuoi dati, eseguire l'iterazione e visualizzarli in dettaglio utilizzando il linguaggio naturale e per creare rilevamenti.

Google SecOps consente anche la creazione di rilevamenti personalizzati utilizzando il linguaggio intuitivo Yara-L. in una frazione del tempo (e del codice).

Riduci la preparazione e rendi strategici i tuoi dati. Instrada, filtra, oscura e trasforma la tua telemetria di sicurezza con le funzionalità di gestione della pipeline di dati.

Fai le tue indagini nel contesto giusto

Google SecOps offre un'esperienza di analisi semplificata e intuitiva che include la gestione dei casi in base alle minacce, grafici interattivi e ricchi di contesto e la combinazione automatica delle entità.

Indaga in modo più efficiente interagendo con il nostro assistente per la chat investigativo Gemini per ottenere contesto e dettagli su ciò che sta accadendo nei casi, oltre a ricevere riepiloghi dei casi generati dall'AI e consigli su come rispondere.

Google SecOps consente funzionalità di ricerca estremamente veloci, flessibili e ricche di contesto per mostrare tutti i dati aggiuntivi necessari nell'ambito di un'indagine.

Rispondi in modo rapido e preciso

Google SecOps include funzionalità complete di orchestrazione, automazione e risposta della sicurezza (SOAR). Crea playbook che automatizzano le azioni di risposta comuni, orchestra più di 300 strumenti (EDR, gestione delle identità, sicurezza di rete e altro ancora) e collabora con altri membri del team utilizzando una bacheca dei casi con documentazione automatica.

Interagisci con una chat basata sull'IA sensibile al contesto per creare facilmente playbook.

Google SecOps semplifica il monitoraggio e la misurazione dell'efficacia degli interventi di risposta, come la produttività degli analisti e il tempo medio di risposta, e consente di comunicare questi dati agli stakeholder.

Come funziona

Google Security Operations offre un'esperienza unificata per SIEM, SOAR e threat intelligence per migliorare rilevamento, indagine e risposta. Raccogli dati di telemetria della sicurezza, applica informazioni sulle minacce per identificare quelle ad alta priorità e promuovi la risposta con l'automazione dei playbook, la gestione dei casi e la collaborazione.

Google Security Operations offre un'esperienza unificata per SIEM, SOAR e threat intelligence per migliorare rilevamento, indagine e risposta. Raccogli dati di telemetria della sicurezza, applica informazioni sulle minacce per identificare quelle ad alta priorità e promuovi la risposta con l'automazione dei playbook, la gestione dei casi e la collaborazione.

Utilizzi comuni

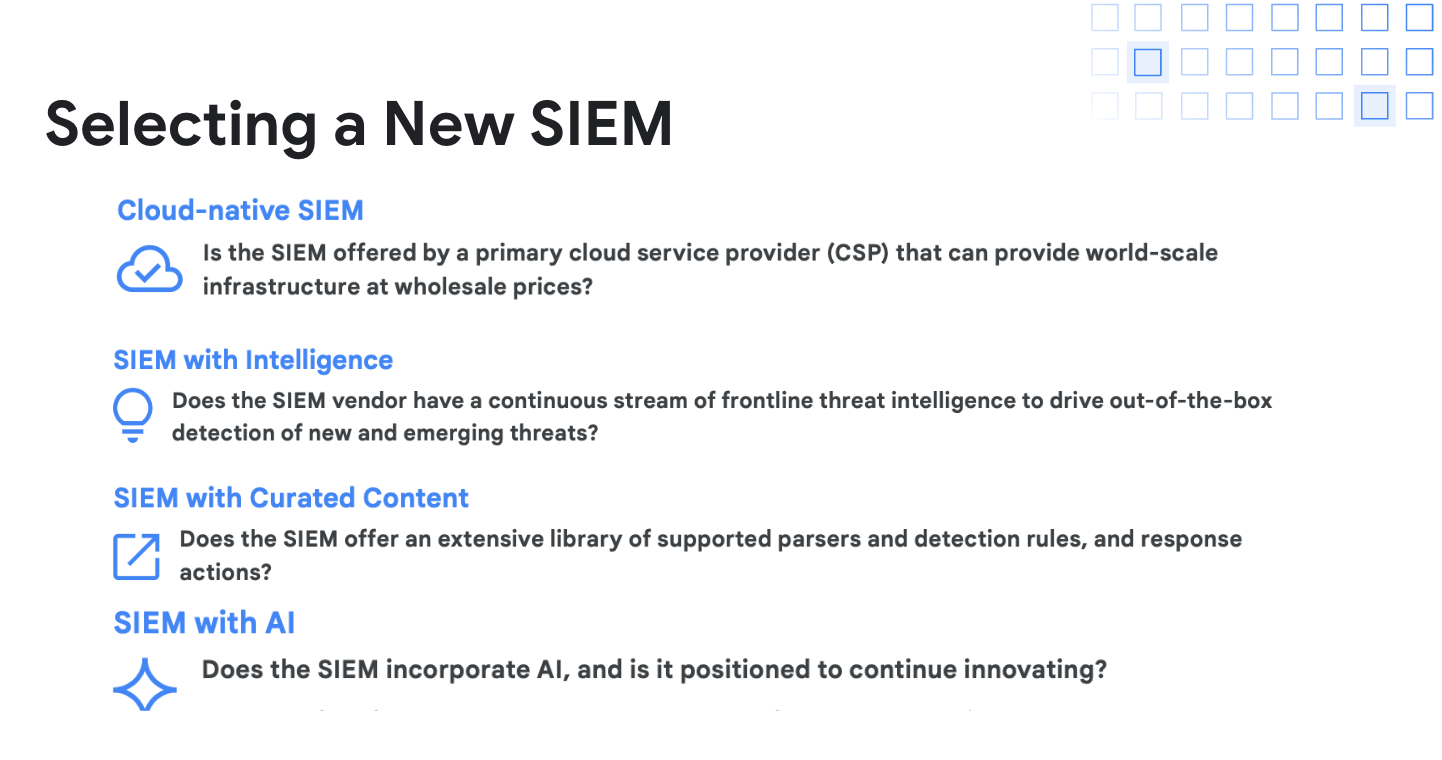

Migrazione SIEM

Modernizzazione SOC

Google Cloud Cybershield™

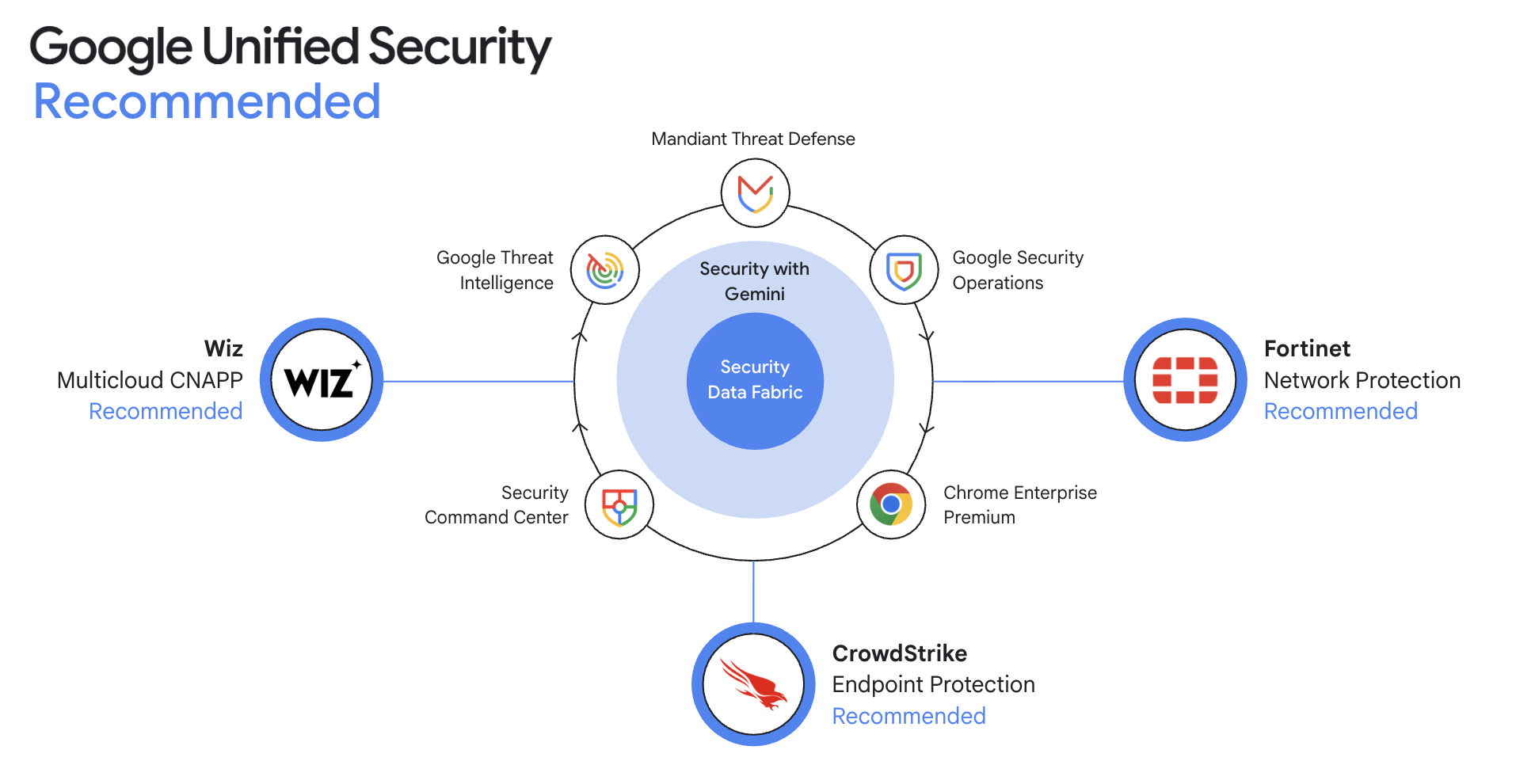

Google Unified Security Recommended

Google Unified Security Recommended stabilisce partnership strategiche per promuovere una profonda collaborazione tecnica con soluzioni di sicurezza leader di mercato di cui i nostri clienti si fidano. Le nostre soluzioni partner consigliate rappresentano l'impegno a fornire un'esperienza di prim'ordine nel nostro portafoglio Google Unified Security, garantendo una difesa unificata per i nostri clienti condivisi.

Partner e integrazioni

Google Unified Security Recommended stabilisce partnership strategiche per promuovere una profonda collaborazione tecnica con soluzioni di sicurezza leader di mercato di cui i nostri clienti si fidano. Le nostre soluzioni partner consigliate rappresentano l'impegno a fornire un'esperienza di prim'ordine nel nostro portafoglio Google Unified Security, garantendo una difesa unificata per i nostri clienti condivisi.

Prezzi

| Informazioni sui prezzi di Google Security Operations | Google Security Operations è disponibile in pacchetti e piani basati sull'importazione. È incluso un anno di conservazione della telemetria sulla sicurezza senza costi aggiuntivi. | |

|---|---|---|

| Tipo di pacchetto | Funzionalità incluse | Prezzi |

Standard | Funzionalità SIEM e SOAR di base Include le funzionalità di base per l’importazione dati, il rilevamento delle minacce, l’indagine e la risposta con 12 mesi di conservazione dei dati ad accesso frequente, accesso completo ai nostri oltre 700 parser e oltre 300 integrazioni SOAR e un ambiente con agente remoto. Il motore di rilevamento per questo pacchetto supporta fino a 1000 regole a evento singolo e 75 regole a più eventi. Scegli un sottoinsieme di regole di rilevamento selezionate. Threat intelligence Integra i tuoi feed di threat intelligence. Gestione della pipeline di dati Include filtri e trasformazioni limitati. | Contatta il team di vendita per informazioni sui prezzi |

Enterprise | Include tutto nel pacchetto Standard più: Funzionalità SIEM e SOAR di base Supporto esteso ad ambienti illimitati con agente remoto e un motore di rilevamento che supporta fino a 2000 regole a evento singolo e 125 regole a più eventi. UEBA Utilizza YARA-L per creare regole per l'analisi del comportamento degli utenti e delle entità, nonché per visualizzare una dashboard dei rischi e rilevare immediatamente il comportamento di utenti ed entità. Threat intelligence Aggiunge la cura dell'intelligence open source arricchita che può essere utilizzata per filtraggio, rilevamenti, contesto di indagine e ricerche retroattive. L'intelligence open source arricchita include Google Navigazione sicura, l'accesso remoto, le associazioni di minacce Benign e OSINT. Rilevamenti selezionati da Google Accedi a rilevamenti predefiniti gestiti dagli esperti Google, che coprono le minacce on-prem e cloud. Gemini in Security Operations Porta la produttività a un livello superiore con l'AI. Gemini in Security Operations offre linguaggio naturale, un assistente interattivo per le indagini, riepiloghi contestualizzati, azioni di risposta consigliate, rilevamento e creazione di guide pratiche. Gestione della pipeline di dati Include filtri e trasformazioni limitati. | Contatta il team di vendita per informazioni sui prezzi |

Enterprise Plus | Include tutto nel pacchetto Enterprise più: Funzionalità SIEM e SOAR di base Motore di rilevamento esteso con supporto fino a 3500 regole a evento singolo e 200 regole a più eventi. Threat intelligence applicata Accesso completo a Google Threat Intelligence (che include Mandiant, VirusTotal e la threat intelligence di Google), comprese le informazioni raccolte dalle interazioni attive di risposta agli incidenti di Mandiant. Oltre alle fonti univoche, Applied Threat Intelligence fornisce una definizione chiavi in mano delle priorità delle corrispondenze IoC con una priorità basata su ML che tiene conto dell'ambiente specifico di ciascun cliente. Andremo oltre gli IoC per includere TTP nella comprensione del comportamento e delle operazioni di un avversario. Rilevamenti selezionati da Google Accesso aggiuntivo ai rilevamenti delle minacce emergenti basati sulle principali ricerche di Mandiant e sulle minacce in prima linea osservate in interazioni attive di risposta agli incidenti. Gestione della pipeline di dati Include filtri avanzati, oscuramenti, trasformazioni e routing verso Google. Inoltre, sono inclusi 12 mesi di routing verso un'altra destinazione per le migrazioni SIEM. Archiviazione UDM BigQuery Spazio di archiviazione gratuito per le esportazioni di BigQuery per i dati di Google SecOps fino al periodo di conservazione (12 mesi per impostazione predefinita). | Contatta il team di vendita per informazioni sui prezzi |

Informazioni sui prezzi di Google Security Operations

Google Security Operations è disponibile in pacchetti e piani basati sull'importazione. È incluso un anno di conservazione della telemetria sulla sicurezza senza costi aggiuntivi.

Standard

Funzionalità SIEM e SOAR di base

Include le funzionalità di base per l’importazione dati, il rilevamento delle minacce, l’indagine e la risposta con 12 mesi di conservazione dei dati ad accesso frequente, accesso completo ai nostri oltre 700 parser e oltre 300 integrazioni SOAR e un ambiente con agente remoto.

Il motore di rilevamento per questo pacchetto supporta fino a 1000 regole a evento singolo e 75 regole a più eventi. Scegli un sottoinsieme di regole di rilevamento selezionate.

Threat intelligence

Integra i tuoi feed di threat intelligence.

Gestione della pipeline di dati

Include filtri e trasformazioni limitati.

Contatta il team di vendita per informazioni sui prezzi

Enterprise

Include tutto nel pacchetto Standard più:

Funzionalità SIEM e SOAR di base

Supporto esteso ad ambienti illimitati con agente remoto e un motore di rilevamento che supporta fino a 2000 regole a evento singolo e 125 regole a più eventi.

UEBA

Utilizza YARA-L per creare regole per l'analisi del comportamento degli utenti e delle entità, nonché per visualizzare una dashboard dei rischi e rilevare immediatamente il comportamento di utenti ed entità.

Threat intelligence

Aggiunge la cura dell'intelligence open source arricchita che può essere utilizzata per filtraggio, rilevamenti, contesto di indagine e ricerche retroattive. L'intelligence open source arricchita include Google Navigazione sicura, l'accesso remoto, le associazioni di minacce Benign e OSINT.

Rilevamenti selezionati da Google

Accedi a rilevamenti predefiniti gestiti dagli esperti Google, che coprono le minacce on-prem e cloud.

Gemini in Security Operations

Porta la produttività a un livello superiore con l'AI. Gemini in Security Operations offre linguaggio naturale, un assistente interattivo per le indagini, riepiloghi contestualizzati, azioni di risposta consigliate, rilevamento e creazione di guide pratiche.

Gestione della pipeline di dati

Include filtri e trasformazioni limitati.

Contatta il team di vendita per informazioni sui prezzi

Enterprise Plus

Include tutto nel pacchetto Enterprise più:

Funzionalità SIEM e SOAR di base

Motore di rilevamento esteso con supporto fino a 3500 regole a evento singolo e 200 regole a più eventi.

Threat intelligence applicata

Accesso completo a Google Threat Intelligence (che include Mandiant, VirusTotal e la threat intelligence di Google), comprese le informazioni raccolte dalle interazioni attive di risposta agli incidenti di Mandiant.

Oltre alle fonti univoche, Applied Threat Intelligence fornisce una definizione chiavi in mano delle priorità delle corrispondenze IoC con una priorità basata su ML che tiene conto dell'ambiente specifico di ciascun cliente. Andremo oltre gli IoC per includere TTP nella comprensione del comportamento e delle operazioni di un avversario.

Rilevamenti selezionati da Google

Accesso aggiuntivo ai rilevamenti delle minacce emergenti basati sulle principali ricerche di Mandiant e sulle minacce in prima linea osservate in interazioni attive di risposta agli incidenti.

Gestione della pipeline di dati

Include filtri avanzati, oscuramenti, trasformazioni e routing verso Google. Inoltre, sono inclusi 12 mesi di routing verso un'altra destinazione per le migrazioni SIEM.

Archiviazione UDM BigQuery

Spazio di archiviazione gratuito per le esportazioni di BigQuery per i dati di Google SecOps fino al periodo di conservazione (12 mesi per impostazione predefinita).

Contatta il team di vendita per informazioni sui prezzi

Scopri cosa può fare per te Google Security Operations

Business case

Scopri in che modo organizzazioni come la tua riducono i costi, aumentano il ROI e promuovono l'innovazione con Google Security Operations

Studio di Forrester Consulting: i clienti riferiscono un ROI del 240% con Google Security Operations

CISO, compagnia assicurativa

"In parole povere, Google SecOps è un fattore di riduttore dei rischi in massa. Le minacce che avrebbero avuto un impatto sulla nostra attività non lo hanno più, perché abbiamo una maggiore osservabilità, un tempo medio di rilevamento ridotto e un tempo medio di risposta migliore."

Contenuti correlati

Scelto e amato dai team di sicurezza di tutto il mondo

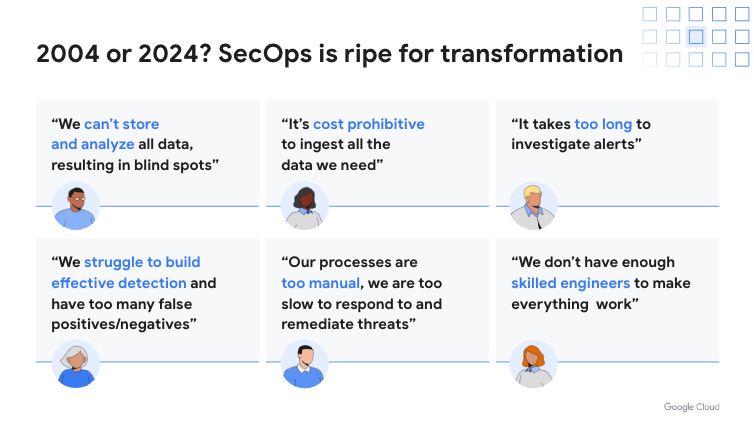

"Con il SIEM tradizionale, in genere occorrono da 5 a 7 persone con un ambiente delle nostre dimensioni. Con Google Security Operations, stiamo registrando una quantità di dati circa 22 volte maggiore, stiamo vedendo un numero di eventi 3 volte superiore e stiamo chiudendo le indagini in metà tempo." - Mike Orosz, CISO di Vertiv

"Storicamente, dovevamo arricchire il nostro SIEM legacy con molti dati contestuali e tutti gli elementi relativi alla threat intelligence. È stato il data engineering a farlo funzionare al meglio, mentre sul lato Google il prodotto è più integrato, appositamente progettato per noi. È molto intuitivo e la velocità è stata sicuramente molto utile anche per noi."- Mark Ruiz, Head of Cybersecurity Analytics, Pfizer

"Quando siamo passati a Google Security Operations, siamo riusciti a ridurre i tempi di rilevamento e di indagine da 2 ore a circa 15-30 minuti. Non dover trascorrere più tempo in strumenti disparati, ma svolgendo le funzioni lavorative di un analista delle operazioni di sicurezza, ci consente di lavorare su flussi di lavoro più avanzati." - Hector Peña, Senior Director of Information Security, Apex FinTech Solutions

Domande frequenti

Google Security Operations è rilevante solo per Google Cloud?

No. Google SecOps importa e analizza i dati di telemetria sulla sicurezza provenienti da tutto il tuo ambiente, inclusi quelli on-premise e tutti i principali provider cloud, per aiutarti a rilevare, indagare e rispondere alle minacce informatiche nella tua organizzazione. Consulta l'elenco completo dei tipi di log e dei parser supportati.

Posso integrare i miei feed di threat intelligence in Google Security Operations?

Sì. Puoi integrare qualsiasi feed di threat intelligence con Google SecOps. Tieni presente che l'applicazione automatica della threat intelligence per il rilevamento delle minacce è supportata solo per i feed di threat intelligence di Google.

Google Security Operations supporta la residenza dei dati per regioni specifiche?

Sì. L'elenco completo delle regioni disponibili è disponibile qui.

Google SecOps include l'AI?

Sì. Sfruttiamo l'AI per potenziare la produttività, ad esempio con la possibilità di utilizzare un linguaggio naturale per eseguire ricerche nei dati, eseguire l'iterazione e visualizzare i dati in dettaglio. Gemini genera le query sottostanti e presenta una sintassi mappata completa; la possibilità di indagare in modo più efficiente con riepiloghi creati con l'AI di ciò che accade nei casi, insieme a consigli su come rispondere e la possibilità di interagire con Google SecOps utilizzando una chat basata sull'AI sensibile al contesto, che include la possibilità di creare rilevamenti e playbook.

Google SecOps include funzionalità SIEM?

Sì. Google SecOps include SIEM (Security Information and Event Management), SOAR (Security Orchestration, Automation and Response) e funzionalità di threat intelligence applicata.

Google dispone di esperti che possono aiutarmi a trasformare il mio programma di difesa informatica con Google SecOps?

Sì. Gli esperti di Mandiant possono fornire indicazioni personalizzate e gestione dei programmi su misura per le tue esigenze per aiutarti a trasformare il tuo programma di difesa informatica con Google SecOps. Scopri di più in questa pagina.