保存データの暗号化

Cloud Storage は、データをディスクに書き込む前に常にサーバー側で暗号化します。暗号化に追加料金はかかりません。この標準の Google が管理する動作の他に、Cloud Storage の使用時にデータを暗号化することもできます。

転送データの暗号化

転送データを暗号化することで、ユーザーのサイトとクラウド プロバイダの間、または 2 つのサービスの間を移動する通信データが傍受された場合でも、そのデータのセキュリティが確保されます。この保護は、送信前のデータ暗号化、各エンドポイントの認証、到着時のデータ解読と検証により実現されます。

データの自動暗号化、侵入検知システム、PCI-DSS コンプライアンスなどの Google Cloud のセキュリティ ポリシーと機能のおかげで、ビジネスに最適でした。

FOMO Pay 社、最高執行責任者兼共同創設者、Zack Yang Zhan 氏

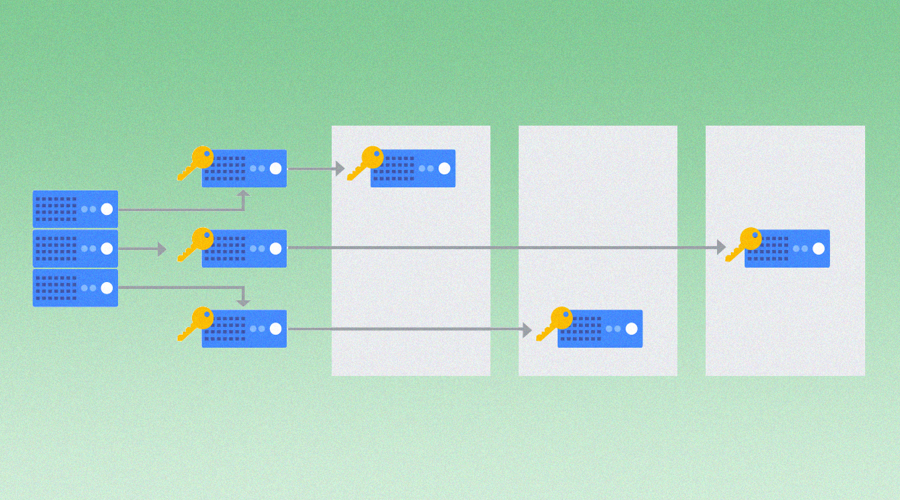

カスタマー マネージド キー

Cloud Key Management Service によって生成された鍵の使用を選択できます。顧客管理の暗号鍵(CMEK)を使用する場合、その鍵は Cloud KMS に保存されます。暗号鍵を保持するプロジェクトをバケットを含むプロジェクトから切り離すことで、職掌分散を適切に実施できます。

ハードウェア格納型の暗号鍵

Cloud HSM は、FIPS 140-2 レベル 3 認定 HSM のクラスタで暗号鍵のホスティングや暗号化オペレーションを実行できるようにする、クラウドでホストされたハードウェア セキュリティ モジュール(HSM)サービスです。HSM クラスタは Google によって管理されるため、クラスタリング、スケーリング、パッチ適用などについて心配する必要はありません。Cloud HSM は Cloud KMS をフロントエンドとして使用するため、Cloud KMS によって提供されるすべての利便性と機能を活用できます。

Cloud External Key Manager

Cloud EKM では、サポートされる外部鍵管理パートナー内で管理する鍵を使用して、Google Cloud 内のデータを保護できます。保存データは、サポートされる CMEK 統合サービスで保護することも、Cloud Key Management Service API を直接呼び出して保護することもできます。

Cloud EKM には、鍵の来歴、アクセス制御、一元管理された鍵管理などの利点があります。

セキュリティのベスト プラクティスに関する情報

ベスト プラクティスを見るよくある問題を解決する

セキュリティのユースケース動画を見るパートナーの活用

セキュリティ パートナーを見る