Cloud Key Management

Google Cloud で暗号鍵を管理。

一元化された高速かつスケーラブルなクラウド鍵管理を実現

コンプライアンス、プライバシー、セキュリティのニーズに対応

特に機密性の高いデータにハードウェア セキュリティ モジュール(HSM)を簡単に適用

外部 KMS を利用して Google Cloud にあるデータを保護し、データと鍵を分離

暗号鍵に対するリクエストを明確で詳細な理由に基づいて承認または拒否

利点

セキュリティをグローバルにスケール

アプリケーションを Google のグローバル規模にまでスケールできます。鍵管理の課題(冗長性やレイテンシの管理など)は Google にお任せください。

コンプライアンス要件に対応

ソフトウェア格納型暗号鍵、FIPS 140-2 レベル 3 検証済みの HSM、お客様提供の鍵または External Key Manager を使用して、クラウドのデータを簡単に暗号化できます。

Google Cloud プロダクトとのインテグレーションを活用

顧客管理の暗号鍵(CMEK)で Google Cloud プロダクト全体のデータの暗号化を制御しながら、Google Cloud IAM や監査ログなどの追加のセキュリティ機能を活用できます。

主な機能

基本機能

暗号鍵を一元管理

クラウドでホストされた鍵管理サービスにより、オンプレミスと同じ方法でクラウド サービスの対称暗号鍵および非対称暗号鍵を管理できます。暗号鍵の生成、使用、ローテーション、破棄は、AES256、RSA 2048、RSA 3072、RSA 4096、EC P256、EC P384 に対応しています。

HSM でハードウェア キー セキュリティを実現

また、FIPS 140-2 レベル 3 検証済みの HSM で暗号鍵のホスティングや暗号オペレーションを実行できます。このフルマネージド型のサービスにより、HSM クラスタの管理に伴うオペレーション上のオーバーヘッドについて心配することなく、機密性が特に高いワークロードを保護できます。

EKM を利用した外部鍵をサポート

統合された Google サービスのデータを、プロイされたサードパーティの鍵管理システムで保存、管理されている暗号鍵で暗号化します。External Key Manager を使用すると、保存データと暗号鍵の分離を維持しつつ、コンピューティングと分析にクラウドのパワーを活用できます。

データへのアクセスを完全に管理

Key Access Justifications は Cloud EKM と連携し、所有データに対する統制を大幅に強化します。Key Access Justifications は、暗号鍵へのすべてのリクエストを可視化して、リクエストの理由を明らかにし、リクエストのコンテキストに応じて復号を承認または拒否する仕組みを備えた唯一のプロダクトです。これらのコントロールは、Google の統合コミットメントの対象となります。

ドキュメント

ドキュメント

ユースケース

ユースケース

規制の遵守に対応

Cloud KMS は Cloud HSM および Cloud EKM と組み合わせることで、特定の鍵管理の手順と技術を要求する幅広いコンプライアンス要件に対応します。これは、スケーラブルかつクラウドネイティブな方法で実現でき、かつクラウド実装のアジリティが損なわれることもありません。ハードウェアの暗号化(HSM)、鍵とデータの分離(EKM)、鍵の安全な処理(KMS 全体)はさまざまな要件で求められます。鍵の管理は FIPS 140-2 に準拠しています。

安全なハードウェアで暗号鍵を管理

コンプライアンス規制の対象となるお客様は、FIPS 140-2 レベル 3 検証済みのデバイスで鍵を保管し、暗号オペレーションを実行することが要求される場合があります。FIPS 検証済みの HSM で鍵を保管できるようにすることで、クラウドで規制当局の要求を満たし、コンプライアンスを維持できます。これは、クラウド プロバイダが鍵のマテリアルを閲覧およびエクスポートできないことについて、一定水準の保証を求めるお客様にとっても非常に重要です。

クラウド外で暗号鍵を管理

規制や地域のセキュリティ要件の対象となるお客様は、クラウド コンピューティングを採用する場合でも、暗号鍵を自身で保有する必要があります。External Key Manager を使用すると、保存データと暗号鍵の分離を維持しつつ、コンピューティングと分析にクラウドのパワーを活用できます。この方法では、鍵にアクセスしたユーザー、鍵が使用された日時、鍵の場所を完全に可視化することもできます。

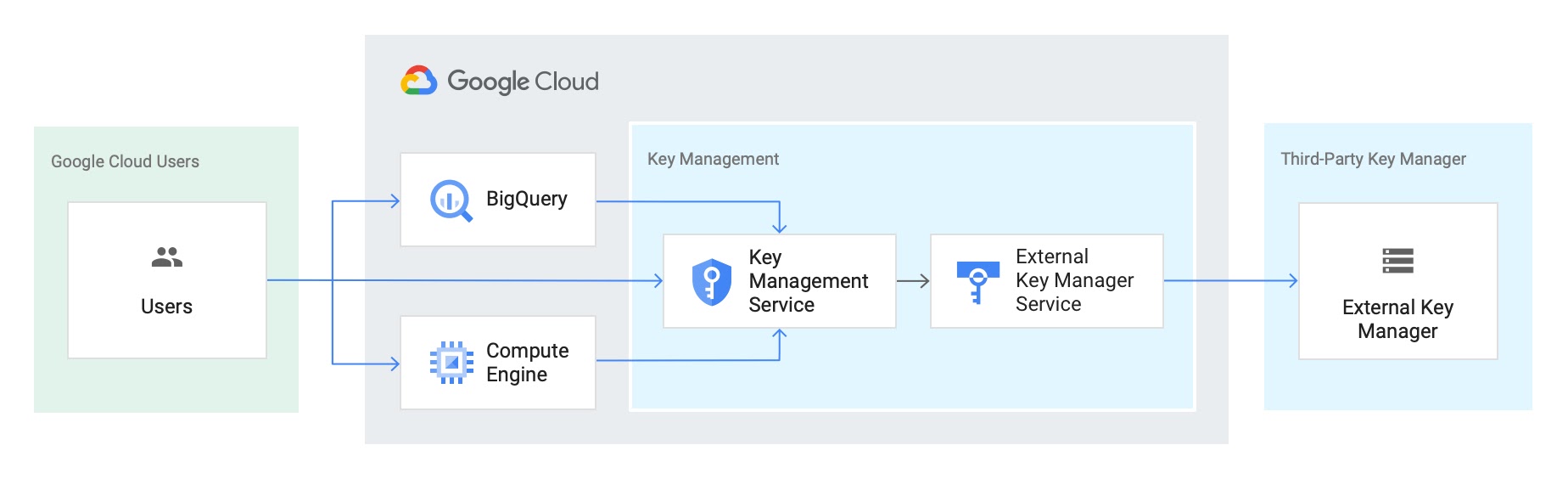

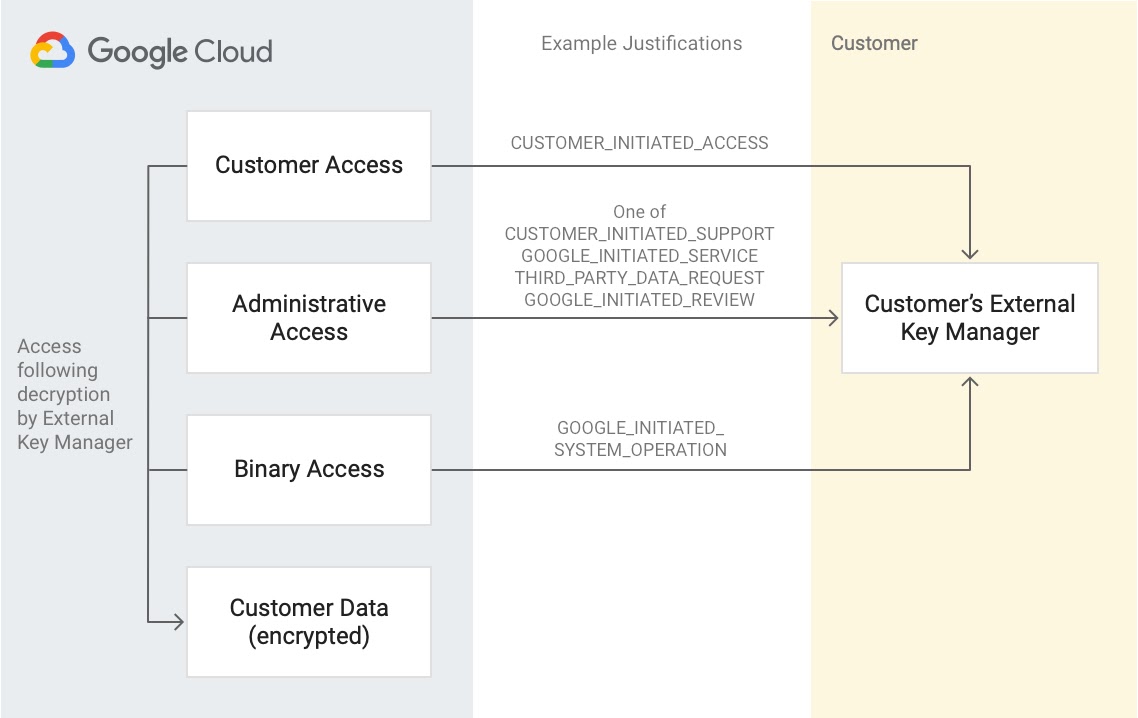

Key Access Justifications と EKM のデータフロー

Key Access Justifications を利用することで、Google Cloud のお客様は暗号鍵へのすべてのリクエストとそのリクエストの理由を可視化し、そのリクエストのコンテキストに応じて復号を承認または拒否するためのメカニズムを実現できます。このユースケースでは、データアクセスの強化と可視化にフォーカスします。

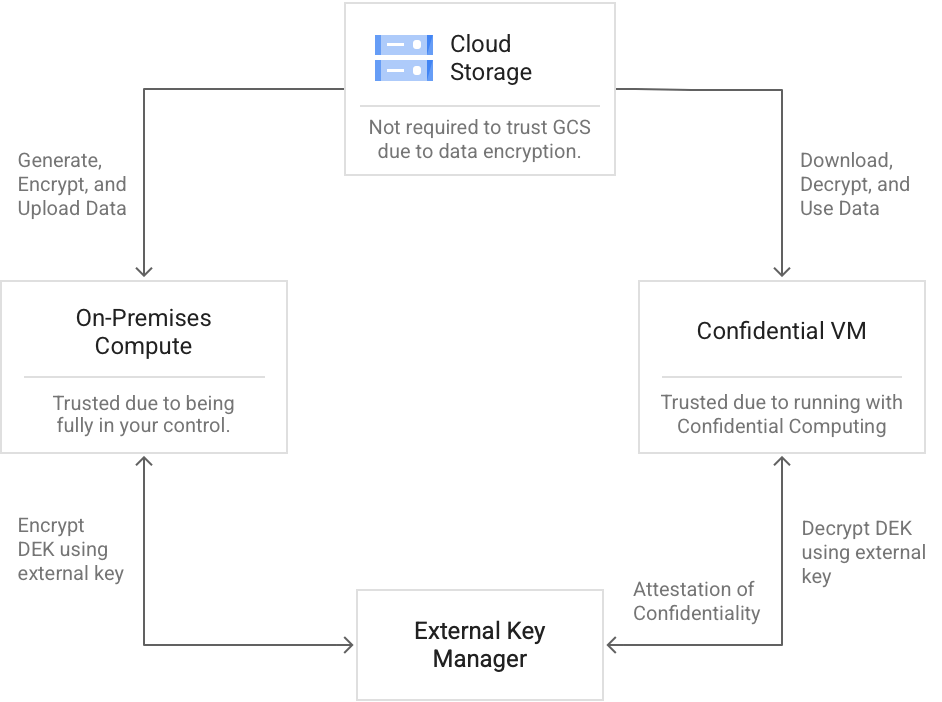

ユビキタスなデータ暗号化

クラウドに送信されるデータを外部の鍵管理ソリューションを使用してシームレスに暗号化し、Confidential VMs サービスのみをクラウド上で復号化して実行できます。

すべての機能

すべての機能

| 対称鍵と非対称鍵のサポート | Cloud KMS では、AES256 の対称暗号鍵と RSA 2048、RSA 3072、RSA 4096、EC P256、EC P384 の非対称暗号鍵を作成、使用、ローテーション、自動ローテーション、および破棄できます。HSM を使用では、AES-256 の対称暗号鍵と RSA 2048、RSA 3072、RSA 4096、EC P256、EC P384 の非対称暗号鍵を使用して暗号化、復号、署名ができます。 |

| EKM を利用した外部鍵の作成 | Equinix、Fortanix、Ionic、Thales、Unbound のいずれかの外部鍵マネージャーを使用して外部鍵を生成できます。外部鍵を Cloud KMS にリンクすると、外部鍵を使用して BigQuery と Compute Engine の保存データを保護できます。 |

| 鍵破棄の遅延 | Cloud KMS では、鍵が実質的に破棄されるまで 24 時間の遅延を設けており、誤操作や悪意のある操作によるデータ損失を回避できるようになっています。 |

| API による暗号化と復号 | Cloud KMS は、鍵を使って Secret などのデータを暗号化、復号、署名、保存できる REST API です。 |

| グローバルな高可用性 | Cloud KMS は世界中の複数の地域でリージョン間をまたがって利用できるため、低レイテンシおよび高可用性が求められる場所にサービスを配置できます。 |

| 自動鍵ローテーションと任意の鍵ローテーション | Cloud KMS では、指定間隔で新しい鍵バージョンを自動生成するよう対称鍵のローテーション スケジュールを設定できます。復号の場合は複数の対称鍵バージョンを同時にアクティブにできますが、新規データを暗号化する場合は 1 つのプライマリ鍵バージョンしか使用できません。EKM を使用することで、Cloud KSM コンソールで外部管理鍵を直接作成できます。 |

| HSM によるステートメント証明書 | Cloud HSM を使用することで、鍵作成オペレーション用に生成された証明書トークンを使用して、鍵が HSM で作成されたことを検証できます。 |

| GKE との統合 | Cloud KMS で管理する鍵を使用して、GKE のアプリケーション レイヤで Kubernetes の Secret を暗号化できます。さらに、Secret Manager ストレージ システムを利用して、API キー、パスワード、証明書、その他の機密データを保存できます。 |

| 鍵とデータの分離の維持 | EKM を利用することで、保存データと暗号鍵の分離を維持しつつ、コンピューティングと分析にクラウドのパワーを活用できます。 |

| 鍵データ所在地 | Cloud KMS を利用すると、暗号鍵はリソースをデプロイするリージョンに保存されます。また、Cloud HSM で選択したリージョンの物理的なハードウェア セキュリティ モジュール内に保管することもできます。 |

| 鍵のインポート | オンプレミスまたは外部鍵マネージャーで作成した既存の暗号鍵を利用している可能性があります。その鍵を Cloud HSM 鍵にインポートするか、ソフトウェア鍵を Cloud KMS にインポートできます。 |

| 正当なアクセス | Key Access Justifications を利用することで、データのステータスを「保存中」から「使用中」に変えるすべての復号リクエストに関して、明確な理由を把握できます。 |

| 自動化されたポリシー | Key Access Justifications を利用することで、特定の理由に基づいて鍵へのアクセスを承認または拒否する自動化されたポリシーを設定できます。それ以外は Google Cloud の技術パートナーが提供する外部鍵マネージャーに一任できます。 |

| 統合コミットメント | Key Access Justifications による管理は、Google の統合コミットメントの対象であり、信頼性の高いソリューションです。 |

料金

料金

Cloud Key Management Service の料金は、使用量に応じて課金されます。料金は Cloud Key Management Service、Cloud External Key Manager、Cloud HSM など、プロダクトによって異なります。

プロダクト | 料金(米ドル) |

|---|---|

Cloud KMS: アクティブな鍵バージョン | 月額 $0.06 |

Cloud KMS: 鍵使用オペレーション(暗号化 / 復号) | 10,000 オペレーションあたり $0.03 |

Cloud KMS: 鍵管理オペレーション | 無料 |

Cloud HSM: 鍵バージョン(AES256、RSA2048) | 月額 $1.00 |

Cloud HSM: 鍵バージョン(RSA 3072、RSA 4096) | 0~2,000 の鍵バージョン: 月額 $2.50 2,001 以上の鍵バージョン: 月額 $1.00 |

Cloud HSM: 鍵バージョン(EC P256、EC P384) | 0~2,000 の鍵バージョン: 月額 $2.50 2,001 以上の鍵バージョン: 月額 $1.00 |

Cloud EKM: 鍵バージョン | 月額 $3.00 |

Cloud EKM: 鍵使用オペレーション | 10,000 オペレーションあたり $0.03 |

米ドル以外の通貨でお支払いの場合は、Google Cloud SKU に記載されている該当通貨の料金が適用されます。

開始にあたりサポートが必要な場合

お問い合わせ信頼できるパートナーと連携する

パートナーを探すもっと見る

すべてのプロダクトを見る