サーバーレス VPC アクセス コネクタなしでダイレクト VPC 下り(外向き)を使用することで、Cloud Run サービスまたはジョブが共有 VPC ネットワークにトラフィックを送信できるようにします。

このページでは、共有 VPC ネットワークのサブネットを使用するように Cloud Run の IAM 権限を構成し、サービスまたはジョブを共有サブネットに配置する方法について説明します。

始める前に

次の IP アドレス構成セクションを確認します。

IP アドレスの割り振り: サブネットから IP アドレスを割り振る際のガイダンス。

代替の IP アドレス範囲を使用するIP アドレスの枯渇戦略。

制限事項

Cloud Run のサービス、ジョブ、ワーカープールには、次の制限が適用されます。

- ダイレクト VPC 下り(外向き)を使用すると、インスタンスの起動時に接続の確立が 1 分以上遅れることがあるため、HTTP 起動プローブを構成することをおすすめします。起動プローブは、アプリケーションがリクエストを受け入れる前に、アプリケーションが使用する下り(外向き)宛先への接続をテストします。この下り(外向き)接続テストで再試行を実装するか、起動プローブが再試行として機能するように適切な期間としきい値を構成する必要があります。

- Cloud Run は、インスタンスあたり最大 1 Gbps のスループットをサポートしています。この上限を超えると、パフォーマンスがスロットリングされます。

Cloud Run の使用量割り当てにより、ダイレクト VPC 下り(外向き)を使用するように構成できるインスタンスの最大数を制限します。最大数は、Cloud Run のリビジョンまたはジョブ実行ごとに構成されます。デフォルトの上限を増やすには、割り当てを増やす方法をご覧ください。

- Cloud Run のサービス、ジョブ、ワーカープールでは、ネットワーク インフラストラクチャのメンテナンス イベント中に接続が切断される可能性があります。ときどき発生する接続リセットを処理できるクライアント ライブラリを使用することをおすすめします。

- 内部 IPv6 トラフィックのダイレクト VPC 下り(外向き)サポートは、プレビュー版でのみ使用できます。

- Private NAT はプレビュー版でのみ使用できます。

ダイレクト VPC 下り(外向き)では、次のものはサポートされていません。

- VPC フローログでは、Cloud Run サービスまたはリビジョンの名前は提供されません。

- VPC フローログは、Cloud Run やオンプレミス マシンなどの VM 以外のリソースからは報告されません。

- Packet Mirroring

- Network Intelligence Center(接続テストを含む)

- VPC ネットワークを介した外部 IPv6 トラフィック

- 上り(内向き)ファイアウォール ルールのネットワーク タグまたはサービス ID。

- ファイアウォール ルールでは、Cloud Run ワークロードに適用されている Resource Manager タグを使用できません。

- Cloud Run ジョブの実行時間が 1 時間を超えると、接続が切断される可能性があります。これは、マシン間でジョブを移行するメンテナンス イベント中に発生する可能性があります。コンテナは、イベントの 10 秒前に

SIGTSTPシグナルを受け取り、イベント後にSIGCONTシグナルを受け取ります。コンテナがSIGCONTシグナルを受信したら、接続を再試行してください。

IAM 権限を設定する

共有 VPC サービス プロジェクトの Cloud Run が共有 VPC ネットワークにアクセスするには、まず、サブネットを使用するための十分な権限が Cloud Run サービス エージェントにあることを確認する必要があります。

共有 VPC ネットワークにアクセスするには、次のいずれかのロールを追加して、Cloud Run サービス エージェントに十分な権限を付与します。

共有 VPC ホスト プロジェクトの Compute ネットワーク ユーザー(

compute.networkUser)。たとえば、次のコマンドを実行します。

gcloud projects add-iam-policy-binding HOST_PROJECT_ID \ --member "serviceAccount:service-SERVICE_PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com" \ --role "roles/compute.networkUser"

次のように置き換えます。

- HOST_PROJECT_ID: 共有 VPC ホスト プロジェクトの ID。

- SERVICE_PROJECT_NUMBER: Cloud Run サービスまたはジョブをデプロイする共有 VPC サービス プロジェクト番号。

共有 VPC ホスト プロジェクトに対する Compute ネットワーク ユーザー(

compute.networkUser)と、共有 VPC サブネットに対する Compute ネットワーク閲覧者(compute.networkViewer)ロール。たとえば、サブネットに Compute ネットワーク ユーザーのロールを付与するには、次のコマンドを実行します。

gcloud compute networks subnets add-iam-policy-binding SUBNET_NAME \ --region REGION \ --member "serviceAccount:service-SERVICE_PROJECT_NUMBER@serverless-robot-prod.iam.gserviceaccount.com" \ --role "roles/compute.networkUser" \ --project HOST_PROJECT_ID

次のように置き換えます。

- SUBNET_NAME: Cloud Run サービスを実行するサブネットの完全修飾リソース名。

- REGION: Cloud Run サービスのリージョン。サブネットのリージョンと一致する必要があります。

- SERVICE_PROJECT_NUMBER: Cloud Run サービスまたはジョブをデプロイする共有 VPC サービス プロジェクト番号。

- HOST_PROJECT_ID: 共有 VPC ホスト プロジェクトの ID。

Cloud Run サービス エージェントには、Cloud Run プロジェクトに対する Cloud Run サービス エージェント ロールが必要です。次のコマンドを実行して、ロールが手動で削除されていないことを確認できます。

gcloud projects get-iam-policy SERVICE_PROJECT_ID \ --flatten bindings \ --filter "bindings.role:roles/run.serviceAgent"

SERVICE_PROJECT_ID は、Cloud Run サービスまたはジョブのプロジェクト ID に置き換えます。

より細かな制御を行うには、Cloud Run サービス エージェントに次の権限を付与できます。

- 共有 VPC ホスト プロジェクトに対する

compute.networks.get - ホスト プロジェクトまたは特定のサブネットに対する

compute.subnetworks.get - ホスト プロジェクトまたは特定のサブネットに対する

compute.subnetworks.use - 共有 VPC サービス プロジェクトに対する

compute.addresses.get - 共有 VPC サービス プロジェクトに対する

compute.addresses.list - 共有 VPC サービス プロジェクトに対する

compute.addresses.createInternal - 共有 VPC サービス プロジェクトに対する

compute.addresses.deleteInternal - 共有 VPC サービス プロジェクトに対する

compute.regionOperations.get

IP アドレスの割り振り

VPC ネットワークに Cloud Run のサービス、ジョブ、ワーカープールを配置するには、VPC ネットワークとサブネットのいずれかまたは両方を指定します。ネットワークのみを指定した場合、サブネットにはネットワークと同じ名前が使用されます。Cloud Run はサブネットから IP アドレスを割り振ります。

この IP アドレスは一時的なものであるため、個別の IP に基づくポリシーは作成しないでください。IP に基づくポリシー(ファイアウォール ルールなど)を作成する必要がある場合は、サブネット全体の IP アドレス範囲を使用する必要があります。

サービス、ジョブ、ワーカープールが使用するネットワークまたはサブネットを変更するには、新しいリビジョンをデプロイするか、新しいネットワークとサブネット値を使用して新しいジョブタスクを実行します。

スケールアップとスケールダウン

トラフィックの急増時に迅速にスケールアップできるように、Cloud Run は 16 個(28 サブネット マスク)のブロックで IP アドレスを予約します。Cloud Run が割り振った IP アドレスを確認する。Cloud Run 全体で使用できる十分な IPv4 アドレスを確保するには、サブネットの IPv4 アドレス範囲を /26 以上にする必要があります。

IP の割り振りを効率的に行うと同時に管理を容易にするには、複数のリソースを同じサブネットに配置します。IPv4 アドレス空間が限定されている場合は、サポートされている IPv4 範囲で他の選択肢をご確認ください。

サブネットを削除するには、Cloud Run のサービス、ジョブ、ワーカープールを削除するか再デプロイすることでサブネットの使用を停止した後、1~2 時間待ちます。

サービスとワーカープールの IP アドレス使用量

安定した状態で、Cloud Run はインスタンス数の 2 倍の IP アドレスを使用します。リビジョンがスケールダウンされると、Cloud Run は最大 20 分間 IP アドレスを保持します。合計で、IP アドレス数の 2 倍以上を予約し、リビジョンの更新を考慮してバッファを追加します。

たとえば、revision 1 でインスタンス数が 100 から 0 にスケールダウンされ、revision 2 で 0 から 100 にスケールアップされるようにリビジョンをアップグレードすると、スケールダウン後、最大 20 分間 Cloud Run は revision 1 の IP アドレスを保持します。20 分間の保持期間中は、400 個以上の IP アドレス((100 + 100) * 2)を予約する必要があります。

ジョブの IP 使用量

Cloud Run ジョブの場合、各タスクは実行時間と完了後の 7 分間、1 つの IP アドレスを使用します。サブネットが、すべてのジョブタスクの同時実行に対応できる十分な大きさであることを確認します。最小予約 /26 サブネットが必要です。

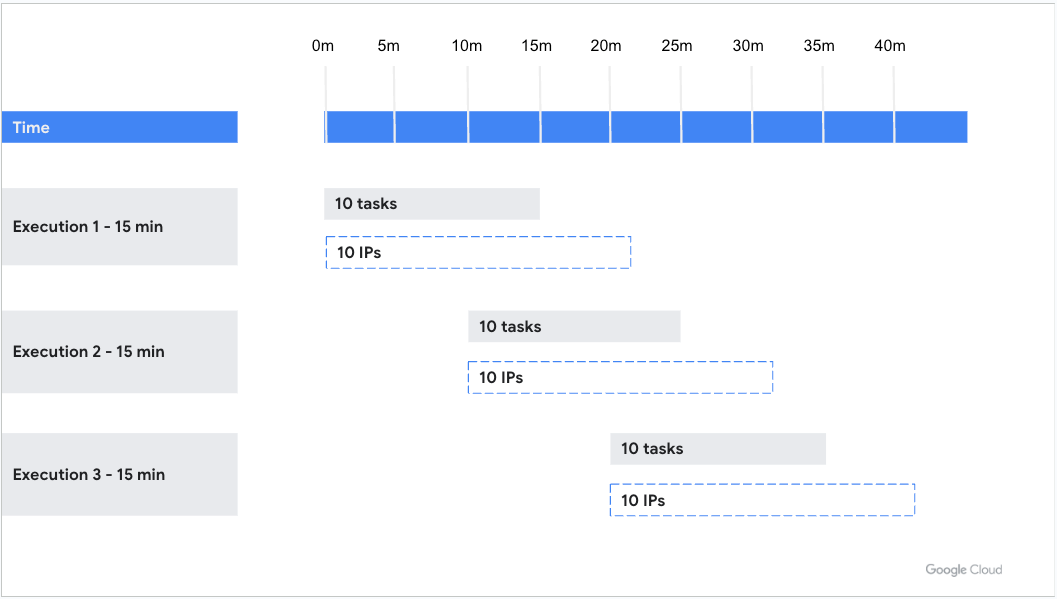

例:

- 1 日 1 回実行され、次の実行の 7 分以上前に常に完了する単一タスクのジョブは、サブネットで最大 1 つの IP アドレスを使用します。

- 次の例に示すように、10 分ごとに実行され、各タスクが 15 分間実行される 10 タスクのジョブでは、タスクごとに 1 つの IP アドレスが 22 分間使用されます(3 つの実行が同時に IP アドレスを使用します)。したがって、このジョブは定常状態で 30 個の IP アドレスを使用します。

- 実行に 1 分かかり、1 分あたり 100 回実行される単一タスクジョブには、実行の正確な時間に応じて約 800 個の IP アドレスが必要です。

サポートされている IPv4 範囲

Cloud Run では、サブネットで次の IPv4 範囲をサポートしています。

サービスをデプロイする

ダイレクト VPC 下り(外向き)を使用すると、Cloud Run サービスはサーバーレス VPC アクセス コネクタを使用せずに共有 VPC ネットワークにトラフィックを送信できます。サービス自体と同様に、ネットワーク費用もゼロにスケーリングされます。また、Cloud Run サービス リビジョンに直接ネットワーク タグを追加して、VPC ファイアウォール ルールの適用など、よりきめ細かいネットワーク セキュリティを実現することもできます。

サービスにダイレクト VPC 下り(外向き)を構成するには、Google Cloud コンソール、Google Cloud CLI、または YAML を使用します。

コンソール

Google Cloud コンソールで、[Cloud Run] ページに移動します。

メニューから [サービス] を選択し、[コンテナをデプロイ] をクリックして新しいサービスを構成します。既存のサービスを構成してデプロイする場合は、サービスをクリックし、[新しいリビジョンの編集とデプロイ] をクリックします。

新しいサービスを構成する場合は、必要に応じて最初のサービス設定のページに入力してから、[コンテナ、ボリューム、ネットワーキング、セキュリティ] をクリックしてサービス構成ページを開きます。

[ネットワーキング] タブをクリックします。

[アウトバウンド トラフィック用の VPC に接続する] をクリックします。

[VPC に直接トラフィックを送信] をクリックします。

[共有ネットワーク] を選択します。

[ネットワーク] フィールドで、トラフィックを送信する共有 VPC ネットワークを選択します。

[サブネット] フィールドで、サービスが IP アドレスを受信するサブネットを選択します。

省略可: サービスに関連付けるネットワーク タグの名前を入力します。ネットワーク タグは、リビジョン レベルで指定されます。サービス リビジョンには、

network-tag-2などの異なるネットワーク タグを設定できます。[トラフィック ルーティング] で、次のいずれかを選択します。

- プライベート IP へのリクエストだけを VPC に転送し、共有 VPC ネットワーク経由で内部アドレスにのみトラフィックを送信します。

- すべてのトラフィックを VPC に転送する。すべてのアウトバウンド トラフィックを共有 VPC ネットワーク経由で送信します。

[作成] または [デプロイ] をクリックします。

サービスが共有 VPC ネットワーク上にあることを確認するには、サービスをクリックして、[ネットワーキング] タブをクリックします。ネットワークとサブネットが [VPC] カードに一覧表示されます。

これで、ファイアウォール ルールで許可されるように、Cloud Run サービスから共有 VPC ネットワーク上の任意のリソースにリクエストを送信できます。

gcloud

サービスを共有サブネットに配置するには、次のコマンドを実行して、共有 VPC ネットワークとサブネットの完全修飾リソース名を指定します。

gcloud run deploy SERVICE_NAME \ --image IMAGE_URL \ --network projects/HOST_PROJECT_ID/global/networks/VPC_NETWORK \ --subnet projects/HOST_PROJECT_ID/regions/REGION/subnetworks/SUBNET_NAME \ --network-tags NETWORK_TAG_NAMES \ --vpc-egress=EGRESS_SETTING \ --region REGION \ --max-instances MAX

次のように置き換えます。

- SERVICE_NAME: Cloud Run サービスの名前。

- IMAGE_URL: サービスのイメージ URL。

- HOST_PROJECT_ID: 共有 VPC プロジェクトの ID。

- VPC_NETWORK: 共有 VPC ネットワークの完全修飾リソース名。

- REGION: Cloud Run サービスのリージョン。サブネットのリージョンと一致する必要があります。

- SUBNET_NAME: サブネットの完全修飾リソース名。

- (省略可)NETWORK_TAG_NAMES: サービスに関連付けるネットワーク タグ名のカンマ区切りリスト。サービスの場合、ネットワーク タグはリビジョン レベルで指定されます。サービス リビジョンには、

network-tag-2などの異なるネットワーク タグを設定できます。 - EGRESS_SETTING: 下り(外向き)設定値。

all-traffic: すべてのアウトバウンド トラフィックを共有 VPC ネットワーク経由で送信します。private-ranges-only: 共有 VPC ネットワーク経由で内部アドレスにのみトラフィックを送信します。

- MAX: 共有 VPC ネットワークに使用するインスタンスの最大数。サービスで許可されるインスタンスの最大数は 100 です。

より詳しい情報とオプションの引数については、gcloud のリファレンスをご覧ください。

YAML

新しいサービスを作成する場合は、この手順をスキップします。既存のサービスを更新する場合は、その YAML 構成をダウンロードします。

gcloud run services describe SERVICE --format export > service.yaml

次の属性を更新します。

apiVersion: serving.knative.dev/v1 kind: Service metadata: name: SERVICE_NAME labels: cloud.googleapis.com/location: REGION spec: template: metadata: annotations: run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]' run.googleapis.com/vpc-access-egress: EGRESS_SETTING spec: containers: - image: IMAGE

次のように置き換えます。

- SERVICE_NAME: Cloud Run サービスの名前。サービス名は 49 文字以下で、リージョンとプロジェクトごとに一意である必要があります。

- REGION: Cloud Run サービスのリージョン。サブネットのリージョンと一致する必要があります。

- NETWORK: 共有 VPC ネットワークの完全修飾リソース名。

- SUBNET_NAME: サブネットの完全修飾リソース名。

- (省略可)NETWORK_TAG_NAMES: サービスに関連付けるネットワーク タグの名前。サービスの場合、ネットワーク タグはリビジョン レベルで指定されます。サービス リビジョンには、

network-tag-2などの異なるネットワーク タグを設定できます。 - EGRESS_SETTING: 下り(外向き)設定値。

all-traffic: すべてのアウトバウンド トラフィックを共有 VPC ネットワーク経由で送信します。private-ranges-only: 共有 VPC ネットワーク経由で内部アドレスにのみトラフィックを送信します。

- IMAGE: サービス コンテナ イメージの URL。

次のコマンドを使用して、サービスを作成または更新します。

gcloud run services replace service.yaml

Terraform

Terraform 構成を適用または削除する方法については、基本的な Terraform コマンドをご覧ください。

次のコードを

main.tfファイルに追加します。

(省略可能)サービスへの未認証アクセスを許可したい場合は、サービスを一般公開にします。

ジョブを作成する

ダイレクト VPC 下り(外向き)を使用すると、Cloud Run ジョブはサーバーレス VPC アクセス コネクタを使用せずに共有 VPC ネットワークにトラフィックを送信できます。また、Cloud Run ジョブに直接ネットワーク タグを追加して、VPC ファイアウォール ルールの適用など、よりきめ細かいネットワーク セキュリティを実現することもできます。

ジョブにダイレクト VPC 下り(外向き)を構成するには、Google Cloud コンソール、Google Cloud CLI、または YAML を使用します。

コンソール

Google Cloud コンソールで、[Cloud Run] ページに移動します。

新しいジョブを構成する場合は、[コンテナをデプロイ] をクリックし、[ジョブ] を選択して、必要に応じて最初の [ジョブを作成] フォームに入力します。既存のジョブを構成する場合は、[ジョブ] タブをクリックしてジョブを選択し、[編集] をクリックします。

[コンテナ、変数とシークレット、接続、セキュリティ] をクリックして、ジョブのプロパティ ページを開きます。

[接続] タブをクリックします。

[アウトバウンド トラフィック用の VPC に接続する] をクリックします。

[VPC に直接トラフィックを送信] をクリックします。

[共有ネットワーク] を選択します。

[ネットワーク] フィールドで、トラフィックを送信する共有 VPC ネットワークを選択します。

[サブネット] フィールドで、ジョブが IP アドレスを受信するサブネットを選択します。

省略可: ジョブに関連付けるネットワーク タグの名前を入力します。ジョブの場合、ネットワーク タグは実行レベルで指定されます。ジョブ実行ごとに異なるネットワーク タグ(

network-tag-2など)を設定できます。[トラフィック ルーティング] で、次のいずれかを選択します。

- プライベート IP へのリクエストだけを VPC に転送し、共有 VPC ネットワーク経由で内部アドレスにのみトラフィックを送信します。

- すべてのトラフィックを VPC に転送する。すべてのアウトバウンド トラフィックを共有 VPC ネットワーク経由で送信します。

[作成] または [更新] をクリックします。

ジョブが共有 VPC ネットワーク上にあることを確認するには、ジョブをクリックして [構成] タブをクリックします。ネットワークとサブネットが [VPC] カードに一覧表示されます。

これで、ファイアウォール ルールで許可されているように、Cloud Run ジョブを実行して、共有 VPC ネットワーク上の任意のリソースにリクエストを送信できます。

gcloud

共有サブネットにジョブを配置するには、次のコマンドを実行して、共有 VPC ネットワークとサブネットの完全修飾リソース名を指定します。

gcloud run jobs create JOB_NAME \ --image IMAGE_URL \ --network projects/HOST_PROJECT_ID/global/networks/VPC_NETWORK \ --subnet projects/HOST_PROJECT_ID/regions/REGION/subnetworks/SUBNET_NAME \ --network-tags NETWORK_TAG_NAMES \ --vpc-egress=EGRESS_SETTING \ --region REGION \

次のように置き換えます。

- JOB_NAME: Cloud Run ジョブの名前。

- IMAGE_URL: ジョブのイメージ URL。

- HOST_PROJECT_ID: 共有 VPC ホスト プロジェクトの ID。

- VPC_NETWORK: 共有 VPC ネットワークの完全修飾リソース名。

- REGION: Cloud Run ジョブのリージョン。サブネットのリージョンと一致する必要があります。

- SUBNET_NAME: サブネットの名前の完全修飾リソース名。

- (省略可)NETWORK_TAG_NAMES: ジョブに関連付けるネットワーク タグのカンマ区切り名。ジョブ実行ごとに異なるネットワーク タグ(

network-tag-2など)を設定できます。 - EGRESS_SETTING: 下り(外向き)設定値。

all-traffic: すべてのアウトバウンド トラフィックを共有 VPC ネットワーク経由で送信します。private-ranges-only: 共有 VPC ネットワーク経由で内部アドレスにのみトラフィックを送信します。

より詳しい情報とオプションの引数については、gcloud のリファレンスをご覧ください。

YAML

新しいジョブを作成する場合は、この手順をスキップします。既存のジョブを更新する場合は、その YAML 構成をダウンロードします。

gcloud run jobs describe JOB_NAME --format export > job.yaml

次の属性を更新します。

apiVersion: run.googleapis.com/v1 kind: Job metadata: name: JOB_NAME annotations: run.googleapis.com/launch-stage: BETA labels: cloud.googleapis.com/location: REGION spec: template: metadata: annotations: run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]' run.googleapis.com/vpc-access-egress: EGRESS_SETTING spec: containers: - image: IMAGE

次のように置き換えます。

- JOB_NAME: Cloud Run ジョブの名前。ジョブ名は 49 文字以下で、リージョンとプロジェクトごとに一意である必要があります。

- REGION: Cloud Run ジョブのリージョン。サブネットのリージョンと一致する必要があります。

- NETWORK: 共有 VPC ネットワークの完全修飾リソース名。

- SUBNET: サブネットの完全修飾リソース名。

- (省略可)NETWORK_TAG_NAMES: ジョブに関連付けるネットワーク タグの名前。ジョブの場合、ネットワーク タグは実行レベルで指定されます。ジョブ実行ごとに異なるネットワーク タグ(

network-tag-2など)を設定できます。 - EGRESS_SETTING: 下り(外向き)設定値。

all-traffic: すべてのアウトバウンド トラフィックを共有 VPC ネットワーク経由で送信します。private-ranges-only: 共有 VPC ネットワーク経由で内部アドレスにのみトラフィックを送信します。

- IMAGE: ジョブのコンテナ イメージの URL。

次のコマンドを使用して、ジョブを作成または更新します。

gcloud run jobs replace job.yaml

デュアルスタック サブネットを設定する

Cloud Run サービスまたはジョブに内部 IPv6 範囲を持つデュアルスタック サブネットを追加するには、デュアルスタック サブネットを設定するをご覧ください。

サービスを接続解除する

コンソール

共有 VPC ネットワークからサービスを削除するには:

Google Cloud コンソールで、[Cloud Run] ページに移動します。

削除するサービスをクリックし、[新しいリビジョンの編集とデプロイ] をクリックします。

[ネットワーキング] タブをクリックします。

[アウトバウンド トラフィック用の VPC に接続する] をクリアします。

[デプロイ] をクリックします。

サービスが共有 VPC ネットワークに存在しなくなったことを確認するには、[ネットワーキング] タブをクリックします。ネットワークとサブネットが [VPC] カードに表示されなくなります。

サービスを共有 VPC ネットワークに接続したまま、ネットワーク タグのみを削除するには:

削除するネットワーク タグを含むサービスをクリックし、[新しいリビジョンの編集とデプロイ] をクリックします。

[ネットワーキング] タブをクリックします。

サービスとの関連付けを解除したいネットワーク タグの名前をクリアします。

[デプロイ] をクリックします。

gcloud

共有 VPC ネットワークからサービスを削除するには、次のコマンドを実行します。

gcloud run services update SERVICE_NAME --region=REGION \ --clear-network

共有 VPC ネットワークに接続したままネットワーク タグのみを削除するには、次のコマンドを実行します。

gcloud run services update SERVICE_NAME --region=REGION \ --clear-network-tags

次のように置き換えます。

- SERVICE_NAME: Cloud Run サービスの名前。

- REGION: Cloud Run サービスのリージョン。

YAML

共有 VPC ネットワークからサービスを削除するには:

サービスの YAML 構成をダウンロードします。

gcloud run services describe SERVICE_NAME --format export > service.yaml

service.yamlファイルから次の内容を削除します。run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]'

ここで

- NETWORK: 共有 VPC ネットワークの完全修飾リソース名。

- SUBNET: サブネットの完全修飾リソース名。

- (省略可)NETWORK_TAG_NAMES: サービスに関連付けられている場合には、ネットワーク タグの名前。

次のコマンドを使用してサービスを更新します。

gcloud run services replace service.yaml

サービスを共有 VPC ネットワークに接続したまま、ネットワーク タグのみを削除するには:

サービスの YAML 構成をダウンロードします。

gcloud run services describe SERVICE_NAME --format export > service.yaml

次の例に示すように、

service.yamlファイルの内容からtags変数を削除します。network変数とsubnetwork変数はそのままにします。run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET"}]'

次のように置き換えます。

- NETWORK: 共有 VPC ネットワークの完全修飾リソース名。

- SUBNET: サブネットの完全修飾リソース名。

次のコマンドを使用してサービスを更新します。

gcloud run services replace service.yaml

ジョブを切断する

コンソール

共有 VPC ネットワークからジョブを削除するには:

Google Cloud コンソールで、[Cloud Run] ページに移動します。

削除するジョブをクリックし、[新しいリビジョンの編集とデプロイ] をクリックします。

[構成] タブをクリックします。

[アウトバウンド トラフィック用の VPC に接続する] をクリアします。

[更新] をクリックします。

ジョブが共有 VPC ネットワークに存在しないことを確認するには、[構成] タブをクリックします。ネットワークとサブネットが [VPC] カードに表示されなくなります。

ジョブを共有 VPC ネットワークに接続したまま、ネットワーク タグのみを削除するには:

削除するネットワーク タグを含むジョブをクリックし、[新しいリビジョンの編集とデプロイ] をクリックします。

[接続] タブをクリックします。

ジョブとの関連付けを解除したいネットワーク タグの名前をクリアします。

[更新] をクリックします。

gcloud

共有 VPC ネットワークからジョブを削除するには、次のコマンドを実行します。

gcloud run jobs update JOB_NAME --region=REGION \ --clear-network

ジョブを共有 VPC ネットワークに接続したままネットワーク タグのみを削除するには、次のコマンドを実行します。

gcloud run jobs update JOB_NAME --region=REGION \ --clear-network-tags

次のように置き換えます。

- JOB_NAME: Cloud Run ジョブの名前。

- REGION: Cloud Run ジョブのリージョン。

YAML

共有 VPC ネットワークからジョブを削除するには:

ジョブの YAML 構成をダウンロードします。

gcloud run jobs describe JOB_NAME --format export > job.yaml

job.yamlファイルから次の内容を削除します。run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]'

ここで

- NETWORK: 共有 VPC ネットワークの完全修飾リソース名。

- SUBNET: サブネットの完全修飾リソース名。

- (省略可)NETWORK_TAG_NAMES: ジョブに関連付けられている場合には、ネットワーク タグの名前。

次のコマンドを使用してジョブを更新します。

gcloud run jobs replace job.yaml

ジョブを共有 VPC ネットワークに接続したまま、ネットワーク タグのみを削除するには:

ジョブの YAML 構成をダウンロードします。

gcloud run jobs describe JOB_NAME --format export > job.yaml

job.yamlファイルから次の内容を削除します。run.googleapis.com/network-interfaces: '[{"network":"NETWORK","subnetwork":"SUBNET","tags":"NETWORK_TAG_NAMES"}]'

ここで

- NETWORK: 共有 VPC ネットワークの完全修飾リソース名。

- SUBNET: サブネットの完全修飾リソース名。

- (省略可)NETWORK_TAG_NAMES: ジョブに関連付けられている場合には、ネットワーク タグの名前。

次のコマンドを使用してジョブを更新します。

gcloud run jobs replace job.yaml

トラブルシューティング

サブネットを削除できない

サブネットを削除するには、最初にそのサブネットを使用するすべてのリソースを削除する必要があります。Cloud Run がサブネットを使用している場合は、共有 VPC ネットワークから Cloud Run を切断するか、サブネットを削除する前に別のサブネットに移動する必要があります。

共有 VPC ネットワークを切断できない

ホスト プロジェクト内で共有 VPC ネットワークを接続解除するには、共有 VPC のデプロビジョニングの手順に沿って、Cloud Run のサービスまたは共有 VPC ネットワークのジョブをすべて切断します。

共有 VPC ネットワークを使用している Cloud Run リソースを確認するには、次のコマンドを実行します。

gcloud compute shared-vpc list-associated-resources HOST_PROJECT_ID

HOST_PROJECT_ID は、共有 VPC ホスト プロジェクトの ID に置き換えます。

ダイレクト VPC 下り(外向き)サブネットで IPv4 アドレスが不足する

デプロイしようとすると、次のエラーが発生します。

Instance failed to start because of insufficient free IP addresses in the subnetwork SUBNET_ID when attempting to create an address in the subnetwork. Please consider moving to a subnetwork with more available IP addresses.

VPC ネットワークのサブネットで IPv4 アドレスが不足した場合、Cloud Logging によってログに記録されます。この場合、Cloud Run は追加の IPv4 アドレスが利用可能になるまで、サービス インスタンスやジョブタスクを開始できません。

この問題を解決するには、IP アドレスの枯渇に関する戦略に沿って対応してください。

割り振られた IP アドレスを表示する

Cloud Run が割り振った IP アドレスを確認するには、 Google Cloud コンソールの [IP アドレス] ページに移動するか、Google Cloud CLI から次のコマンドを実行します。

gcloud compute addresses list