Questa pagina spiega come creare una pipeline di integrazione e distribuzione continue (CI/CD) su Google Cloud utilizzando solo prodotti ospitati e la popolare metodologia GitOps.

Gli ingegneri di Google archiviano i file di configurazione e deployment nel nostro repository del codice sorgente principale da molto tempo. Questa metodologia è descritta nel libro Site Reliability Engineering, capitolo 8 (Beyer et al., 2016), ed è stato dimostrato da Kelsey Hightower durante il suo discorso di apertura di Google Cloud Next '17.

Un aspetto fondamentale di GitOps è l'idea di "ambienti come codice": descrivere i deployment in modo dichiarativo utilizzando file (ad esempio manifest di Kubernetes) archiviati in un repository Git.

In questo tutorial creerai una pipeline CI/CD che crea automaticamente un'immagine container dal codice dopo il commit, archivia l'immagine in Artifact Registry, aggiorna un manifest Kubernetes in un repository Git ed esegue il deployment dell'applicazione in Google Kubernetes Engine (GKE) utilizzando tale manifest.

Questo tutorial utilizza due repository Git:

- Repository app: contiene il codice sorgente dell'applicazione stessa

- Repository env: contiene i manifest per il deployment Kubernetes

Quando esegui il push di una modifica nel repository app, la pipeline Cloud Build esegue i test, crea un'immagine container e la invia ad Artifact Registry. Dopo aver eseguito il push dell'immagine, Cloud Build aggiorna il manifest del deployment e lo invia al repository env. Questo attiva un'altra pipeline di Cloud Build che applica il manifest al cluster GKE e, se l'operazione ha esito positivo, lo archivia in un altro ramo del repository env.

Manteniamo separati i repository app ed env perché hanno cicli di vita e utilizzi diversi. Gli utenti principali del repository app sono persone reali e questo repository è dedicato a un'applicazione specifica. Gli utenti principali del repository env sono sistemi automatici (come Cloud Build) e questo repository potrebbe essere condiviso da diverse applicazioni. Il repository env può avere più rami, ciascuno con mappatura su un ambiente specifico (in questo tutorial utilizzi solo l'ambiente di produzione) e con riferimento a una specifica immagine container, al contrario del repository app.

Al termine di questo tutorial avrai un sistema in cui è facile:

- distinguere i deployment non riusciti e quelli riusciti esaminando la cronologia di Cloud Build;

- accedere al manifest attualmente in uso esaminando il ramo production del repository env;

- Eseguire il rollback a qualsiasi versione precedente mediante una nuova esecuzione della build di Cloud Build corrispondente.

Informazioni su questo tutorial

Questo tutorial utilizza Cloud Source Repositories per ospitare repository Git, ma puoi ottenere gli stessi risultati con altri prodotti di terze parti come GitHub, Bitbucket o GitLab.

Questa pipeline non implementa un meccanismo di convalida prima del deployment. Se utilizzi GitHub, Bitbucket o GitLab, puoi modificare la pipeline per utilizzare una richiesta di pull a questo scopo.

Sebbene consigliamo Spinnaker ai team che vogliono implementare pattern di deployment avanzati (blu/verde, analisi canary, multi-cloud e così via), il suo set di funzionalità potrebbe non essere necessario per una strategia CI/CD efficace per organizzazioni e progetti più piccoli. In questo tutorial imparerai a creare una pipeline CI/CD adatta alle applicazioni ospitate su GKE con gli strumenti.

Per semplicità, questo tutorial utilizza un unico ambiente, ovvero produzione, nel repository env, ma puoi estenderlo per il deployment in più ambienti, se necessario.

Creazione dei repository Git in Cloud Source Repositories

In questa sezione creerai i due repository Git (app e env) utilizzati in questo tutorial e inizializzerai quello app con del codice campione.

In Cloud Shell, crea i due repository Git.

gcloud source repos create hello-cloudbuild-app gcloud source repos create hello-cloudbuild-env

Clona il codice campione da GitHub.

cd ~ git clone https://github.com/GoogleCloudPlatform/kubernetes-engine-samples cd ~/kubernetes-engine-samples/management/gitops-style-delivery/

Configura Cloud Source Repositories come repository remoto.

PROJECT_ID=$(gcloud config get-value project) git remote add google \ "https://source.developers.google.com/p/${PROJECT_ID}/r/hello-cloudbuild-app"

Il codice clonato contiene un'applicazione "Hello World".

Creazione di un'immagine container con Cloud Build

Il codice clonato contiene il Dockerfile seguente.

Con questo Dockerfile puoi creare un'immagine container con Cloud Build e archiviarla in Artifact Registry.

In Cloud Shell, crea una build di Cloud Build basata sull'ultimo commit con il comando seguente.

cd ~/kubernetes-engine-samples/management/gitops-style-delivery/ COMMIT_ID="$(git rev-parse --short=7 HEAD)" gcloud builds submit --tag="us-central1-docker.pkg.dev/${PROJECT_ID}/my-repository/hello-cloudbuild:${COMMIT_ID}" .Quando esegui questo comando, Cloud Build trasmette il flusso dei log generati dalla creazione dell'immagine container al tuo terminale.

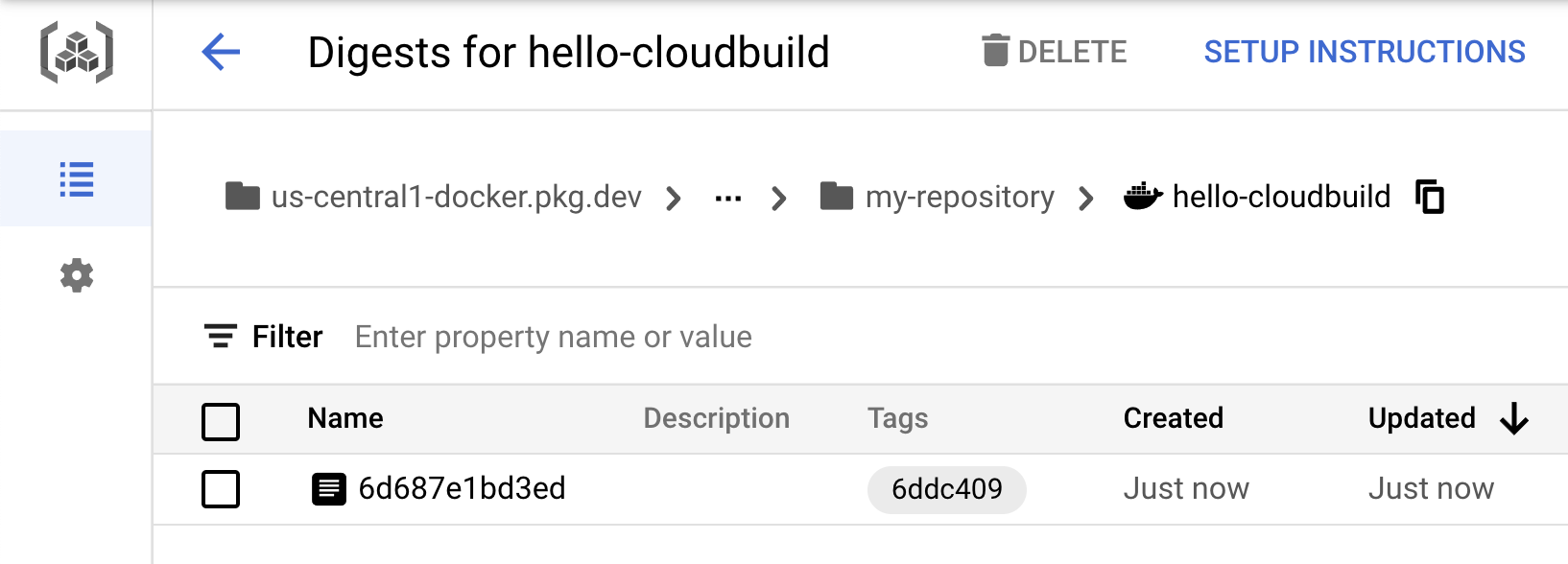

Al termine della build, verifica che la nuova immagine container sia disponibile in Artifact Registry.

Creazione della pipeline di integrazione continua

In questa sezione configurerai Cloud Build in modo che esegua automaticamente un piccolo test delle unità, crei l'immagine container e quindi ne esegua il push in Artifact Registry. Il push di un nuovo commit in Cloud Source Repositories

attiva automaticamente questa pipeline. Il file cloudbuild.yaml

incluso nel codice è la configurazione della pipeline.

Apri la pagina Trigger di Cloud Build.

Fai clic su Crea trigger.

Compila le seguenti opzioni:

- Nel campo Nome, digita

hello-cloudbuild. - In Evento, seleziona Push al ramo.

- In Origine, seleziona

hello-cloudbuild-appcome Repository e^master$come Ramo. - In Configurazione build, seleziona File di configurazione di Cloud Build.

- Nel campo Posizione file di configurazione Cloud Build,

digita

cloudbuild.yamldopo/.

- Nel campo Nome, digita

Fai clic su Crea per salvare il trigger di build.

Suggerimento: se devi creare trigger di build per molti progetti, puoi utilizzare l'API Build Triggers.

In Cloud Shell, esegui il push del codice dell'applicazione in Cloud Source Repositories per attivare la pipeline CI in Cloud Build.

cd ~/kubernetes-engine-samples/management/gitops-style-delivery/ git push google master

Apri la console Cloud Build.

Vengono visualizzate le build eseguite e completate di recente. Puoi fare clic su una build per seguirne l'esecuzione ed esaminare i relativi log.

Creazione della pipeline di distribuzione continua

Cloud Build viene utilizzato anche per la pipeline di distribuzione continua. La pipeline viene eseguita ogni volta che viene eseguito il push di un commit al ramo candidate del repository hello-cloudbuild-env. La pipeline applica la nuova versione del manifest al cluster Kubernetes e, in caso di esito positivo, copia il manifest nel ramo production. Questo processo ha le seguenti proprietà:

- Il ramo candidate rappresenta una cronologia dei tentativi di deployment.

- Il ramo production rappresenta una cronologia dei deployment riusciti.

- Puoi visualizzare i deployment riusciti e non riusciti in Cloud Build.

- Puoi eseguire il rollback a qualsiasi deployment precedente eseguendo di nuovo la build corrispondente in Cloud Build. Un rollback aggiorna anche il ramo production in modo che riporti fedelmente la cronologia dei deployment.

Modificherai la pipeline di integrazione continua per aggiornare il ramo candidate del repository hello-cloudbuild-env, attivando la pipeline di distribuzione continua.

Concedere a Cloud Build l'accesso a GKE

Per eseguire il deployment dell'applicazione nel cluster Kubernetes, Cloud Build deve disporre del ruolo Identity and Access Management Kubernetes Engine Developer.

Shell

In Cloud Shell, esegui questo comando:

PROJECT_NUMBER="$(gcloud projects describe ${PROJECT_ID} --format='get(projectNumber)')"

gcloud projects add-iam-policy-binding ${PROJECT_NUMBER} \

--member=serviceAccount:${PROJECT_NUMBER}@cloudbuild.gserviceaccount.com \

--role=roles/container.developer

Console

-

Nella console Google Cloud , vai alla pagina settings Autorizzazioni GKE:

Imposta lo stato del ruolo Sviluppatore Kubernetes Engine su Abilita.

Inizializzazione del repository hello-cloudbuild-env

Devi inizializzare il repository hello-cloudbuild-env con due rami (production e candidate) e un file di configurazione di Cloud Build che descrive il processo di deployment.

In Cloud Shell, clona il repository hello-cloudbuild-env e crea il ramo production.

cd ~ gcloud source repos clone hello-cloudbuild-env cd ~/kubernetes-engine-samples/management/gitops-style-delivery/ git checkout -b production

Copia il file

cloudbuild-delivery.yamldisponibile nel repository hello-cloudbuild-app ed esegui il commit della modifica.cd ~/kubernetes-engine-samples/management/gitops-style-delivery/ cp ~/hello-cloudbuild-app/cloudbuild-delivery.yaml ~/kubernetes-engine-samples/management/gitops-style-delivery/cloudbuild.yaml git add . git commit -m "Create cloudbuild.yaml for deployment"

Il file

cloudbuild-delivery.yamldescrive il processo di deployment da eseguire in Cloud Build. che prevede due passaggi:Cloud Build applica il manifest al cluster GKE.

In caso di esito positivo, Cloud Build copia il manifest nel ramo production.

Crea un ramo candidate ed esegui il push di entrambi i rami per renderli disponibili in Cloud Source Repositories.

git checkout -b candidate git push origin production git push origin candidate

Concedi il ruolo IAM Writer repository di codice sorgente all'account di servizio Cloud Build per il repository hello-cloudbuild-env.

PROJECT_NUMBER="$(gcloud projects describe ${PROJECT_ID} \ --format='get(projectNumber)')" cat >/tmp/hello-cloudbuild-env-policy.yaml <<EOF bindings: - members: - serviceAccount:${PROJECT_NUMBER}@cloudbuild.gserviceaccount.com role: roles/source.writer EOF gcloud source repos set-iam-policy \ hello-cloudbuild-env /tmp/hello-cloudbuild-env-policy.yaml

Creazione del trigger per la pipeline di distribuzione continua

In questa sezione configurerai Cloud Build in modo che venga attivato da un push al ramo candidate del repository hello-cloudbuild-env.

Apri la pagina Trigger di Cloud Build.

Fai clic su Crea trigger.

Compila le seguenti opzioni:

- Nel campo Nome, digita

hello-cloudbuild-deploy. - In Evento, seleziona Push al ramo.

- In Origine, seleziona

hello-cloudbuild-envcome Repository e^candidate$come Ramo. - In Configurazione, seleziona File di configurazione di Cloud Build (yaml o json).

- Nel campo Posizione file di configurazione Cloud Build,

digita

cloudbuild.yamldopo/.

- Nel campo Nome, digita

Fai clic su Crea.

Modifica della pipeline di integrazione continua per attivare la pipeline di distribuzione continua

In questa sezione aggiungerai alla pipeline di integrazione continua alcuni passaggi che genereranno una nuova versione del manifest Kubernetes e ne eseguiranno il push al repository hello-cloudbuild-env per attivare la pipeline di distribuzione continua.

Sostituisci il file

cloudbuild.yamlcon l'esempio esteso nel filecloudbuild-trigger-cd.yaml.cd ~/kubernetes-engine-samples/management/gitops-style-delivery/ cp cloudbuild-trigger-cd.yaml cloudbuild.yaml

cloudbuild-trigger-cd.yamlè una versione estesa del filecloudbuild.yaml. Aggiunge passaggi per generare il nuovo manifest Kubernetes e attivare la pipeline di distribuzione continua.Esegui il commit delle modifiche e inviale a Cloud Source Repositories.

cd ~/kubernetes-engine-samples/management/gitops-style-delivery/ git add cloudbuild.yaml git commit -m "Trigger CD pipeline" git push google master

In questo modo viene attivata la pipeline di integrazione continua in Cloud Build.

Esamina la build di integrazione continua.

Vengono visualizzate le build eseguite e completate di recente per il repository hello-cloudbuild-app. Puoi fare clic su una build per seguirne l'esecuzione ed esaminare i relativi log. L'ultimo passaggio di questa pipeline esegue il push del nuovo manifest al repository hello-cloudbuild-env, attivando la pipeline di distribuzione continua.

Esamina la build di distribuzione continua.

Vengono visualizzate le build eseguite e completate di recente per il repository hello-cloudbuild-env. Puoi fare clic su una build per seguirne l'esecuzione ed esaminare i relativi log.

Test della pipeline completa

La pipeline CI/CD completa è ora configurata. In questa sezione, dovrai eseguirne il test dall'inizio alla fine.

Vai alla pagina Servizi GKE.

Vai a Google Kubernetes Engine Services

L'elenco contiene un solo servizio chiamato hello-cloudbuild creato dalla build di distribuzione continua completata di recente.

Fai clic sull'endpoint per il servizio hello-cloudbuild. Viene visualizzato "Hello World!". In assenza di un endpoint o se visualizzi un errore del bilanciatore del carico, potresti dover attendere qualche minuto per l'inizializzazione completa del bilanciatore del carico. Se necessario, fai clic su Aggiorna per aggiornare la pagina.

In Cloud Shell, sostituisci "Hello World" con "Hello Cloud Build", sia nell'applicazione sia nel test delle unità.

cd ~/kubernetes-engine-samples/management/gitops-style-delivery/ sed -i 's/Hello World/Hello Cloud Build/g' app.py sed -i 's/Hello World/Hello Cloud Build/g' test_app.py

Esegui il commit e il push della modifica in Cloud Source Repositories.

git add app.py test_app.py git commit -m "Hello Cloud Build" git push google master

Questo attiva la pipeline CI/CD completa.

Dopo qualche minuto, ricarica l'applicazione nel browser. Viene visualizzato "Hello Cloud Build!".

Test del rollback

In questa sezione, esegui il rollback alla versione dell'applicazione che visualizzava "Hello World!".

Apri la console Cloud Build per il repository hello-cloudbuild-env.

Fai clic sulla seconda build più recente disponibile.

Fai clic su Riesegui build.

Al termine della build, ricarica l'applicazione nel browser. Viene visualizzato di nuovo "Hello World!".