Cloud-Schlüsselverwaltung

Verschlüsselungsschlüssel in Google Cloud verwalten

Skalierbare, zentrale und schnelle Cloud-Schlüsselverwaltung einrichten

Compliance-, Datenschutz- und Sicherheitsanforderungen einhalten

Hardwaresicherheitsmodule (HSMs) auf die sensibelsten Daten anwenden

Mit einem externen KMS Ihre Daten in Google Cloud schützen und dabei Daten und Schlüssel getrennt halten

Anfragen nach Verschlüsselungsschlüsseln mit klaren, präzise festgelegten Begründungen genehmigen oder ablehnen

Vorteile

Sicherheit global skalieren

Skalieren Sie Ihre Anwendung entsprechend den globalen Anforderungen von Google und überlassen Sie es Google, sich um die Herausforderungen der Schlüsselverwaltung zu kümmern, einschließlich der Verwaltung von Redundanz, Latenz und Datenstandort.

Compliance-Anforderungen einhalten

Verschlüsseln Sie Ihre Daten in der Cloud einfach mit softwaregestützten Verschlüsselungsschlüsseln, gemäß FIPS 140-2 Level 3 zertifizierten HSMs, vom Kunden bereitgestellten Schüsseln oder einem External Key Manager.

Integration mit Google Cloud-Produkten nutzen

Verwenden Sie vom Kunden verwaltete Verschlüsselungsschlüssel (Customer-Managed Encryption Keys, CMEK), um die Datenverschlüsselung bei Google Cloud-Produkten zu steuern. Profitieren Sie außerdem von zusätzlichen Sicherheitsfeatures wie Google Cloud IAM und Audit-Logs.

Wichtige Features

Wichtige Features

Verschlüsselungsschlüssel zentral verwalten

Ein in der Cloud gehosteter Key Management Service, mit dem Sie symmetrische und asymmetrische kryptografische Schlüssel für Ihre Cloud-Dienste wie mit einer lokalen Lösung verwalten können. Sie können kryptografische Schlüssel der Varianten AES-256, RSA-2048, RSA-3072, RSA-4096, EC P256 und EC P384 erstellen, verwenden, rotieren und löschen.

Mit HSM für Hardwareschlüsselsicherheit sorgen

Verwenden Sie gemäß FIPS 140-2 Level 3 geprüfte HSMs zum Hosten von Verschlüsselungsschlüsseln und Durchführen von kryptografischen Vorgängen. Der vollständig verwaltete Dienst ermöglicht Ihnen, sensible Arbeitslasten zu schützen, ohne einen HSM-Cluster verwalten zu müssen.

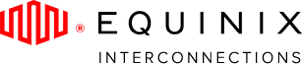

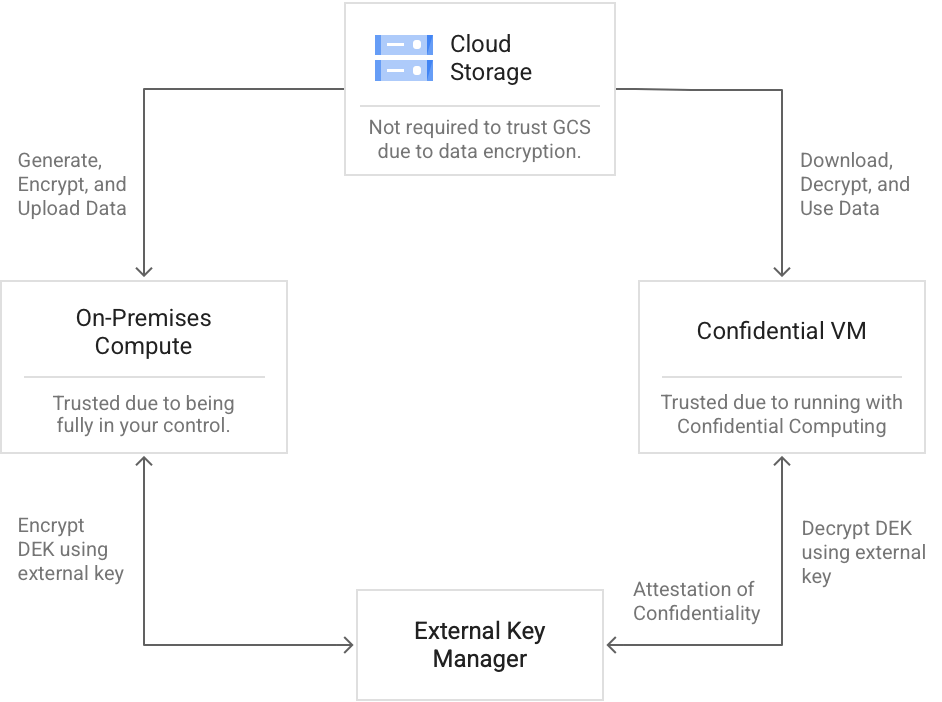

Mit EKM externe Schlüssel unterstützen

Daten in integrierten Google-Diensten mit Schlüsseln verschlüsseln, die in einem externen Schlüsselverwaltungssystem außerhalb der Google-Infrastruktur gespeichert und verwaltet werden External Key Manager ermöglicht eine Trennung Ihrer inaktiven Daten von den Verschlüsselungsschlüsseln. Gleichzeitig können Sie für Computing und Analysen die nahezu unbegrenzte Leistung der Cloud nutzen.

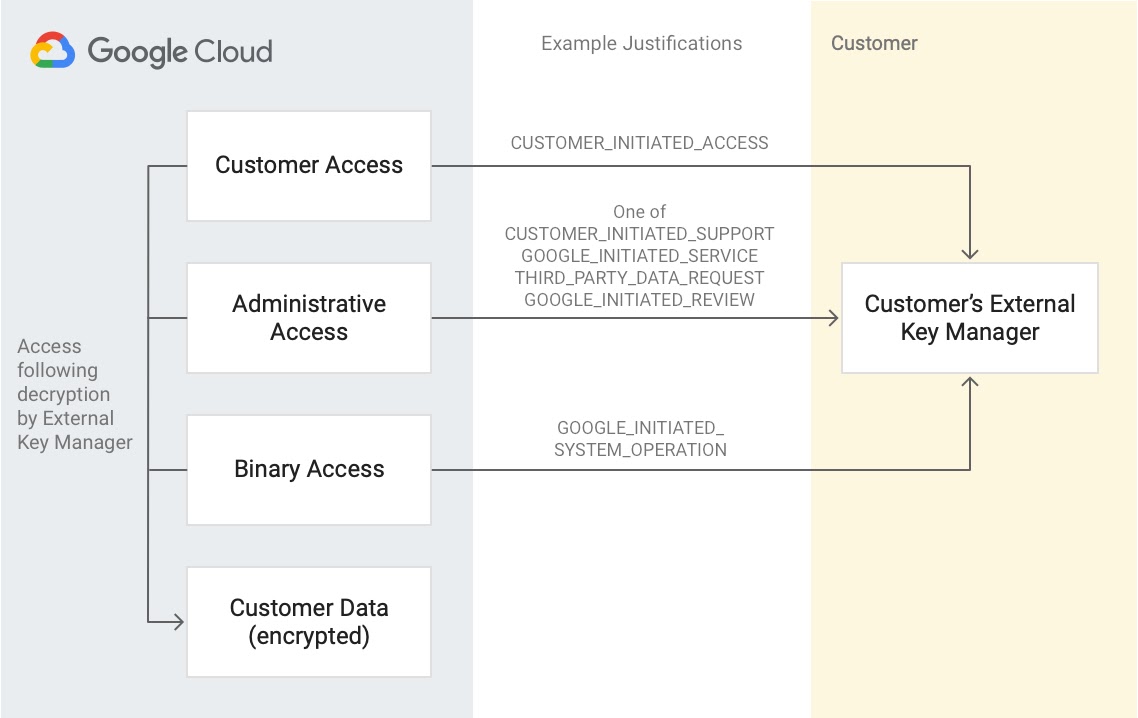

Zugriff auf Ihre Daten genau kontrollieren

Verwenden Sie Key Access Justifications zusammen mit Cloud EKM, um deutlich mehr Kontrolle über Ihre Daten zu erhalten. Als einziges Produkt bietet es Einblick in jede Anfrage nach einem Verschlüsselungsschlüssel, eine Begründung für die Anfrage und einen Mechanismus zur Genehmigung oder Ablehnung der Entschlüsselung im Kontext der Anfrage. Diese Kontrollen unterliegen den Integritätsverpflichtungen von Google.

Dokumentation

Dokumentation

Anwendungsfälle

Anwendungsfälle

Einhaltung gesetzlicher Bestimmungen

Cloud KMS unterstützt zusammen mit Cloud HSM und Cloud EKM verschiedenste Complianceszenarien, die bestimmte Verfahren und Technologien zur Schlüsselverwaltung erfordern. Die Unterstützung ist skalierbar und cloudnativ und beeinträchtigt in keinster Weise die Flexibilität der Cloud-Implementierung. Häufige Anforderungen sind Hardwareverschlüsselung (HSM), die Trennung der Schlüssel von den Daten (EKM) und die sichere Handhabung der Schlüssel (KMS insgesamt). Die Schlüsselverwaltung erfüllt FIPS 140-2.

Verschlüsselungsschlüssel über sichere Hardware verwalten

Kunden, die gesetzlichen Compliancebestimmungen unterliegen, müssen ihre Schlüssel möglicherweise speichern und kryptografische Vorgänge in einem gemäß FIPS 140-2 Level 3 geprüften Gerät durchführen. Dadurch, dass Kunden ihre Schlüssel in einem FIPS-geprüften HSM speichern können, können sie ihre regulatorischen Anforderungen erfüllen und die Compliance in der Cloud wahren. Dies ist auch für Kunden essenziell, die die Sicherheit haben müssen, dass ihr Cloud-Anbieter ihr Schlüsselmaterial nicht aufrufen oder exportieren kann.

Verschlüsselungsschlüssel außerhalb der Cloud verwalten

Kunden, die gesetzlichen oder regionalen Sicherheitsanforderungen unterliegen, müssen auf Cloud-Computing umstellen, die Verschlüsselungsschlüssel jedoch in ihrem Besitz behalten. Mit External Key Manager können sie für eine Trennung der inaktiven Daten von den Verschlüsselungsschlüsseln sorgen und gleichzeitig die Leistung der Cloud für Computing und Analysen nutzen. Dabei haben sie vollen Einblick, wer auf die Schlüssel zugreift, wann sie verwendet wurden und wo sie gespeichert sind.

Key Access Justifications und EKM-Datenfluss

Mit Key Access Justifications erhalten Google Cloud-Kunden Einblick in jede Anfrage nach einem Verschlüsselungsschlüssel, eine Begründung für die Anfrage und einen Mechanismus zur Genehmigung oder Ablehnung der Entschlüsselung im Kontext der Anfrage. Bei den Anwendungsfällen stehen die Durchsetzung und die Transparenz des Datenzugriffs im Vordergrund.

Häufige Datenverschlüsselung

Mit Ihrer externen Schlüsselverwaltungslösung können Sie Daten nahtlos verschlüsseln, wenn sie an die Cloud gesendet werden, sodass nur ein vertraulicher VM-Dienst sie entschlüsseln und verarbeiten kann.

Alle Features

Alle Features

| Unterstützung von symmetrischen und asymmetrischen Schlüsseln | Mit Cloud KMS können Sie symmetrische kryptografische Schlüssel der Variante AES-256 und asymmetrische Schlüssel der Varianten RSA-2048, RSA-3072, RSA-4096, EC P-256 und EC P-384 erzeugen, verwenden, rotieren, automatisch rotieren und löschen. Verwenden Sie für die Ver- und Entschlüsselung sowie die Signierung symmetrische kryptografische AES-256-Schlüssel und asymmetrische kryptografische RSA-2048-, RSA-3072-, RSA-4096-, EC P-256- und EC P-384-Schlüssel. |

| Externe Schlüssel mit EKM erstellen | Sie können externe Schlüssel mit einem der folgenden externen Schlüsselverwaltungssysteme erstellen: Equinix, Fortanix, Ionic, Thales oder Unbound. Nachdem Sie Ihren externen Schlüssel mit Cloud KMS verknüpft haben, können Sie ihn verwenden, um inaktive Daten in BigQuery und Compute Engine zu schützen. |

| Verzögerte Schlüssellöschung | Schlüssel werden in Cloud KMS mit einer Verzögerung von 24 Stunden gelöscht, um einen versehentlichen oder durch böswillige Aktivitäten verursachten Datenverlust zu verhindern. |

| Ver- und Entschlüsselung per API | Cloud KMS ist eine REST API. Zu speichernde Daten, wie etwa Secrets, können mit einem Schlüssel ver- oder entschlüsselt und signiert werden. |

| Hohe globale Verfügbarkeit | Cloud KMS ist weltweit an mehreren Standorten und regionenübergreifend verfügbar. Sie können Ihren Dienst daher so platzieren, dass eine möglichst geringe Latenz und hohe Verfügbarkeit gegeben ist. |

| Manuelle und automatische Schlüsselrotation | Mit Cloud KMS können Sie einen Rotationsplan für symmetrische Schlüssel festlegen, sodass in festen Zeitabständen automatisch eine neue Schlüsselversion generiert wird. Es ist jederzeit möglich, mehrere Versionen eines symmetrischen Schlüssels für die Entschlüsselung zu aktivieren. Für die Verschlüsselung neuer Daten wird nur eine Primärschlüsselversion verwendet. Mit EKM können Sie einen extern verwalteten Schlüssel direkt über die Cloud KSM-Konsole erstellen. |

| Attestierung mit HSM | Überprüfen Sie mit Cloud HSM, dass mit den zur Schlüsselerstellung generierten Attestierungstokens ein Schlüssel im HSM erstellt wurde. |

| Einbindung in GKE | Mit in Cloud KMS verwalteten Schlüsseln können Sie Kubernetes-Secrets auf der Anwendungsebene in GKE verschlüsseln. Mit dem Speichersystem Secret Manager können Sie außerdem API-Schlüssel, Passwörter, Zertifikate und andere sensible Daten speichern. |

| Schlüssel und Daten getrennt halten | Mit EKM können Sie inaktive Daten und Verschlüsselungsschlüssel getrennt halten und gleichzeitig die Leistung der Cloud für Computing und Analysen nutzen. |

| Standort der Schlüsseldaten | Bei Verwendung von Cloud KMS werden Ihre kryptografischen Schlüssel in der Region gespeichert, in der Sie die Ressource bereitstellen. Sie haben auch die Möglichkeit, die Schlüssel mit Cloud HSM in einem physischen Hardware Security Module zu speichern, das sich in einer Region Ihrer Wahl befindet. |

| Schlüsselimport | Möglicherweise verwenden Sie vorhandene kryptografische Schlüssel, die lokal oder in einem externen Schlüsselverwaltungssystem erstellt wurden. Sie können diese in Cloud HSM-Schlüssel importieren oder Softwareschlüssel in Cloud KMS importieren. |

| Begründeter Zugriff | Mit Key Access Justifications erhalten Sie eine klare Begründung für jede Entschlüsselungsanfrage, durch die sich der Status Ihrer Daten von "inaktiv" zu "in Verwendung" ändert. |

| Automatisierte Richtlinie | Mit Key Access Justifications können Sie automatisierte Richtlinien festlegen, durch die der Zugriff auf Schlüssel gemäß bestimmten Begründungen genehmigt oder abgelehnt wird. Der External Key Manager, der von Google Cloud-Technologiepartnern bereitgestellt wird, kümmert sich um den Rest. |

| Integritätsverpflichtungen | Die von Key Access Justifications bereitgestellten Kontrollen sind durch die Integritätsverpflichtungen von Google abgedeckt. |

Preise

Preise

Die Gebühren des Cloud Key Management Service richten sich nach der Nutzung und variieren abhängig von den folgenden Produkten: Cloud Key Management Service, Cloud External Key Manager und Cloud HSM.

Produkt | Preis ($) |

|---|---|

Cloud KMS: aktive Schlüsselversionen | 0,06 $ pro Monat |

Cloud KMS: Schlüsselnutzungsvorgänge (Verschlüsseln/Entschlüsseln) | 0,03 $ pro 10.000 Vorgänge |

Cloud KMS: Schlüssel-Administrationsvorgänge | kostenlos |

Cloud HSM: Schlüsselversionen (AES-256, RSA-2048) | 1,00 $ pro Monat |

Cloud HSM: Schlüsselversionen (RSA-3072, RSA-4096) | 0 - 2.000 Schlüsselversionen: 2,50 $ pro Monat ab 2.001 Schlüsselversionen: 1,00 $ pro Monat |

Cloud HSM: Schlüsselversionen (EC P-256, EC P-384) | 0 - 2.000 Schlüsselversionen: 2,50 $ pro Monat ab 2.001 Schlüsselversionen: 1,00 $ pro Monat |

Cloud EKM: Schlüsselversionen | 0,06 $ pro Monat |

Cloud EKM: Schlüsselnutzungsvorgänge | 0,03 $ pro 10.000 Vorgänge |

Wenn Sie in einer anderen Währung als US-Dollar bezahlen, gelten die unter Google Cloud SKUs für Ihre Währung angegebenen Preise.

Gleich loslegen

Profitieren Sie von einem Guthaben über 300 $, um Google Cloud und mehr als 20 „Immer kostenlos“ Produkte kennenzulernen.

Benötigen Sie Hilfe beim Einstieg?

Vertrieb kontaktierenMit einem zertifizierten Partner arbeiten

Partner findenMehr ansehen

Alle Produkte ansehen