En este documento, se describe cómo puedes otorgar a diferentes equipos acceso a diferentes conjuntos de proyectos. Puedes establecer este tipo de supervisión multiusuario mediante el uso de permisos de métricas en combinación con varias instancias de Grafana y varios sincronizadores de fuentes de datos.

Debes configurar solo una instancia de Grafana y un sincronizador de fuentes de datos para cada permiso de métricas, sin importar cuántos proyectos haya en el permiso de métricas o cuántas regiones de Google Cloud uses:

Las consultas a Monarch se expanden de forma automática a todos los proyectos dentro de un permiso de métricas, a menos que se incluya un filtro

project_id.Las consultas se ejecutan en todas las regiones, a menos que se incluya un filtro

location.

No es necesario cambiar nada en el lado de la transferencia para lograr la supervisión multiusuario.

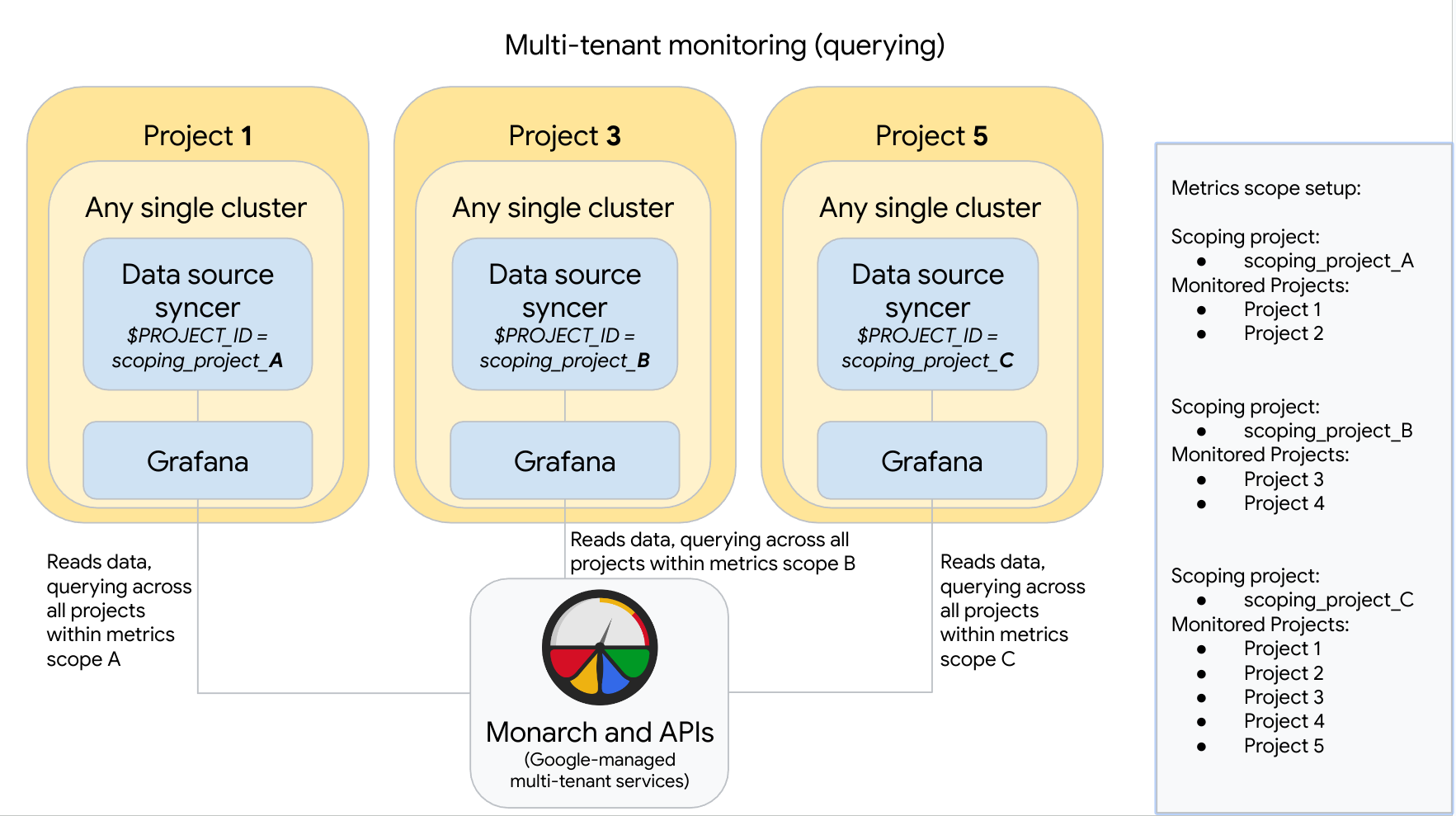

En el siguiente diagrama, se ilustra una configuración para la supervisión multiusuario:

Para establecer y usar una configuración como la que se muestra en el diagrama, configura los permisos de métricas, las instancias de Grafana y los sincronizadores de fuentes de datos de la siguiente manera:

Desea que el equipo de desarrollo A pueda leer y acceder a los proyectos 1 y 2. Para configurar este acceso, haz lo siguiente:

Coloca los proyectos 1 y 2 en el permiso de métricas de scoping_project_A.

Coloca un sincronizador de fuentes de datos en el proyecto 1 y configúralo para usar scoping_project_A. Otorga a la cuenta de servicio del sincronizador los permisos de Visualizador de Monitoring para scoping_project_A.

Cuando un usuario emite consultas desde la instancia de Grafana asociada con este sincronizador de fuentes de datos, Monarch expande scoping_project_A en sus proyectos supervisados constituyentes y muestra resultados para los proyectos 1 y 2, en todas las regiones de Google Cloud . Debido a que la instancia de Grafana y el sincronizador de fuentes de datos se encuentran dentro del proyecto 1, solo los usuarios con acceso al proyecto 1 pueden consultar scoping_project_A.

Desea que el equipo de desarrollo B pueda leer los proyectos 3 y 4, y acceder a ellos. Para configurar este acceso, haz lo siguiente:

Coloca los proyectos 3 y 4 en el alcance de las métricas de scoping_project_B.

Coloca un sincronizador de fuentes de datos en el Proyecto 3 y configúralo para usar scoping_project_B. Otorga a la cuenta de servicio del sincronizador permisos de Visualizador de Monitoring para scoping_project_B.

Cuando un usuario emite consultas desde la instancia de Grafana asociada con este sincronizador de fuentes de datos, Monarch expande scoping_project_B en sus proyectos supervisados constituyentes y muestra resultados para los proyectos 3 y 4, en todas las Google Cloud regiones. Debido a que la instancia de Grafana y el sincronizador de fuentes de datos se encuentran dentro del proyecto 3, solo los usuarios con acceso al proyecto 3 pueden consultar scoping_project_B.

El objetivo es que el equipo de SRE pueda leer y acceder a los proyectos 1, 2, 3, 4 y 5. Para configurar este acceso, haz lo siguiente:

Coloca todos los proyectos en el alcance de las métricas de scoping_project_C.

Pon un sincronizador de fuentes de datos en el proyecto 5 y configúralo para usar scoping_project_C. Otorga a la cuenta de servicio del sincronizador permisos de Visualizador de Monitoring para scoping_project_C.

Cuando un usuario emite consultas desde la instancia de Grafana asociada con este sincronizador de fuentes de datos, Monarch expande scoping_project_C en sus proyectos supervisados constituyentes y muestra resultados para los proyectos 1, 2, 3, 4 y 5, en todas las Google Cloud regiones. Debido a que la instancia de Grafana y el sincronizador de fuentes de datos se encuentran dentro del Proyecto 5, solo los usuarios con acceso al Proyecto 5 pueden consultar scoping_project_C.