Schutz sensibler Daten

Sensible Daten ermitteln und schützen

Ein vollständig verwalteter Dienst zum einfachen Auffinden, Klassifizieren und Schützen Ihrer wertvollen Datenbestände.

Testen Sie unseren Erkennungsdienst für BigQuery. Scannen Sie dafür eine einzelne Tabelle Ihrer Wahl und erstellen Sie dazu ein Profil.

Features

Automatische Erkennung und Klassifizierung sensibler Daten

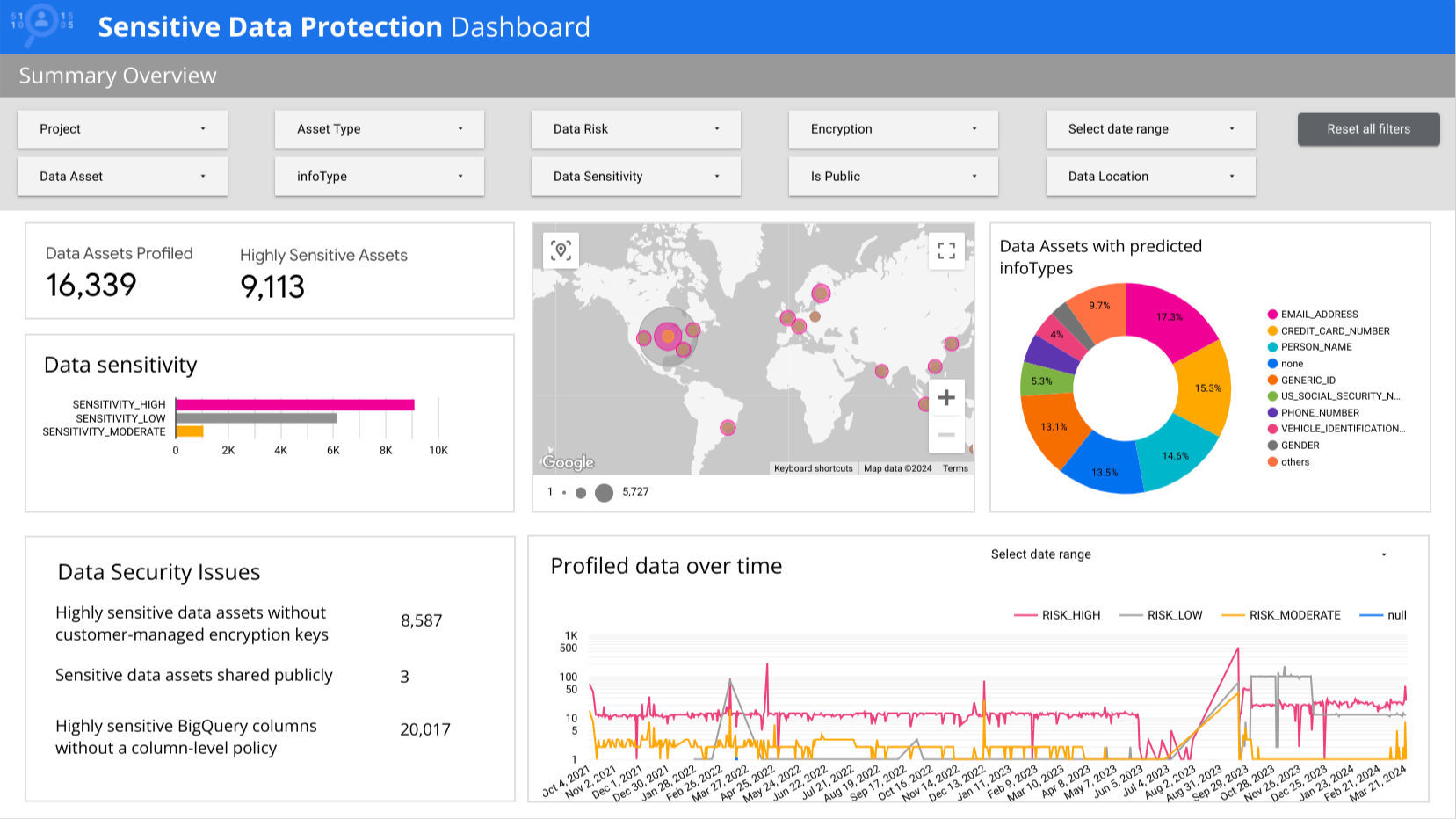

Sie können Ihre Datenressourcen in der gesamten Organisation, in ausgewählten Organisationsordnern oder in einzelnen Projekten kontinuierlich überwachen. Leistungsstarke und nutzerfreundliche UI in der Cloud Console. Mit Daten-Asset-Profilen können Sie Ihre Sicherheits-, Datenschutz- und Compliance-Einstellungen optimieren. Sie können aus über 200 vordefinierten Detektoren wählen oder eigene Typen hinzufügen, die Erkennungsschwellen anpassen und Erkennungsregeln erstellen, die Ihren Anforderungen entsprechen und das Rauschen reduzieren.

Sensitive Data Intelligence für Sicherheitsbewertungen

Der Schutz sensibler Daten ist umfassend in die Risiko-Engine von Security Command Center Enterprise eingebunden. Mit dieser leistungsstarken Kombination werden Ihre Daten kontinuierlich überwacht, Ihre hochwertigen Assets lokalisiert, Sicherheitslücken analysiert und reale Angriffsszenarien simuliert werden. Mit diesen Informationen können Sie proaktiv auf Sicherheitsstatus- und Bedrohungsrisiken reagieren und die für Ihr Unternehmen wichtigen Daten schützen.

Leistungsstarker und flexibler Schutz für Ihre KI-/ML-Arbeitslasten

Sensitive Data Protection bietet Tools, mit denen Sie sensible Elemente oder unerwünschte Inhalte in Ihren Daten klassifizieren und de-identifizieren können. Mit dieser detaillierten Datenminimierung können Sie Daten für das Training oder die Feinabstimmung des KI-Modells vorbereiten und bei Arbeitslasten wie Aufforderungen und Antworten zu generativer KI in Chats, Datenerhebung und -anzeige schützen, um Vorschriften und interne Richtlinien einzuhalten.

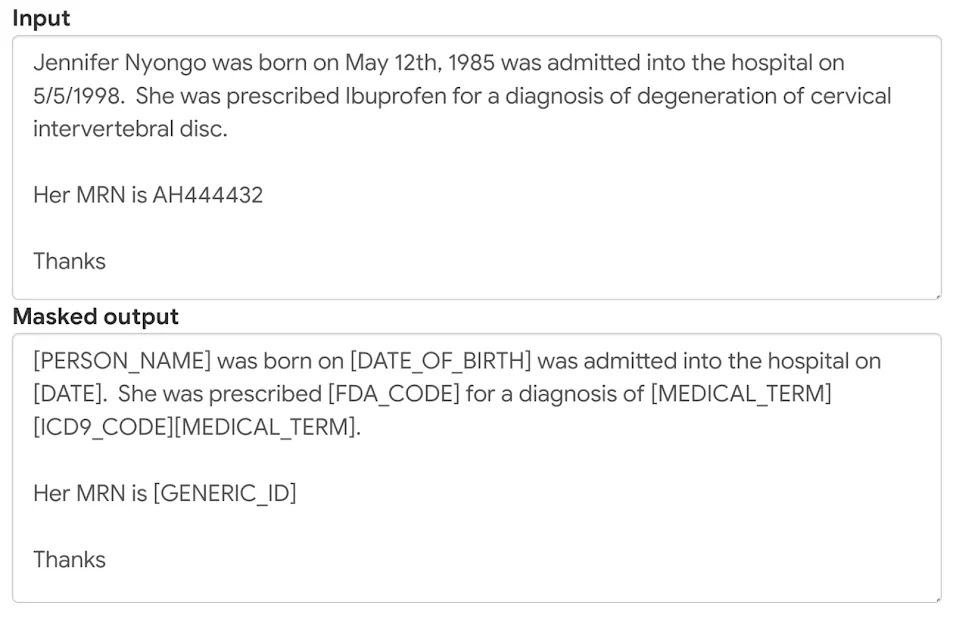

De-Identifikation, Maskierung, Tokenisierung und Bucketing

Mit dem Schutz sensibler Daten können Sie Ihre Assets mit einem datenorientierten Ansatz schützen. Mit der De-Identifikation können Sie Ihre Daten transformieren, um das Datenrisiko zu verringern und gleichzeitig den Datennutzen zu erhalten. Darüber hinaus können Sie Statistiken verwenden, um detaillierte Zugriffs- oder dynamische Maskierungsrichtlinien auf Spaltenebene anzuwenden.

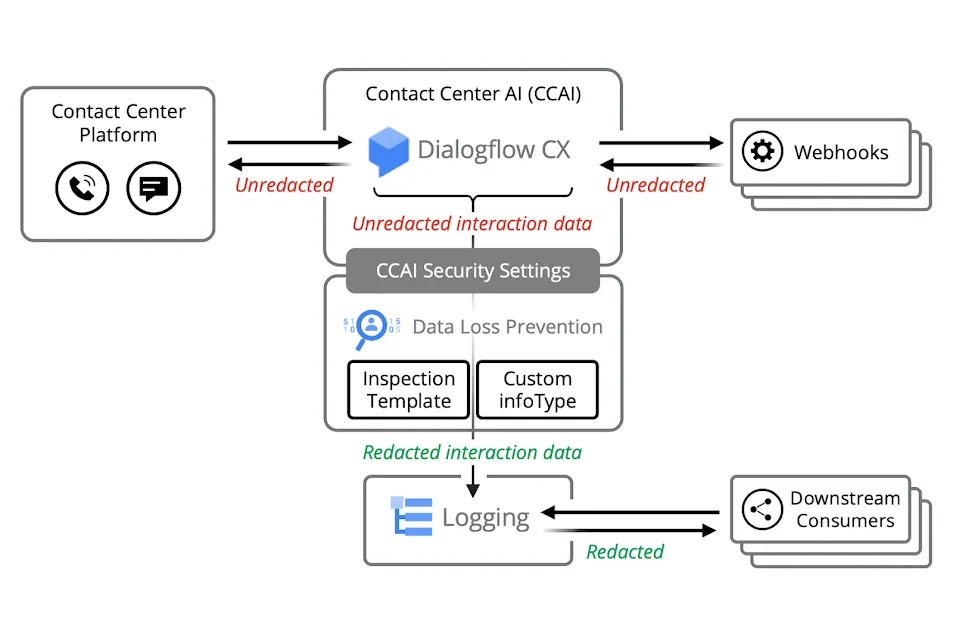

Mit der DLP API Anwendungsfälle überall, in der Cloud oder außerhalb der Cloud abdecken

Cloud Data Loss Prevention und die DLP API sind Teil des Schutzes sensibler Daten. Nutzen Sie die integrierte Unterstützung der DLP API für verschiedene Google Cloud-Dienste. Darüber hinaus ermöglichen die Methoden für Inline-Inhalte der DLP API die Unterstützung zusätzlicher Datenquellen, benutzerdefinierter Arbeitslasten und Anwendungen innerhalb und außerhalb der Cloud.

Optionstabelle

| Diensttyp | Beschreibung | Empfohlene Verwendung |

|---|---|---|

Auffinden sensibler Daten | Wird zum Erkennen, Scannen und Klassifizieren großen Datenmengen verwendet | Monitoring von sensiblen Daten für eine große Menge von Assets, z. B. für Ihr gesamtes Data Warehouse |

Speicherprüfung | Zielgerichtete, fokussierte Prüfung zum Finden aller Datenelemente in Speichersystemen von Google Cloud | Untersuchungen oder Umgang mit hochwertigen unstrukturierten Daten wie in Google Cloud gespeicherten Chatprotokollen |

Hybridprüfung | Zielgerichtete, fokussierte Prüfung, damit Sie jedes Datenelement in Speichersystemen außerhalb von Google Cloud finden können | Untersuchungen oder Umgang mit hochwertigen unstrukturierten Daten wie Chatprotokollen, die außerhalb von Google Cloud gespeichert sind |

Inhaltsprüfung | Synchrone, zustandslose Prüfung von Daten von überall aus | Prüfungen nahezu in Echtzeit oder Einbindung in benutzerdefinierte Arbeitslasten, Anwendungen oder Pipelines |

De-Identifikation von Inhalten | Synchrone, zustandslose Transformation von Daten von überall aus | Maskierung, Tokenisierung, De-Identifikation nahezu in Echtzeit oder Integration in benutzerdefinierte Arbeitslasten, Anwendungen oder Pipelines |

Weitere Informationen zur Erkennung sensibler Daten

Auffinden sensibler Daten

Wird zum Erkennen, Scannen und Klassifizieren großen Datenmengen verwendet

Monitoring von sensiblen Daten für eine große Menge von Assets, z. B. für Ihr gesamtes Data Warehouse

Speicherprüfung

Zielgerichtete, fokussierte Prüfung zum Finden aller Datenelemente in Speichersystemen von Google Cloud

Untersuchungen oder Umgang mit hochwertigen unstrukturierten Daten wie in Google Cloud gespeicherten Chatprotokollen

Hybridprüfung

Zielgerichtete, fokussierte Prüfung, damit Sie jedes Datenelement in Speichersystemen außerhalb von Google Cloud finden können

Untersuchungen oder Umgang mit hochwertigen unstrukturierten Daten wie Chatprotokollen, die außerhalb von Google Cloud gespeichert sind

Inhaltsprüfung

Synchrone, zustandslose Prüfung von Daten von überall aus

Prüfungen nahezu in Echtzeit oder Einbindung in benutzerdefinierte Arbeitslasten, Anwendungen oder Pipelines

De-Identifikation von Inhalten

Synchrone, zustandslose Transformation von Daten von überall aus

Maskierung, Tokenisierung, De-Identifikation nahezu in Echtzeit oder Integration in benutzerdefinierte Arbeitslasten, Anwendungen oder Pipelines

Weitere Informationen zur Erkennung sensibler Daten

Funktionsweise

Um den Schutz sensibler Daten zu nutzen, verwenden Sie einen der Dienste, wie z.B. Discovery, um Ihre Daten auf sensible Elemente zu prüfen. Sie können Aktionen nach dem Scan aktivieren, einschließlich Benachrichtigung und automatische Veröffentlichung in Systemen wie Chronicle, Security Command Center und Pub/Sub.

Gängige Einsatzmöglichkeiten

Bewusstsein für Ihre sensiblen Daten schaffen

Discovery: kontinuierliche Sichtbarkeit Ihrer sensiblen Daten

Discovery: kontinuierliche Sichtbarkeit Ihrer sensiblen Daten

Datenrisiken in Ihrer Organisation verstehen und verwalten. Durch kontinuierliches Datenmonitoring in Ihrem gesamten Unternehmen können Sie fundiertere Entscheidungen treffen, Datenrisiken verwalten und reduzieren und Compliance-Vorgaben einhalten. Sie müssen weder Jobs noch Aufwand verwalten, können sich also ganz auf die Ergebnisse und Ihr Unternehmen konzentrieren.

Tutorials, Kurzanleitungen und Labs

Discovery: kontinuierliche Sichtbarkeit Ihrer sensiblen Daten

Discovery: kontinuierliche Sichtbarkeit Ihrer sensiblen Daten

Datenrisiken in Ihrer Organisation verstehen und verwalten. Durch kontinuierliches Datenmonitoring in Ihrem gesamten Unternehmen können Sie fundiertere Entscheidungen treffen, Datenrisiken verwalten und reduzieren und Compliance-Vorgaben einhalten. Sie müssen weder Jobs noch Aufwand verwalten, können sich also ganz auf die Ergebnisse und Ihr Unternehmen konzentrieren.

Datenspeicher überprüfen

Detaillierte Prüfung von strukturierten und unstrukturierten Daten

Tutorials, Kurzanleitungen und Labs

Detaillierte Prüfung von strukturierten und unstrukturierten Daten

Sensible Anomalien verstehen

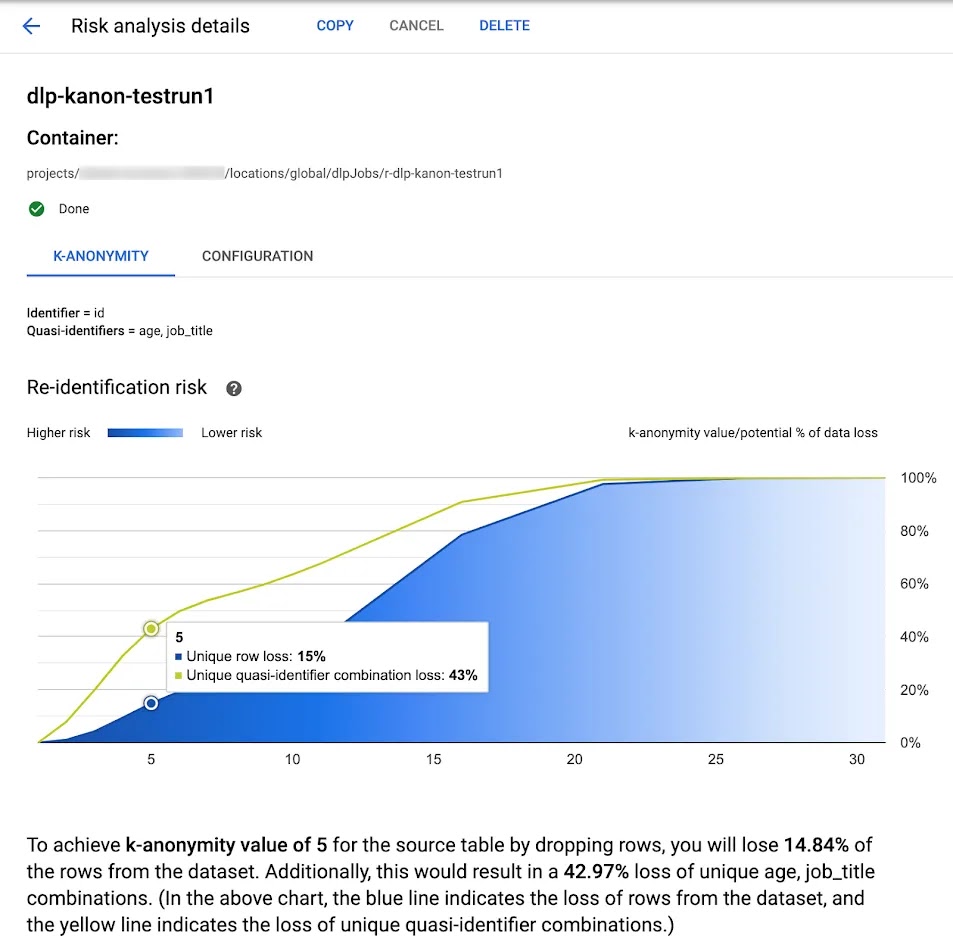

Analyse des Datenschutzrisikos Ihrer Daten

Tutorials, Kurzanleitungen und Labs

Analyse des Datenschutzrisikos Ihrer Daten

De-Identifikation automatisieren

Erweiterte Maskierung und De-Identifikation

Tutorials, Kurzanleitungen und Labs

De-Identifikation: Daten entfernen und tokenisieren

Sensible Daten während der Migration zur Cloud schützen

Geben Sie während der Migration zur Cloud weitere Arbeitslasten frei. Mit dem Schutz sensibler Daten können Sie Ihre sensiblen Daten in strukturierten und unstrukturierten Arbeitslasten prüfen und klassifizieren. Mit De-Identifikationstechniken wie der Tokenisierung (Pseudonymisierung) können Sie Ihre Daten weiterhin zusammenführen oder analysieren. Durch die Verschleierung der sensiblen Rohdaten reduzieren Sie gleichzeitig das mit der Verarbeitung der Daten verbundene Risiko.

Tutorials, Kurzanleitungen und Labs

Sensible Daten während der Migration zur Cloud schützen

Geben Sie während der Migration zur Cloud weitere Arbeitslasten frei. Mit dem Schutz sensibler Daten können Sie Ihre sensiblen Daten in strukturierten und unstrukturierten Arbeitslasten prüfen und klassifizieren. Mit De-Identifikationstechniken wie der Tokenisierung (Pseudonymisierung) können Sie Ihre Daten weiterhin zusammenführen oder analysieren. Durch die Verschleierung der sensiblen Rohdaten reduzieren Sie gleichzeitig das mit der Verarbeitung der Daten verbundene Risiko.

Wertvolle KI- und ML-Arbeitslasten schützen

Daten für das Modelltraining vorbereiten

Tutorials, Kurzanleitungen und Labs

Daten für das Modelltraining vorbereiten

Sensible Datenelemente im Chat entfernen

Tutorials, Kurzanleitungen und Labs

Preise

| Preisgestaltung | Discovery wird gemäß dem von Ihnen ausgewählten Preismodus abgerechnet. Die Preise für Prüfung und Transformation basieren auf der Gesamtzahl der verarbeiteten Byte. | |

|---|---|---|

| Kategorie oder Typ | Beschreibung | Preis in USD |

Erkennung | Verbrauchsmodus | 0,03 $/GB |

Abomodus mit festem Tarif Der Kauf eines Security Command Center Enterprise-Abos umfasst ein kostenloses Standardabo. | 2500 $ / Einheit | |

Prüfung und Transformation | Bis zu 1 GB | Kostenlos |

Prüfung von Google Cloud-Speichersystemen | Ab 1 $ / GB Niedriger mit Volumen | |

Prüfung von Daten aus beliebigen Quellen (Hybridprüfung) | Ab 3 $ / GB Niedriger mit Volumen | |

Inline-Inhaltsprüfung | Ab 3 $ / GB Niedriger mit Volumen | |

De-Identifikation von Inline-Inhalten | Ab 2 $ / GB Niedriger mit Volumen | |

Risikoanalyse | Sensible Daten analysieren, um Eigenschaften zu finden, die das Risiko der Identifizierung von Personen erhöhen können | Keine Gebühren für den Schutz sensibler Daten* Für Risikoanalysen werden BigQuery-Ressourcen eingesetzt. Daher wird die Nutzung von BigQuery in Rechnung gestellt. |

Weitere Informationen zu den Preisen für den Schutz sensibler Daten.

Preisgestaltung

Discovery wird gemäß dem von Ihnen ausgewählten Preismodus abgerechnet. Die Preise für Prüfung und Transformation basieren auf der Gesamtzahl der verarbeiteten Byte.

Verbrauchsmodus

0,03 $/GB

Abomodus mit festem Tarif

Der Kauf eines Security Command Center Enterprise-Abos umfasst ein kostenloses Standardabo.

2500 $ / Einheit

Bis zu 1 GB

Kostenlos

Prüfung von Google Cloud-Speichersystemen

Starting at

1 $ / GB

Niedriger mit Volumen

Prüfung von Daten aus beliebigen Quellen (Hybridprüfung)

Starting at

3 $ / GB

Niedriger mit Volumen

Inline-Inhaltsprüfung

Starting at

3 $ / GB

Niedriger mit Volumen

De-Identifikation von Inline-Inhalten

Starting at

2 $ / GB

Niedriger mit Volumen

Sensible Daten analysieren, um Eigenschaften zu finden, die das Risiko der Identifizierung von Personen erhöhen können

Keine Gebühren für den Schutz sensibler Daten*

Für Risikoanalysen werden BigQuery-Ressourcen eingesetzt. Daher wird die Nutzung von BigQuery in Rechnung gestellt.

Weitere Informationen zu den Preisen für den Schutz sensibler Daten.

Anwendungsszenario

Erfahren Sie, wie andere Unternehmen mit dem Schutz sensibler Daten Kosten senken, den ROI steigern und Innovationen vorantreiben

Partner und Integration