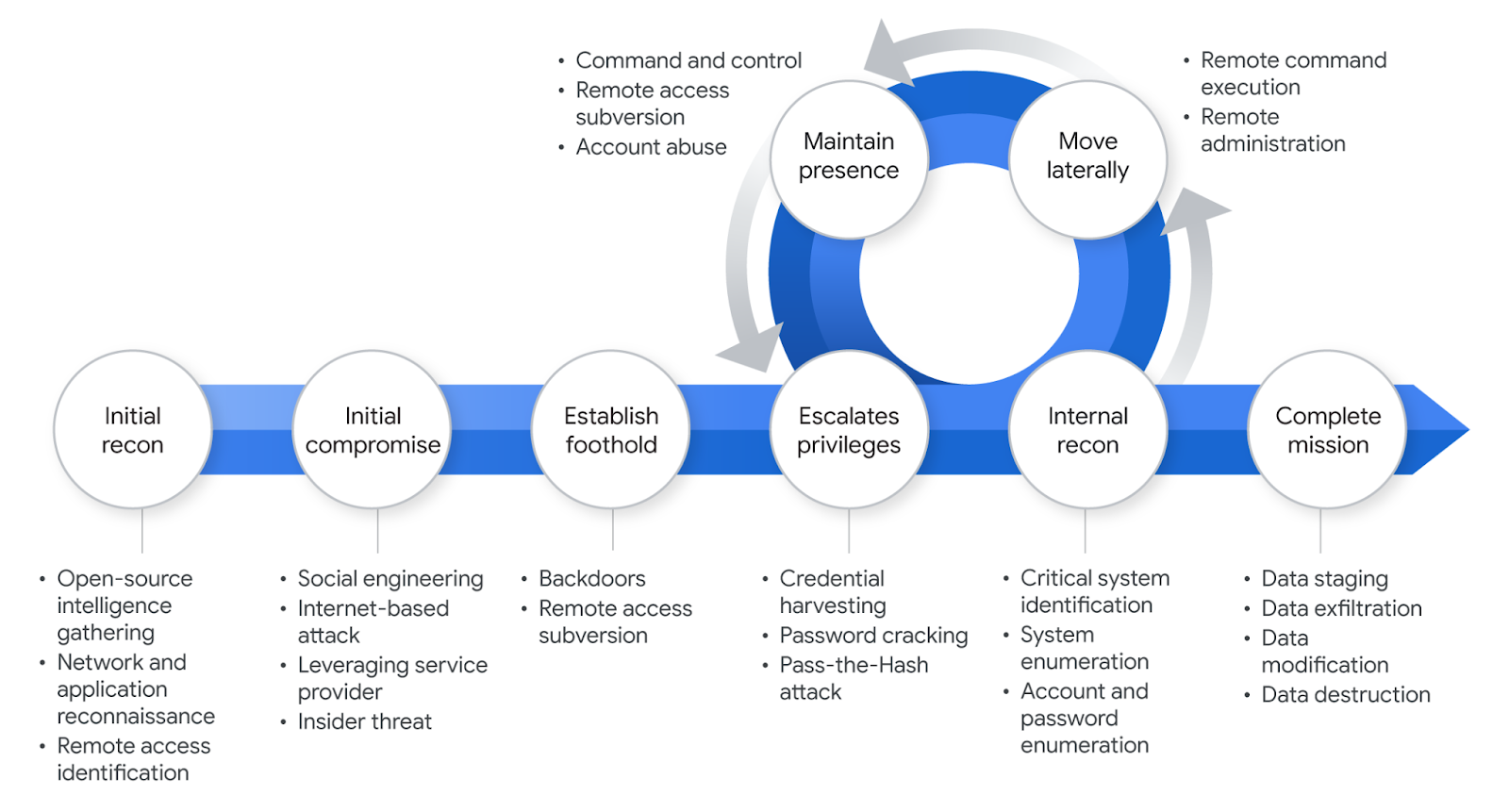

網路攻擊者極具策略性和方法。他們清楚自己的目標,且會循序漸進展開攻勢,希望神不知鬼不覺地進行襲擊。這些可預測的事件順序,就是所謂的針對性攻擊生命週期。作為一家機構,您必須有能力在針對性攻擊生命週期的各階段中,保護重要資料和網路資產不受威脅發動者所害。

Mandiant 專家會根據自己對攻擊者和針對性攻擊生命週期的深厚知識,以及對您獨特環境的瞭解,判斷您在下列各階段中需要採取的預防措施。

Mandiant 對針對性攻擊生命週期的描述,說明了一般入侵行為的主要階段。雖然攻擊行為未必都會遵循這套模式,您仍能透過下表清楚分辨常見攻擊生命週期的內容。

- 初步偵察:在這個階段,攻擊者會研究目標公司的系統和員工,並大略擬定入侵方法。攻擊者也可能搜尋為環境提供遠端存取權的基礎架構,或鎖定要列為社交工程攻擊對象的員工。

- 初始入侵: 攻擊者會在這個階段成功對一或多個公司系統執行惡意程式碼;這往往是社交工程攻擊的結果,或攻擊者順利在連結網際網路的系統上找到安全漏洞的緣故。

- 建立立足點:初始入侵後,攻擊者會持續掌控最近遭受入侵的系統。攻擊者通常會在遭到入侵的系統中安裝永久後門程式或下載其他公用程式,藉此建立立足點。

- 提升權限: 在這個階段,攻擊者已經可以進一步存取環境中的企業系統和資料。攻擊者經常透過竊取憑證、記錄按鍵或破壞驗證系統等手段提升自己的權限。

- 內部偵察:接下來,攻擊者會探索組織環境,進一步瞭解基礎架構、在意的資料儲存位置,以及重要人物的角色和職責。

- 橫向移動: 攻擊者會使用從「提升權限」階段取得的帳戶,橫向移動到遭入侵環境中的其他系統。常見的橫向移動技術包括存取網路檔案共用區、遠端執行指令,或透過遠端桌面服務 (RDS) 或安全殼層 (SSH) 等遠端登入通訊協定存取系統。

- 維持潛伏: 攻擊者會安裝後門程式的多個變體或存取遠端存取服務 (例如公司虛擬私人網路 (VPN)),確保自己能持續存取環境。

- 達成目標:攻擊者達成入侵目標,例如竊取智慧財產、財務資料、併購資訊或個人識別資訊 (PII)。在某些情況下,攻擊行動的目標也可能在於中斷系統或服務,或是刪除環境中的資料。

瞭解攻擊者採取的步驟相當重要,唯有如此,我們才能制訂防範措施來規避攻擊並降低風險。瞭解針對性攻擊生命週期的階段只是第一步,為確保貴機構做好防範攻擊的準備,請諮詢 Mandiant 專家團隊,讓我們在抵禦網路攻擊的路上助您一臂之力。