网络攻击者具有战略性和条理性。他们知道自己的任务,并且开始按顺序实施攻击,希望不会被发现。这种可预测的事件序列就是定向攻击生命周期。作为一个组织,在定向攻击生命周期的每个阶段保护您的关键数据和网络资产免受所有威胁行为者的攻击至关重要。

Mandiant 专家利用他们对攻击者和定向攻击生命周期的深入了解,结合对您独特环境的了解,确定您需要在下述各个阶段采取的预防措施。

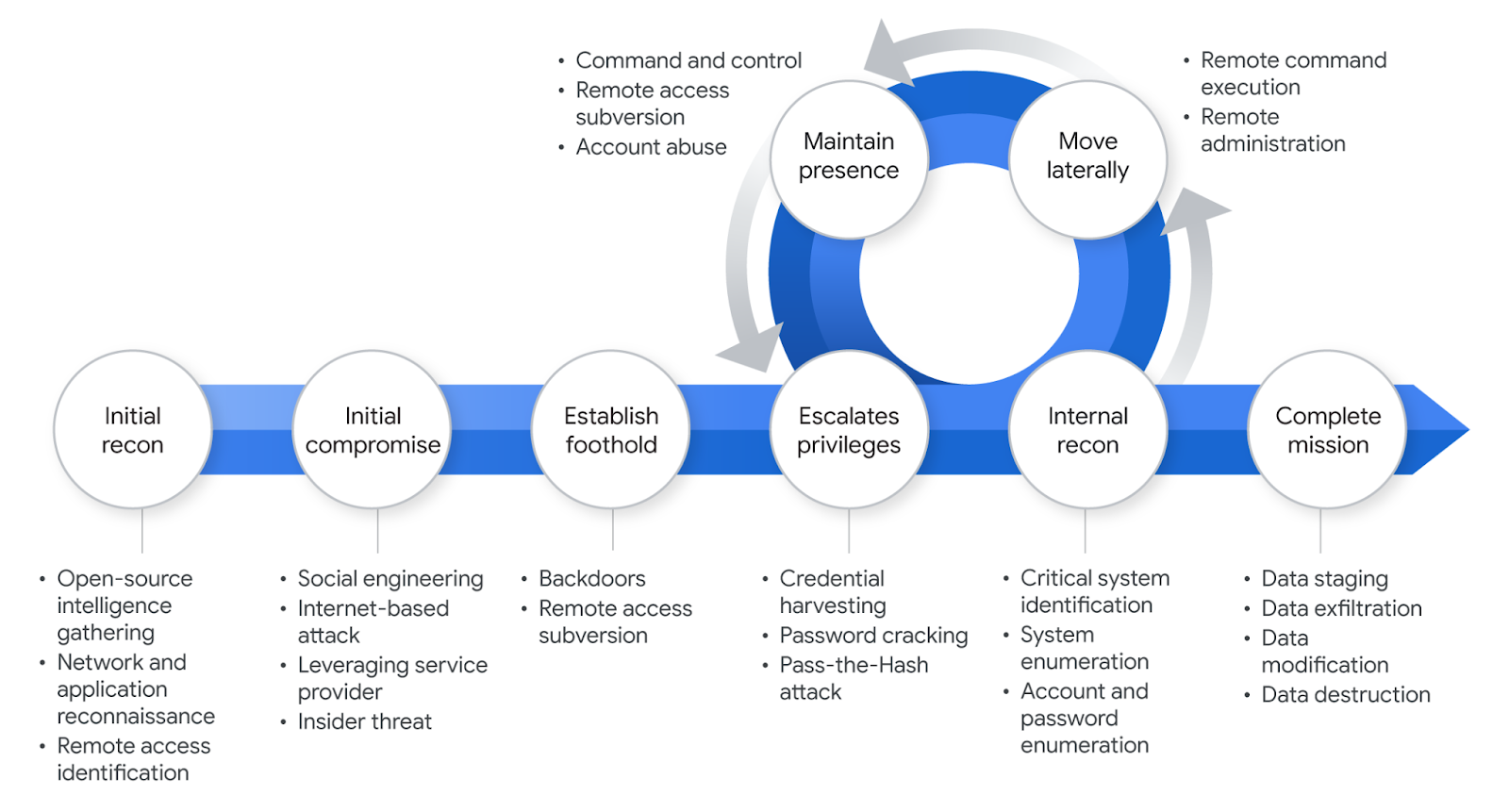

Mandiant 对定向攻击生命周期的描绘,说明了典型入侵的主要阶段。虽然并非所有攻击都遵循此模型的确切流程,但以下图表直观地展示了常见攻击生命周期。

- 初始侦察:在此阶段,攻击者调查目标公司的系统和员工,并概述入侵方法。攻击者还可能会搜索提供远程访问环境的基础设施,或寻找员工来定向社会工程学攻击。

- 初始入侵:在此阶段,攻击者在一个或多个企业系统中成功执行恶意代码。这通常是由于社会工程学攻击或利用面向互联网的系统中的漏洞所致。

- 建立入侵点:完成初始入侵后,攻击者可立即继续控制最近被入侵的系统。通常,攻击者通过安装永久性后门程序或将其他实用程序下载到被入侵系统来建立据点。

- 升级特权:在此阶段,攻击者可以进一步访问环境中的企业系统和数据。攻击者通常通过凭据收集、按键记录或身份验证系统颠倒版本来提升其特权。

- 内部侦察:接下来,攻击者探索组织的环境,更好地了解基础设施、感兴趣信息的存储以及重要人员的角色和职责。

- 横向移动:攻击者使用从“升级特权”阶段获得的账号,横向移动到被入侵环境中的其他系统。常见的横向移动方法包括访问网络文件共享、远程执行命令,或者通过远程桌面服务 (RDS) 或安全 Shell (SSH) 等远程登录协议访问系统。

- 保持存在:攻击者通过安装多个后门程序变体或访问远程访问服务(例如,企业虚拟专用网 [VPN])来确保持续访问环境。

- 完成任务:攻击者实现入侵目标(例如,窃取知识产权、财务数据),并购信息或个人身份信息 (PII)。在其他情况下,任务的目标可能是中断系统或服务,或者销毁环境中的数据。

了解攻击者采取的步骤对于制定防范此类攻击和降低风险的计划至关重要。第一步是了解定向攻击生命周期的各个阶段。为了确保您的组织做好准备并能够防范攻击,请让 Mandiant 的专家团队成为您的网络防御就绪合作伙伴。