Ataques cibernéticos são estratégicos e metódicos. Os invasores sabem sua missão e partem para realizar os ataques de maneira sequencial, na esperança de não serem detectados. Essa sequência previsível de eventos é o ciclo de vida de um ataque direcionado. Como organização, é crucial proteger seus dados críticos e ativos cibernéticos contra todos os agentes de ameaças em todas as etapas do ciclo de vida de ataques direcionados.

Os especialistas da Mandiant usam o conhecimento profundo que têm sobre os invasores e o ciclo de vida de ataques direcionados, além de entender o ambiente exclusivo da sua empresa, para determinar as medidas preventivas que você precisa tomar em cada uma das etapas descritas abaixo.

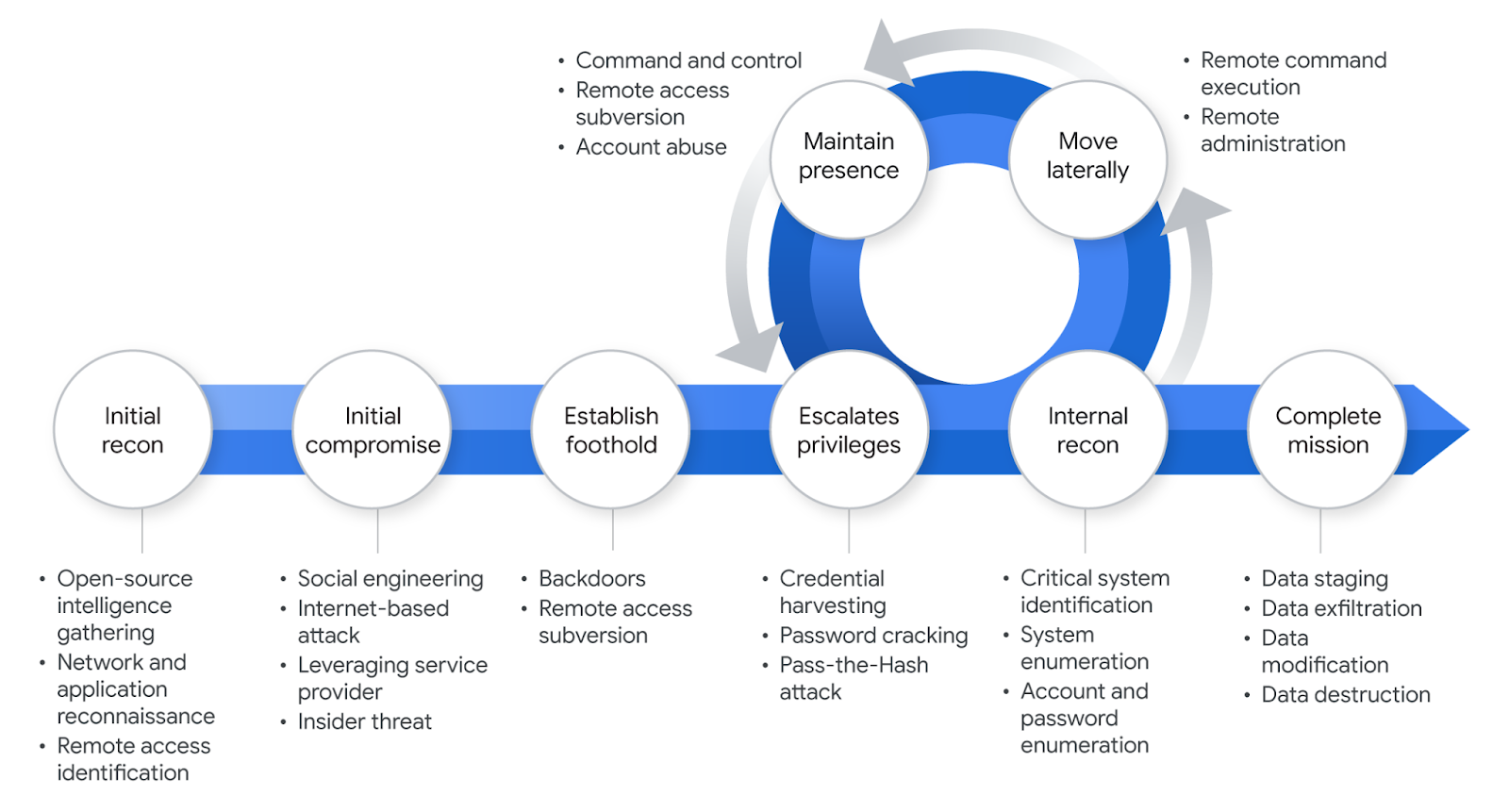

A descrição do ciclo de vida de um ataque direcionado pela Mandiant ilustra as principais fases de uma invasão típica. Embora nem todos os ataques sigam o fluxo exato desse modelo, o gráfico abaixo mostra uma representação visual do ciclo de vida comum de ataques.

- Reconhecimento inicial: nessa etapa, o invasor pesquisa os sistemas e funcionários da empresa alvo e define uma metodologia para a invasão. O invasor também pode procurar infraestruturas que oferecem acesso remoto a um ambiente ou funcionários para ataques de engenharia social.

- Comprometimento inicial: o invasor executa um código malicioso em um ou mais sistemas corporativos. Isso geralmente ocorre como resultado de um ataque de engenharia social ou exploração de uma vulnerabilidade em um sistema voltado para a Internet.

- Estabelecer uma base: imediatamente após o comprometimento inicial, o invasor mantém o controle contínuo sobre um sistema recentemente comprometido. Normalmente, o invasor estabelece uma base instalando um backdoor persistente ou fazendo o download de utilitários adicionais para o sistema comprometido.

- Escalação de privilégios: nessa etapa, o invasor obtém mais acesso aos sistemas corporativos e aos dados no ambiente. Os invasores geralmente aumentam os privilégios com a coleta de credenciais, o registro de toques no teclado ou a subversão de sistemas de autenticação.

- Reconhecimento interno: em seguida, o invasor explora o ambiente da organização para entender melhor a infraestrutura, o armazenamento de informações de interesse e as funções e responsabilidades das principais pessoas.

- Movimentação lateral: o invasor usa as contas obtidas na fase de "escalonamento de privilégios" e se move lateralmente para outros sistemas no ambiente comprometido. Técnicas comuns de movimento lateral incluem acessar compartilhamentos de arquivos de rede, executar comandos remotamente ou acessar sistemas por protocolos de login remoto, como serviços de área de trabalho remota (RDS) ou Secure Shell (SSH).

- Manter a presença: o invasor garante o acesso contínuo ao ambiente instalando várias variantes de backdoors ou acessando serviços de acesso remoto, como a rede privada virtual (VPN) corporativa.

- Conclua a missão: o invasor alcança os objetivos da invasão, como roubar propriedade intelectual, dados financeiros, informações sobre fusões e aquisições ou informações de identificação pessoal (PII). Em outros casos, o objetivo da missão pode ser a interrupção de sistemas ou serviços ou a destruição de dados no ambiente.

Entender as etapas que os invasores seguem é importante para estabelecer um plano de prevenção e mitigação de riscos. A primeira etapa é entender as fases do ciclo de vida de um ataque direcionado. Para garantir que sua organização esteja preparada e seja capaz de evitar ataques, conte com a equipe de especialistas da Mandiant como sua parceira em prontidão cibernética.