사이버 공격자는 전략적이면서 체계적입니다. 공격자는 자신의 임무를 알고 있으며 감지되지 않기를 바라면서 연속으로 공격을 수행합니다. 이러한 예측 가능한 일련의 이벤트가 표적 공격 수명 주기입니다. 조직에서는 표적 공격 수명 주기의 모든 단계에서 모든 위협 행위자로부터 중요한 데이터와 사이버 자산을 보호하는 것이 중요합니다.

Mandiant 전문가는 공격자와 표적 공격 수명 주기에 대한 깊은 지식과 고유한 고객 환경에 대한 이해를 바탕으로 다음에 설명된 다양한 단계에서 취해야 하는 예방 조치를 결정합니다.

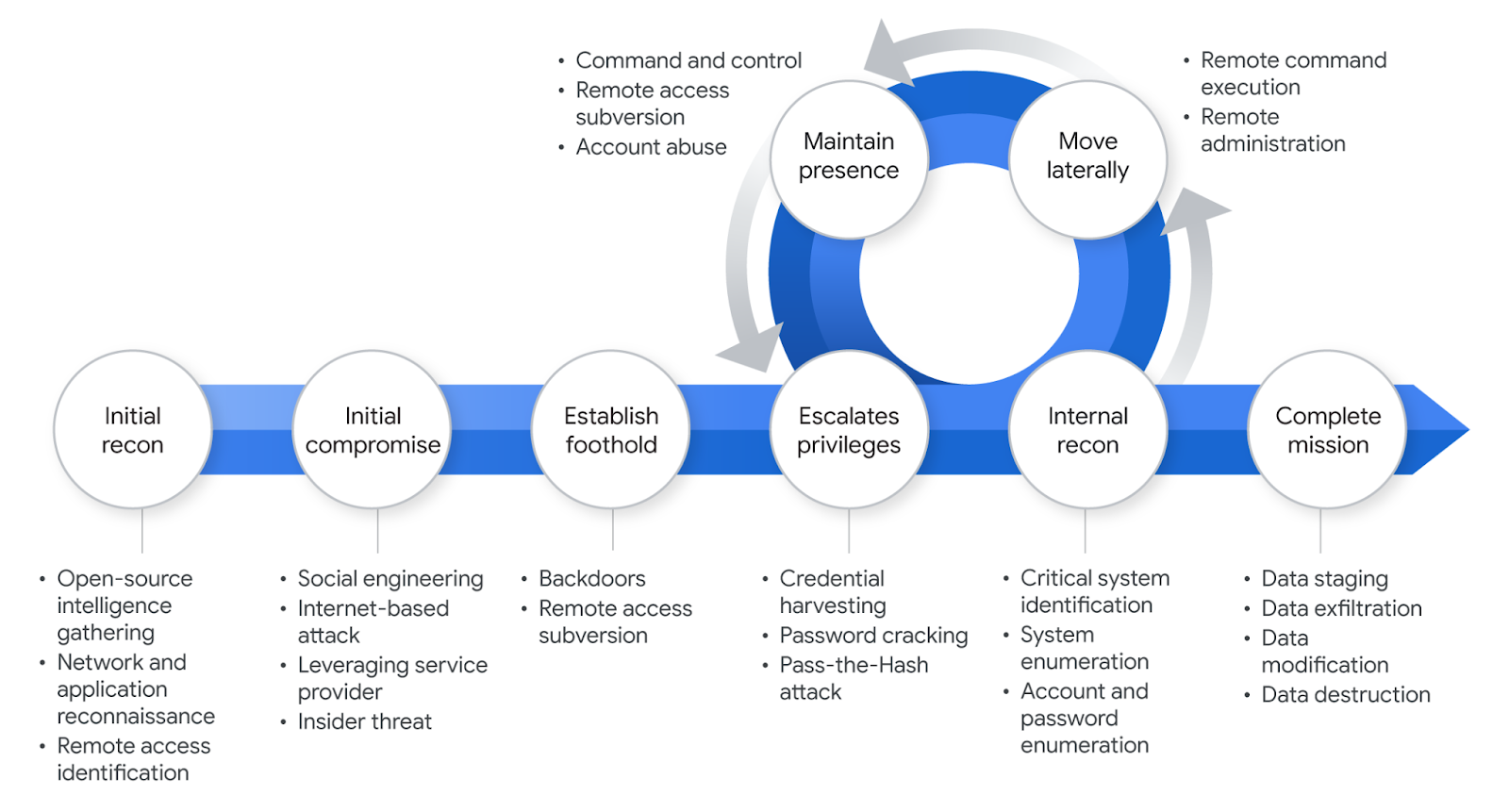

Mandiant의 표적 공격 수명 주기 묘사에서는 일반적인 침해의 주요 단계를 보여줍니다. 모든 공격이 이 모델의 흐름을 정확히 따르지는 않지만 다음 차트에서는 일반적인 공격 수명 주기를 시각적으로 나타냅니다.

- 초기 정찰: 이 단계에서 공격자는 표적 회사의 시스템과 직원을 조사하고 침입 방법을 개략적으로 계획합니다. 또한 공격자는 환경에 대한 원격 액세스를 제공하는 인프라를 검색하거나 소셜 엔지니어링 공격 대상 직원을 찾을 수 있습니다.

- 초기 침해: 이 단계는 공격자가 회사 시스템 하나 이상에서 악성 코드를 성공적으로 실행하는 단계입니다. 이는 일반적으로 소셜 엔지니어링 공격이나 인터넷에 노출된 시스템의 취약점 악용을 통해 발생합니다.

- 거점 확보: 공격자는 초기 침해 직후부터 최근에 침해된 시스템을 계속 제어합니다. 일반적으로 공격자는 지속적 백도어를 설치하거나 침해된 시스템에 추가 유틸리티를 다운로드하여 거점을 마련합니다.

- 권한 상승: 이 단계에서 공격자는 환경 내 회사 시스템과 데이터에 대한 추가 액세스 권한을 획득합니다. 공격자는 사용자 인증 정보 수집, 키 입력 로깅 또는 인증 시스템 전복을 통해 자신의 권한을 상승시키는 경우가 많습니다.

- 내부 정찰: 다음으로 공격자는 조직의 환경을 탐색하여 인프라, 관심 있는 정보 스토리지, 핵심 인물의 역할과 책임을 보다 확실하게 파악합니다.

- 측면 이동: 공격자는 '권한 상승' 단계에서 획득한 계정을 사용하여 침해된 환경 내의 추가 시스템으로 측면 이동합니다. 일반적인 측면 이동 기법에는 네트워크 파일 공유 액세스, 명령어 원격 실행, 원격 로그인 프로토콜(예: 원격 데스크톱 서비스(RDS) 또는 시큐어 셸(SSH))을 통한 시스템 액세스가 포함됩니다.

- 현 상태 유지: 공격자는 다양하게 변형된 백도어를 설치하거나 회사 가상 사설망(VPN)과 같은 원격 액세스 서비스에 액세스하여 환경에 대한 지속적인 액세스를 보장합니다.

- 임무 완수: 공격자는 지식 재산, 재무 데이터, M&A 정보 또는 개인 식별 정보(PII) 도용과 같은 침입 목적을 달성합니다. 다른 경우에는 임무 목표가 시스템이나 서비스의 중단 또는 환경 내 데이터 파괴일 수 있습니다.

이러한 공격을 방지하고 위험을 완화하기 위한 계획을 수립하려면 공격자가 취하는 단계를 이해해야 합니다. 표적 공격 수명 주기 단계 이해가 그 첫 번째 단계입니다. 조직에서 준비하고 공격을 예방할 수 있도록 Mandiant의 전문가 팀은 사이버 준비 파트너로써 고객을 지원합니다.