Gli aggressori informatici sono strategici e metodici. Conoscono la missione e iniziano a eseguire attacchi in modo sequenziale nella speranza di non essere rilevati. Questa sequenza prevedibile di eventi è il ciclo di vita di un attacco mirato. Per un'organizzazione è fondamentale proteggere i dati critici e le risorse informatiche da tutti gli attori delle minacce in ogni fase del ciclo di vita degli attacchi mirati.

Gli esperti di Mandiant utilizzano la loro profonda conoscenza del comportamento dei malintenzionati e del ciclo di vita degli attacchi mirati, combinata con la comprensione del tuo ambiente specifico, per determinare le misure preventive che devi adottare nelle varie fasi descritte di seguito.

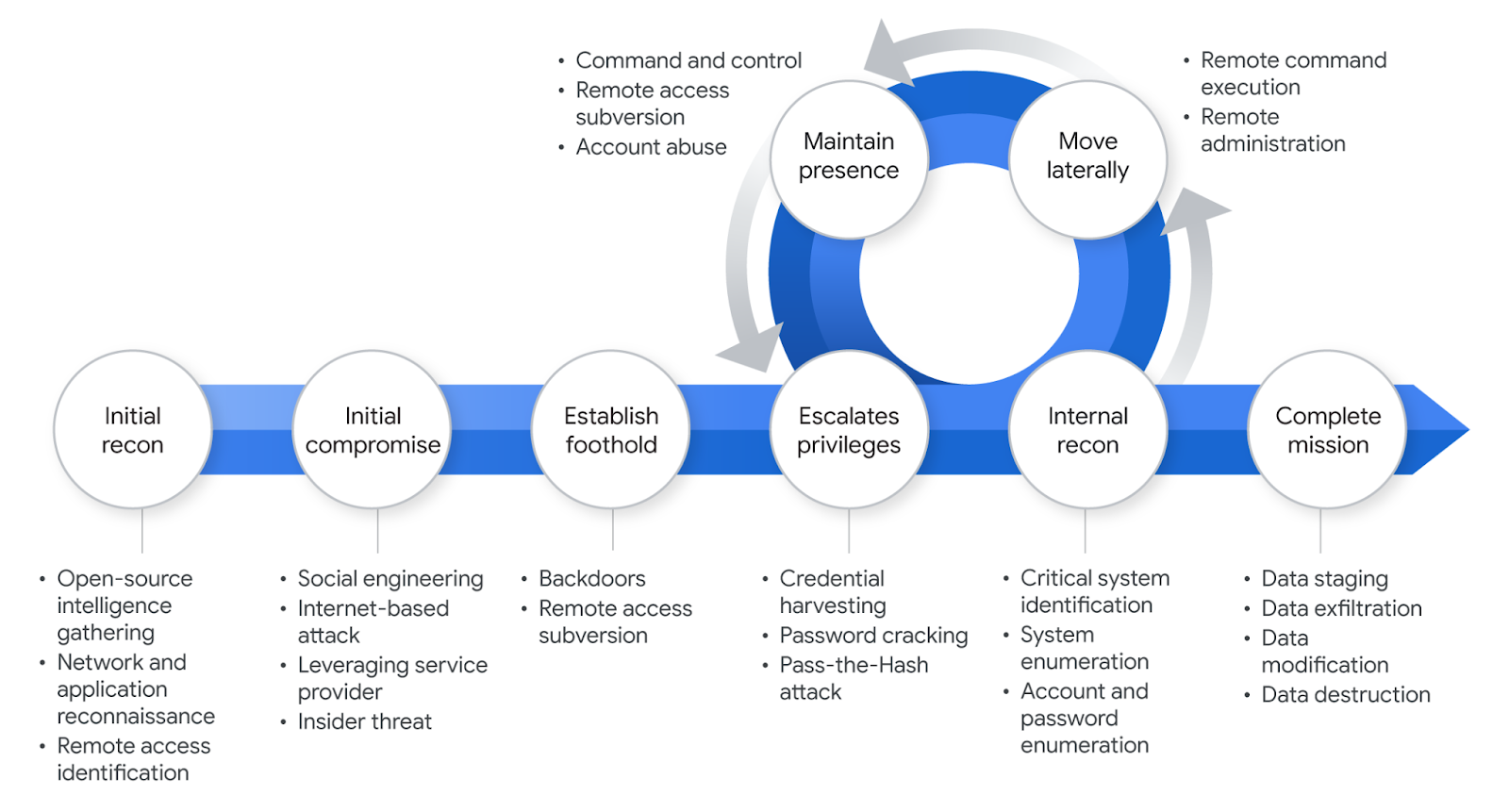

La rappresentazione di Mandiant del ciclo di vita degli attacchi mirati illustra le fasi principali di un'intrusione tipica. Sebbene non tutti gli attacchi seguano esattamente il flusso di questo modello, il grafico riportato di seguito fornisce una rappresentazione visiva del ciclo di vita comune di un attacco.

- Ricognizione iniziale: in questa fase, l'utente malintenzionato studia i sistemi e i dipendenti dell'azienda presa di mira e delinea una metodologia per l'intrusione. Il malintenzionato potrebbe anche cercare l'infrastruttura che fornisce l'accesso remoto a un ambiente o cercare dipendenti da prendere di mira per attacchi di ingegneria sociale.

- Compromissione iniziale: il malintenzionato esegue con successo codice dannoso su uno o più sistemi aziendali. Questo di solito si verifica a seguito di un attacco di ingegneria sociale o di sfruttamento di una vulnerabilità su un sistema rivolto a internet.

- Stabilire un punto d'appoggio: subito dopo la compromissione iniziale, l'utente malintenzionato mantiene il controllo continuo su un sistema compromesso in un momento precedente recente. In genere, il malintenzionato ottiene un punto d'appoggio installando una backdoor permanente o scaricando utilità aggiuntive nel sistema compromesso.

- Escalare i privilegi: in questa fase, il malintenzionato ottiene l'accesso ai sistemi aziendali e ai dati all'interno dell'ambiente. Gli utenti malintenzionati spesso aumentano i loro privilegi attraverso l'estrazione di credenziali, il logging delle sequenze di tasti o la sovversione dei sistemi di autenticazione.

- Ricognizione interna: a questo punto il malintenzionato esplora l'ambiente dell'organizzazione per comprendere meglio l'infrastruttura, l'archiviazione delle informazioni di interesse e i ruoli e le responsabilità delle persone chiave.

- Movimento laterale: il malintenzionato utilizza gli account ottenuti nella fase di "escalation dei privilegi" e si sposta lateralmente ad altri sistemi all'interno dell'ambiente compromesso. Le tecniche di movimento laterale più comuni includono l'accesso alle condivisioni di file di rete, l'esecuzione remota di comandi o l'accesso ai sistemi tramite protocolli di accesso remoto come i servizi da desktop remoto (RDS) o Secure Shell (SSH).

- Mantenere la presenza: l'utente malintenzionato garantisce l'accesso continuo all'ambiente installando più varianti di backdoor o accedendo a servizi di accesso remoto come la rete privata virtuale (VPN) aziendale.

- Missione completata: l'utente malintenzionato raggiunge gli obiettivi dell'intrusione, come il furto di proprietà intellettuale, dati finanziari, informazioni su fusioni e acquisizioni o informazioni che consentono l'identificazione personale (PII). In altri casi, l'obiettivo della missione potrebbe essere l'interruzione di sistemi o servizi o la distruzione di dati all'interno dell'ambiente.

Comprendere i passaggi che i malintenzionati intraprendono è importante per stabilire un piano per prevenire gli attacchi e mitigare i rischi. Il primo passo è comprendere le fasi del ciclo di vita di un attacco mirato. Per garantire che la tua organizzazione sia preparata e in grado di prevenire gli attacchi, rivolgiti al team di esperti di Mandiant per avere un partner per la preparazione informatica.