Penyerang cyber bersifat strategis dan metodis. Penyerang ini tahu misinya dan mulai menjalankan serangan secara berurutan dengan harapan tidak terdeteksi. Urutan peristiwa yang dapat diprediksi ini adalah siklus proses serangan yang ditargetkan. Sebagai organisasi, Anda harus melindungi data penting dan aset cyber dari semua pelaku ancaman di setiap tahap siklus proses serangan yang ditargetkan.

Pakar Mandiant menggunakan pengetahuan mendalam mereka tentang penyerang dan siklus proses serangan yang ditargetkan, yang dikombinasikan dengan pemahaman tentang lingkungan unik Anda, untuk menentukan tindakan pencegahan yang perlu Anda ambil di berbagai tahap yang dijelaskan di bawah.

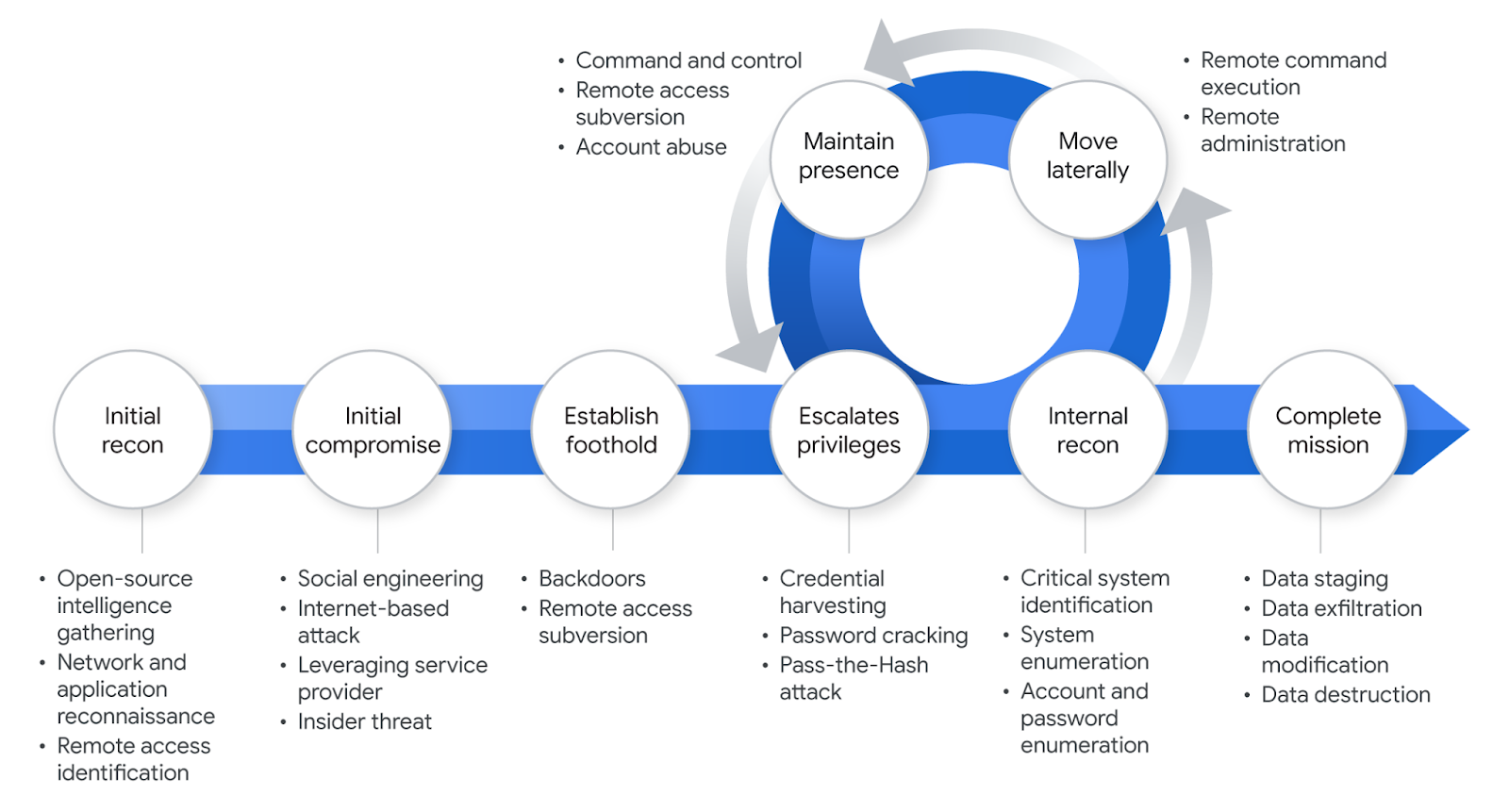

Gambaran Mandiant tentang siklus proses serangan yang ditargetkan menggambarkan fase utama penyusupan yang umum. Meskipun tidak semua serangan mengikuti alur model ini, diagram di bawah memberikan representasi visual siklus proses serangan umum.

- Pengintaian awal: Pada tahap ini, penyerang akan melakukan riset terhadap sistem dan karyawan perusahaan yang ditargetkan serta menguraikan metodologi untuk melakukan penyusupan. Penyerang juga dapat mencari infrastruktur yang menyediakan akses jarak jauh ke lingkungan atau mencari karyawan untuk dijadikan target serangan manipulasi psikologis.

- Penyusupan awal: Pada tahap ini, penyerang berhasil menjalankan kode berbahaya di satu atau beberapa sistem perusahaan. Hal ini biasanya terjadi sebagai hasil dari serangan manipulasi psikologis atau eksploitasi kerentanan pada sistem yang terhubung ke internet.

- Membangun pijakan: Segera setelah penyusupan awal, penyerang terus mengontrol sistem yang baru saja disusupi. Biasanya, penyerang membangun pijakan dengan menginstal backdoor persisten atau mendownload utilitas tambahan ke sistem yang disusupi.

- Mengeskalasikan hak istimewa: Pada tahap ini, penyerang mendapatkan akses lebih lanjut ke sistem dan data perusahaan dalam lingkungan tersebut. Penyerang sering mengeskalasikan hak istimewa mereka melalui pengumpulan kredensial, logging keystroke, atau subversi sistem autentikasi.

- Pemantauan internal: Selanjutnya, penyerang mengeksplorasi lingkungan organisasi untuk mendapatkan pemahaman yang lebih baik tentang infrastruktur, penyimpanan informasi yang menarik, serta peran dan tanggung jawab individu-individu penting.

- Bergerak secara lateral: Penyerang menggunakan akun yang diperoleh dari fase “mengeskalasikan hak istimewa” dan bergerak secara lateral ke sistem tambahan dalam lingkungan yang disusupi. Teknik pergerakan lateral yang umum mencakup akses ke berbagi file dalam jaringan, eksekusi perintah jarak jauh, atau akses ke sistem melalui protokol login jarak jauh seperti layanan desktop jarak jauh (RDS) atau secure shell (SSH).

- Mempertahankan kehadiran: Penyerang memastikan akses berkelanjutan ke lingkungan dengan menginstal beberapa varian backdoor atau dengan mengakses layanan akses jarak jauh seperti virtual private network (VPN) perusahaan.

- Misi selesai: Penyerang menyelesaikan tujuan intrusi seperti mencuri kekayaan intelektual, data keuangan, informasi merger dan akuisisi, atau informasi identitas pribadi (PII). Dalam kasus lain, tujuan misi mungkin adalah gangguan sistem atau layanan atau perusakan data dalam lingkungan.

Memahami langkah-langkah yang diambil penyerang penting untuk menyusun rencana guna mencegah serangan tersebut dan memitigasi risiko. Memahami tahapan siklus proses serangan yang ditargetkan adalah langkah pertama. Untuk membantu memastikan organisasi Anda siap dan mampu mencegah serangan, hubungi tim pakar Mandiant sebagai partner Anda dalam kesiapan cyber.