Les cyberattaquants sont stratégiques et méthodiques. Ils connaissent leur mission et se lancent dans leurs attaques de manière séquentielle dans l'espoir de ne pas être détectés. Cette séquence d'événements prévisible constitue le cycle de vie d'une attaque ciblée. En tant qu'organisation, il est essentiel de protéger vos données critiques et vos cyberressources contre tous les acteurs malveillants à chaque étape du cycle de vie des attaques ciblées.

Les experts Mandiant s'appuient sur leur connaissance approfondie des attaquants et du cycle de vie des attaques ciblées, ainsi que sur leur compréhension de votre environnement unique, pour déterminer les mesures préventives que vous devez prendre à chaque étape du cycle d'attaque décrit ci-dessous.

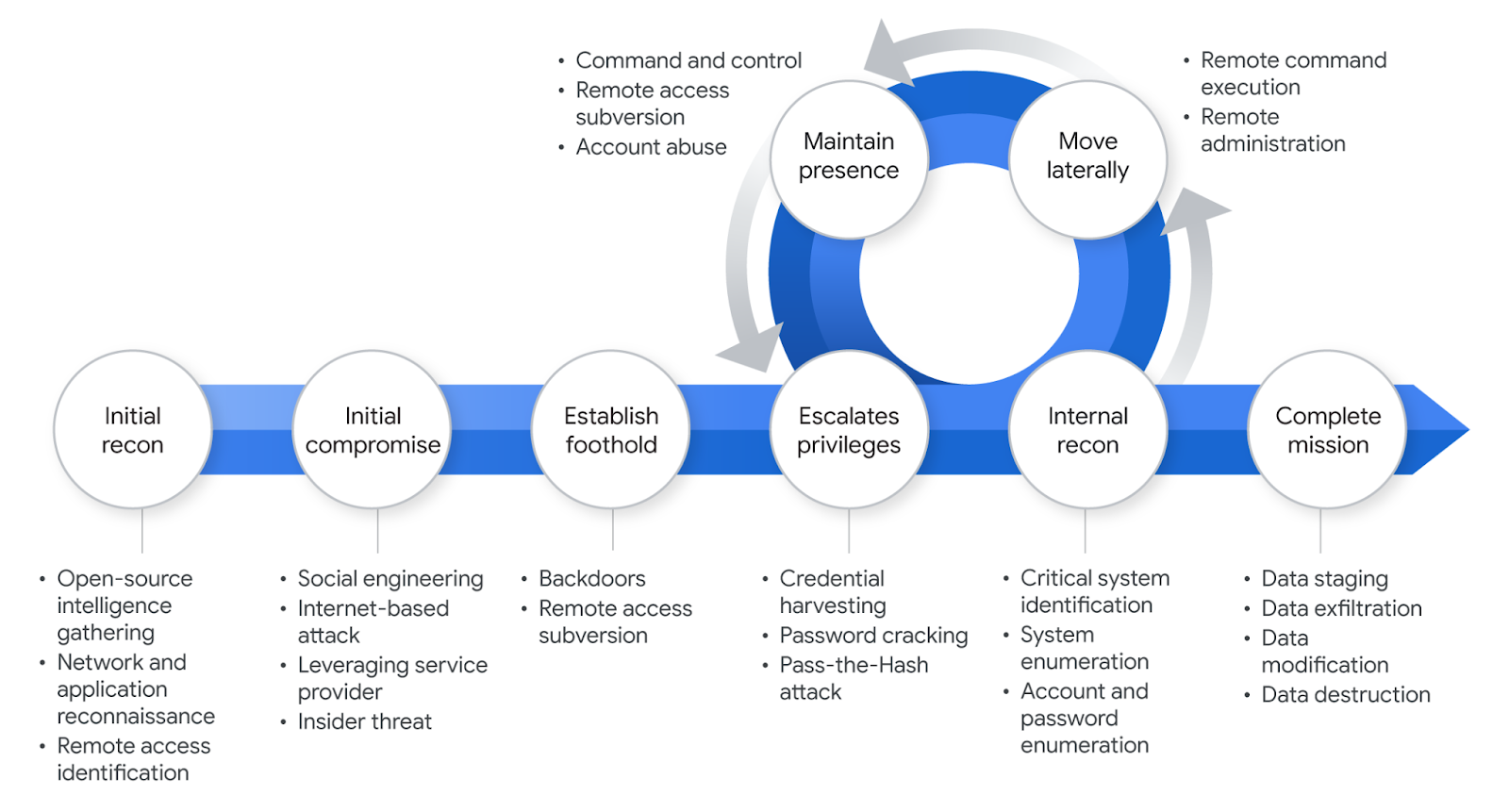

La représentation du cycle de vie des attaques ciblées par Mandiant illustre les principales phases d'une intrusion typique. Bien que toutes les attaques ne suivent pas exactement le flux de ce modèle, le graphique ci-dessous fournit une représentation visuelle du cycle de vie courant d'une attaque.

- Reconnaissance initiale : à ce stade, l'attaquant étudie les systèmes et les employés de l'entreprise ciblée, et définit une méthodologie pour l'intrusion. L'attaquant peut également rechercher une infrastructure qui fournit un accès à distance à un environnement ou chercher des employés à cibler pour des attaques d'ingénierie sociale.

- Compromission initiale : l'attaquant parvient à exécuter du code malveillant sur un ou plusieurs systèmes d'entreprise. Cela se produit généralement à la suite d'une attaque d'ingénierie sociale ou de l'exploitation d'une faille de sécurité sur un système accessible sur Internet.

- Implantation : immédiatement après la compromission initiale, l'attaquant conserve le contrôle sur le système récemment compromis. En règle générale, l'attaquant s'implante en installant une porte dérobée persistante ou en téléchargeant des utilitaires supplémentaires sur le système compromis.

- Escalade des privilèges : À ce stade, l'attaquant obtient un accès supplémentaire aux systèmes et aux données de l'entreprise dans l'environnement. Les pirates informatiques tentent souvent d'obtenir des droits plus élevés en collectant des identifiants, en enregistrant les frappes ou en subvertissant les systèmes d'authentification.

- Reconnaissance interne : l'attaquant explore ensuite l'environnement de l'organisation pour mieux comprendre l'infrastructure, le stockage des informations intéressantes, ainsi que les rôles et responsabilités des personnes clés.

- Mouvement latéral : l'attaquant utilise les comptes obtenus lors de la phase "Escalade des privilèges" et se déplace latéralement vers d'autres systèmes dans l'environnement compromis. Les techniques de mouvement latéral courantes incluent l'accès aux partages de fichiers réseau, l'exécution de commandes à distance ou l'accès aux systèmes via des protocoles de connexion à distance tels que les services de bureau à distance (RDS) ou Secure Shell (SSH).

- Maintien de la présence : l'attaquant s'assure un accès continu à l'environnement en installant plusieurs variantes de portes dérobées ou en accédant à des services d'accès à distance tels que le réseau privé virtuel (VPN) de l'entreprise.

- Mission accomplie : L'attaquant atteint les objectifs de l'intrusion, comme le vol de propriété intellectuelle, de données financières, d'informations sur les fusions et les acquisitions, ou d'informations permettant d'identifier personnellement l'utilisateur. Dans d'autres cas, l'objectif de la mission peut être de perturber les systèmes ou les services, ou de détruire des données dans l'environnement.

Il est important de comprendre les étapes suivies par les pirates pour établir un plan visant à prévenir de telles attaques et à atténuer les risques. La première étape consiste à comprendre les étapes du cycle de vie d'une attaque ciblée. Pour vous assurer que votre entreprise est prête et capable de prévenir les attaques, faites appel à l'équipe d'experts de Mandiant, votre partenaire en cyber-préparation.