Cyberangreifer sind strategisch und methodisch. Sie kennen ihr Ziel und beginnen, die Angriffe nacheinander auszuführen, in der Hoffnung, unentdeckt zu bleiben. Diese vorhersehbare Abfolge von Ereignissen stellt den Lebenszyklus von gezielten Angriffen dar. Als Unternehmen ist es von entscheidender Bedeutung, Ihre kritischen Daten und Cyber-Assets in jeder Phase des Lebenszyklus von gezielten Angriffen vor allen Angreifern zu schützen.

Die Experten von Mandiant nutzen ihr fundiertes Wissen über Angreifer und den Angriffszyklus sowie über Ihre spezifische Umgebung, um zu bestimmen, welche vorbeugenden Maßnahmen Sie in den verschiedenen unten beschriebenen Phasen ergreifen müssen.

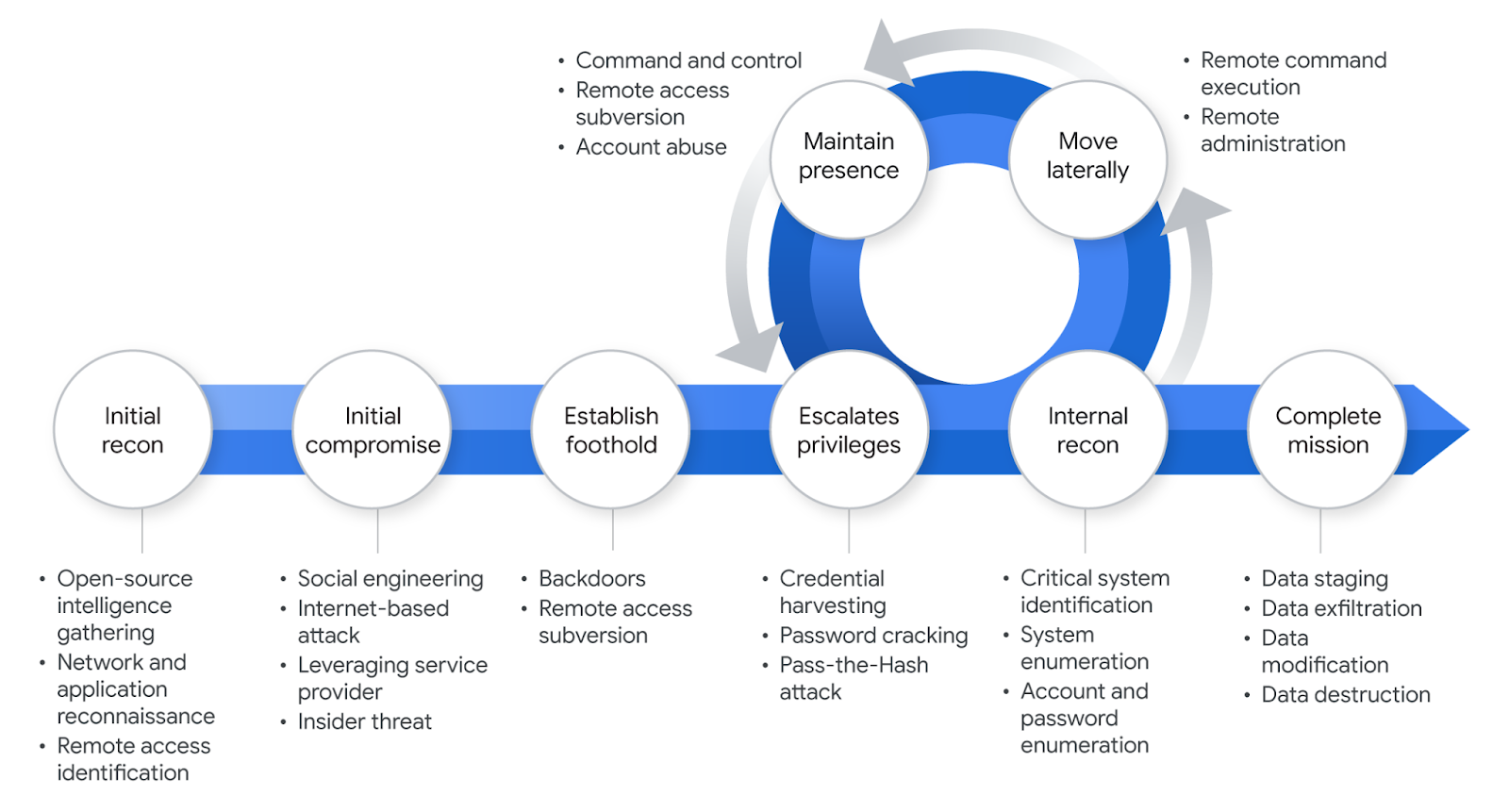

Die Darstellung von Mandiant zum Lebenszyklus des Zielangriffs veranschaulicht die wichtigsten Phasen eines typischen Angriffs. Auch wenn nicht alle Angriffe dem exakten Ablauf dieses Modells folgen, bietet das folgende Diagramm eine visuelle Darstellung des allgemeinen Angriffszyklus.

- Erstes Ausspähen: In dieser Phase untersucht der Angreifer die Systeme und Mitarbeiter des angegriffenen Unternehmens und skizziert eine Methodik für den Angriff. Der Angreifer kann auch nach einer Infrastruktur suchen, die Remotezugriff auf eine Umgebung bietet, oder nach Mitarbeitern, um Social-Engineering-Angriffe durchzuführen.

- Erste Manipulation: Hier führt der Angreifer erfolgreich schädlichen Code auf einem oder mehreren Unternehmenssystemen aus. Dies geschieht in der Regel durch einen Social-Engineering-Angriff oder die Ausnutzung einer Sicherheitslücke in einem System für das Internet.

- Zugang: Unmittelbar nach der ersten Manipulation behält der Angreifer die Kontrolle über ein kürzlich manipuliertes System. In der Regel schafft der Angreifer den Zugang, indem er eine persistente Backdoor installiert oder zusätzliche Dienstprogramme auf das angegriffene System herunterlädt.

- Eskalieren von Berechtigungen: In dieser Phase erhält der Angreifer weiteren Zugriff auf Unternehmenssysteme und -daten in der Umgebung. Angreifer eskalieren ihre Berechtigungen häufig durch Diebstahl von Anmeldedaten, Protokollierung der Tastenanschläge oder Unterwanderung von Authentifizierungssystemen.

- Internes Ausspähen: Als Nächstes untersucht der Angreifer die Umgebung des Unternehmens, um sich ein besseres Bild von der Infrastruktur, der Speicherung relevanter Informationen sowie den Rollen und Verantwortlichkeiten wichtiger Personen zu machen.

- Laterale Bewegung: Der Angreifer nutzt Konten, die er in der Phase „Eskalieren von Berechtigungen“ erhalten hat, und gelangt lateral zu weiteren Systemen innerhalb der gehackten Umgebung. Zu den gängigen Methoden der lateralen Bewegung gehören der Zugriff auf Netzwerkfreigaben, die Remoteausführung von Befehlen oder der Zugriff auf Systeme über Remoteanmeldeprotokolle wie Remote Desktop Services (RDS) oder Secure Shell (SSH).

- Präsenz: Der Angreifer sichert den dauerhaften Zugriff auf die Umgebung, indem er mehrere Varianten von Backdoors installiert oder auf Dienste für den Remotezugriff wie das virtuelle private Netzwerk (VPN) des Unternehmens zugreift.

- Ziellinie: Der Angreifer erreicht das Ziel des Angriffs, z. B. den Diebstahl geistigen Eigentums, Finanzdaten, Fusionen und Übernahmen oder personenidentifizierbare Informationen. In anderen Fällen kann das Ziel der Mission eine Störung von Systemen oder Diensten oder die Zerstörung von Daten in der Umgebung sein.

Es ist wichtig, die Schritte zu verstehen, die Angreifer unternehmen, um einen Plan zur Abwehr solcher Angriffe und zur Minderung von Risiken aufzustellen. Der erste Schritt besteht darin, die Phasen des Lebenszyklus eines gezielten Angriffs zu verstehen. Wenden Sie sich an das Expertenteam von Mandiant, um Ihr Unternehmen auf die Abwehr von Cyberangriffen vorzubereiten.